【CTFshow】Web入门-爆破 wp

前言

用过生日收到的红包开了vip,感觉有点肉疼,但是真的很开心。爆破是基操,我要学习基操了!

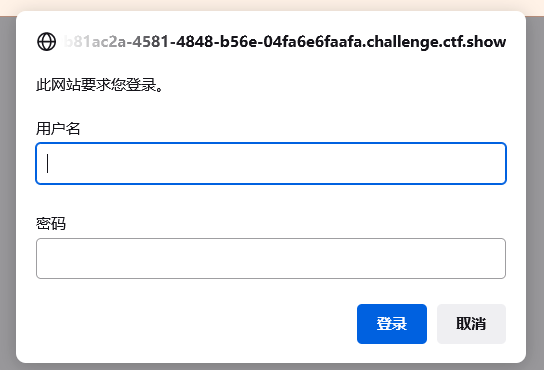

Web21(tomcat认证爆破)

直接弹窗让我们登录,随便输一个不对,接着弹窗,点取消,页面上显示需要登陆才能进入网站,那我们输一个admin和123456然后抓包:

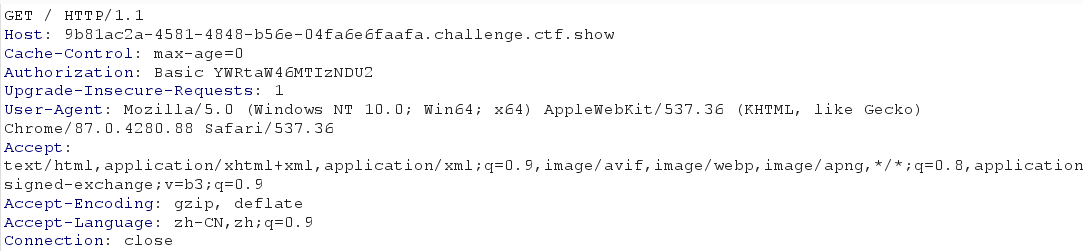

看到有一个Authorization,里面是一串base64,解密结果是admin:123456,说明是这种格式传过去的用户名和密码,把包发给Intruder开始爆破。

对于这种特定格式的爆破,我们采用自定义迭代器(custom iterator)来完成。

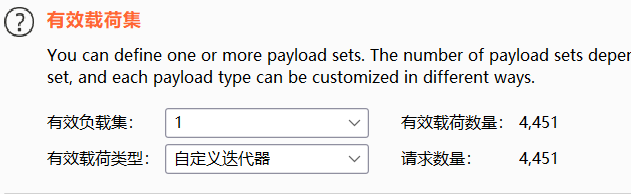

首先在有效载荷集里选择自定义迭代器:

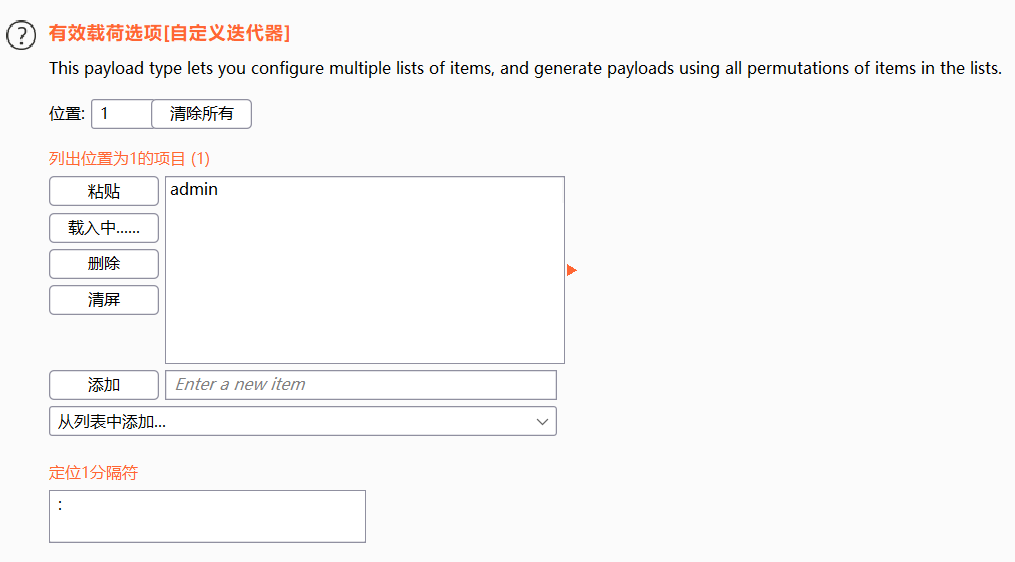

之后可以指定迭代器的某个位置使用某个列表,比如这里我指定位置1的列表只有一个admin,然后用分隔符“:”来分割:

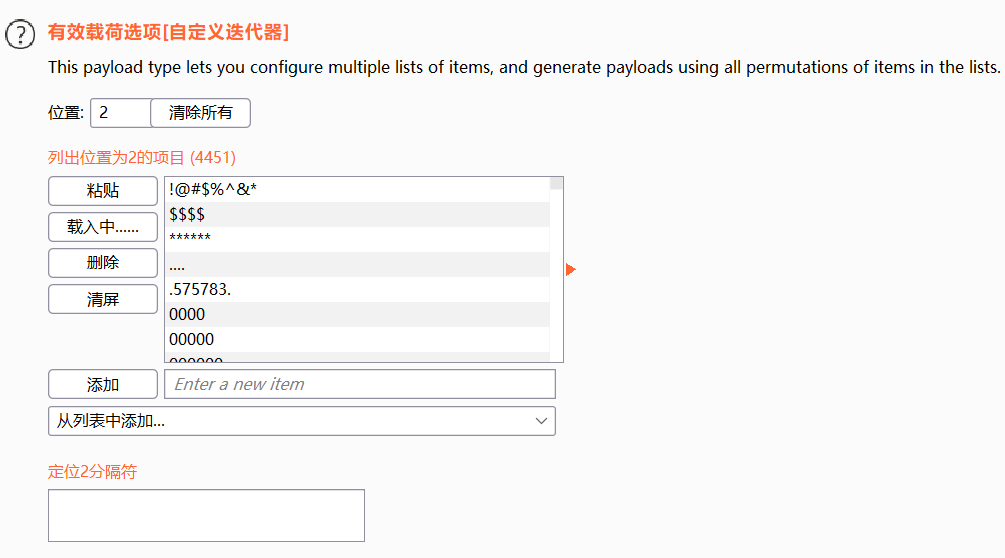

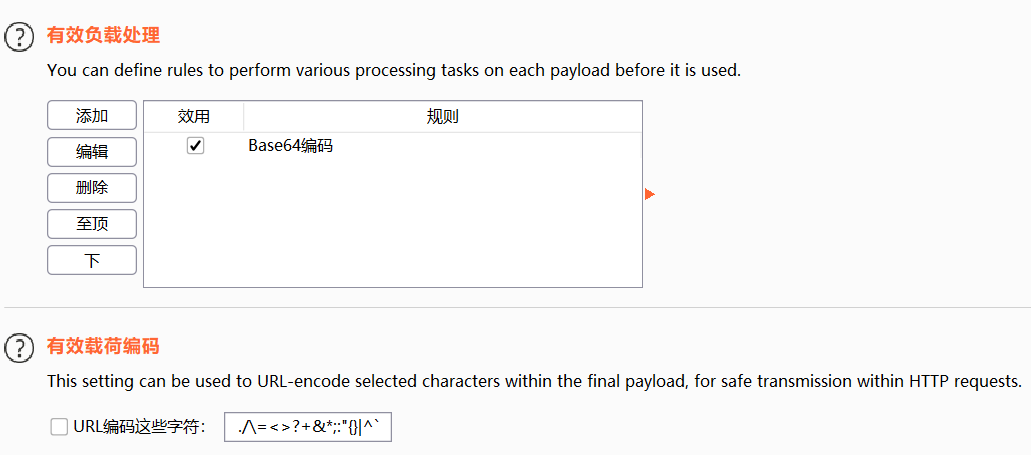

将位置从1调到2,载入我们的弱口令字典:

这样我们的迭代器就制定完成了,之后进行编码设置:

开始爆破!接下来就是漫长的等待,最后终于爆出了密码。Intruder的速度属实让人不敢恭维,burp似乎有个Turbo Intruder扩展非常快,但一直没用明白。

Web22(子域名爆破)

域名失效了,做不了,实际操作应该可以使用Layer子域名挖掘机来完成。

不过,你打开下vip页面找找~

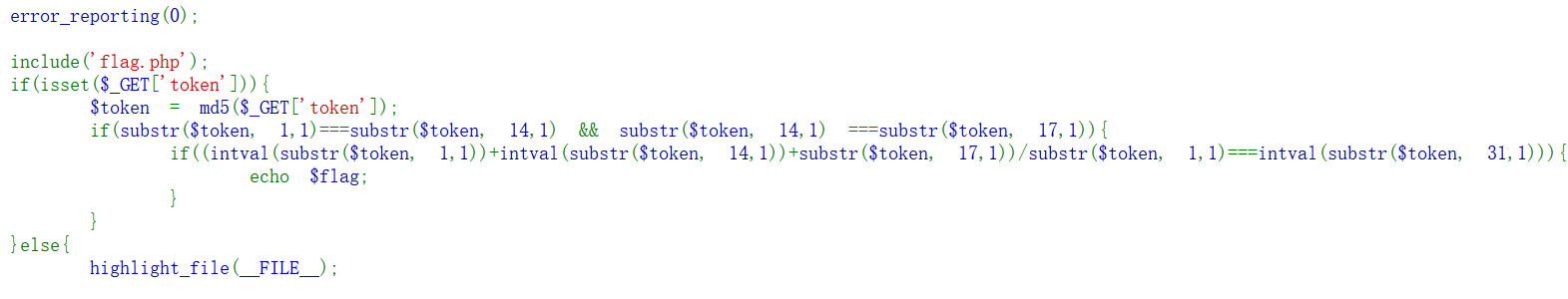

Web23(md5值爆破)

两个条件同时满足即可回显flag。

非预期解

不写脚本,直接硬爆token,先爆数字,从1爆到1000000,token=422时成功爆破。

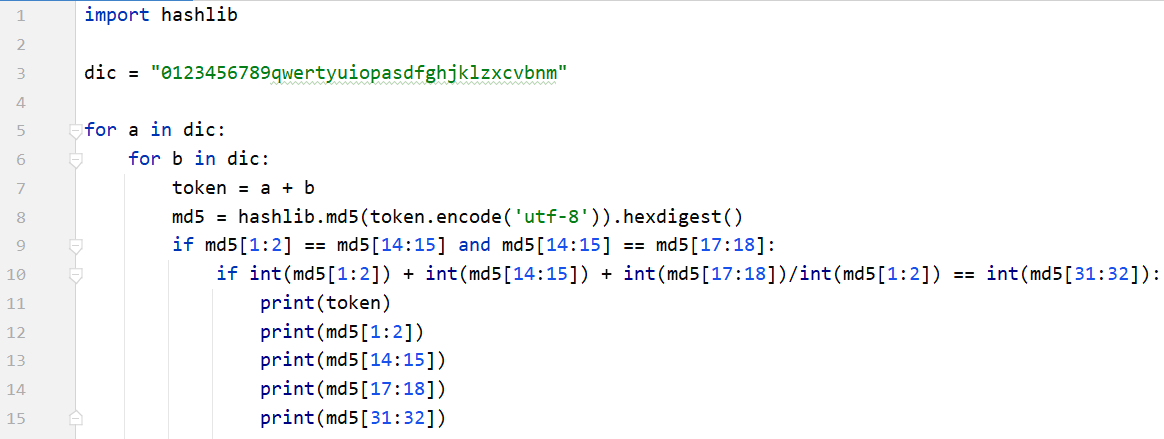

预期解

编写python脚本,进行爆破:

实际上第二个判断条件里,php的intval和python的int并不完全一样,处理字母字符的时候一个返回0一个报错,出现这种情况具体分析即可,最终爆破出token。

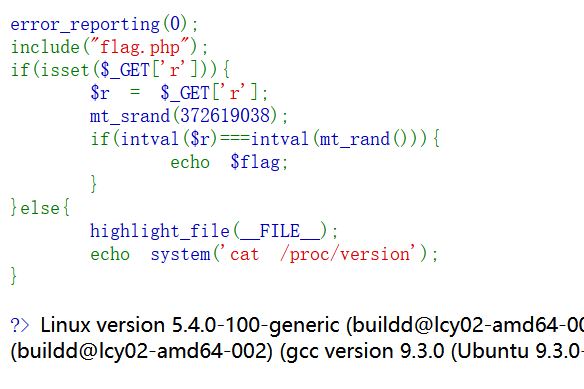

Web24(mt_srand伪随机数生成)

爆个锤子,mt_srand通过seed给mt_rand播种,然后mt_rand通过梅森旋转算法生成伪随机数。如果指定seed,那么mt_srand播出来的种子是固定的,mt_rand生成的伪随机数也是固定的:

<?php mt_srand(372619038); print(mt_rand()); ?>

多次运行程序,发现输出的数完全一样,直接把这个数传给r,拿到flag。

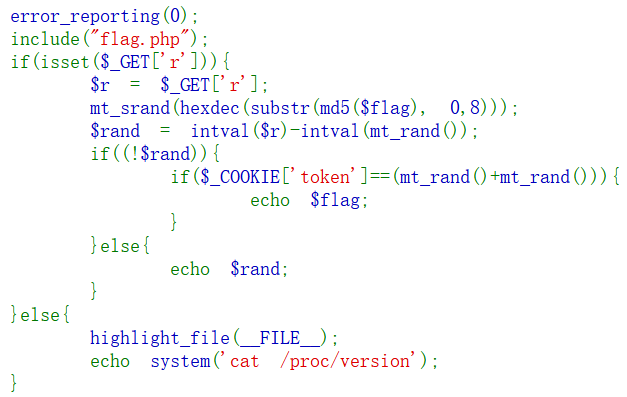

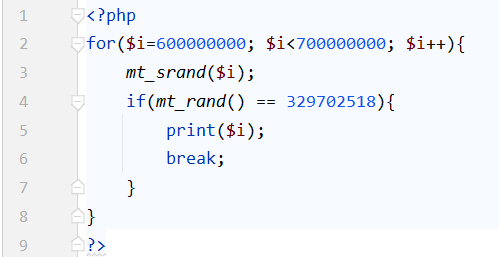

Web25(伪随机数生成爆破)

这题要气死我了,爆出来之后发现超时,靶机关了,结果flag又换了一个,白费劲了,还得重新爆。

这题关键在于rand变量有回显,所以输入r=0,回显的就是第一个随机数的相反数,然后就php爆破种子:

这个范围是一点点试的,最后可以爆出来种子,爆出来种子之后就好办了,因为生成的伪随机数是固定的。

或者使用php_mt_seed脚本爆破,gcc编译文件,在终端执行,后面加个参数是随机数。(优选,这个速度快)

Web26(常规数据爆破)

提交的时候抓个包,然后爆破密码即可。

Web27(常规数据爆破)

打开之后是这么个界面,应该是要成功登录才可以拿flag。部门教师什么的按钮经抓包验证没有差别,不必管它。点击录取名单,下载下来了一个表格:

看到身份证号码中间有8位被抹掉了,是生日那8位数。再点击学籍信息查询系统看看:

来了,应该是要爆破身份证号了,因为这8位代表生日,这几位猜测应该是大学生,爆破的时候可以适当调整范围,我选的是19900000——20100000,爆高先伊的身份证号,很快就出来了。

成功查询后就拿到学号和密码了,登录即可拿到flag。

Web28(目录爆破)

啥也没有,不过发现目录很奇怪:

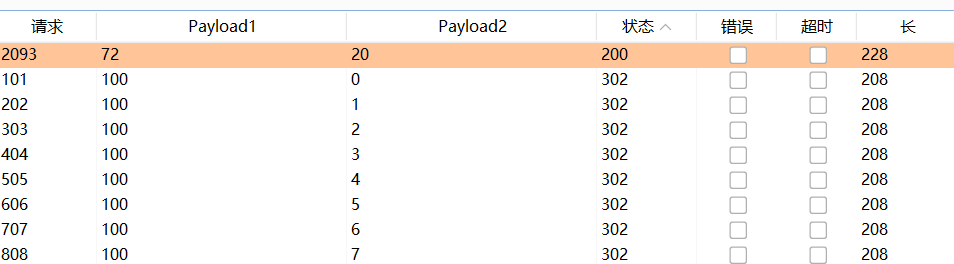

再结合题目描述说的大海捞针,应该是要爆破目录了,Burpsuite集束炸弹出动!一级目录0-100,二级目录0-100,不够再加。后面不知道有没有2.txt,先去了,不行再加。

在 /72/20/ 捞到flag。

总结

- 熟练使用Burpsuite的Intruder模块,包括四种模式,各种字典,编码设置等

- 使用Layer子域名挖掘机进行子域名爆破

- 编写脚本完成特定条件下的爆破

- php中的mt_srand()和mt_rand()是利用梅森旋转算法生成伪随机数,有脚本php_mt_seed可以利用

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· AI与.NET技术实操系列:基于图像分类模型对图像进行分类

· go语言实现终端里的倒计时

· 如何编写易于单元测试的代码

· 10年+ .NET Coder 心语,封装的思维:从隐藏、稳定开始理解其本质意义

· .NET Core 中如何实现缓存的预热?

· 分享一个免费、快速、无限量使用的满血 DeepSeek R1 模型,支持深度思考和联网搜索!

· 25岁的心里话

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· ollama系列01:轻松3步本地部署deepseek,普通电脑可用

· 按钮权限的设计及实现