2022-01-05 Windows 服务器系统入侵防御

Windows 服务器系统入侵防御

入侵Windows 服务器,一般采用的攻击方法是通过139端口进入共享磁盘和默认共享漏洞(IPC$) ,古老而有效。

1.缓冲区溢出攻击,采用RPC 溢出攻击,或采用ida/.idq 缓冲区溢出攻击,printer 溢出漏洞攻击等获取权限。

2. MS-SQL 数据库入侵,数据库的认证机制和Windows 一样,都基于账号密码认证,如果黑客扫描到数据库弱口令,不但可以添加修改数据库的数据,还可以完全控制目标计算机。

3.Serv-U 攻击,在处理MDTM 命令的参数时,缺少正确的缓冲区边界检查,黑客可以利用这个漏洞对FTP 服务程序进行缓冲区溢出攻击,可以用FTP 进程权限在系统上执行任意指令。

4. 针对pcAnywhere 攻击,通过各种渠道破解pcAnywhere 密码文件,获取远程登录服务器的账号密码。

5.利用脚本进行攻击,MIME 漏洞在邮件中夹带恶意代码,邮件一旦被打开,就会自动执行黑客远程放置的木马程序等。

6.DDoS 攻击,黑客利用已经获得权限的计算机向目标服务器发出多个请求来占用服务器资源,当请求数量超过服务器负荷时造成目标服务器处于无法响应合法用户请求的状态。

Windows 独有的组网协议和服务:SMB( Server Message Block 服务器信息块 ) 是一个通过网络在共享文件、设备、命名管道之间操作数据的协议。

NetBIOS ( Network Basic Input Output System 网络基本输入输出系统)协议以及基于这些协议的NetBIOS Session Service (会话服务)。

WINS ( Windows Internet 名字服务,用于将NetBIOS 计算机名解析为IP地址)。

MSRPC ( Microsoft Remote Procedure Call 微软远程过程调用)。

如果平时不用NetBIOS协议提供的共享文件和打印之类的功能,则可以采用关闭139端口或禁用NetBIOS 协议的方法来防御NetBIOS漏洞攻击。

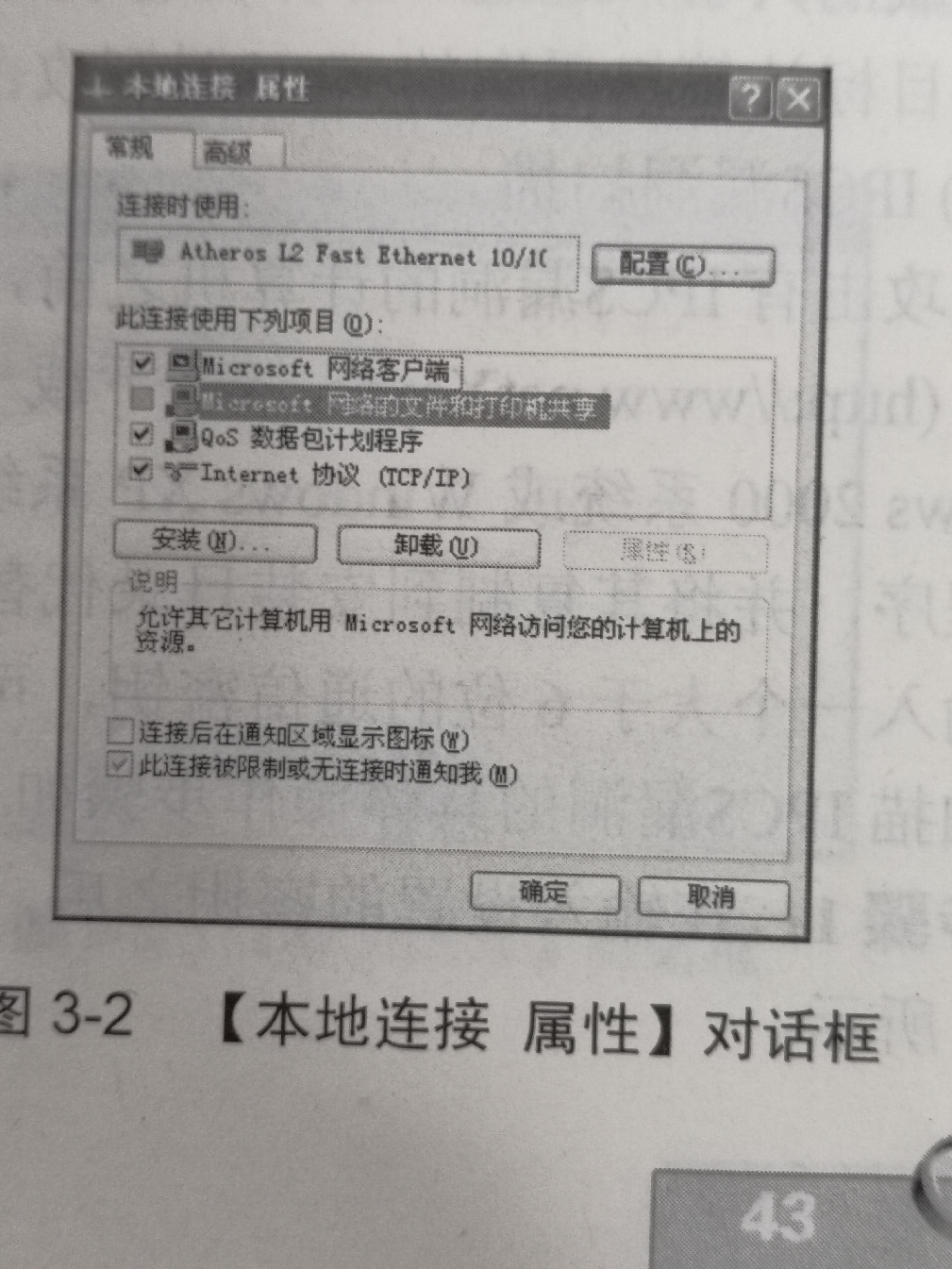

右击网络邻居→属性→右击本地连接→属性→取消选中→Microsoft 网络的文件和打印机共享复选框→解开文件和打印机共享绑定,可以禁止所有从139和445端口来的请求。别人也看不到本机的共享。

选中→Internet协议(TCP/IP )复选框,并单击→属性→高级→WINS 选项卡→禁用TCP/IP 上的NetBIOS ,即可解除TCP/IP 的NetBIOS 。

控制面板→管理工具→服务→关闭Server服务,可以终止对其他计算机的共享,关闭后会导致很多相关服务无法启动,如果计算机有IIS 服务则不能采用这种方法。

IPC$ 漏洞攻击,就是远程口令破解。

Windows 2000以上操作系统的默认安装允许任何用户通过远程建立空连接(IPC$)得到系统所有账号和共享列表,黑客也可以用这个功能查找目标主机的用户列表,用黑客字典工具对目标主机进行账号密码的破解。

黑客可以利用安装系统时间,创建一些隐藏的共享,通过计算机名或IP地址/盘符$ 访问目标主机的磁盘。

对目标主机采取的IPC$ 漏洞攻击的具体操作步骤如下:

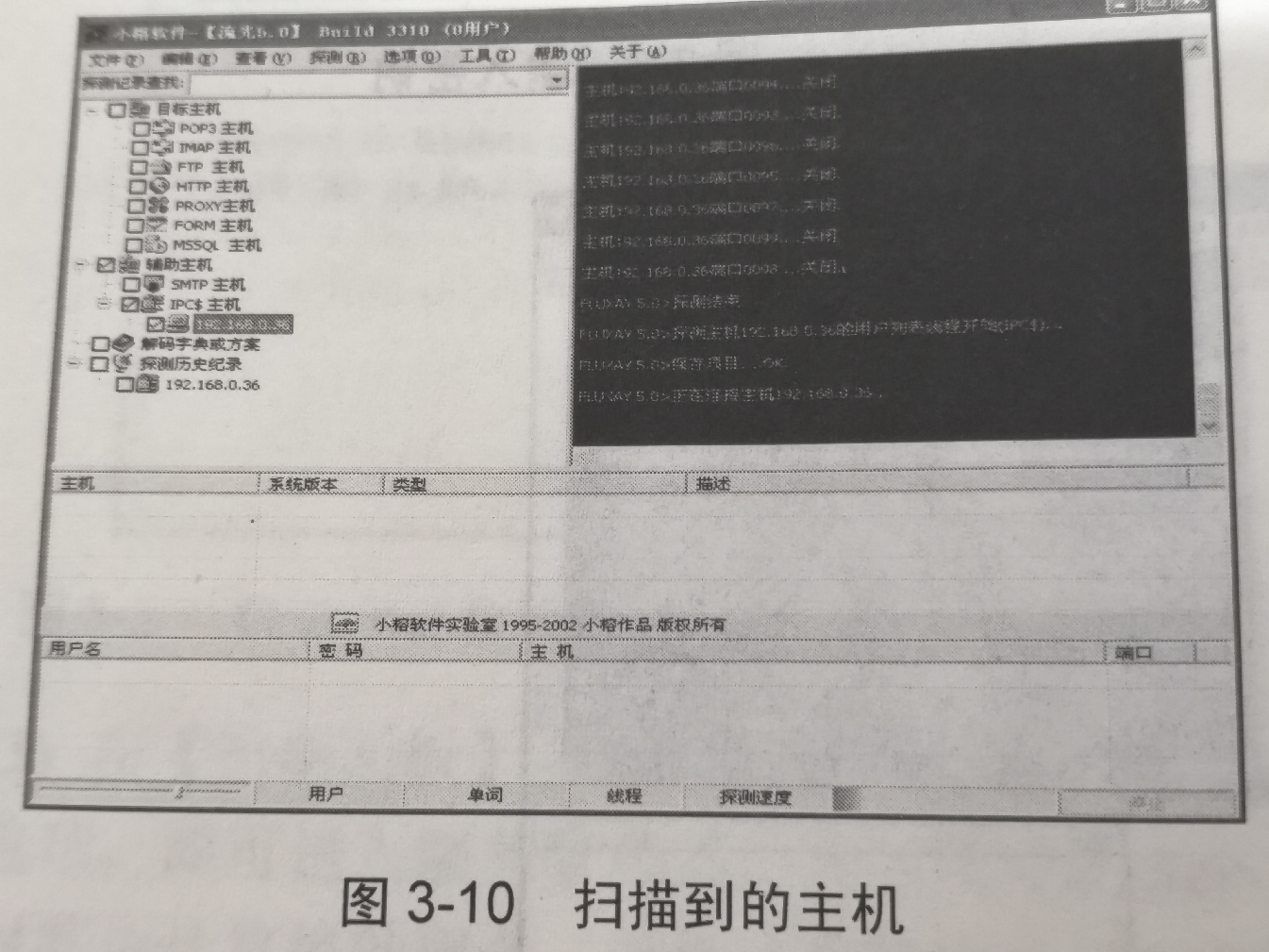

用户首先需要找到具备这样条件的计算机,可以到“小榕的网站” (http://www.netXeyes.com )下载一个漏洞检测入侵软件(流光),将其安装在Windows xp 或Windows 2000系统上进行寻找,下载流光软件后,还需要下载补丁程序,并将其复制到安装目录代替原文件,否则会提示文件已过期。第一次运行流光软件需要输入一个大于6位数的通信密匙。

扫描IPC$ 的漏洞具体操作如下:

输入密匙后→单击确定→主窗口

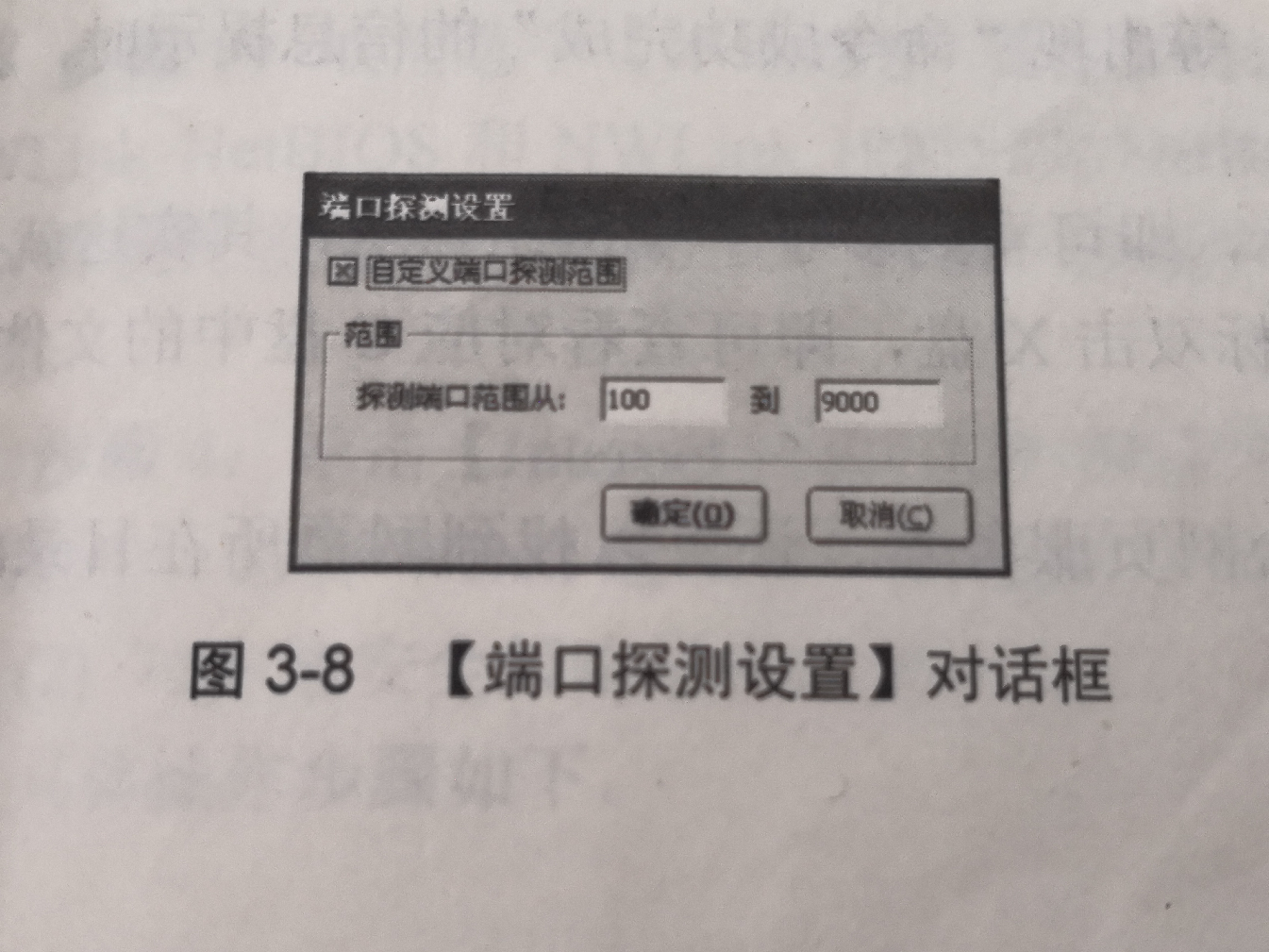

进行扫描设置→左窗格→辅助主机→IPC$ 主机→右击IPC$ 选项→探测| 扫描主机端口→端口探测设置对话框→输入开始地址和结束地址→确定。

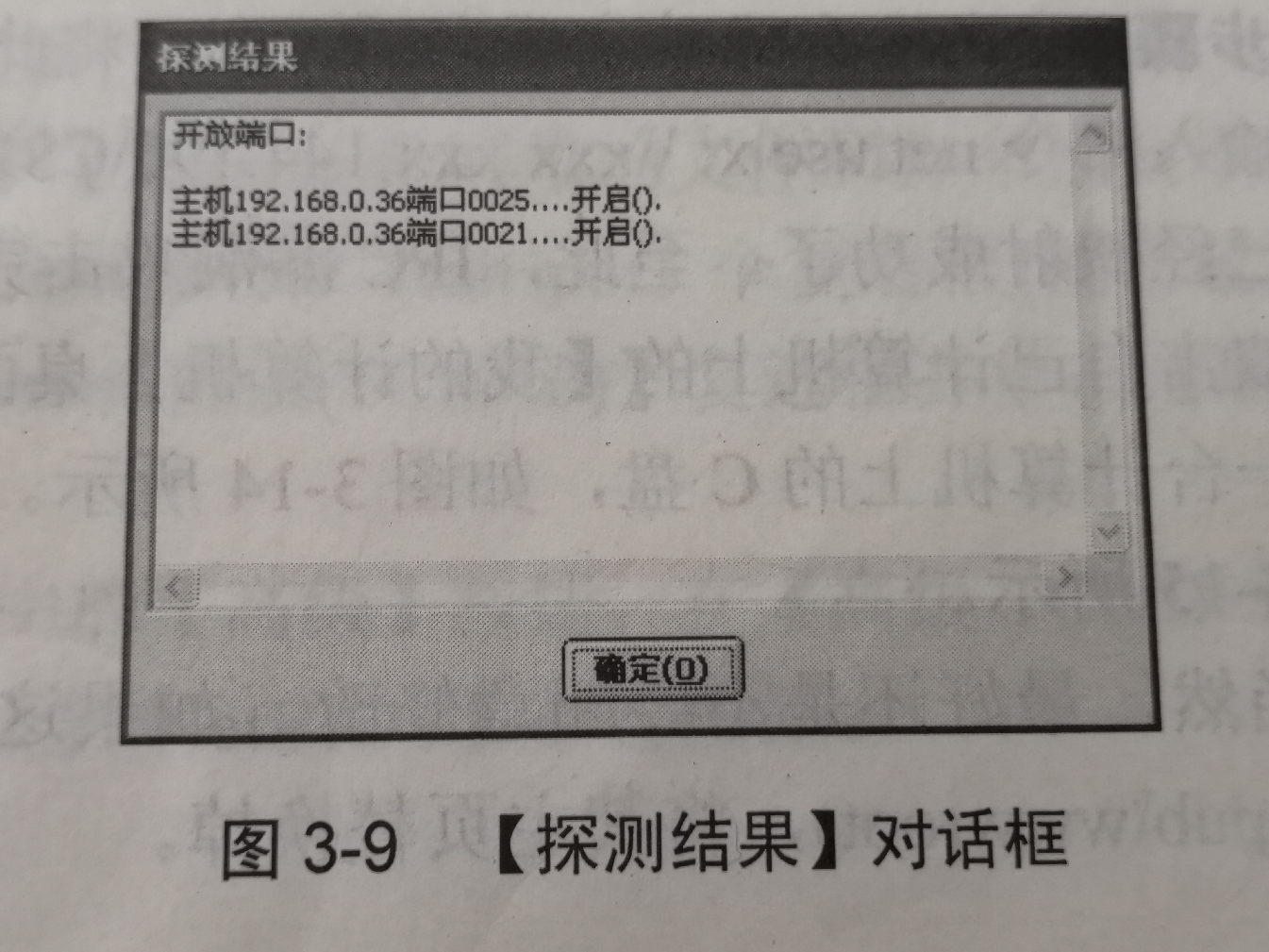

结果:

单击确定→系统会询问是否打印报告→单击否。

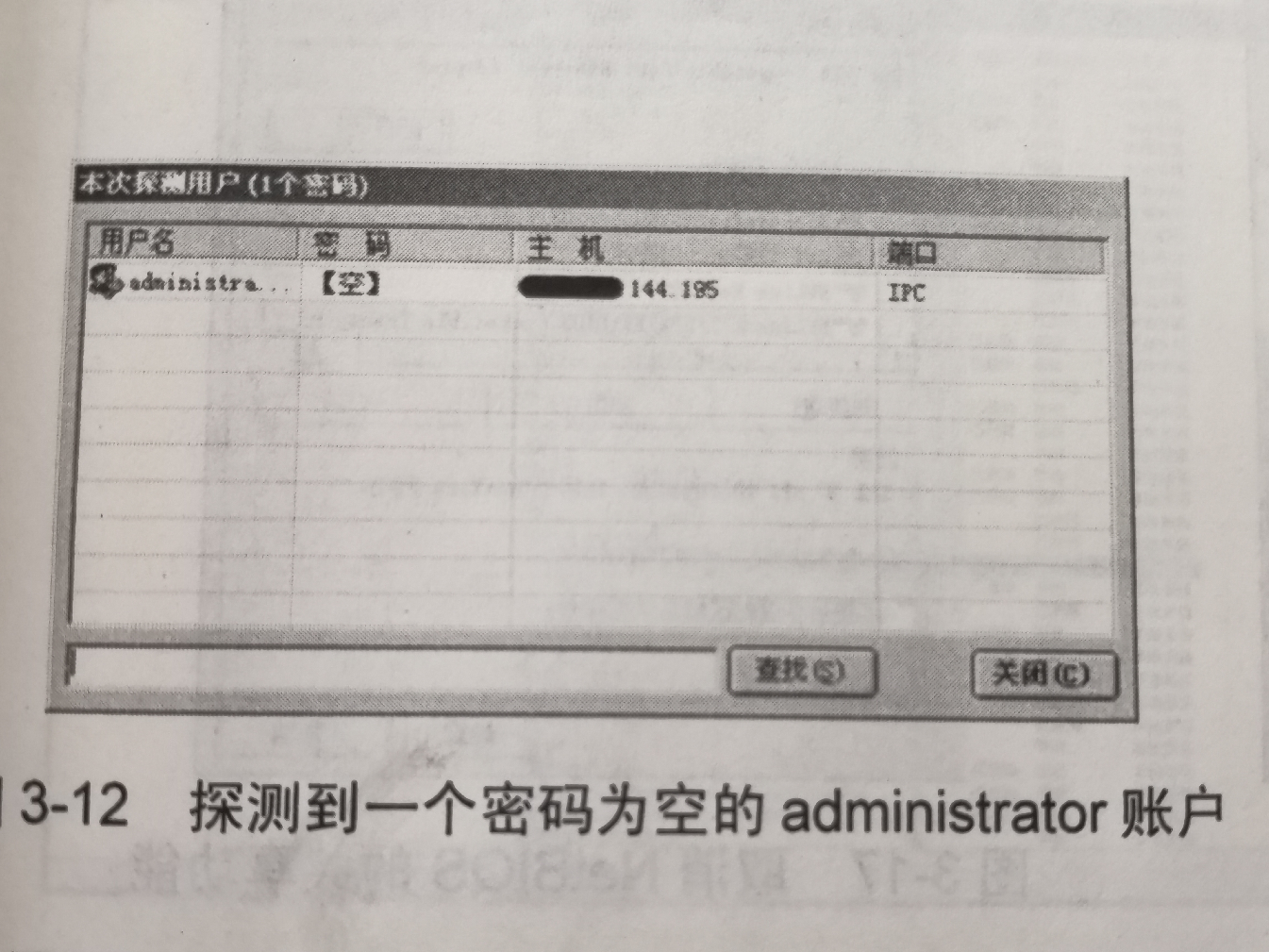

IPC$ 用户列表探测:

在( IPC$主机 )中列出了扫描到的主机,此外还需要破译用户名和密码。

具体操作步骤: 任选一个IPC 自动探测 对话框,在其中选择[仅探测Administrators 组的用户]复选框。

单击→是 即可开始探测对象。

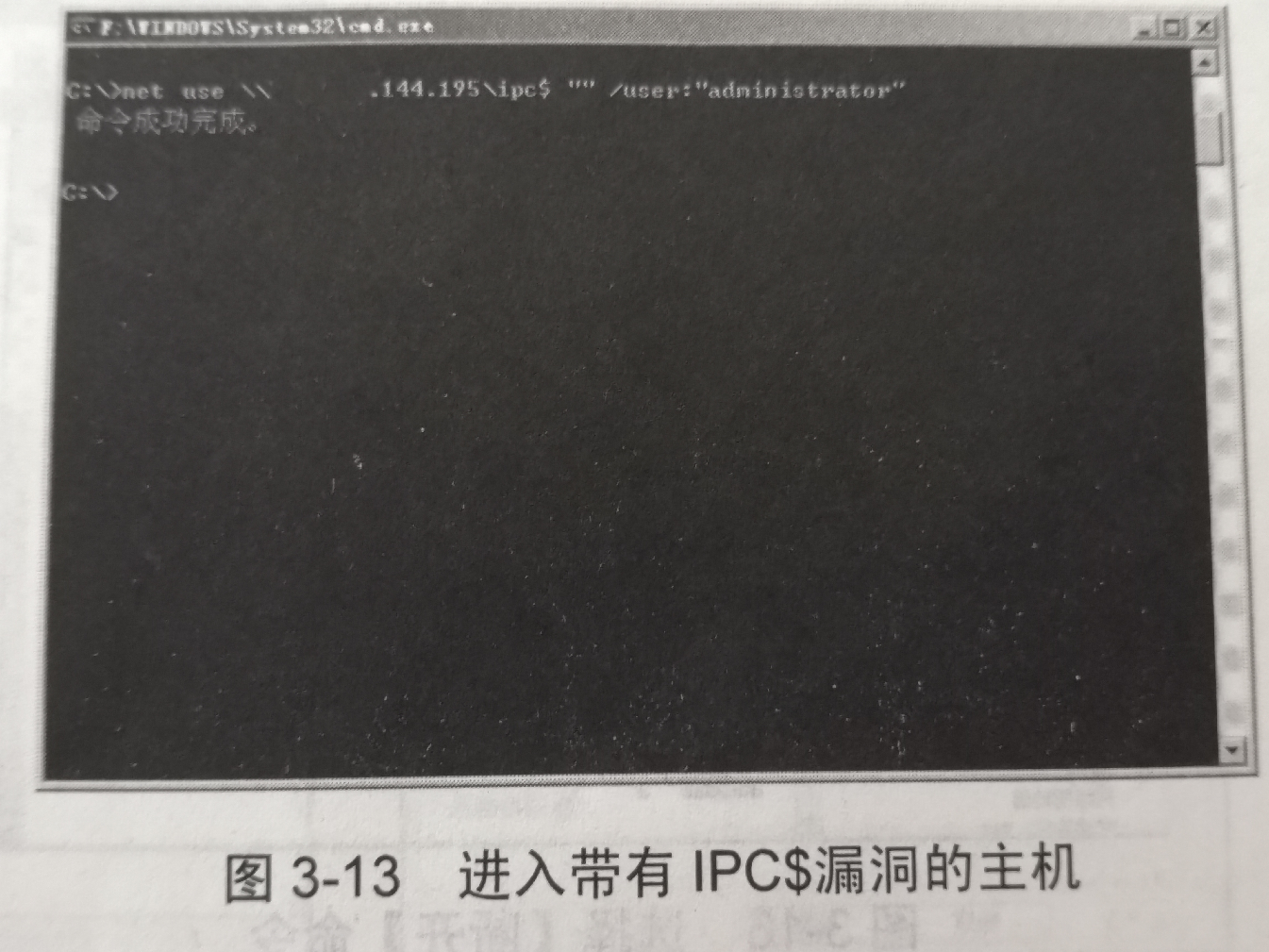

连接到目标主机:经过流光找到目标主机后就可以关闭流光了,与目标主机建立联系的步骤:

→运行→cmd →DOS 命令提示符→输入 net use \\ IP地址 \IPC$ "密码"/user :"用户名"。

例如( net use \\xxx.xxx.144.195 \IPC$ " " /user:" administrator ") 。

稍等片刻,系统会显示,命令成功完成的信息,说明已经进入带有IPC$ 漏洞的主机。

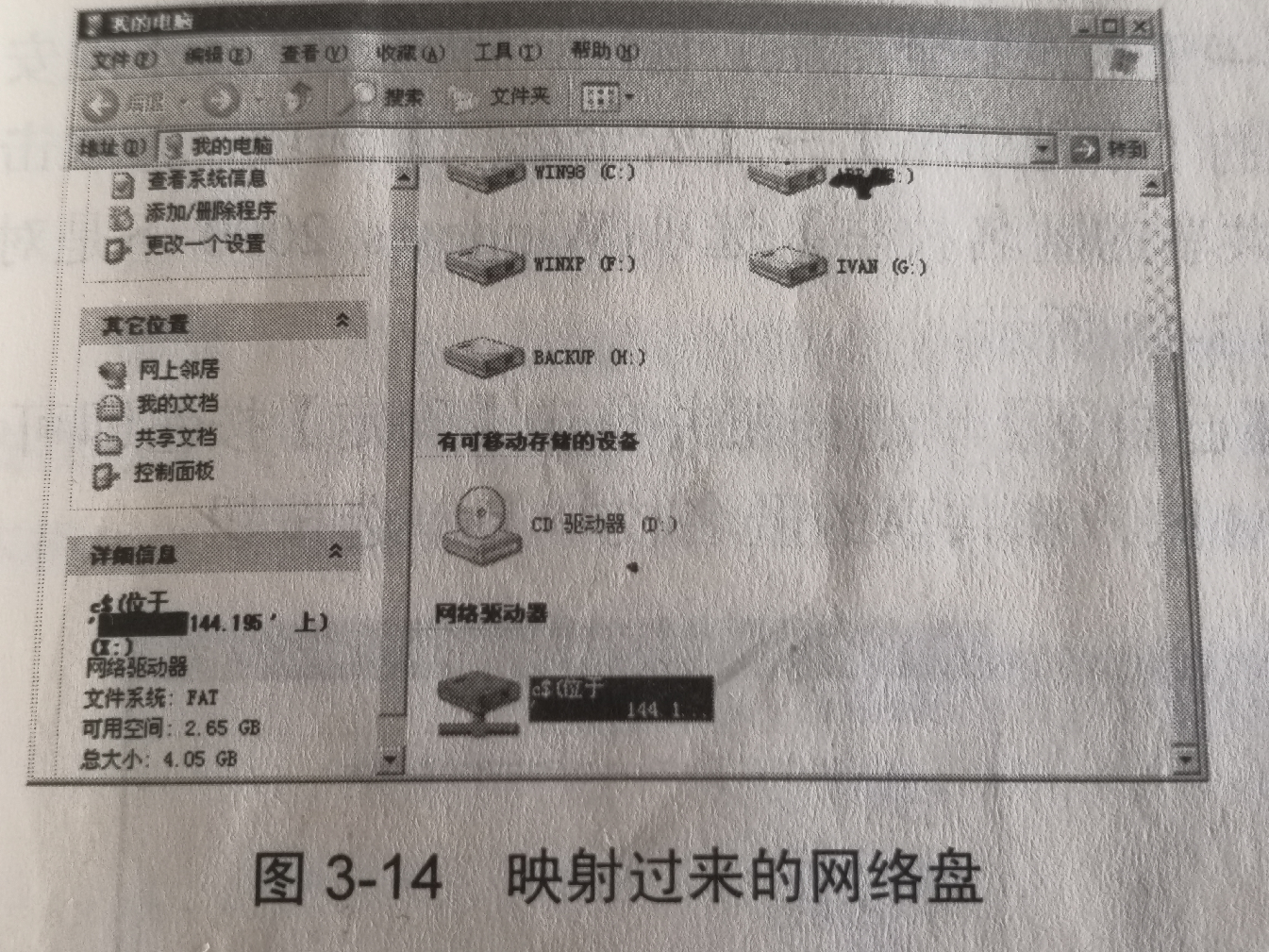

在命令完成之后,即可将此主机的C盘映射到自己的主机上,可以取名为x盘,输入命令 net use \\xxx.xxx.144.195 \C$ 后,等待出现"命令成功完成" 的信息提示说明已经映射成功。至此,IPC 漏洞攻击完成。

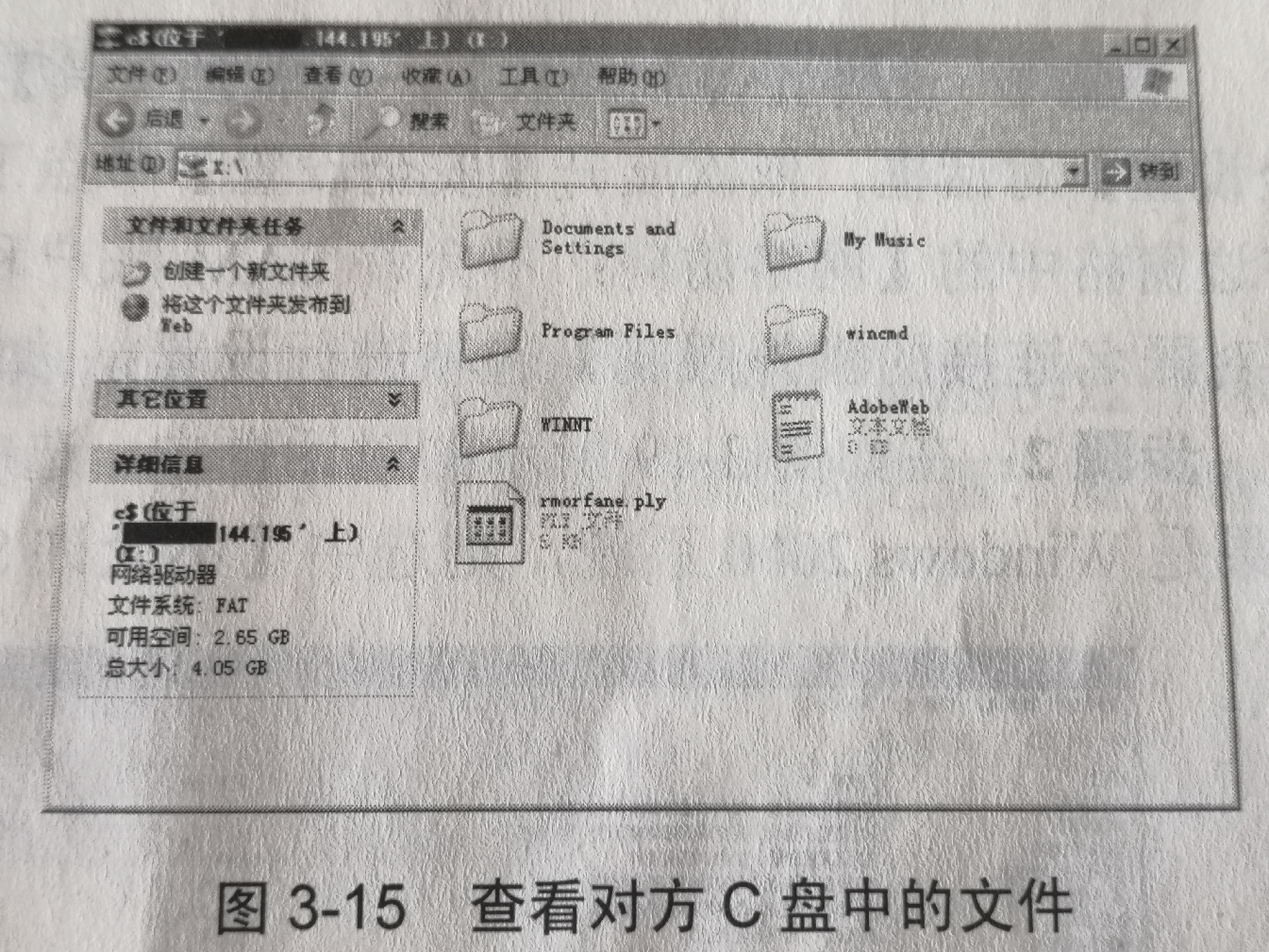

双击自己计算机上的[我的电脑] 图标,即可看到多了一个网络盘x 。双击x盘,即可查看对应c盘中的文件。

如果这是一台网页服务器,还可以找到网页所在目录,将其主页替换掉。

虽然进入他人领地,但是这是违法的,右击[我的电脑] 中的x盘并在弹出的快捷菜单选择[断开]命令,将网络远程链接断开。

禁用共享和NetBIOS 具体操作步骤:

[命令提示符]→net share 查看本机共享情况。如果存在IPC$ 漏洞则进行下列操作,

选择[开始]→[设置]→[网络连接]→右击本地连接→[属性]→取消选中[本地连接 属性]

[ Microsoft 网络文件和打印机共享]、[NWLink NetBIOS ]、[NWLink IPX /SPX /NetBIOS Compatible Transpor] 3个复选框。再选中[ Internet 协议(TCP/IP )] 复选框,并单击[属性] 。单击[ Internet 协议(TCP/IP )] →[高级] →[高级TCP/IP 设置] →

[WINS ]→[禁用TCP/IP 上的NetBIOS ] 。

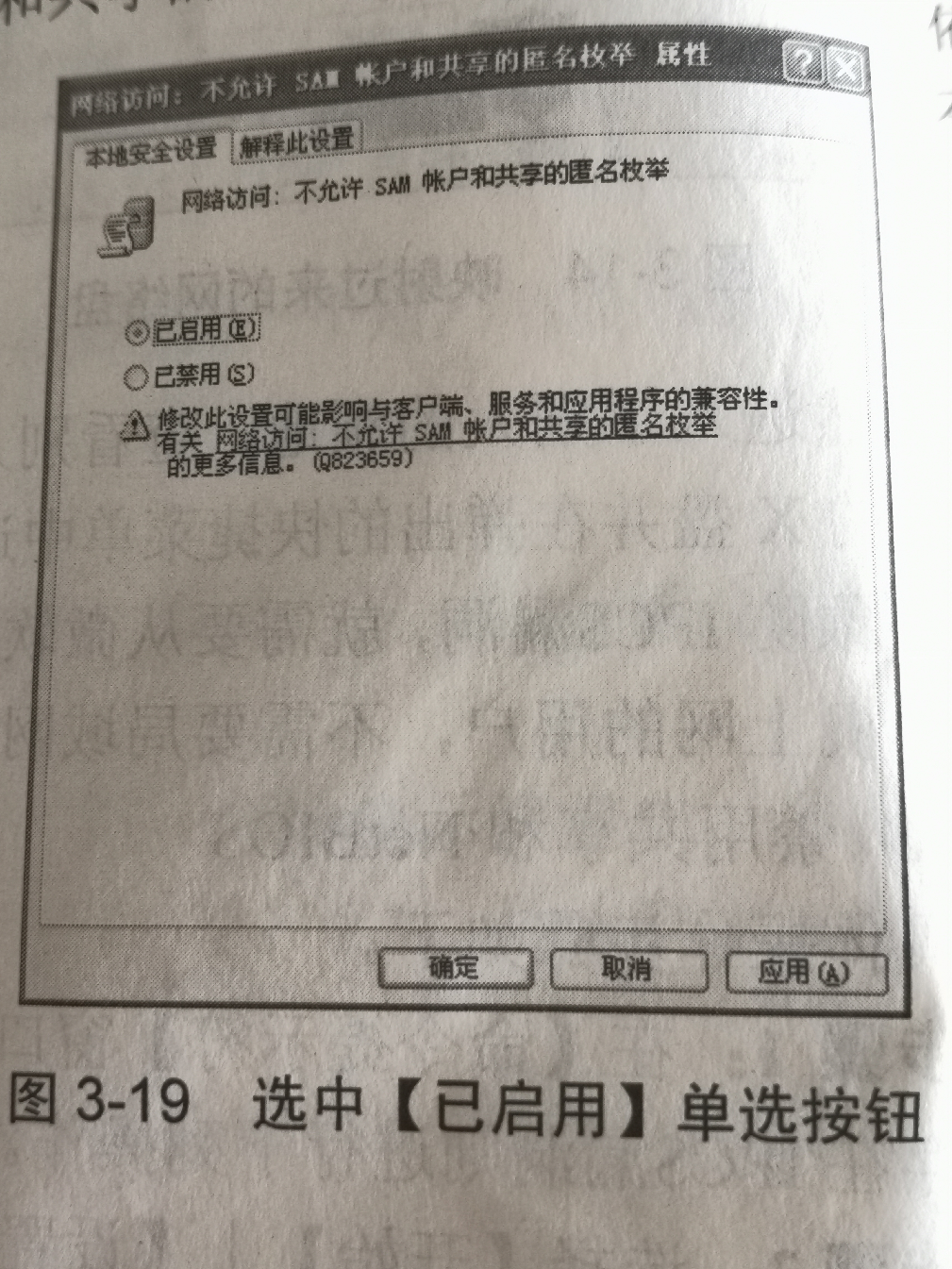

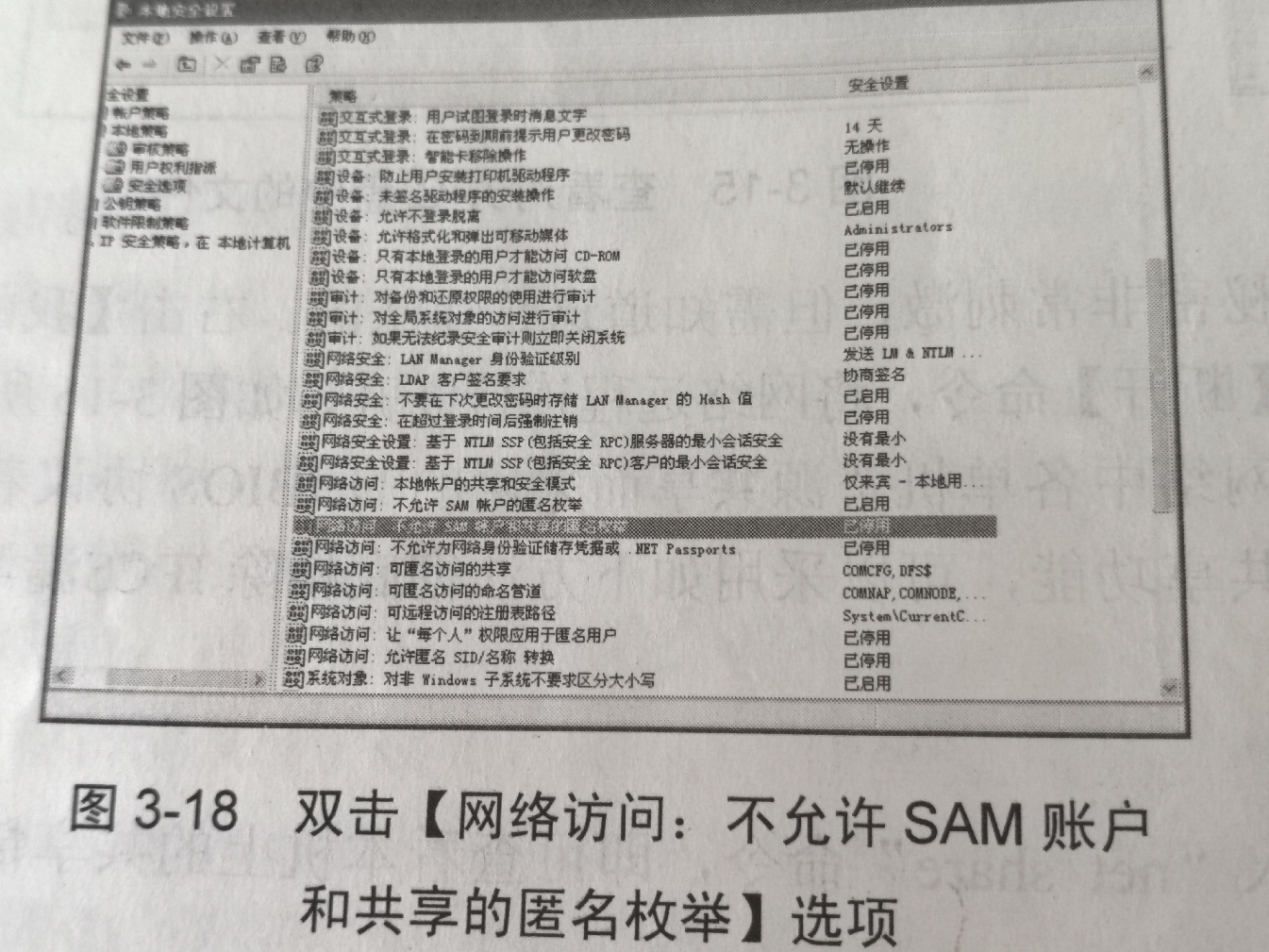

本地安全策略进行设置:

[控制面板]→[管理工具]→[本地安全策略]→

[安全设置]→[本地策略]→[安全选项]→[网络访问: 不允许SAM 账户和共享的匿名枚举]

→[已启用]→[确定]。

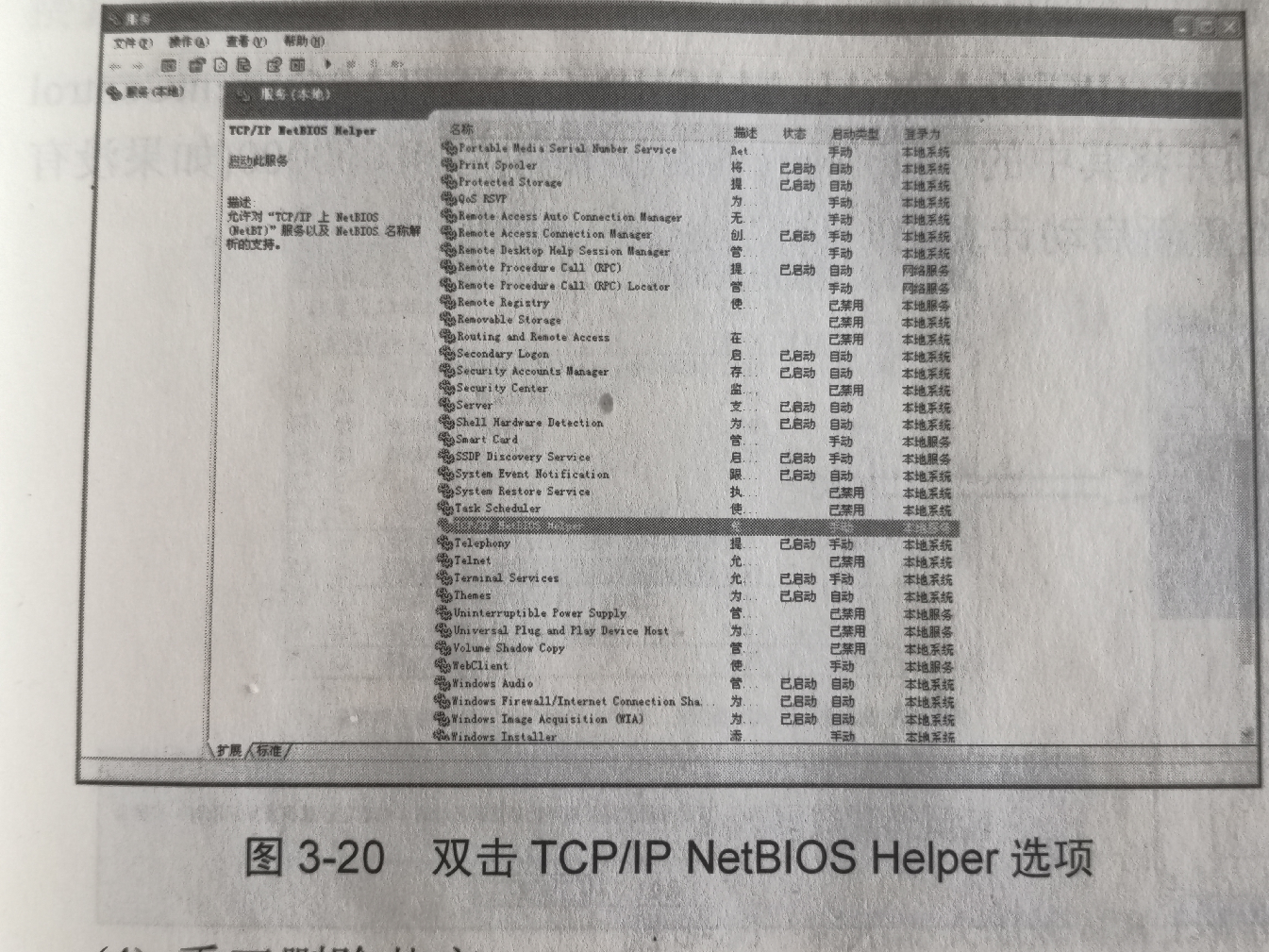

禁止NetBIOS 的相关Server 服务:

Server 服务提供RPC 支持,文件,打印以及命名管道共享服务,IPC$ 和默认共享要依赖于这个服务,只需关闭这个Server 服务即可关闭IPC$ 和默认共享。

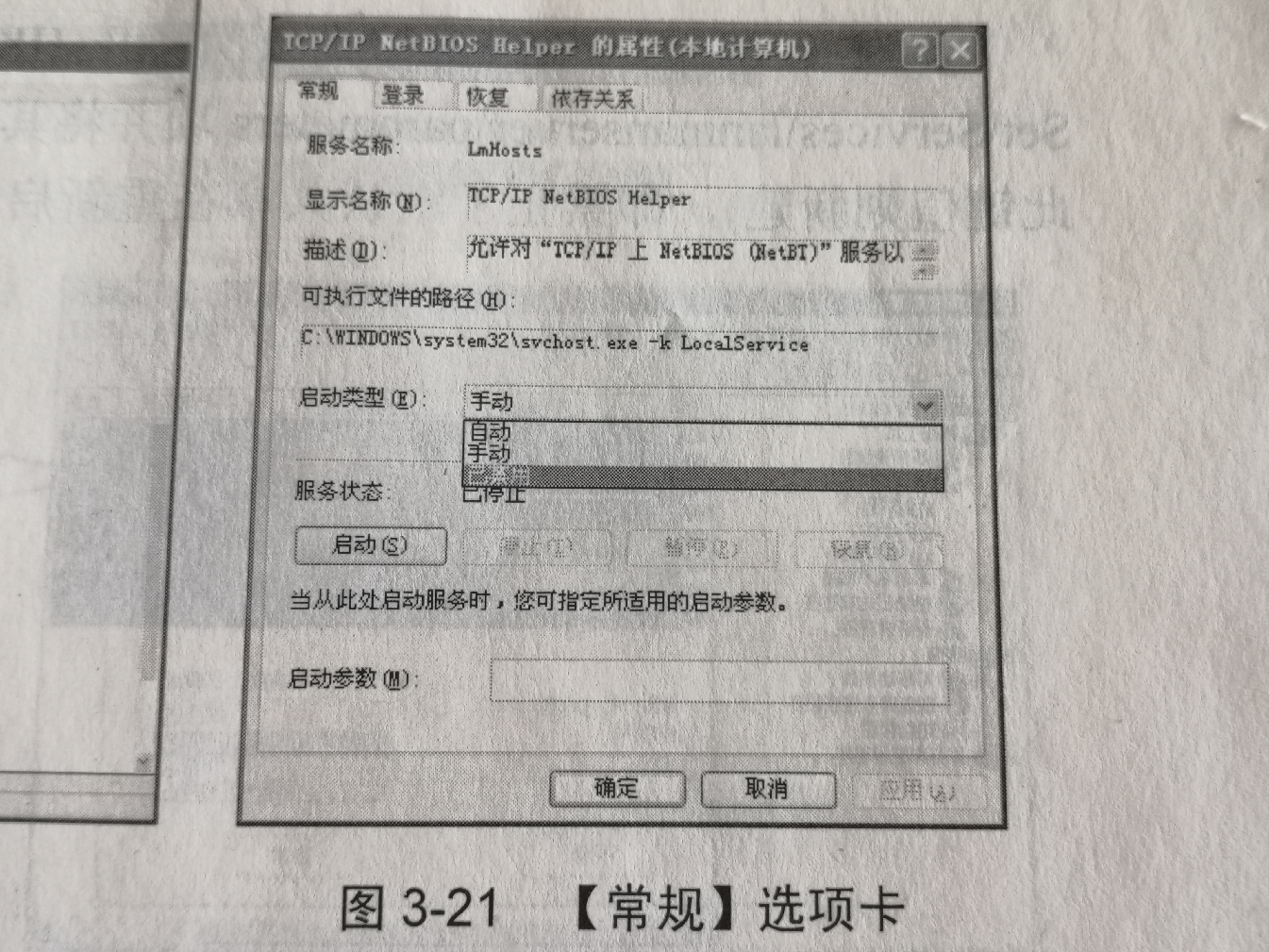

具体操作步骤: [控制面板]→[管理工具]→[服务]→双击[TCP/IP NetBIOS Helper ]选项。

[TCP/IP NetBIOS Helper 的属性]→[常规]→

[启动类型]设置为[已禁用]→[确定]。

如果需要对外提供服务,如IIS ,则不能采用此方法。

手工删除共享:

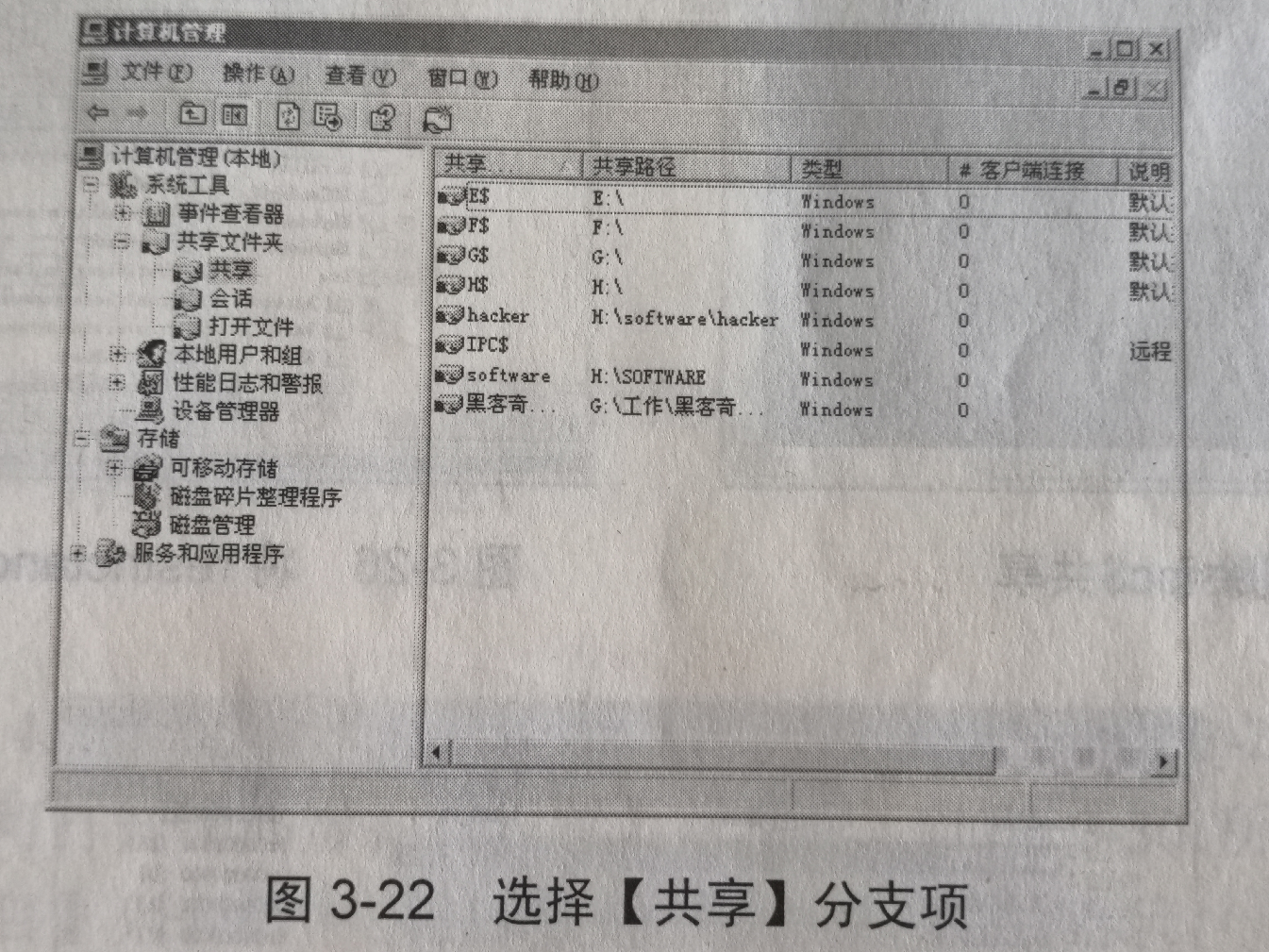

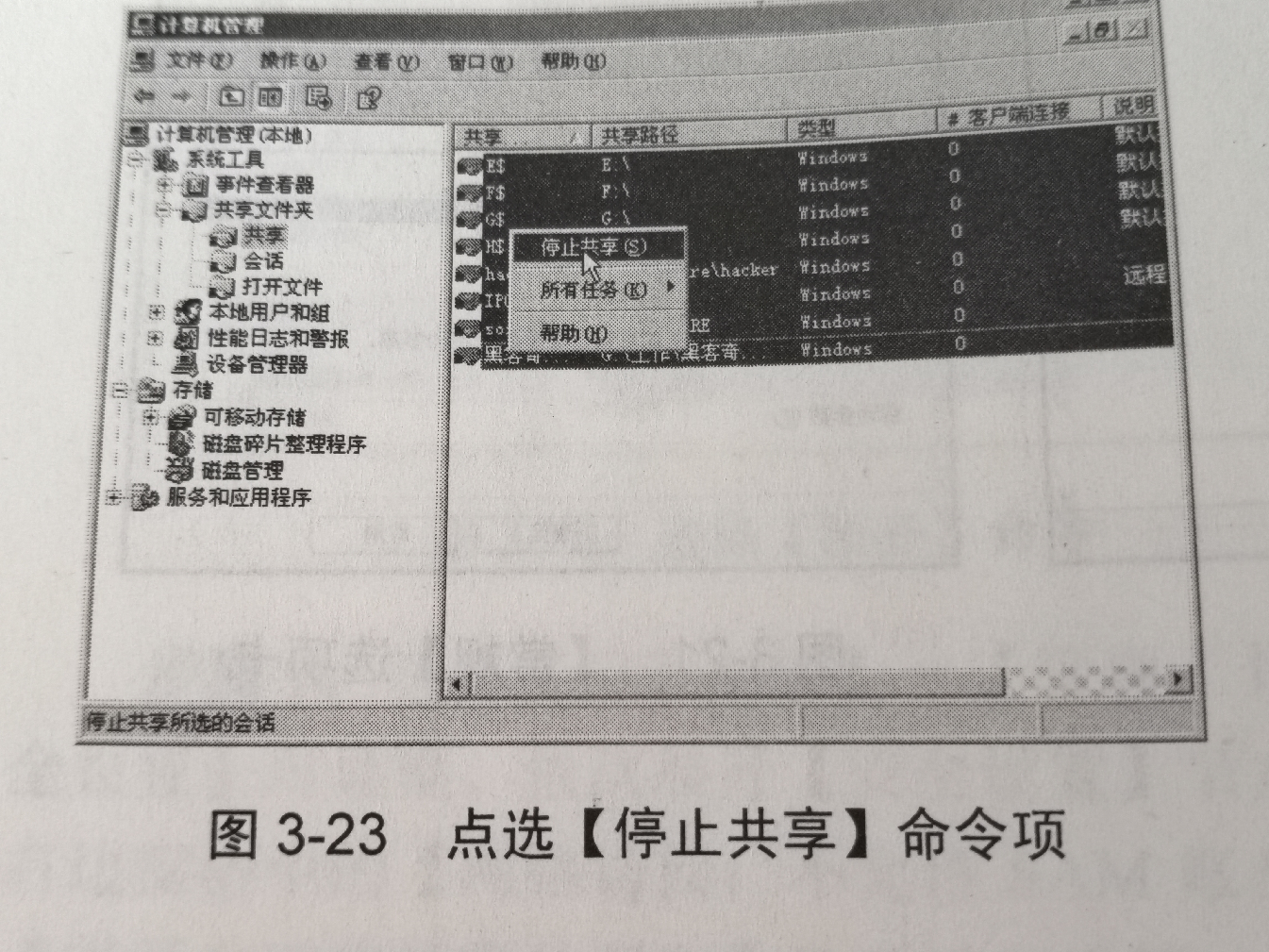

右击[我的电脑] →[管理]→[计算机管理]→[系统工具]→[共享文件夹]→[共享]

单击右边窗格中任何一项,按Ctrl+A ,右击,选择[停止共享],[是]。

最后将弹出[无法删除IPC$ 共享]对话框,单击确定。

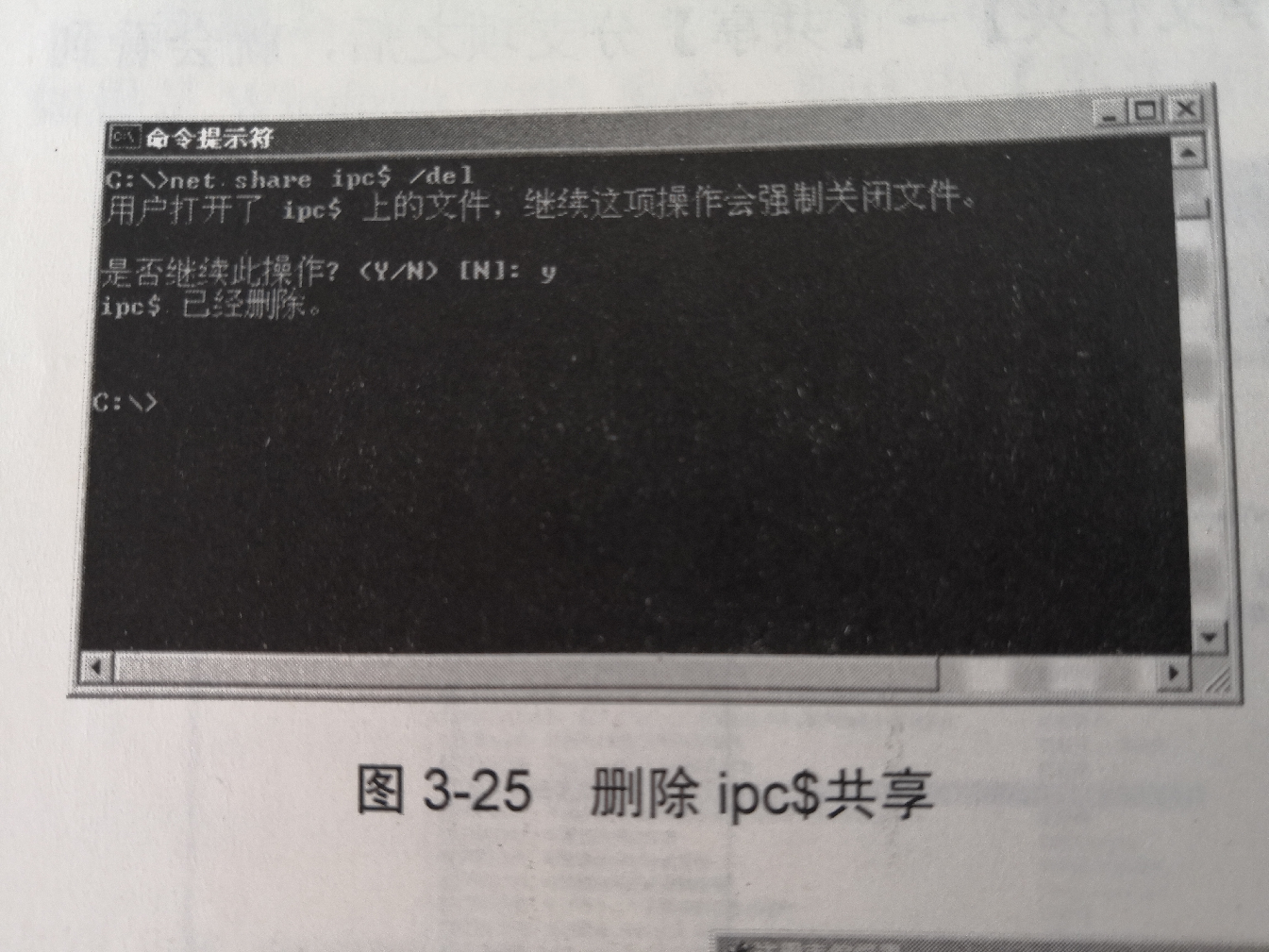

在[命令提示符]输入 net share ipc$ /del

可以看到"ipc$ 已经删除"信息。

关闭重启计算机时又打开共享:

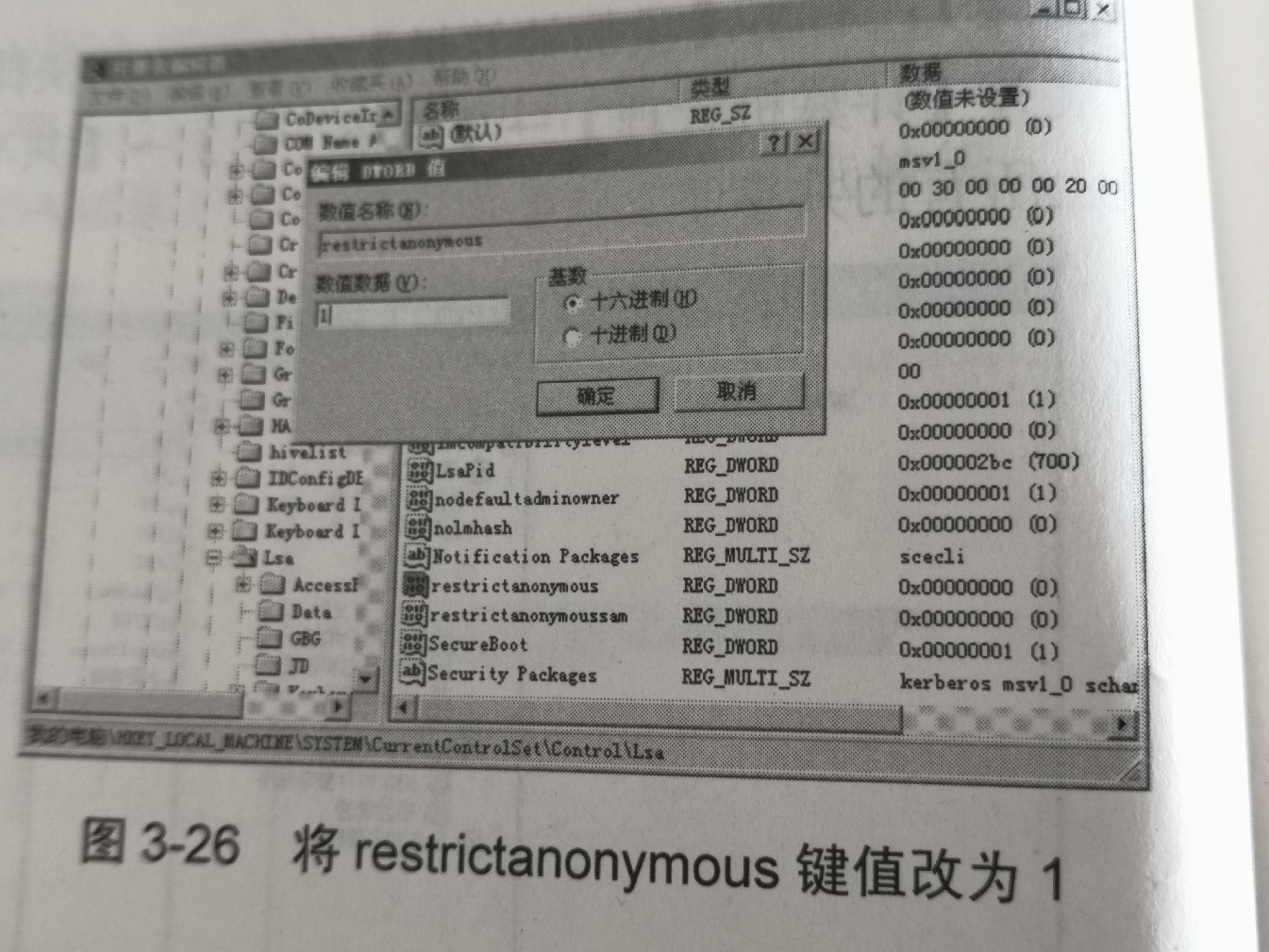

[注册表编辑器]→[HKEY_LOCAL_MACHINE\SYSTEM\Current ControlSet\Control\Lsa ]依次展开,将其中的 restrictanonymous 键值改为1。禁止IPC$ 空连接被再次启用。

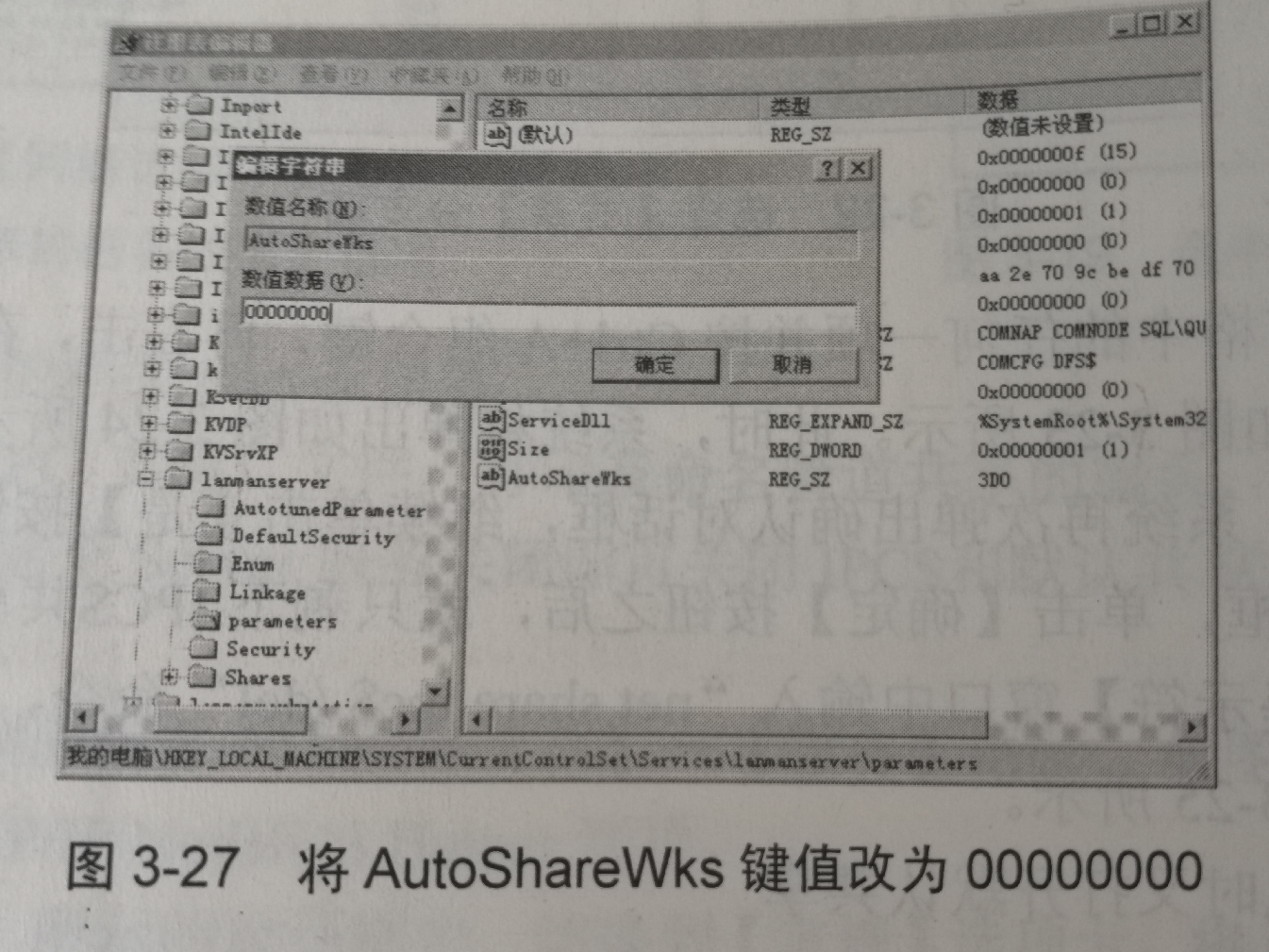

[注册表编辑器]中依次展开[HKEY_LOCAL_MACHINE \SYSTEM\CurrentControlSet\Servives \lanmanserver\parameters ]并将其中[Auto ShareWks ]键值改为0000 0000 如果没有此键值则新建,禁用默认共享在重启计算机时又将被打开。

安装网络防火墙

设置复杂密码

减少黑客入侵系统

本文来自博客园,作者:{admin-xiaoli},转载请注明原文链接:{https://www.cnblogs.com/crackerroot}

浙公网安备 33010602011771号

浙公网安备 33010602011771号