远程Web服务器通过HTTP标头公开信息 -(WindowServer服务器安全漏洞修复)

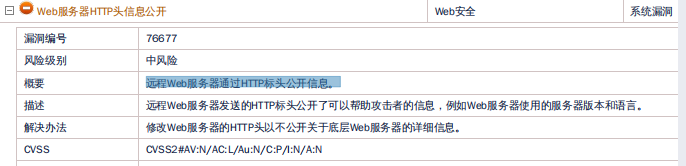

漏洞描述:

76777

远程Web服务器通过HTTP标头公开信息。

远程Web服务器发送的HTTP标头公开了可以帮助攻击者的信息,例如Web服务器使用的服务器版本和语言。

修改Web服务器的HTTP头以不公开关于底层Web服务器的详细信息。

解决方法

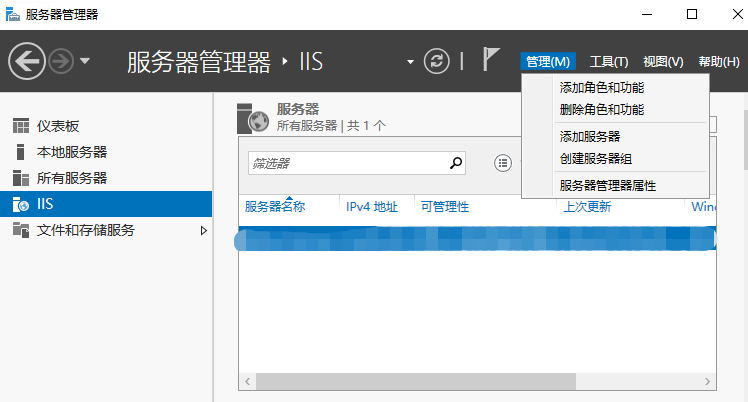

服务器管理器中添加IIS6兼容性

servermanager.msc 打开服务器管理器

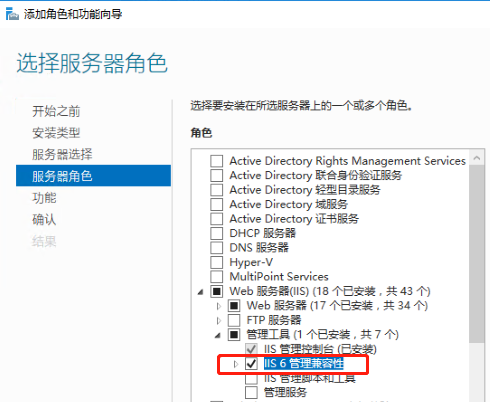

添加角色和功能:勾选IIS6兼容:

二、安装urlscan_v31_x64

下载地址:

https://download.cnet.com/UrlScan-for-IIS-64-bit/3055-10248_4-75451809.html

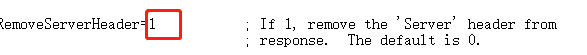

修改配置文件C:\Windows\System32\inetsrv\UrlScan\UrlScan.ini文件如下:

将RemoveServerHeader=0 修改为 : RemoveServerHeader=1

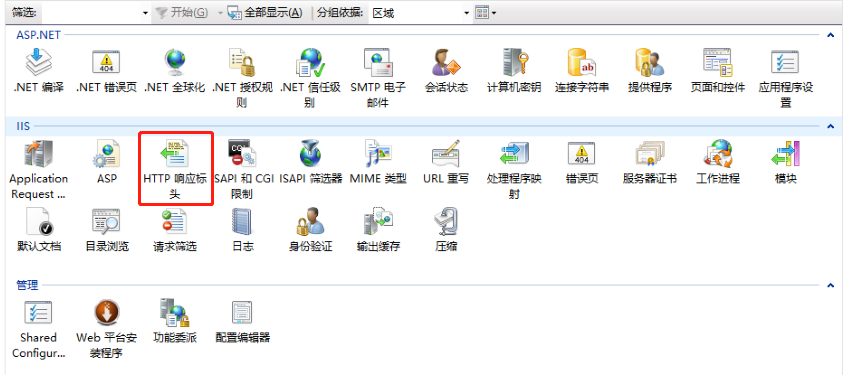

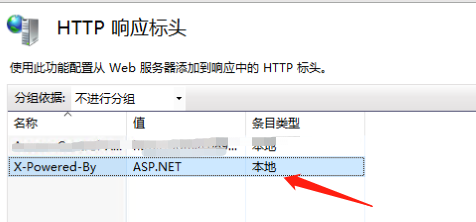

三、IIS中删除X-Powered-By: ASP.NET头

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY

· 【自荐】一款简洁、开源的在线白板工具 Drawnix