Linux抓包Wireshark分析

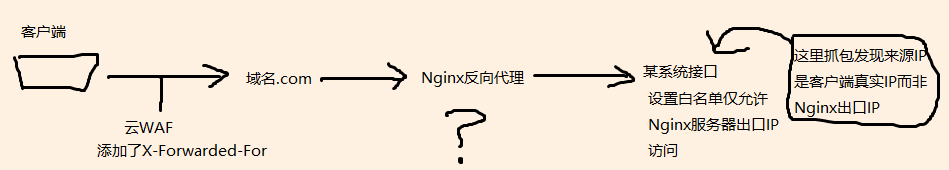

场景:如下图

tcpdump抓包

tcpdump tcp -i eth0 -t -s 0 -c 100 and dst port 8081 and dst net 192.168.1.0/24 -w ./target.cap

- tcp: ip icmp arp rarp 和 tcp、udp、icmp这些选项等都要放到第一个参数的位置,用来过滤数据报的类型

- -i eth0 : 只抓经过接口eth1的包

- -t : 不显示时间戳

- -s 0 : 抓取数据包时默认抓取长度为68字节。加上-S 0 后可以抓到完整的数据包

- -c 100 : 只抓取100个数据包

- dst port ! 8081 : 不抓取目标端口是8081的数据包

- src net 192.168.1.0/24 : 数据包的源网络地址为192.168.1.0/24

- dst net 192.168.1.0/24 : 数据包的目标网络地址为192.168.1.0/24

- -w ./target.cap : 保存成cap文件,方便用ethereal(即wireshark)分析

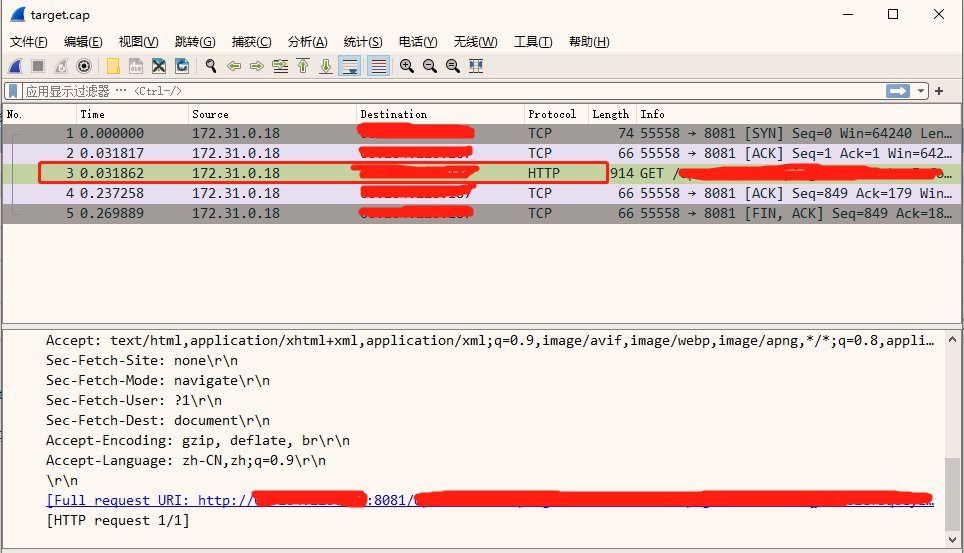

wireshark分析

打开target.cap点击HTTP,查看Hypertext Transfer Protocol

参考文章:

https://www.cnblogs.com/chenpingzhao/p/9108570.html

https://www.cnblogs.com/ggjucheng/archive/2012/01/14/2322659.html

本文来自博客园,作者:MegaloBox,转载请注明原文链接:https://www.cnblogs.com/cpw6/p/16422756.html