第三周学习总结

kali视频学习

6.信息搜集之主机探测

主要内容

这一节主要介绍了几个主机探测的工具。主机探测是指识别目标机器是否可用,即判断是否在线。

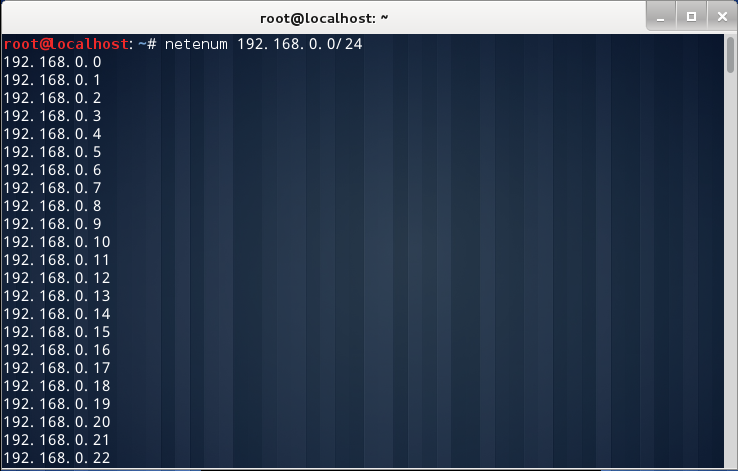

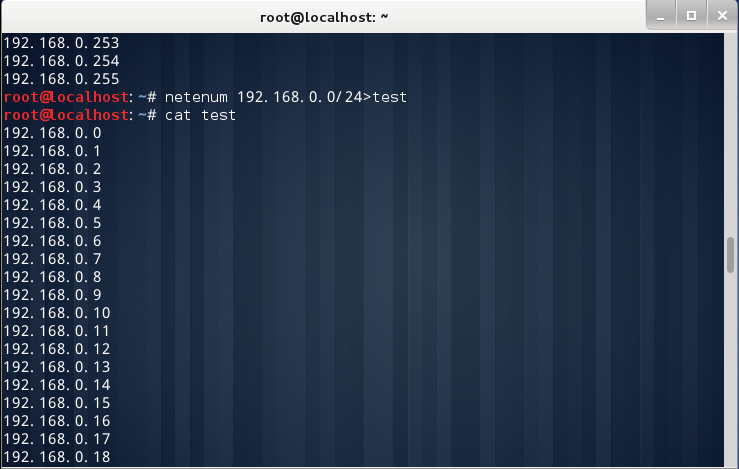

netenum:是一个很好用的IP段生成的命令。(首先使用netenum 192.168.0.0/24命令生成一个IP地址列表,然后使用netenum 192.168.0.0/24>test命令将此列表放入另一个文件)中,此时test文件可以作为另一个程序的输入文件)。也可以用来测试主机是否在线。

生成IP段:

测试主机是否在线:

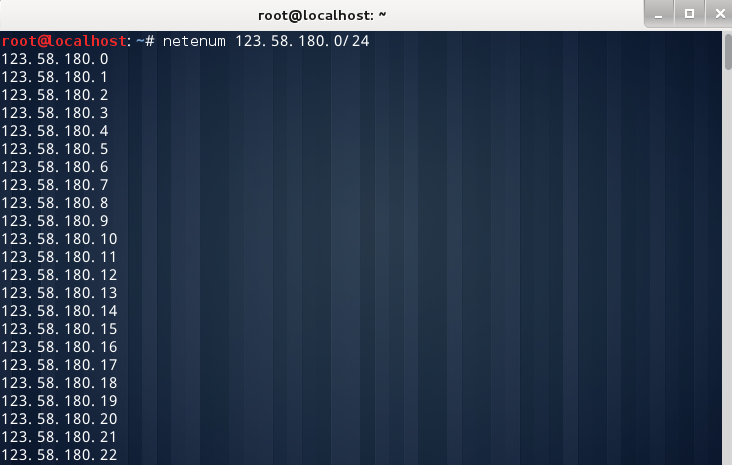

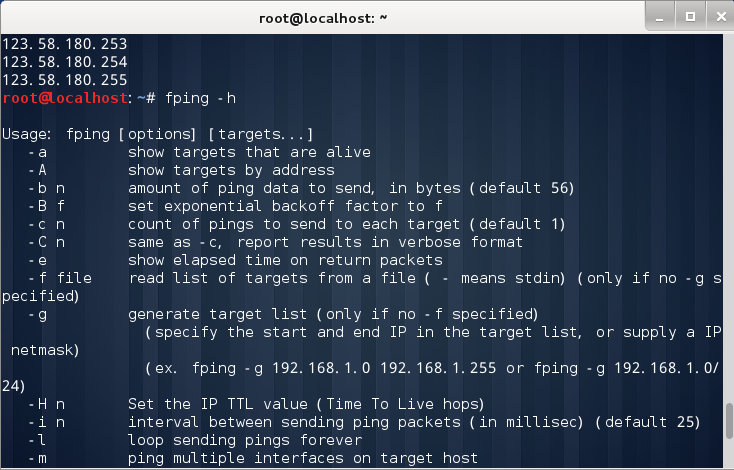

fping命令也可以测试在线主机

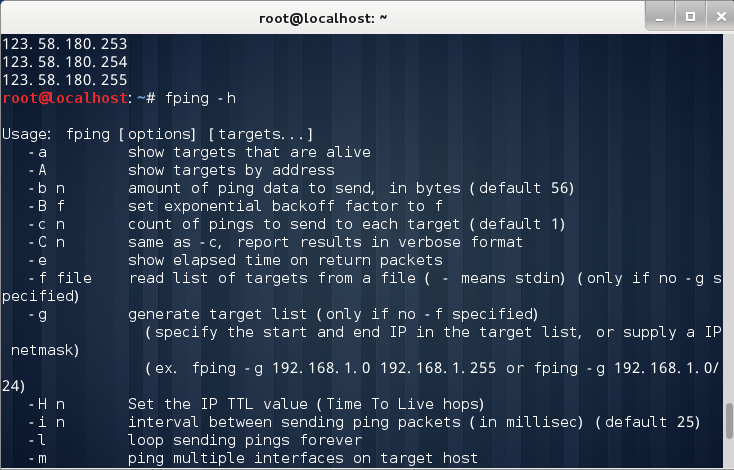

fping -h可以查看使用说明:

fping -g可以探测一个网段:

在探测主机是否在线方面。fping的性能比netenum更好一些,netenum一般作为一个生成IP列表的工具。fping可以把可达的和不可达的主机都列出来。

nbtscan命令:用来扫描内网,借助NetBIOS服务器来获取一定信息。

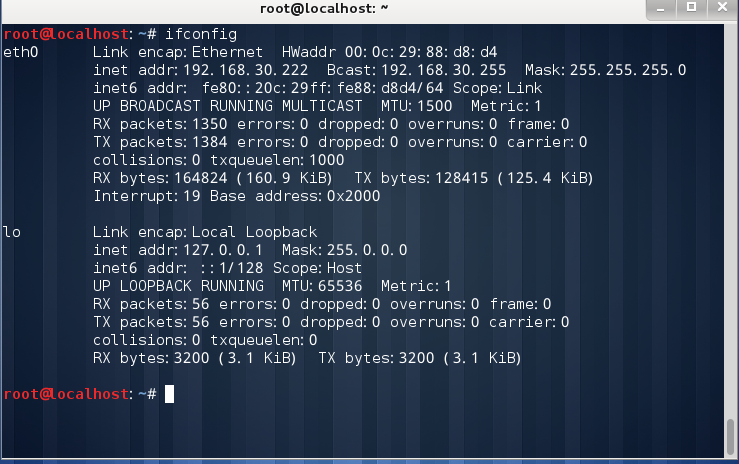

使用ifconfig来查看自己所在网段:

从上图可以看出默认网卡为192.168.30.222,使用nbtscan命令来扫描自己所在网段在线主机:

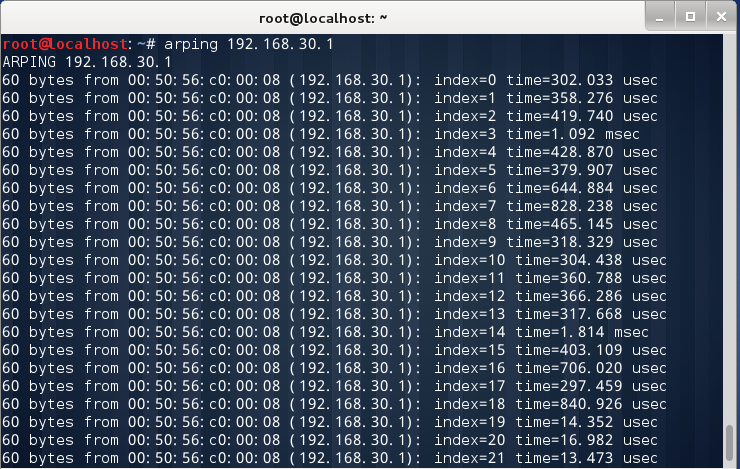

ARPing:用来探测MAC地址:

netdiscover命令:探测内网信息:

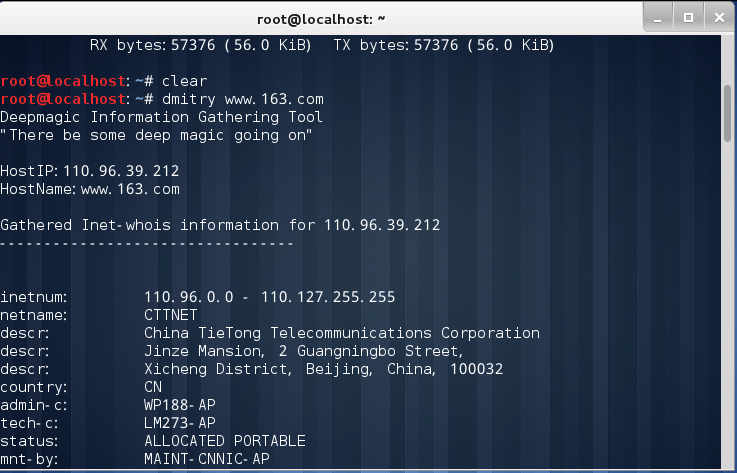

dmitry命令:获取目标详细信息,包括whois tcp port等。

WAF探测工具:通过比较正常访问和使用黑名单访问的返回结果来判断是否有防火墙。

对目标是否存在负载均衡监测:可以帮助发现多个IP地址映射到单个域名,从而确定针对性测试的范围:

问题

在本节视频中,在ping 163.com是遇到了联网问题,在尝试了修改系统文件参数设置等多种方法后,选出了如下比较有效地方法,解决了问题:

解决:http://blog.csdn.net/zybasjj/article/details/8033155

7.信息搜集之主机扫描

本节主要要求掌握主机扫描工具Nmap的基本使用。通过主机探测,确定测试目标地址后,往往需要对主机信息做更完整的扫描。

作为一个强大的扫描器,Nmap可以完成以下任务:

主机探测:探测网络上的主机。例如列出响应TCP和ICMP请求、icmp请求、开放特别端口的主机。

端口扫描:探测目标主机所开放的端口。

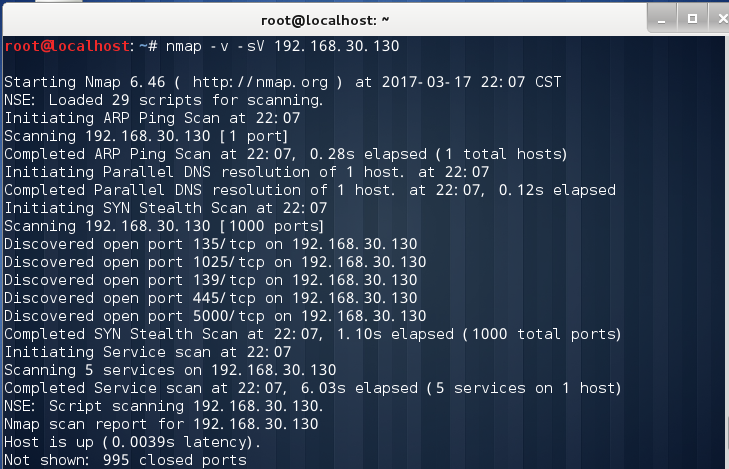

版本监测:探测目标主机的网络服务,判断其服务名称及版本号。

系统监测:探测目标主机的操作系统及网络设备的硬件特性。

支持探测脚本的编写:使用Nmap的脚本引擎(NSE)和lua编程语言。

Nmap实际应用场合:

不同扫描方式简介:

Dnamp是一款基于Nmap的分布式架构,使用客户端/服务端架构,服务器接受命令并发送至客户端进行Nmap安全扫描,扫描完毕后,客户端返回扫描结果。

Zenamp是Nmap的图形化界面,可以让map扫描工具更人性化。

打开zenmap

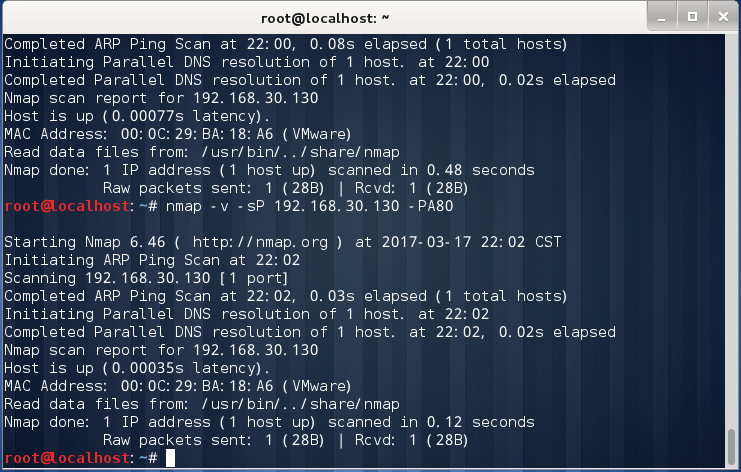

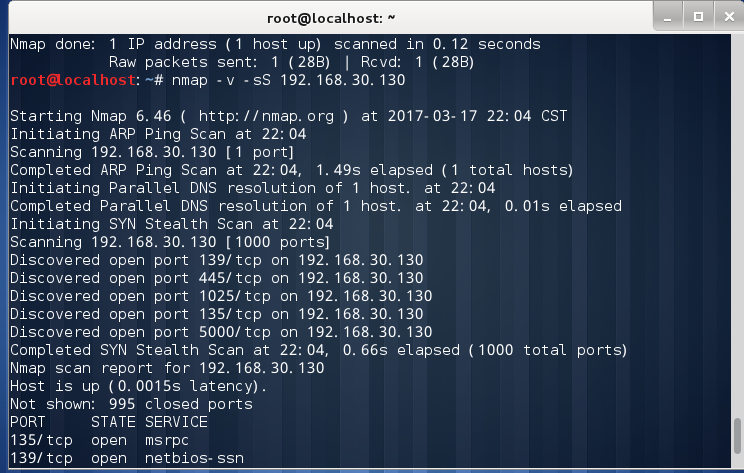

nmap扫描练习

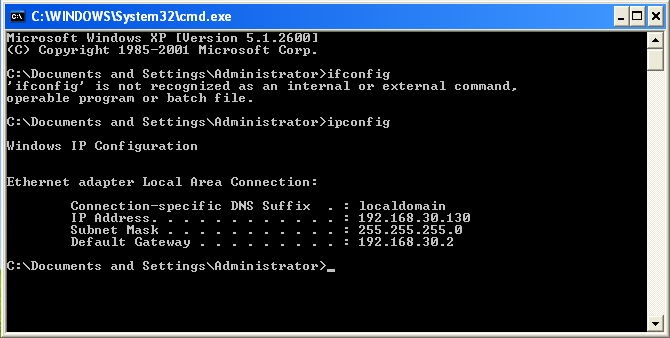

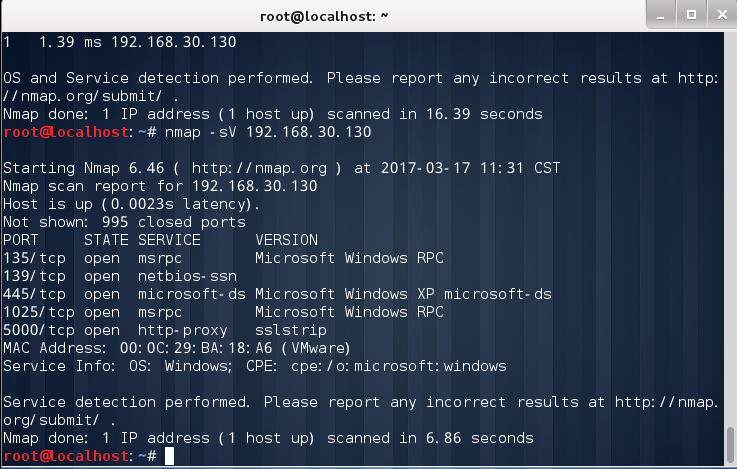

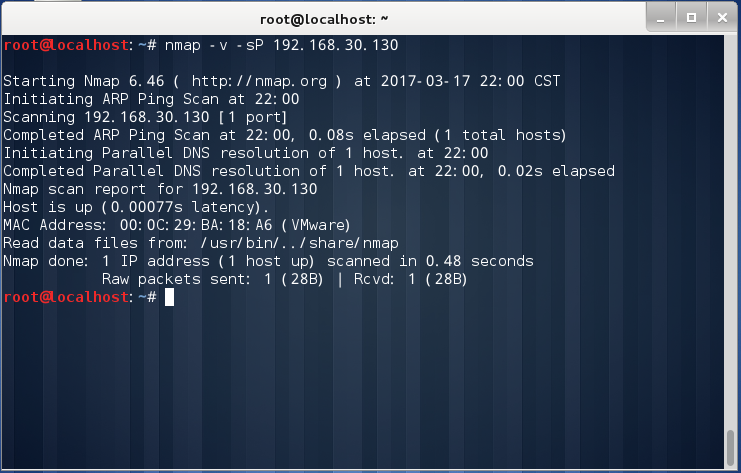

(1)打开测试主机,得到测试目标IP192.168.30.130

(2)普通简单扫描:Nmap会默认发送一个arp的ping数据包,探测目标主机在1-10000范围内所开放的端口

(3)-vv:简单扫描,添加详细输出。

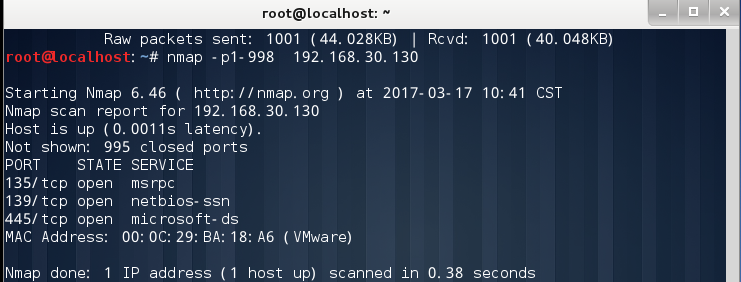

(4)-p:自定义端口扫描

扫描一个范围内的端口

指定端口扫描:

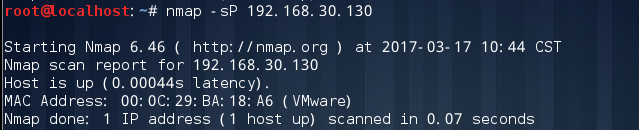

(5)-sP:对目标进行ping扫描(测试是否在线)

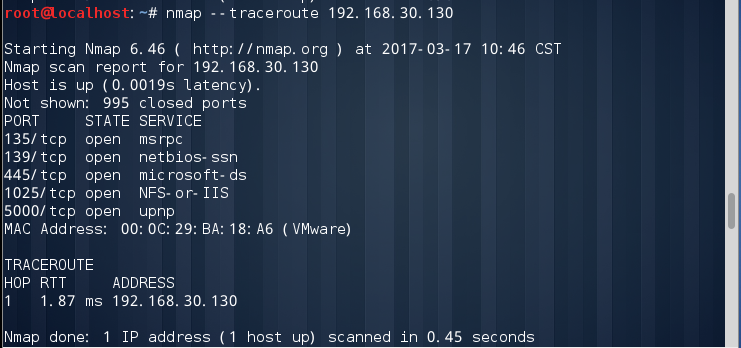

(6)--traceroute:进行路由跟踪:

(7)扫描一个C段的主机在线情况

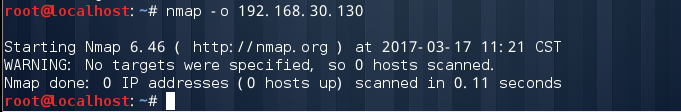

(8)-o:操作系统探测

并没有显示操作系统,猜想是所选测试主机的问题。

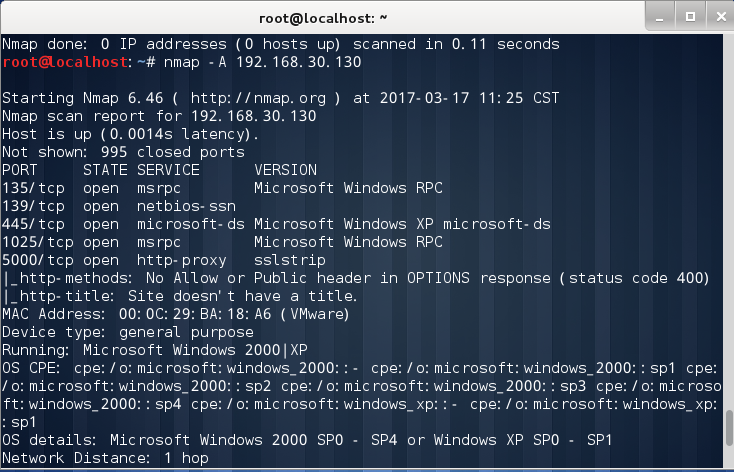

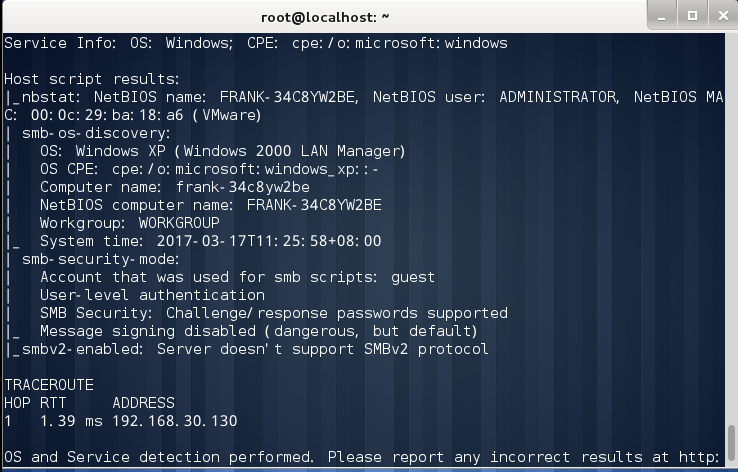

(9)-A:万能开关扫描,包含了1-10000的端口扫描、操作系统扫描、脚本扫描、路由跟踪、服务探测。

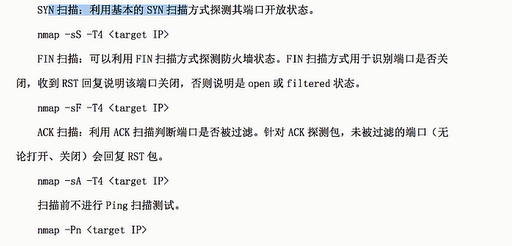

(10)其他扫描方式:

8.信息搜集之指纹识别

本节主要介绍kali中指纹识别工具的使用。识别目标主机的操作系统版本与应用版本,可以帮助我们进一步探测操作系统与应用级别的漏洞,从这些级别进行渗透测试。主要的指纹识别技术有:Banner抓取、常规主动指纹识别、被动指纹识别、CMS识别。

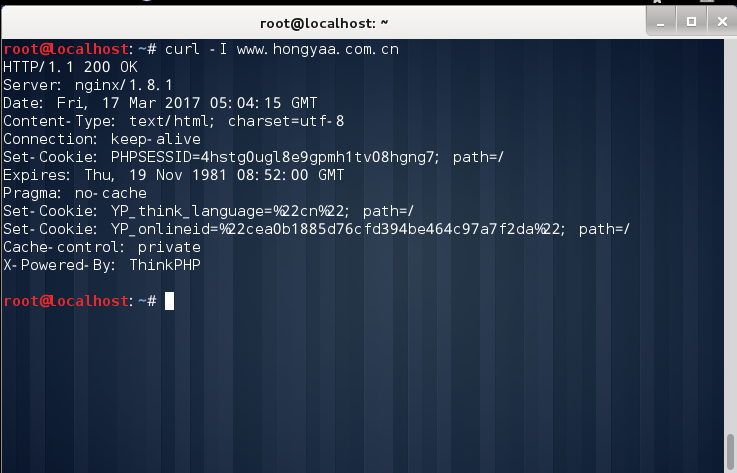

(1)Banner抓取:是应用系统指纹识别而不是操作系统指纹识别。

telnet:+ip,+端口连接端口进行探测

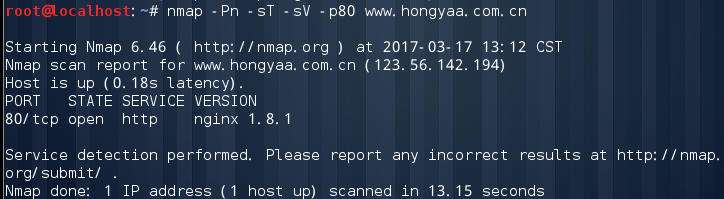

(2)常规主动指纹识别工具:nmap,Xprobe2(系统指纹主动探测工具,对新系统识别性能不好)

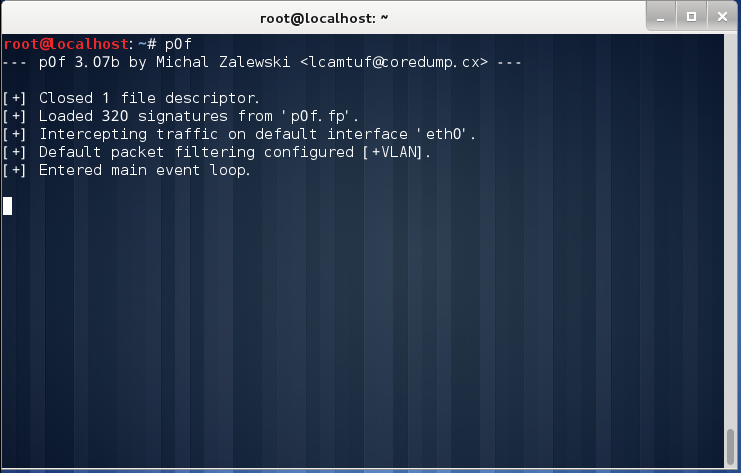

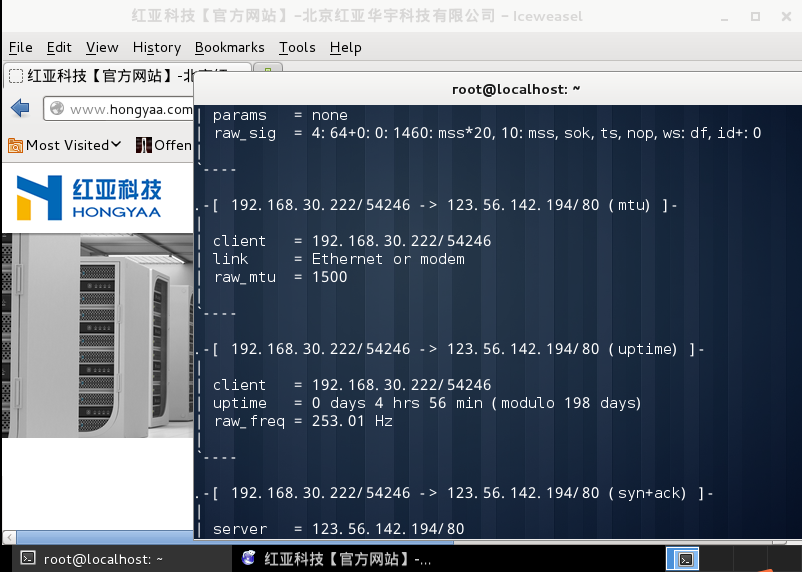

(3)工具被动指纹识别:p0f不会向目标发送具体探测数据,只是被动的接收数据分析,一般无法被探查发现,可以用来分析NAT、负载均衡、应用代理等。

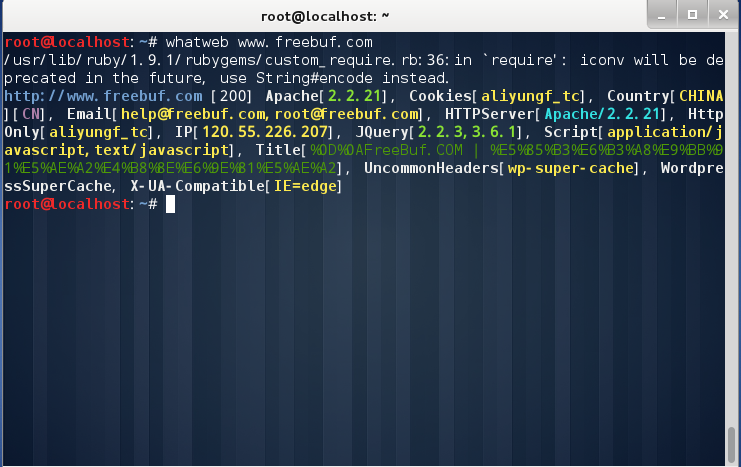

(4)WEB指纹识别工具:whatweb可探测常见web服务

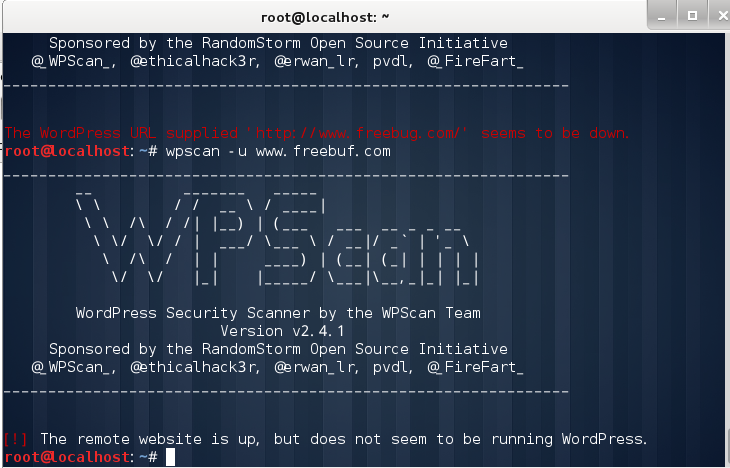

针对具体的WEB CMS如Wordpress,则可使用Wpscan进行CMS指纹枚举,探知可能存在的插件、主题模板等信息

因为远程网站并没有运行wordpress,所以没有探测到相关信息。

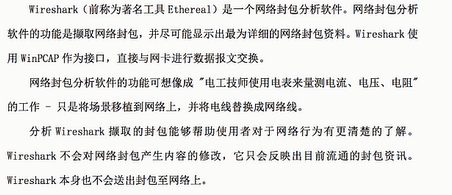

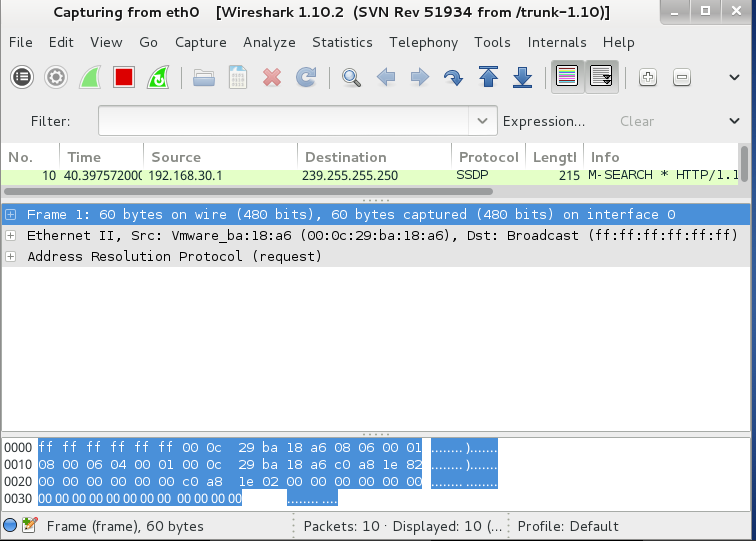

9.信息搜集之协议分析

本节主要要掌握协议分析工具的使用

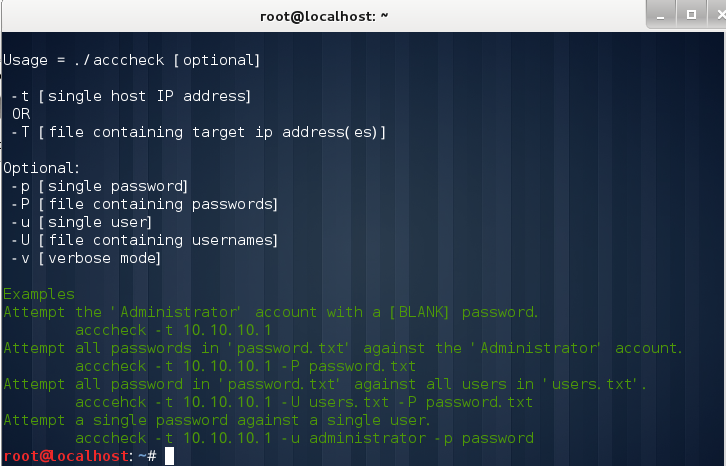

(1)SMB针对利用工具:acccheck

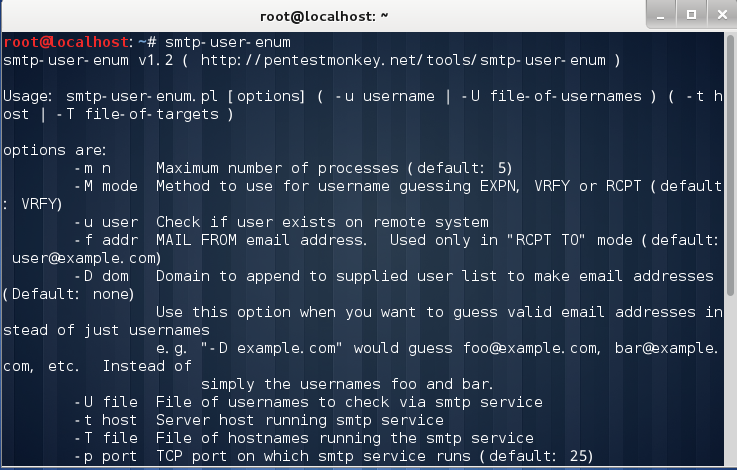

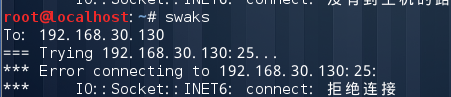

(2)SMTP协议分析:账户枚举工具:smtp-user-enum、命令行下邮件发送测试工具swaks

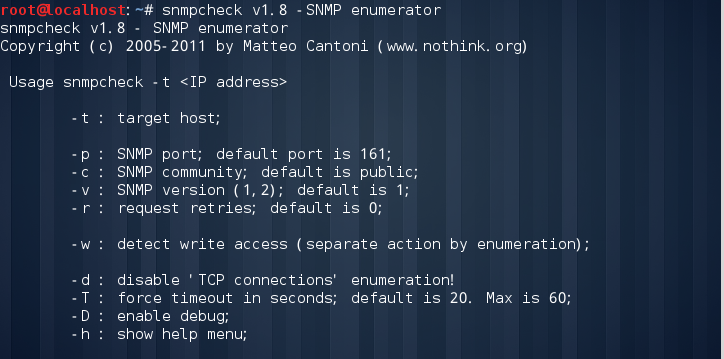

(3)SNMP协议分析工具:

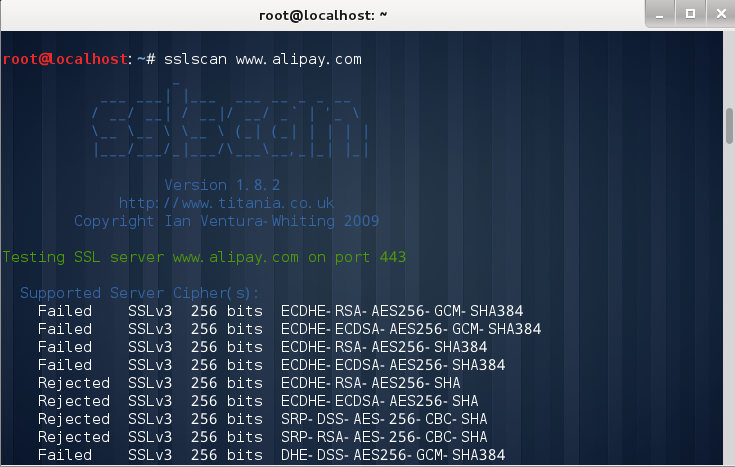

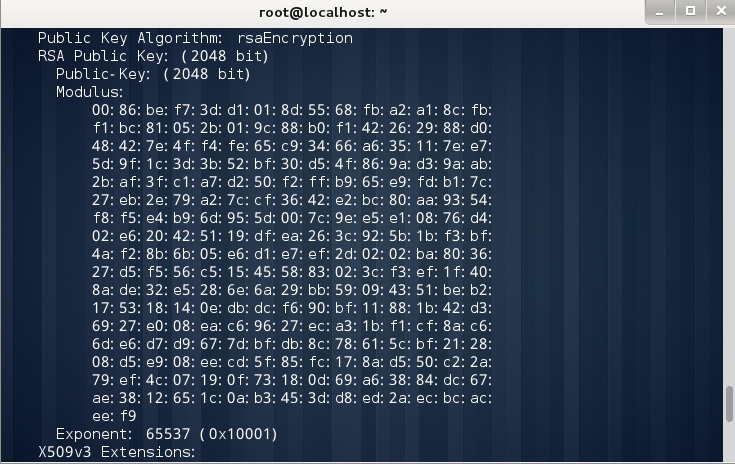

(4)SSL协议分析:sslscan可扫描服务器SSL接受的加密方式、公钥等信息

(5)数据包分析必备工具:

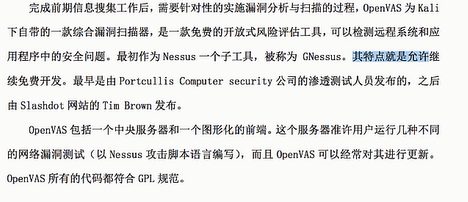

10.漏洞分析之OpenVAS安装

漏洞分析工具OpenVAS安装配置

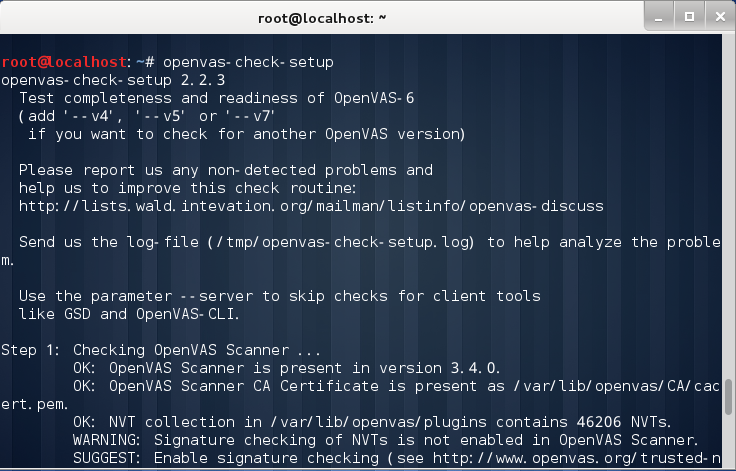

(1)检查安装状况,根据给出的建议执行命令

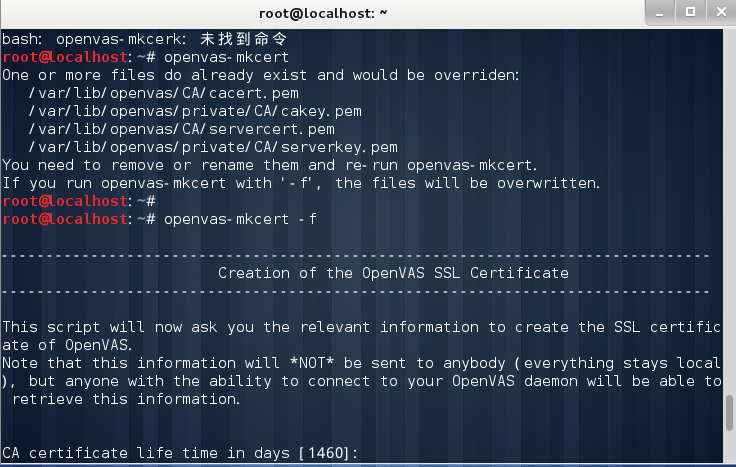

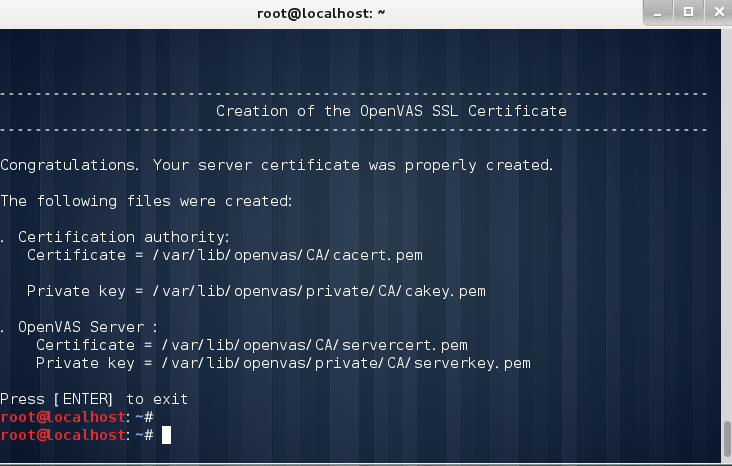

(2)执行openvas-mkcert,可保持默认选项,生成证书。

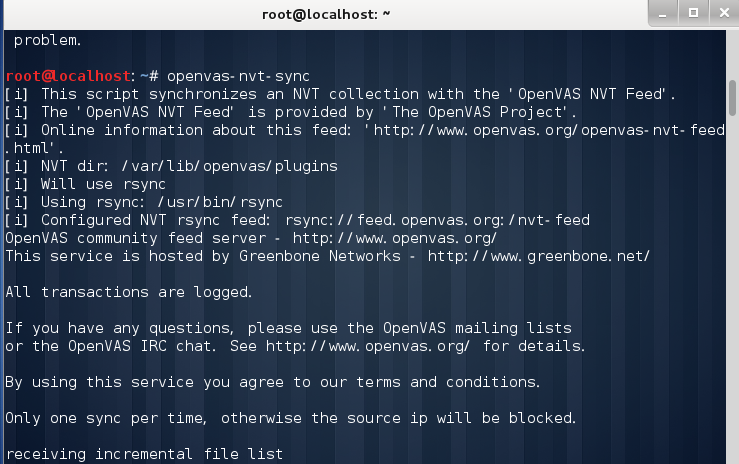

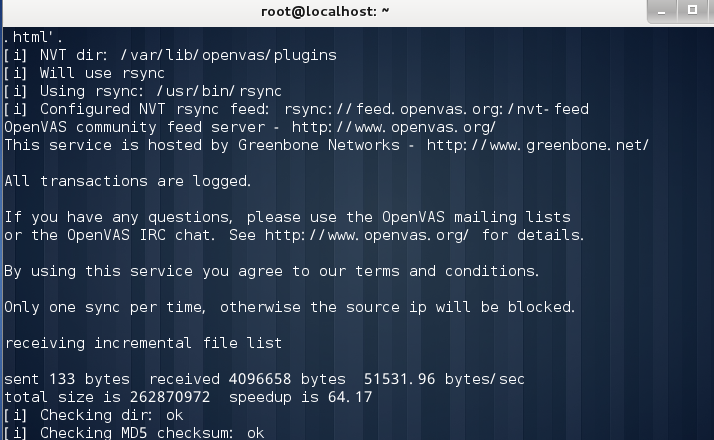

(3)更新NVT,执行openvas-nvt-sync,更新插件库等资源,一次运行会持续一段时间,且需要定期地运行以便更新。

更新成功后可以看到:

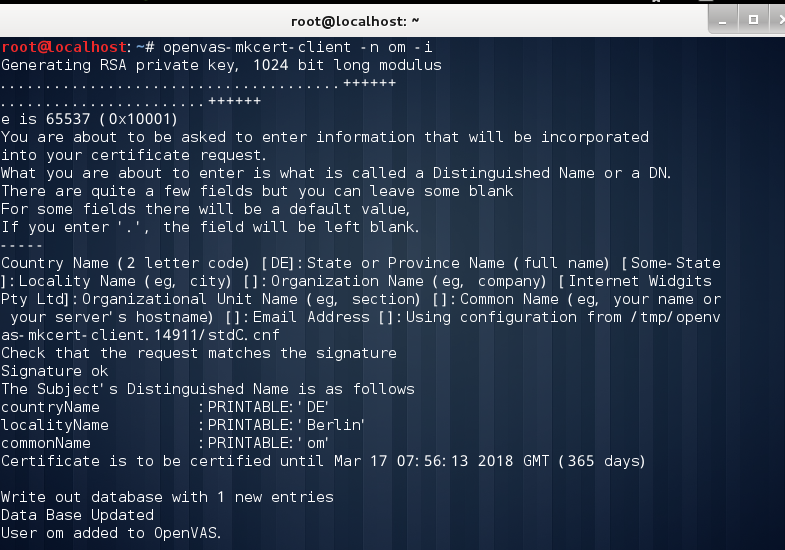

(4)执行openvas-mkcert-client -n om -i,为客户端创建证书

(5)添加用户,命令为openvasad -c add_user-n admin -r Admin.亦可使用openvas-adduser添加用户,添加规则时如果对所有主机扫描均允许则可设置为default accept,其他规则可参考man openvas-adduser

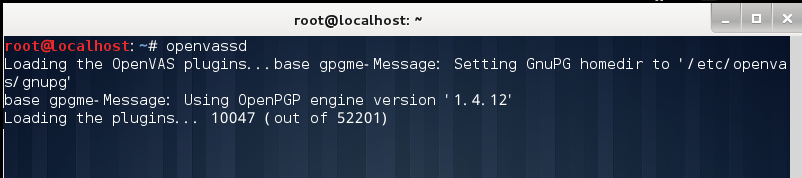

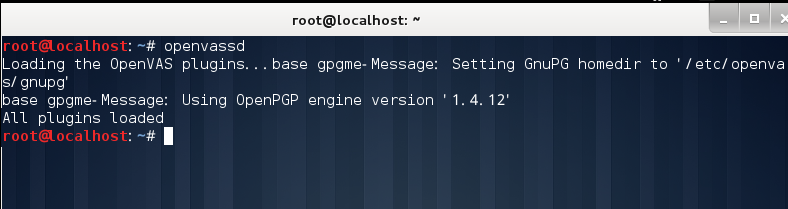

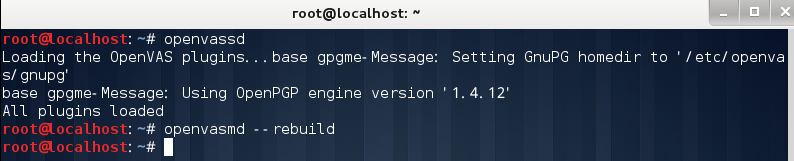

(6)执行openvassd打开服务,开始加载插件过程

(7)加载插件完成后,执行openvasmd --rebuild

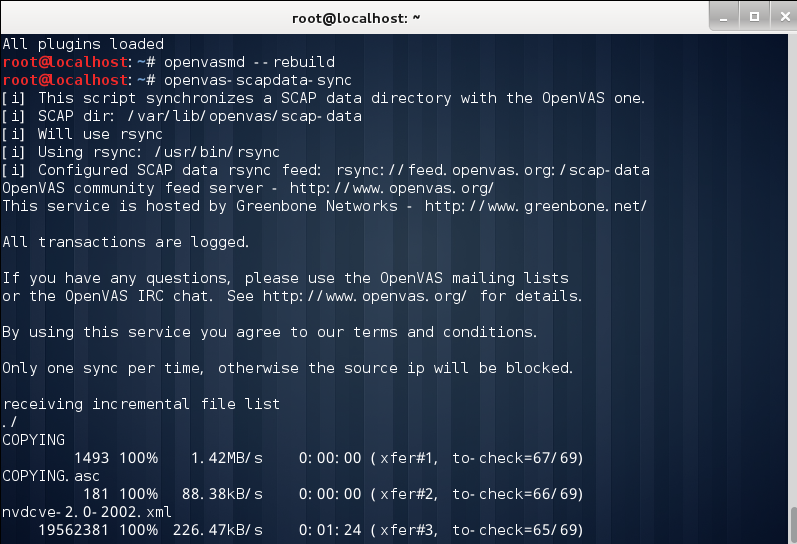

(8)继续执行openvas-scapdata-sync和openvas-certdata-sync更新漏洞信息库内容

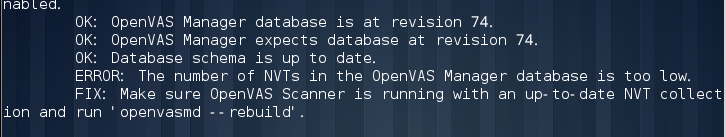

(9)结束openvassd进程,重新启动服务,使用openvas-check-setup检查无误。

在这一步的操作中出现以下错误,在网上搜索尝试了很多办法,目前还是没有解决。

教材学习

主要内容

第三章从网络踩点,网络扫描与探测、网络查点三个方面对常用的技术手段进行了详细的介绍。

网络踩点技术有:web搜索与挖掘,常用的搜索工具有Google来进行信息的搜索与挖掘;另一种方式就是DNS和IP查询,DNS注册信息WHOIS查询可以从注册的数据库中查询到最详细地注册信息。在用户端可以使用nslookup或dig客户端程序,即可向DNS查询特定的域名映射IP地址,从DNS与IP到真实世界中的地理位置,从前面的DNS和IP的WHOIS查询方法中,我们也注意到在注册信息里有可能存在着一些与目标主机相关的一些地理位置密切相关的信息内容;

网络拓扑侦查:攻击者对网络拓扑结构侦查的主要技术手段是路由跟踪,常用的软件有VisualRoute、NeoTrace和Trout等。

网络扫描:网络扫描的基本目的就是探测目标网络,以找出尽可能多的连接目标,然后再进一步探测获取类型、存在的安全弱点等信息,为进一步攻击选择恰当的目标和通道提供支持。网络扫描的技术类型分为主机扫描、端口扫描、操作系统与网络服务辨识,以及漏洞扫描。主机扫描的目的就是找出网段内活跃的主机;端口扫描的目的就是找出主机上所开放的网络服务;操作系统与网络服务辨识的目的就是识别主机安装的操作系统类型与开放的网络服务类型,以选择不同渗透攻击代码及配置;漏洞扫描的目的就是找出主机/网络服务上所存在的安全漏洞,作为破解通道。

网络查点:攻击者利用网络踩点与扫描技术成功发现活跃的目标主机、运行服务及已知安全漏洞之后,他们已经可以从收集到的安全情报中确定出攻击目标,而在实施远程渗透攻击之前,他们通常还会针对已知的弱点,对识别出来的服务进行更加充分更具针对性的探查,来寻找真正可以攻击的入口,以及攻击过程中可能需要的关键数据,这个过程就是网络查点。namp,Nessus都是集成了对一些网络服务的自动旗标抓取机制,如果手动进行旗标的抓取,那么telnet就是一项基本的程序。在互联网上流行着一些通用的网络应用服务协议,他们并不限定于某一特定的操作系统平台,如WEB服务、FTP文件传输协议、POP3及SMTP电子邮件收发服务等,可以对这些服务进行查点服务。

作业

nmap:

学习进度条

1.完成kali视频6-10的学习

2.教材第三章

posted on 2017-03-18 20:36 20169319李新玉 阅读(302) 评论(0) 收藏 举报

浙公网安备 33010602011771号

浙公网安备 33010602011771号