彩虹表的攻击与防御

实验目的:

1)理解哈希算法的概念。

2)理解彩虹表攻击的原理以及进行相应实战。

3)掌握针对彩虹表攻击的防御要点。

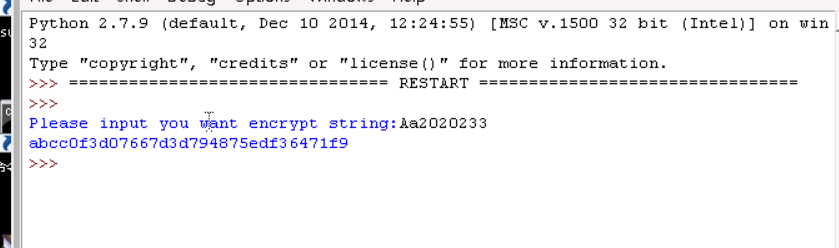

实验步骤一:用任意一种语言,对特定的四位数字进行MD5加密(例如‘Aa2020233’),输出加密后的结果:

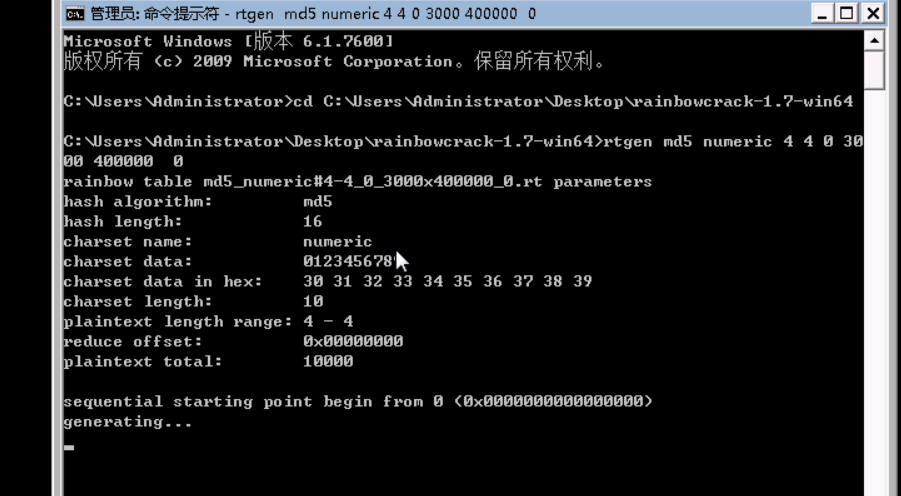

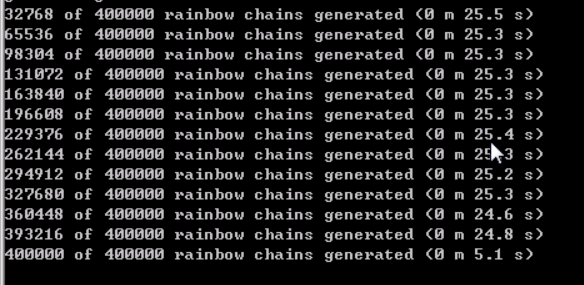

实验步骤二:使用给定的彩虹表生成工具RainbowCrack,生成破解四位数字组合MD5值的彩虹表,并对实验一中的MD5字符串进行破解。

)生成彩虹表:

使用命令:rtgen md5 numeric 4 4 0 3000 400000 0

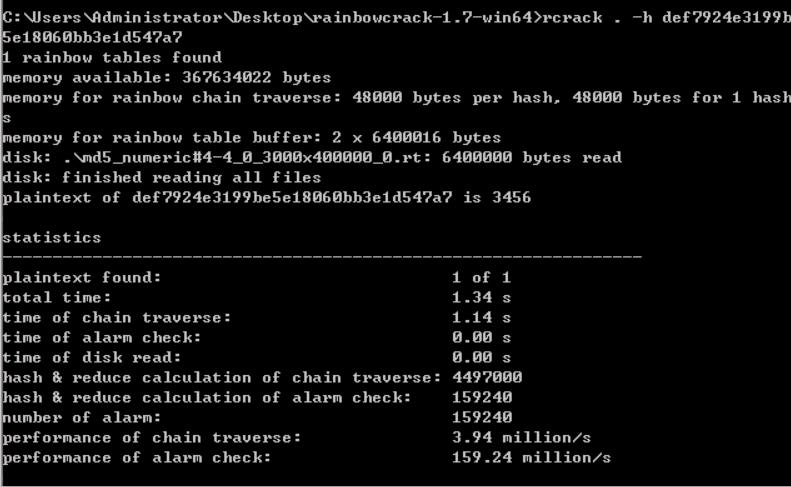

2)对我们实验一中的md5密文进行彩虹表破解:

附命令示例,破解单个哈希:

rcrack . -h fcea920f7412b5da7be0cf42b8c93759

rcrack_cuda . -h fcea920f7412b5da7be0cf42b8c93759

rcrack_cl . -h fcea920f7412b5da7be0cf42b8c93759

破解多个哈希:

rcrack . -l hash_list_file

rcrack_cuda . -l hash_list_file

rcrack_cl . -l hash_list_file

对于单个的哈希值,我们可以直接用rcrack.exe . -h hashnum来进行破解:

以’3839’为例:

MD5(3839) = 9b2f00f37307f2c2f372acafe55843f3

加盐”:彩虹表只能通过有限密码集合生成查找表——当密码集合扩大,彩虹表占用的空间将以指数速度增加。因此目前最常用的方式是将用户密码添加一段字符串(盐化)后再做散列。

saltedhash(password) =hash(password+salt)

如果将用户密码后添加一段随机字符串,然后将随机字符串和散列后的哈希值存储在密码数据库中。彩虹表将不得不计算出盐化后的密码,而盐化后的密码会大大增加散列前的长度,从而使密码集合过大而变得不可能生成彩虹表。

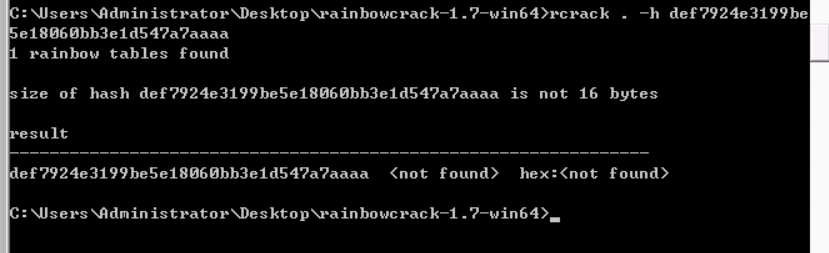

示例:我们直接在之前‘3839’的md5值后面增加’aaaa’的盐值,试试能不能通过彩虹表破解。

问答题答案 DBD

浙公网安备 33010602011771号

浙公网安备 33010602011771号