浅谈kali : arpspoof工具原理

Arpspoof工具

介绍

arpspoof是一个通过ARP协议伪造数据包实现中间人攻击的kali工具。

中间人攻击虽然古老,但仍处于受到黑客攻击的危险中,可能会严重导致危害服务器和用户。仍然有很多变种的中间人攻击是有效的,它们能够很容易的欺骗外行并且入侵他们。

ARP攻击原理

想要了解ARP攻击的原理首先要知道ARP是什么。

ARP(Address Resolution Protocol,地址解析协议)是一个位于TCP/IP协议栈中的网络层,负责将某个IP地址解析成对应的MAC地址。

数据包转发过程

在每一个主机(连接互联网的设备)中,都有一个ARP缓存表,负责储存网卡MAC地址与交换机中设备接口中的对应关系。当一个主机浏览网页时会向网页后端服务器中发送一个网络请求,请求包中储存自己的MAC地址,IP地址以及后端服务器的IP地址,首先发送给路由器,查询ARP缓存表,将与服务器IP地址相同的数据包发送至对应MAC地址的上层接口,逐层转发...... 服务器收到网络请求时会回复一个相应包,通过相同的原理转发至发送网络请求的主机,一次网络通信完成。

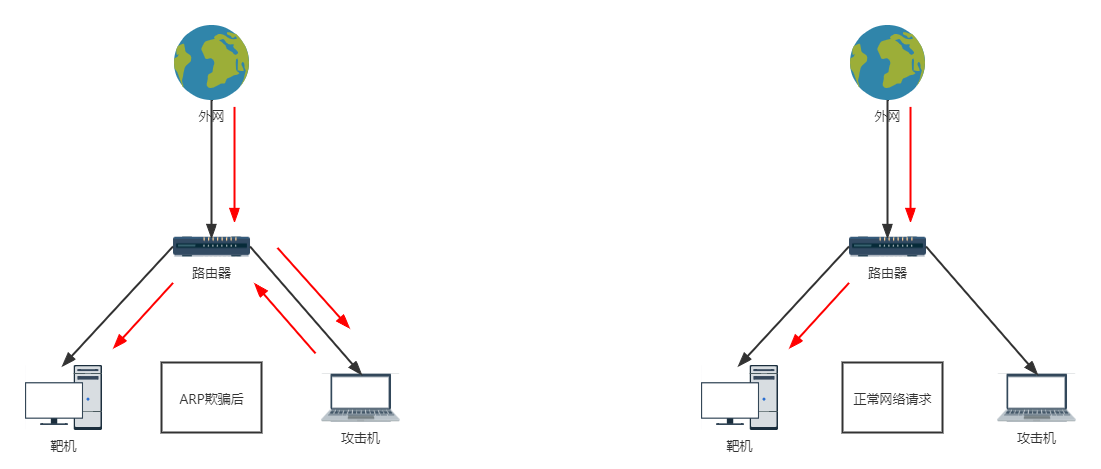

ARP攻击时,攻击机会向网关发送伪造的数据包,从而毒化ARP缓存表,让网关以为攻击机就是靶机,或让靶机认为自己就是网关,这样攻击方就会截获靶机网络请求中的流量。

单向ARP欺骗

单向ARP欺骗也称为断网攻击,攻击机伪造数据包后本应该传输给靶机的数据错误的传输给攻击机,使靶机得不到服务器的响应数据,甚至根本无法将数据包发送出局域网。

双向ARP欺骗

攻击机一直发送伪造的数据包,让网关以为自己是靶机,让靶机以为自己是网关,同时开启路由转发功能,就可以让靶机在正常上网的情况下截获网络数据包,所有数据都会经过攻击机再转发给靶机。

使用方法

Usage: arpspoof [-i interface] [-c own|host|both] [-t target] [-r] host

实例:

┌──(root💀kali)-[/home/coisini]

└─# arpspoof -i eth0 -t 192.168.1.104 192.168.1.1

参数:

-i

指定用攻击机的哪一个网络接口。

-c

own|host|bothsvg

-t

指定arp攻击的目标。若是不指定,则目标为该局域网内的全部机器。能够指定多个目标,如:

arpspoof -i etho -t 192.168.32.100 -t 192.168.32.101

host

但愿拦截攻击机和哪一个host之间的通讯,通常都是网关。

总结

关联知识请参考:计算机网络,kali linvx

以上方法仅供学习,请不要无脑使用,大型网络中如使用ARP攻击,可能会导致网络拥堵,谨慎使用!

23:07:16

——以上内容,如有错误,欢迎指正。

KALI 从入门到入狱

KALI 从入门到入狱

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY

· 【自荐】一款简洁、开源的在线白板工具 Drawnix