Metasploit之移植漏洞利用代码模块

Metasploit成为全球最受欢迎的工具之一, 不仅是因为它的方便性和强大性,更重要的是它的框架。Metasploit本身虽然集合了大量的系统漏洞利用代码模块,但并没有拥有所有的漏洞代码,它允许使用者开发自己的漏洞模块,从而进行测试,这些模块可能是用各种语言编写的,例如Perl、 Python等, Metasploit支持各种不同语言编写的模块移植到其框架中,通过这种机制可以将各种现存的模块软件移植成为与Metasploit兼容的渗透模块。所以说,允许使用者开发自己的漏洞模块,是Metasploit非常强大且非常重要的功能。

2017年5月12日20时左右,引起全球轰动的"想哭”(WannaCry) 勒索软件,在不到1天的时间内,袭击了中国在内的全球近百个国家和地区,学校、企业、政府、交通、能源、医疗等重点行业领域的计算机中的重要文件被加密,相关人员的工作被迫停顿,只有支付赎金方可解锁被加密的文件。“想哭”勒索软件的前身是一款普通勒索软件,传播能力极弱。经攻击者改造、植入,被泄露在网上的NSA (美国国家安全局)军火库工具“永恒之蓝”(Eternalblue) 后,才变成极具传播能力的大杀器,学校、企业、政府等内网环境中只要有一台Windows系统计算机感染,就会迅速扩散到所有未安装补丁的计算机上。用户计算机“中招”后,系统内的图片、文档、视频、压缩包等文件均被加密,只有向勒索者支付价值300美元的比特币方可解锁。“想哭” 的影响范围十分广泛,造成的后果极其严重。

MS17-010漏洞简介、原理和对策

“想哭”勒索软件使用到的“永恒之蓝"就是201 6年8月Shadow Brokers入侵方程式组织(Equation Group是NSA下属的黑客组织)窃取大量机密文件并公开放出的一大批NSA Windows零日漏洞利用工具系列中的一款。除此之外,以“永恒”为前缀名的漏洞利用工具还有Eternalromance、Eternalchampion和Eternalsynergy等,所有这些都是针对近期的Windows操作系统的。“想哭" 利用了微软SMB远程代码执行漏洞MS17-010,并基于445端口迅速传播扩散。-夜之间,全世界70%的Windows服务器置于危险之中,网络上已经很久没有出现过像MS17-010这种级别的漏洞了,基本实现了"指哪打哪”。受影响的Windows版本基本囊括了微软全系列,包括Windows NT、Windows 2000、Windows XP、Windows 2003、Windows Vista、Windows 7、Windows 8、Windows 2008、Windows 2008 R2、Windows Server 2012 SPO等。还好,微软早在2017年3月14日就发布了MS17-010漏洞的补丁,但仍有大量用户没有升级补丁。

MS17-010漏洞利用模块就是利用Windows系统的Windows SMB远程执行代码漏洞,向Microsoft服务器消息块(SMBv1)服务器发送经特殊设计的消息后,允许远程代码执行。成功利用这些漏洞的攻击者即可获得在目标系统上执行代码的权力。为了利用此漏洞,在多数情况下,未经身份验证的攻击者可能会向目标SMBv1服务器发送经特殊设计的数据包,从而实现成功攻击。

读者应尽快做好受MS17-010漏洞的影响系统的补J升级工作,避免被恶意勒索软件利用。如无特殊情况可关闭445端口,并做好关键业务数据的备份工作。

移植并利用MS17-010漏洞利用代码

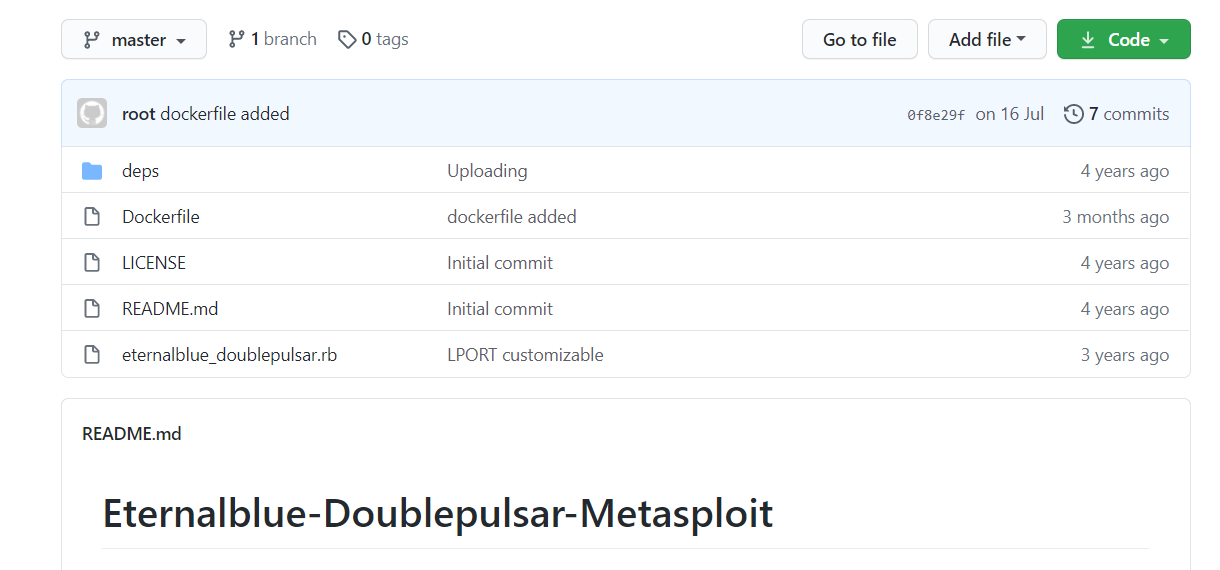

MS17-010的漏洞利用模块Metasploit虽然已经集成,但是经过测试后被发现不支持渗透Windows 2003系统,但是网络上有支持的渗透脚本,其GitHub 下载地址为https://github.com/ElevenPaths/Eternalblue-Doublepulsar-Metasploit/,如下所示。

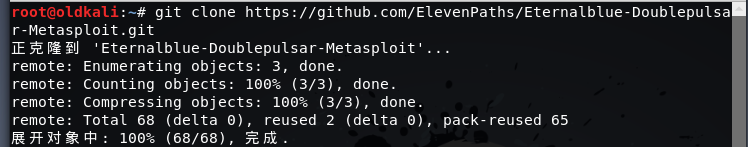

接着将该漏洞利用模块克隆到本地文件夹

git clone https://github.com/ElevenPaths/Eternalblue-Doublepulsar-Metasploit.git

接着将eternalblue_doublepulsar-Metasploit文件夹下的eternalblue_doublepulsar.rb复制到/usr/share/metasploit-framework/modules/exploits/windows/smb下,在Metasploit中,了解漏洞利用代码模块存储的文件夹位置非常重要,不仅有助于寻找不同模块的所在位置,也有助于读者理解Metasploit框架的基本用法,如下。

cp /root/Eternalblue-Doublepulsar-Metasploit/eternalblue_doublepulsar.rb /usr/share/metasploit-framework/modules/exploits/windows/smb/

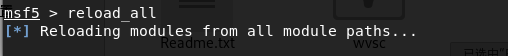

现在去MSF下面重新加载全部文件。

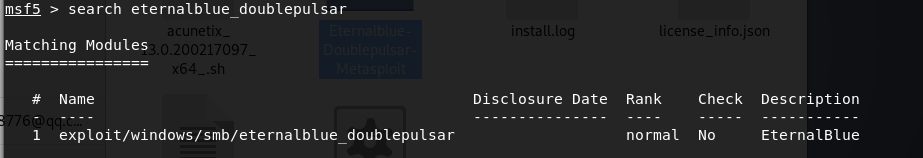

现在可以搜索到该脚本了

之后就是正常的利用了,不再赘述。

浙公网安备 33010602011771号

浙公网安备 33010602011771号