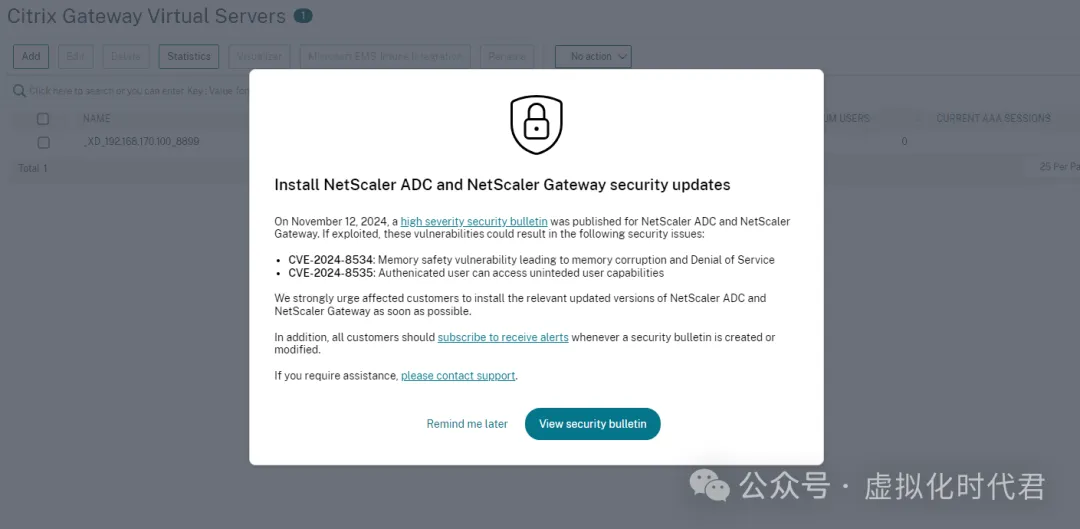

用户中招、紧急修复Citrix ADC和Netscaler 漏洞(CVE-2024-8534和CVE-2024-8535)

哈喽大家好,欢迎来到虚拟化时代君(XNHCYL),收不到通知请将我点击星标!“ 大家好,我是虚拟化时代君,一位潜心于互联网的技术宅男。这里每天为你分享各种你感兴趣的技术、教程、软件、资源、福利…(每天更新不间断,福利不见不散)

引言

漏洞影响版本范围

CVE-2024-8534漏洞

1、定义:属于内存安全漏洞,成功利用该漏洞可导致内存损坏和拒绝服务。

2、先决条件:

-

ADC 必须配置为网关 (VPN vServer),并且必须启用 RDP 功能

-

必须将 ADC 配置为网关 (VPN vServer),并且需要创建 RDP 代理服务器配置文件并将其设置为网关 (VPN vServer)

-

ADC 必须配置为启用了 RDP 功能的身份验证服务器(AAA 虚拟服务器)

3、漏洞评分:洞的 CVSS 评分为 8.4。

4、漏洞修复建议:通过检查 ns.conf 文件中的指定字符串,您可以确定是否将 ADC 配置为网关(VPN 虚拟服务器或 AAA 虚拟服务器),并启用了 RDP 功能或创建了 RDP 代理服务器配置文件:

-

启用了 RDP 功能的网关 (VPN Vserver):

enable ns feature.*rdpproxyadd vpn vserver-

已创建 RDP 代理服务器配置文件并将其设置为网关 (VPN vserver) 的网关 (VPN vserver):

add rdp serverprofileadd vpn vserver-

启用了 RDP 功能的身份验证服务器(AAA 虚拟服务器):

enable ns feature.*rdpproxyadd authentication vserver此漏洞没有可用的缓解措施,因此,如果您使用的是受影响的版本,我们强烈建议您立即安装推荐的版本。

CVE-2024-8534漏洞

1、定义:此漏洞是由于争用条件导致经过身份验证的用户获得意外的用户功能而引起的。

2、先决条件:

-

ADC 必须配置为网关(SSL VPN、ICA 代理、CVPN 或 RDP 代理),并使用 KCDAccount 配置,以便 Kerberos SSO 访问后端资源。

-

ADC 必须配置为具有 KCDAccount 配置的身份验证服务器(AAA 虚拟服务器),以便 Kerberos SSO 访问后端资源。

3、漏洞评分:洞的 CVSS 评分为 5.8。

4、漏洞修复建议:通过检查 ns.conf 文件中的以下字符串来确定您是否具有问题。

-

KCDAccount 配置的网关(SSL VPN、ICA 代理、CVPN、RDP 代理),用于 Kerberos SSO 访问后端资源:

add aaa kcdaccount-

具有 KCDAccount 配置的 Auth 服务器(AAA Vserver),用于 Kerberos SSO 访问后端资源

add aaa kcdaccount此漏洞没有可用的缓解措施,因此,如果您使用的是受影响的版本,我们强烈建议您立即安装推荐的版本。

此外,升级到固定版本后,如果设备已配置为 HA 或群集模式,则必须修改设备配置,以确保从系统内存中刷新之前创建的所有会话。执行此操作的 shell 命令:

nsapimgr_wr.sh -ys call=ns_aaa_flush_kerberos_tickets如果 NetScaler ADC 已在 HA 模式下配置,则必须在 HA 模式下执行提供的 shell 命令:首先在主节点上执行,然后在辅助节点上执行。

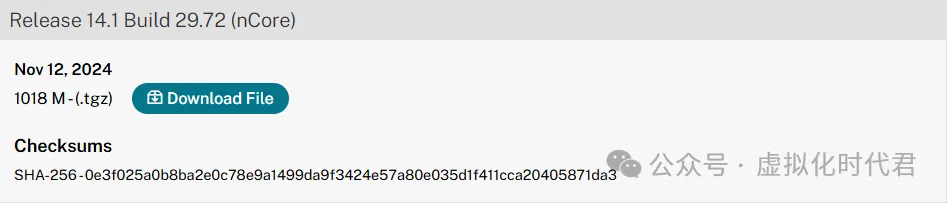

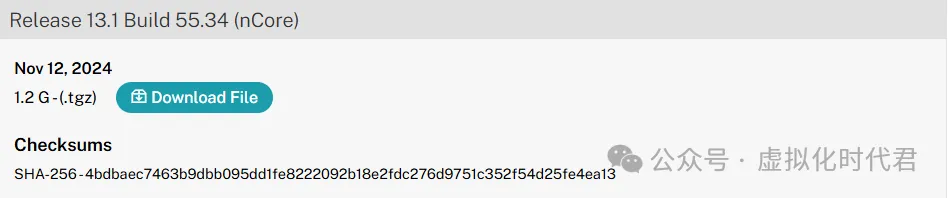

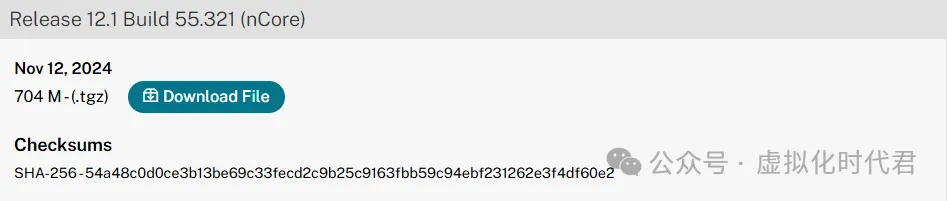

安全版本

升级方法

【以上内容均属虚拟化时代君整理,大家仅供参考!】

往期回顾

如果您觉得文章不错可以查看以前的文章

全网独家Citrix Netscaler通过EPA+PIV认证登录Citrix云桌面

资源申明:小编更新资源文章只是为了给大家提供一个绿色学习的平台,如果你在本站看到的任何图片文字有涉及到你的利益以及版权都可以联系小编删除。

本文来自博客园,作者:Hum0ro_C,转载请注明原文链接:https://www.cnblogs.com/cnzay/p/18545694