记一次对某学校挖矿木马的应急响应

本来今天高高兴兴,期待着明天的疯狂星期四,但客户那边突然有一台主机需要应急,那就上去看一眼。

1、事件背景

这次设备上有报警,发现是挖矿木马,并且也捕捉到了外联 IOC,那这问题就不大了,直接上机开搞!

恶意 IOC:217.160.36.159

2、上机处置

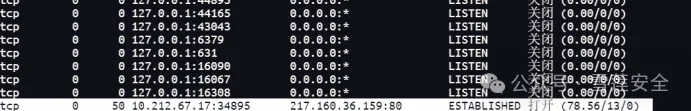

首先对这台主机的外联情况查看一下,使用netstat -ano看一下外联

发现了恶意 IOC,并且本地端口也知道了,本来想直接通过端口定位的,但发现搞不出来,最后再次查看外联,发现外联端口变了,那就有点头疼了。

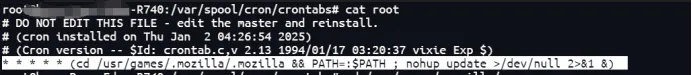

此时也只能瞎猫碰死耗子,从进程中也发现不了什么(都是挖矿马了,还不搞点高占用?),但是在计划任务那里找到了一点东西。

计划任务有两种,一个是系统计划任务,还有一个是用户计划任务,此时我们就在用户计划任务中找到了攻击者写入的内容

cd /var/spool/cron/crontabs

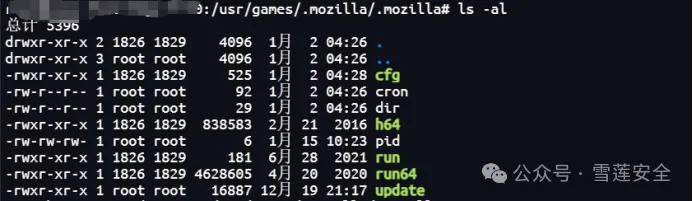

他指定了一个很怪的路径,于是我们之间访问

cd /usr/games/.mozilla/.mozilla

直接ls -al查看一下

其实这里看见这几个文件,基本就可以确定是木马了,但是为了严谨,咱们把他拿出来,跑个沙箱

OK,杀了

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】凌霞软件回馈社区,博客园 & 1Panel & Halo 联合会员上线

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】博客园社区专享云产品让利特惠,阿里云新客6.5折上折

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 微软正式发布.NET 10 Preview 1:开启下一代开发框架新篇章

· 没有源码,如何修改代码逻辑?

· NetPad:一个.NET开源、跨平台的C#编辑器

· PowerShell开发游戏 · 打蜜蜂

· 凌晨三点救火实录:Java内存泄漏的七个神坑,你至少踩过三个!