目录扫描&敏感信息泄露

好久没有更新了,这段时间博主忙着学习和打靶场去了,以及处理学校里面的一些琐事。现在打的也差不多了,就将从中用到的工具和学到的知识做一个总结,篇幅太大,所以我分成好几篇来写,都放在《打靶学习总结里面》,好了,废话不多说,直接进入正题

目录扫描可以用dirsearch

安装之前建议先更新,更新要进入超级用户

sudo su

apt-get update

kali中安装命令:apt-get install dirsearch

安装完了,可以用dirsearch -h查看是否正常安装,如果出错,请检查是否是root权限,不行的话就把错误复制到百度搜索解决。

基本用法:

dirsearch -u http://example.com -e*

-u:扫描的url网址

-e:指定扫描的文件类型,-e*就是扫描所有文件,扫描指定文件类型是 -e php,html,js

-x:指定不显示的网络状态,如-x 400-500就是不显示网络状态为400-500的地址

-r:就是递归扫描,当扫到一个地址的时候,进一步扫描这个地址

-w:就是指定扫描的字典

-o:就是指定扫描保存结果的地址

默认保存的结果是txt文件

常用搭配:

dirsearch -x 400-500 -r -e* -u http://example.com -o/result.txt #递归扫描指定地址所有文件,将结果保存到result.txt

dirsearch -x 400-500 -e* -t 50 -l url.txt -o /result.txt # 批量扫描url地址,指定结果保存地址

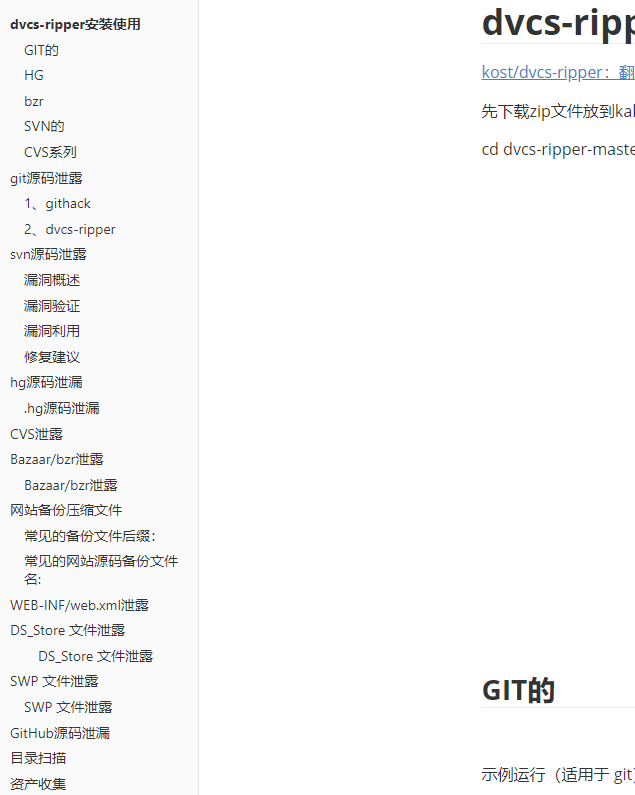

信息泄露的网上总结的又很多,我也归纳总结了一些,但是因为只是总结大部分别人的东西,不方便写在这里,推荐可以看

信息泄露漏洞 | 狼组安全团队公开知识库 (wgpsec.org)

如果有想要的,可以看下下面的截图,看需要的话可以私信我,可能回复得不会及时,但是看到了就会回复

GitHub源码泄漏

in:name (in:name security) 查找含security的项目

in: name,description security 查找仓库名或项目描述含security的项目

in readme security 查出readme.md 文件里面有security关键字的项目

license:apache-2.0查出仓库的开源协议是apache-2.0的项目