Nmap端口扫描实验

一. 实验目的

- 了解网络扫描的基本概念和原理

- 掌握市面上主流扫描工具Nmap的使用方法

注意:本实验在虚拟机上面进行,仅用作交流学习,不可用于破坏他人计算机等一切非法活动,否则后果自负!

二. 实验环境

Kali 、windows7

三. 实验工具

Nmap扫描工具

VMware 上安装的攻击主机kali一台,将其作为扫描的机器

VMware上安装的靶机win7一台,将其作为被扫描的机器

四. 实验步骤

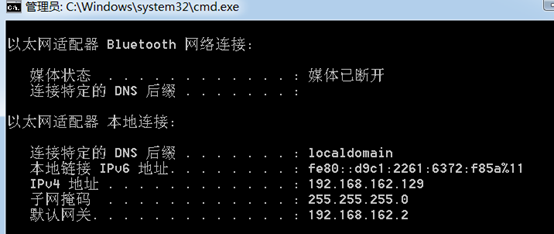

(1)使用ipconfig查看靶机IP地址:

(2)登陆kali, 查看攻击机的ip地址(ifconfig)

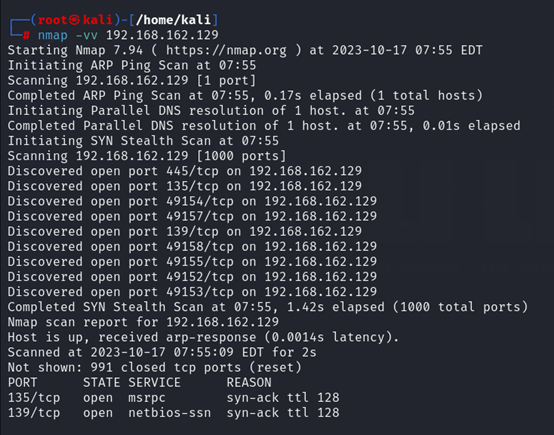

(3)对靶机系统进行简单的端口扫描

(4)对靶机进行扫描并记录详细信息(namp -vv IP)

(5)对目标进行的服务程序版本进行扫描 (nmap -sV IP)

(6)对指定版本进行深度探测 (nmap -version-trace IP)

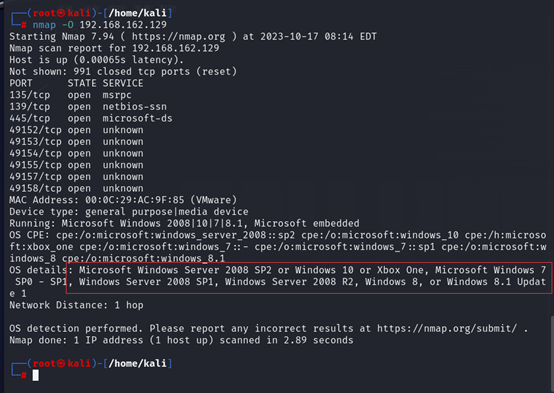

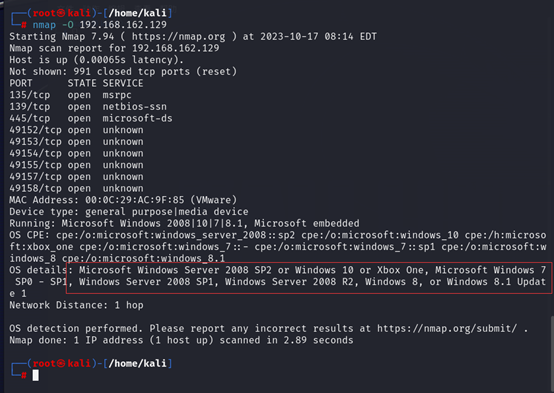

(7)通过目标开放的端口探测主机所在的操作类型(nmap -O IP)

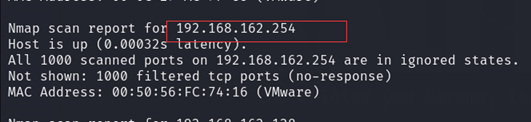

(8)对整个网段进行扫描

五. 实验感想(总结、对实验的讨论、不足之处......)

【讨论参考】

Nmap端口扫描技术分为TCP扫描和非TCP扫描,这次扫描我主要使用了TCP扫描。端口扫描是攻击者对某台主机或服务器发动攻击的重要的一步。通过端口扫描,攻击者可以了解哪些端口是开放的,对面的操作系统类型等

本文来自博客园,作者:CLLWA,转载请注明原文链接:https://www.cnblogs.com/cll-wlaq/p/17856011.html

本文仅做交流学习,不可用于一切非法行为,否则后果自负!