木马隐藏分析

实验目的:

通过本实验,读者将学习到以下内容:

(1)了解木马隐藏技术的基本原理

(2)提高木马攻击的防范意识

(3)学会木马防范的相关工具

注意:本实验在虚拟机上面进行,不准用于破坏他人计算机环境或诱导他人下载木马,本实验仅做学习交流,禁止一切非法行为,否则后果自负!

实验环境

Win71虚拟机作为攻击机,另一台win72虚拟机作为靶机、上兴远程控制程序下载地址

(链接:https://pan.baidu.com/s/1sNhepATpPN_iDPywjQRBfw?pwd=a3hk

提取码:a3hk)

备注:两台虚拟机也可以做,就是可能会慢一点

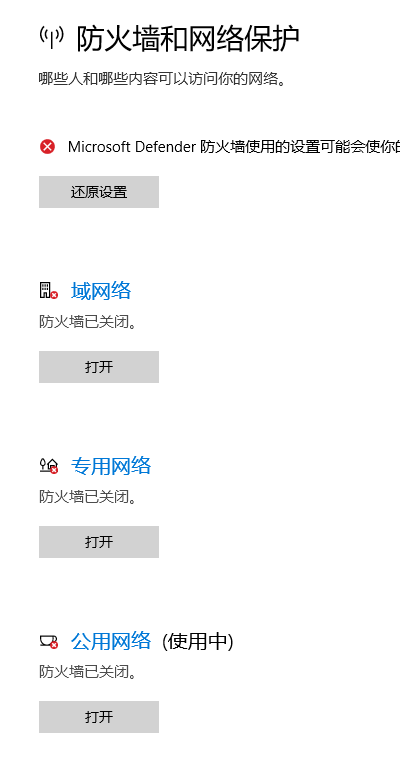

在下载上兴远程控制程序文件时,先把防火墙全部关了。把实时保护也关了,下载好了以后拖到虚拟机里面做实验。再打开防火墙和实时保护

实验内容

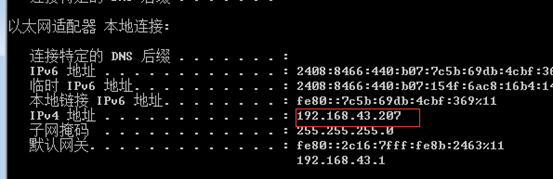

(1)打开win71虚拟机,查看虚拟机的IP地址

(2)使用ping命令判断虚拟机和主机是否能相互ping通(应该将虚拟机的网络配置设置为桥接模式)

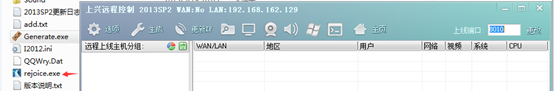

(3)将虚拟机win71作为攻击机,安装并打开上兴远程控制程序

(4)生成木马程序

点击生成,在跳出的辅助端程序自定义生成的木马程序,设置完成后点击生成服务端。

配置完成以后再点击“生成服务端”(注意:这里填的IP地址是攻击机的IP地址,因为这是在生成反弹木马)

(5)将生成的木马程序放在靶机(win72虚拟机上)点击运行。

(6)在攻击机上面再点击rejoice.exe,生成木马的管理客户端

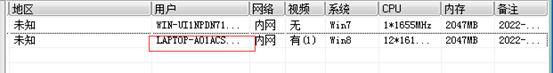

(7)在攻击机上可以看到,有被控制的靶机连接上线,可以看到用户的相关信息

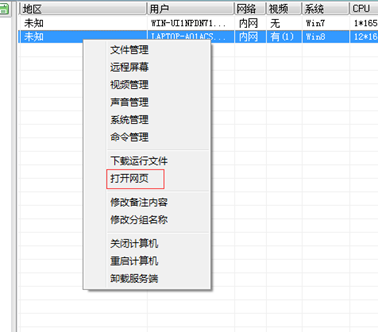

(8)选中将要控制的靶机,右键点击它,选中将要进行的服务,如打开网页操作

(8)输入将要打开的网站,如www.baidu.com,可以看到在靶机(win7虚拟机上)百度网页成功打开

一. 实验感想(总结、对实验的讨论、不足之处......)

【总结参考】

通过这次实验,我成功复现了反弹木马攻击的演练。这次的实验让我掌握了如何使用远程控制程序,

【讨论参考】

这次木马攻击我主要使用了远程控制程序。攻击者通过对靶机的攻击,在实际生活中可以通过不乱点未知链接,不下载未知站点的软件进行防范......

二. 实验思考

1、木马、病毒、蠕虫有什么区别和相同之处?

相同之处:

- 它们都是恶意程序,可以破坏计算机系统、盗取用户资料或造成其他不良影响。

- 它们都具有传染性,能够从一台计算机传播到另一台计算机。

区别之处:

- 传播方式:病毒通常通过感染其他文件(如可执行文件、文档等)进行传播,而蠕虫则通过网络进行自我传播,不需要附着在其他程序上。木马则通常通过伪装成正常应用程序或服务来骗取用户信任并入侵计算机。

- 破坏性:病毒和蠕虫都可以破坏计算机文件,造成数据上不可逆转的损失。而木马的主要目的是盗取用户资料和信息,以及远程控制被入侵的计算机。

- 隐蔽性:病毒和蠕虫在传播过程中具有一定的隐蔽性,它们会隐藏在其他程序中或网络传输中。而木马则通常需要用户下载和执行,因此相对容易被发现和防范。

2、木马隐藏的方式有哪些?

名称隐藏,进程名伪装,加壳,改变特征码等

本文来自博客园,作者:CLLWA,转载请注明原文链接:https://www.cnblogs.com/cll-wlaq/p/17855523.html

本文仅做交流学习,不可用于一切非法行为,否则后果自负!