使用sysmon事件映射ATT&CK

一、前言

ATT&CK是攻击战术和技术的知识库,安全厂商基本都会将能力对标ATT&CK矩阵,具体可以参考 https://attack.mitre.org/matrices/enterprise/ ,本文就通过sysmon捕获windows上行为,并根据开源映射配置对sysmon数据在splunk上进行展示

二、Sysmon

sysmon下载:https://docs.microsoft.com/en-us/sysinternals/downloads/sysmon

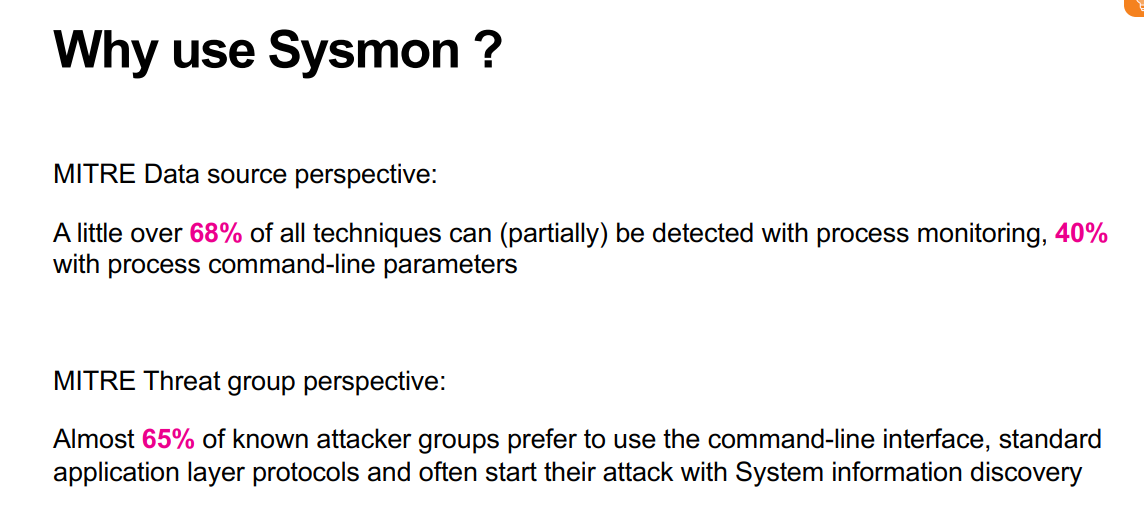

2.1 为什么使用sysmon:60%多的威胁事件可以通过进程来检测

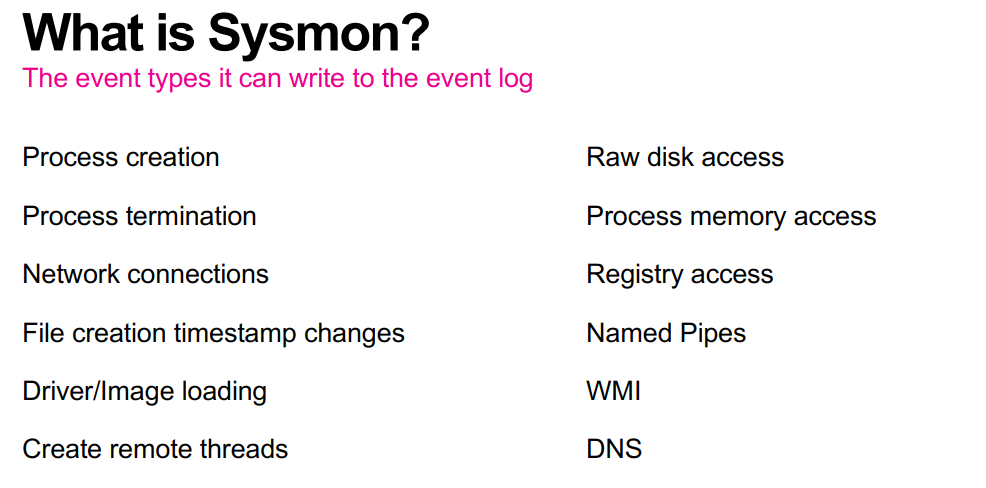

2.2 sysmon可以监控范围

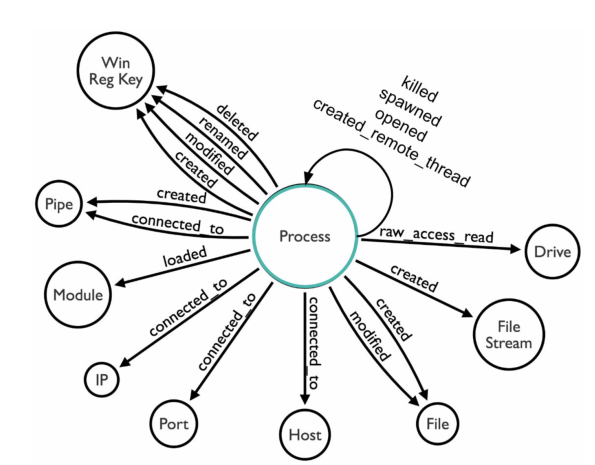

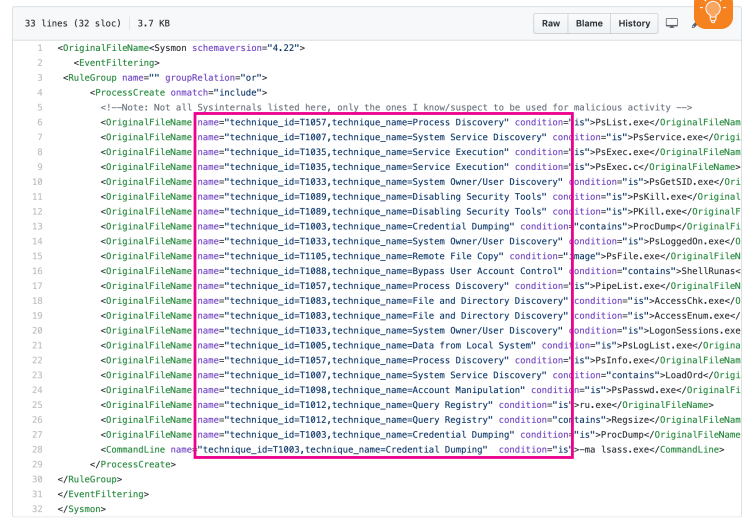

三、sysmon映射ATT&CK规则

3.1 https://github.com/olafhartong/sysmon-modular

可以参考该项目中使用sysmon配置规则,映射到ATT&CK攻击事件

四、使用splunk采集sysmon日志

4.1 安装sysmon:sysmon.exe -accepteula -i sysmonconfig.xml

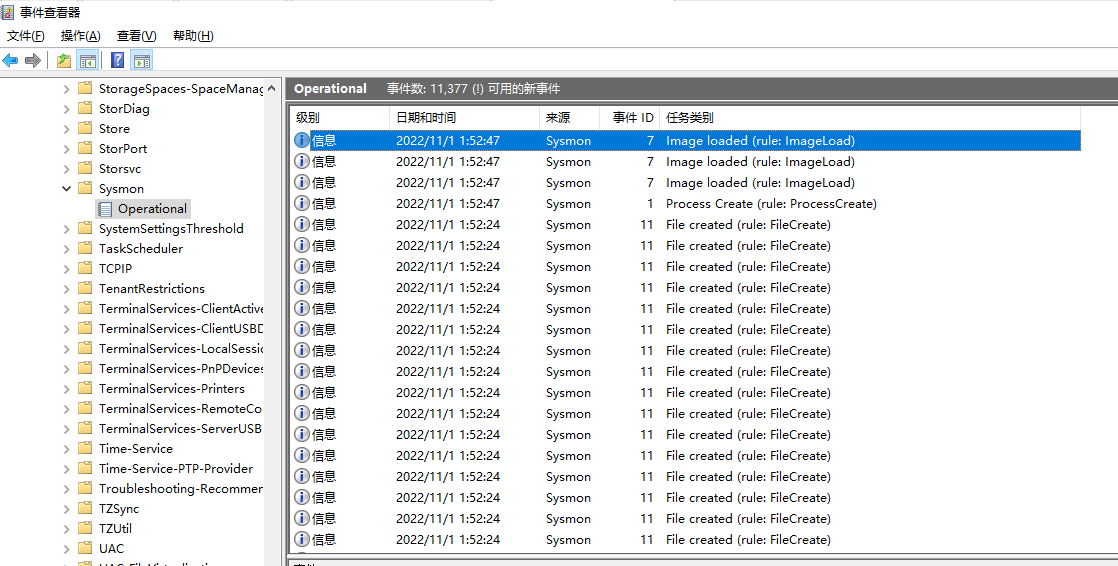

在事件查看器 应用程序和服务日志>Microsoft>Windows>Sysmon>Operational中可以看到事件日志。

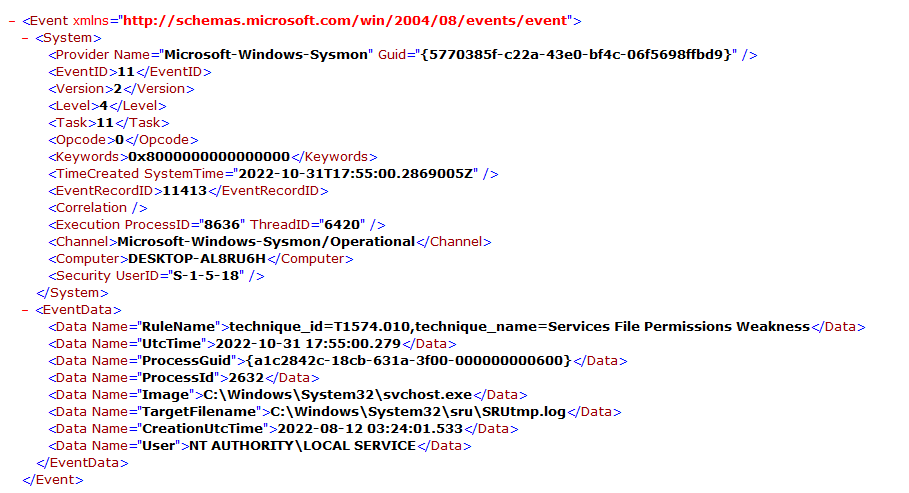

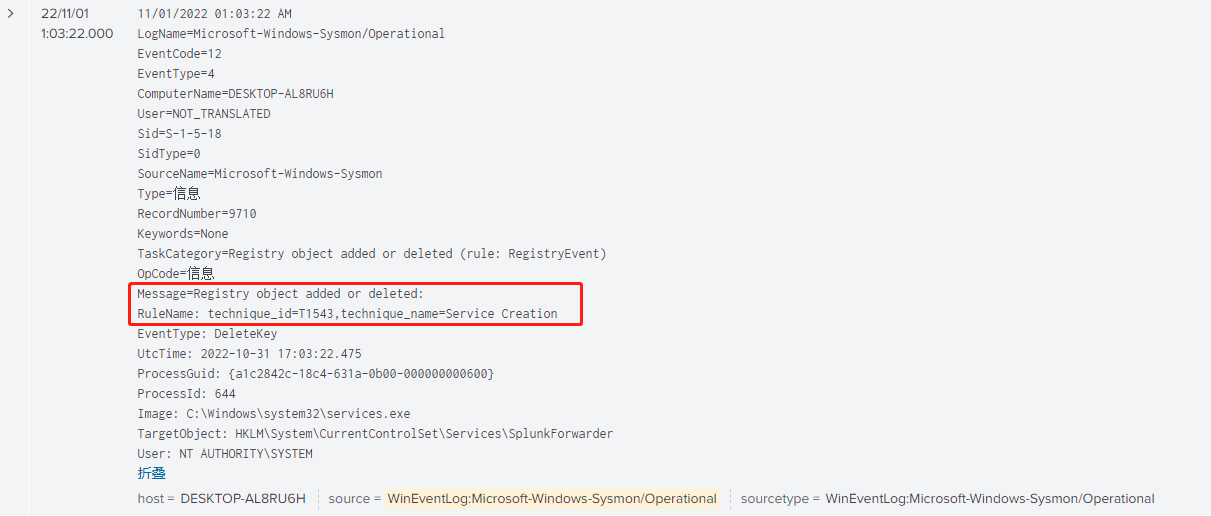

通过sysmon日志,我们可以看到事件映射的ATT&CK关系

4.2 配置splunkforwarder环境

在splunkforwarder目录下修改WinEventLog配置

C:\Program Files\SplunkUniversalForwarder\etc\apps\SplunkUniversalForwarder\default路径下的inputs.conf配置文件,配置如下内容:

[WinEventLog://Microsoft-Windows-Sysmon/Operational] disabled = false renderXml = false index = windows source = WinEventLog:Microsoft-Windows-Sysmon/Operational

配置完成后,重启splunk, 到bin路径下执行splunk.exe restart

4.3 配置splunk服务端环境

新建索引

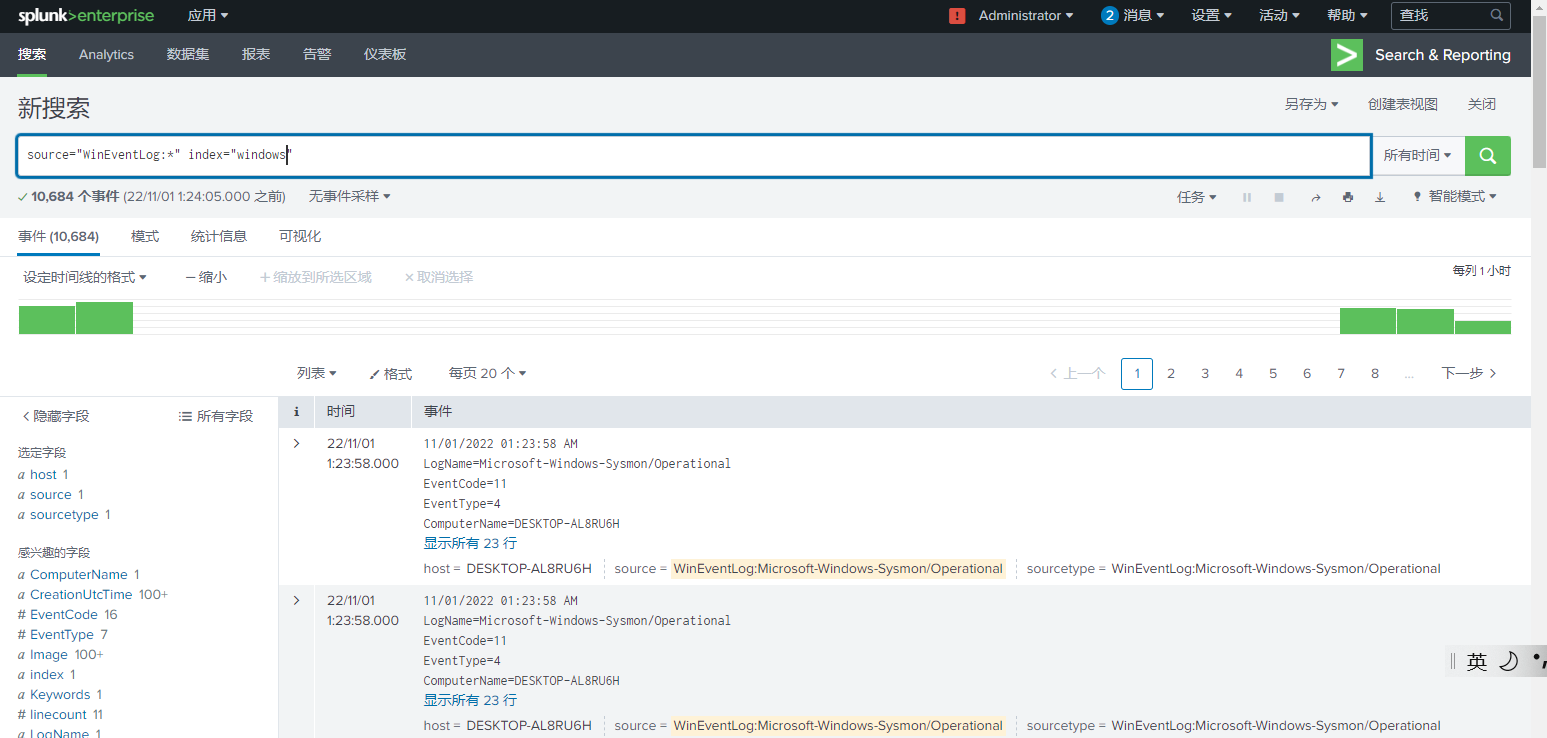

4.4 查看上报的事件,通过windows标签搜索 source="WinEventLog:*" index="windows" 可以查看sysmon上报的事件

五、参考