20222301 2024-2025-1 《网络与系统攻防技术》实验五实验报告

1.实验内容

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

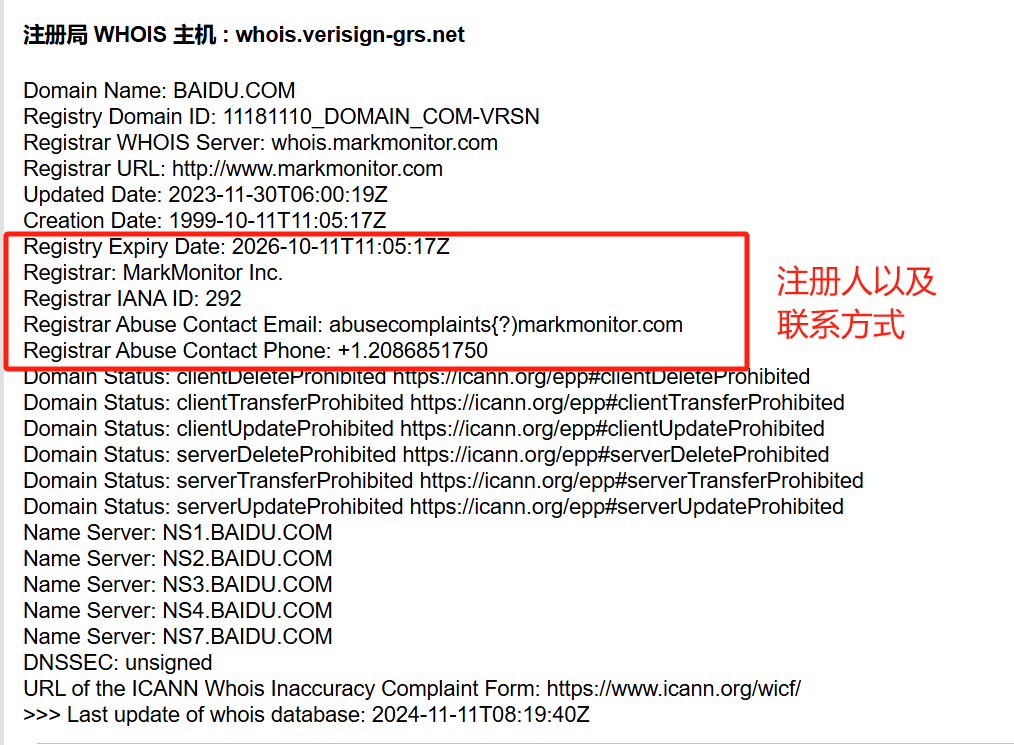

①DNS注册人及联系方式

②该域名对应IP地址

③IP地址注册人及联系方式

④IP地址所在国家、城市和具体地理位置

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

①靶机IP地址是否活跃

②靶机开放了哪些TCP和UDP端口

③靶机安装了什么操作系统,版本是多少

④靶机上安装了哪些服务

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

①靶机上开放了哪些端口

②靶机各个端口上网络服务存在哪些安全漏洞

③你认为如何攻陷靶机环境,以获得系统访问权

(5)通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

2.实验过程

从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

(1)从baidu.com进行查询并获取相关信息

我们可以访问 www.whois365.com (一个支持全球域名WHOIS查询的网站),然后在里面输入baidu.com,获取我们想要得到的信息,如下图所示

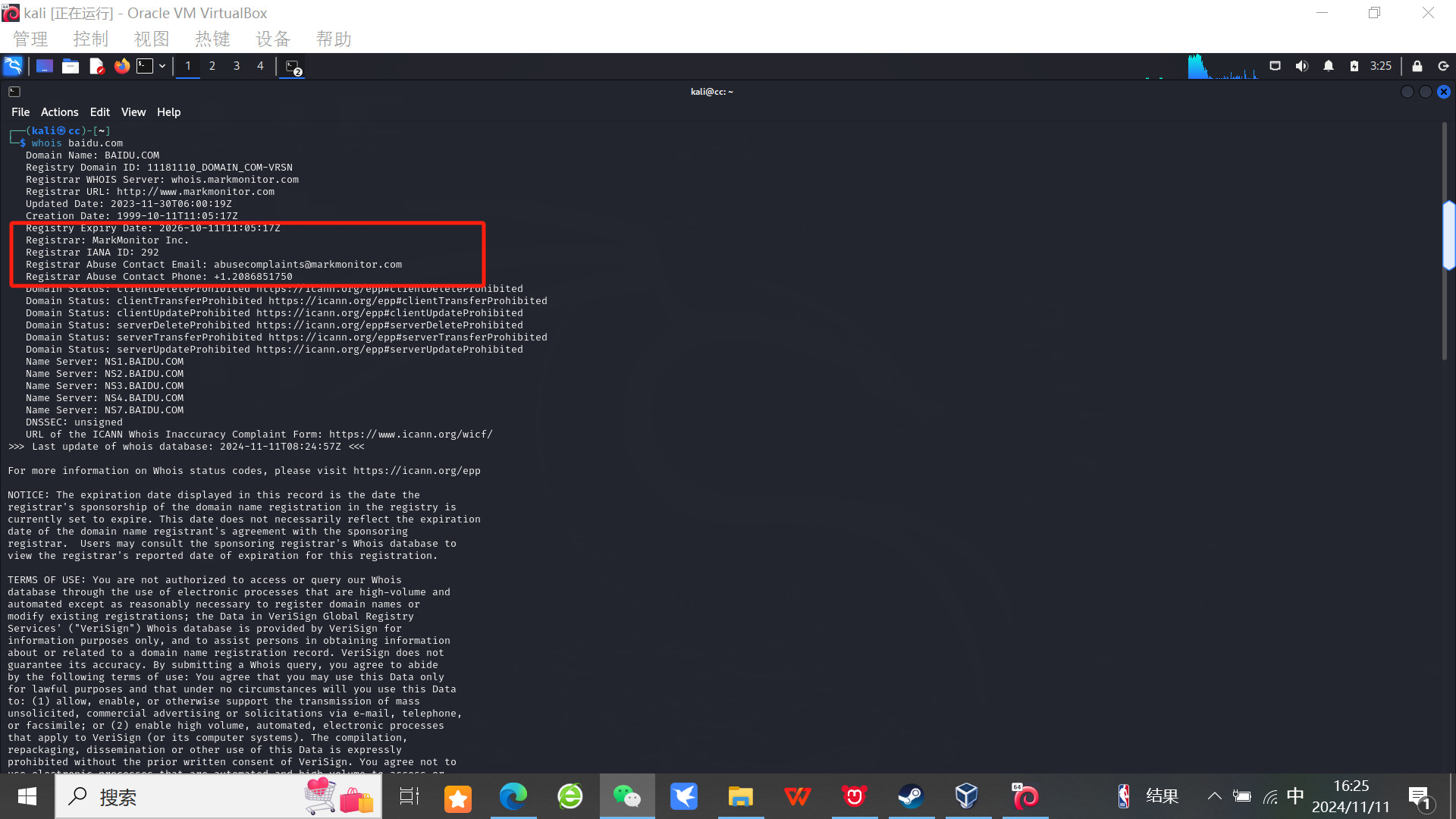

当然,我们也可以不利用现成的网站工具进行查询,这时只需要打开kali虚拟机,输入命令whois baidu.com ,即可得到结果。

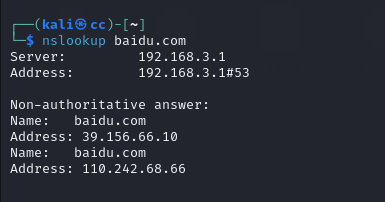

(2)该域名对应IP地址

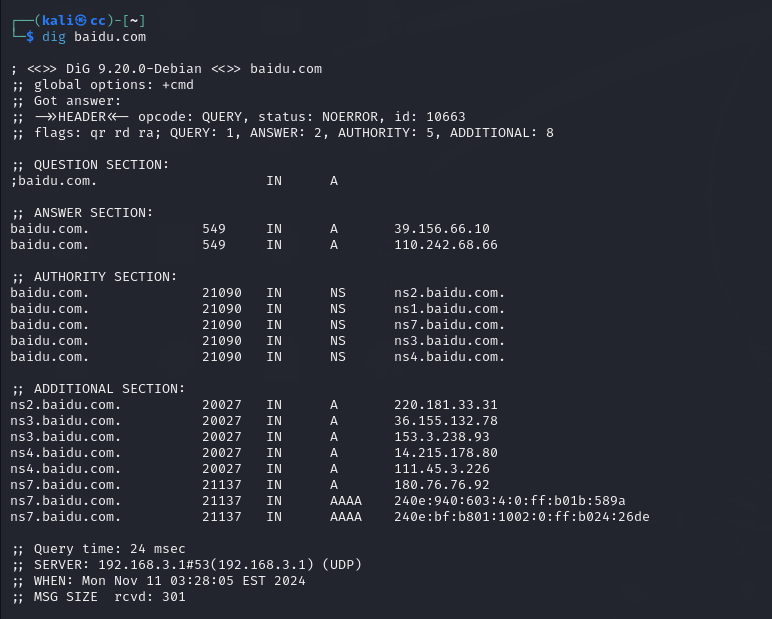

使用nslookup或dig均可获取DNS对应的IP地址。

nslookup baidu.com

dig baidu.com

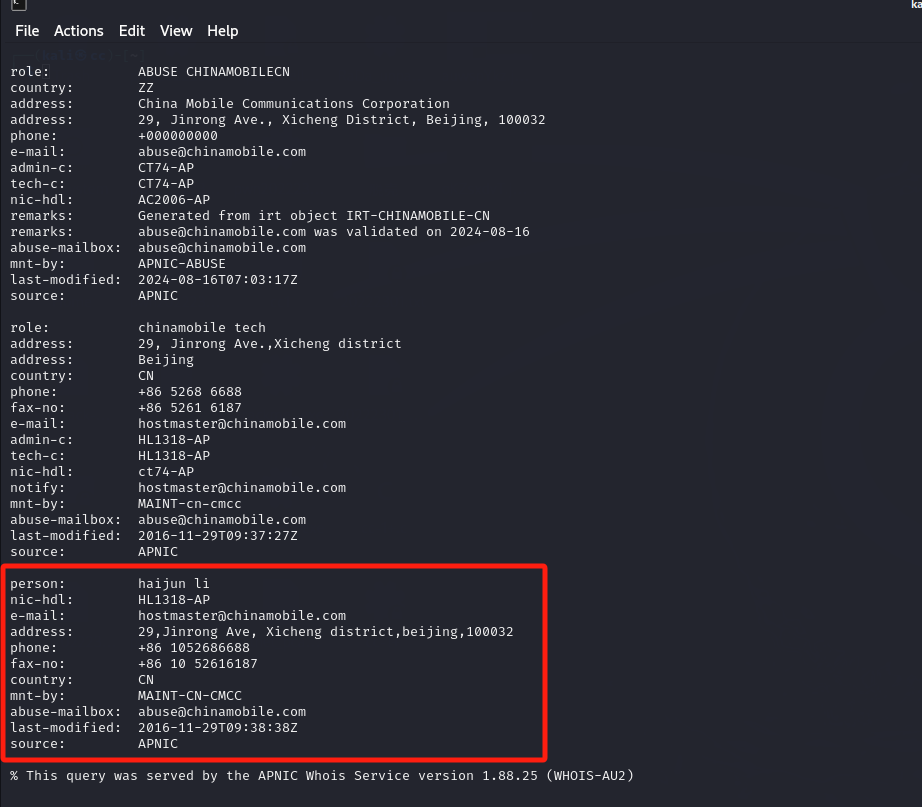

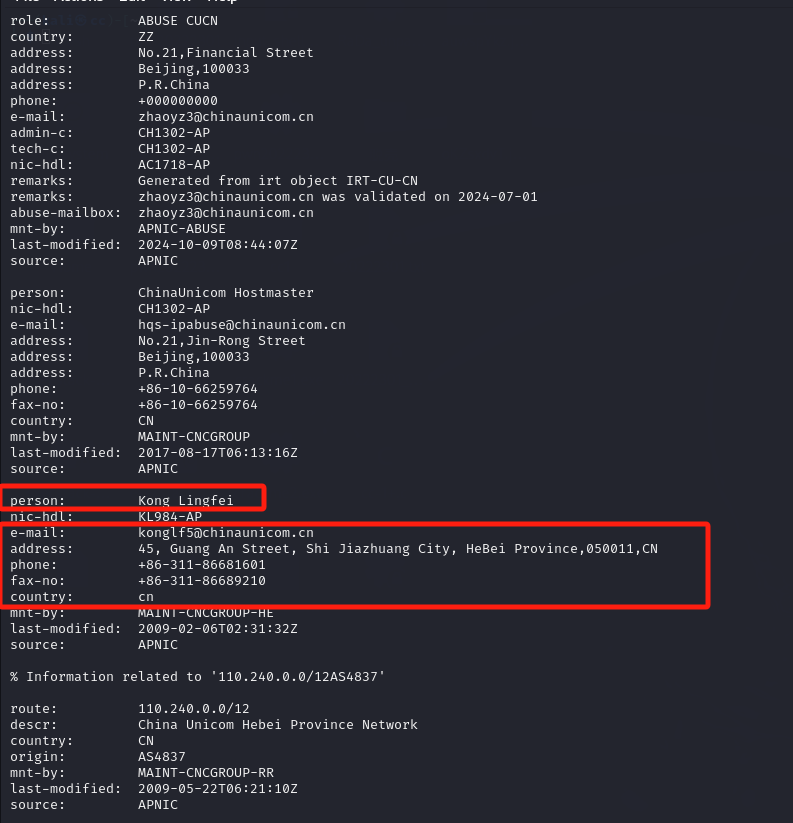

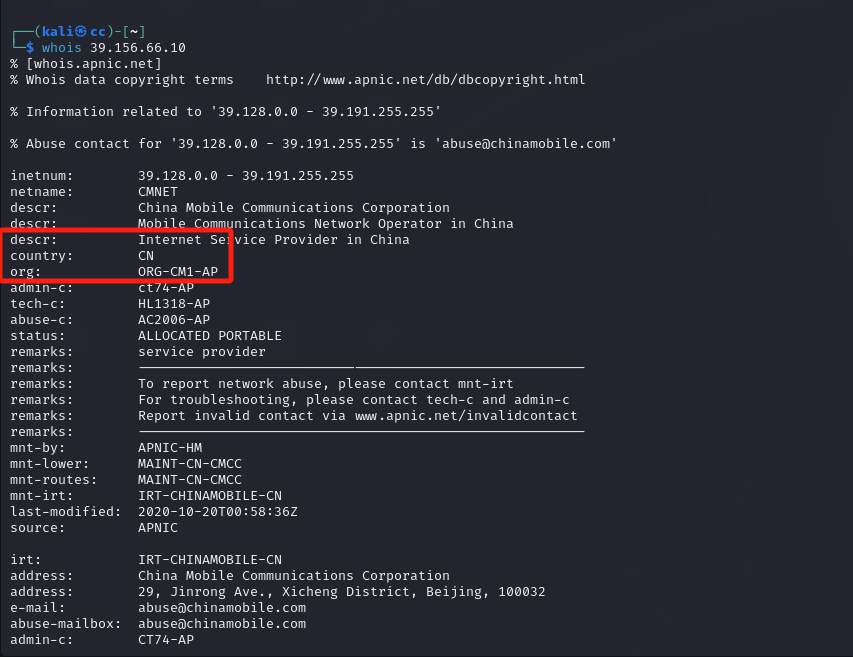

(3)IP地址注册人及联系方式

使用whois+IP地址可获取IP地址注册人及联系方式。

whois 39.156.66.10

whois 110.242.68.66

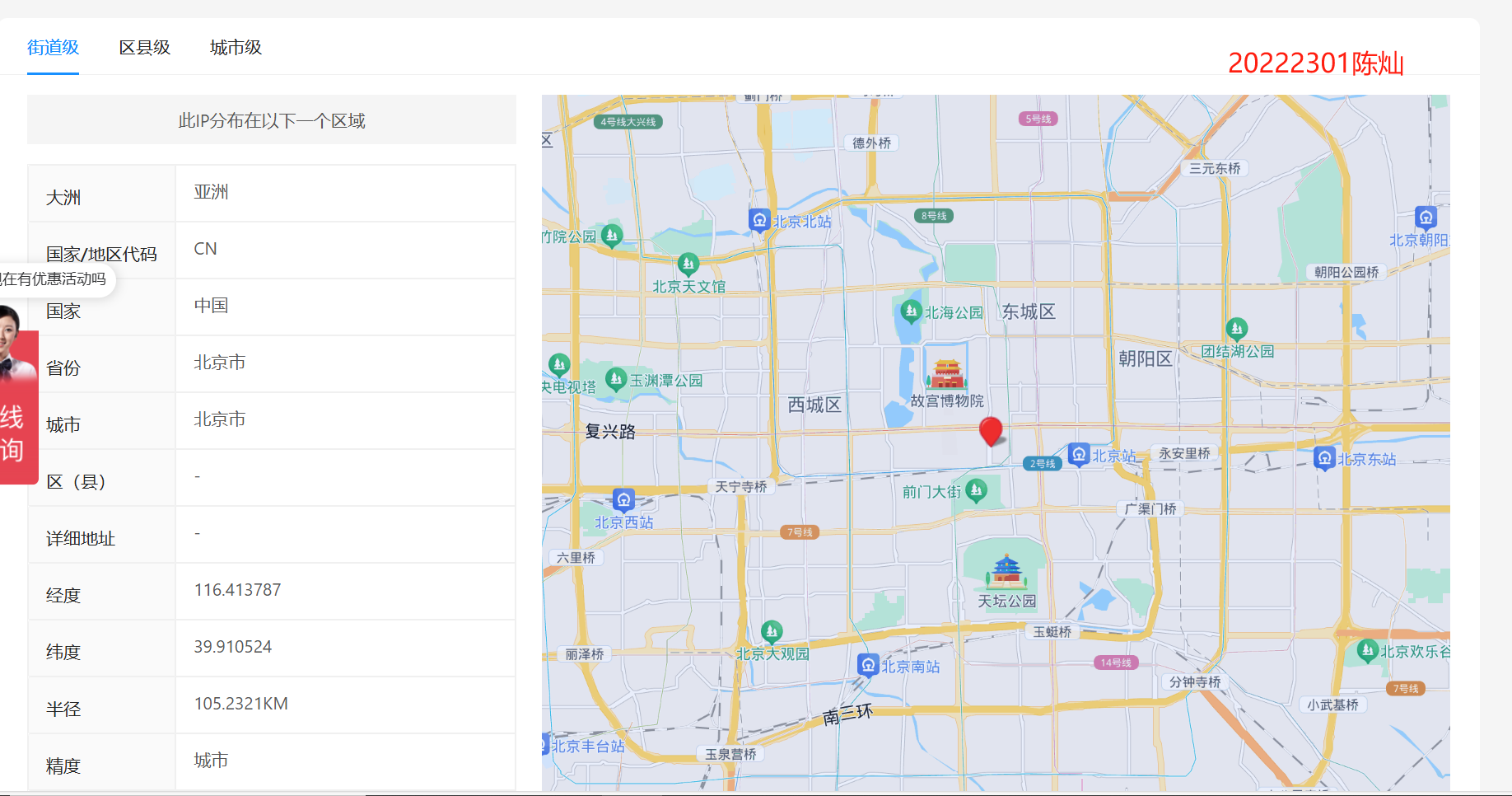

(4)IP地址所在国家、城市和具体地理位置

使用(3)中的命令可以获取国家信息:

使用IP属地查询工具获取更具体的地理信息如下:

39.156.66.10:

110.242.68.66:

获取QQ好友IP地址并获取IP对应的地理位置

(1)打开资源监视器,选中QQ.exe,查看网络活动。尝试通过发消息锁定IP,但由于传输数据量太少,难以锁定,于是通过拨通QQ好友在线电话,锁定如下IP地址:

(2)进入在线工具查询具体地址信息:

使用nmap扫描

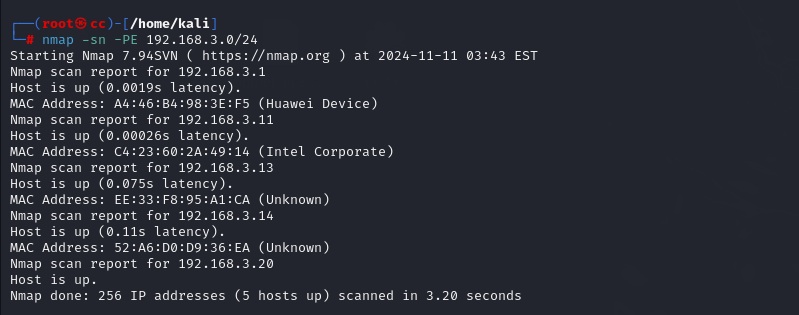

(1)靶机IP地址是否活跃

参考nmap操作手册,对某一网段利用nmap ICMP回送进行ping扫描,发现了5个活跃主机。

nmap -sn -PE 192.168.3.0/24(这个根据自己所处网段更改)

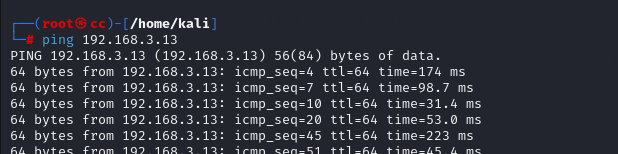

选择IP地址为192.169.3.1的主机作为靶机开始下面的实验,ping之可通:

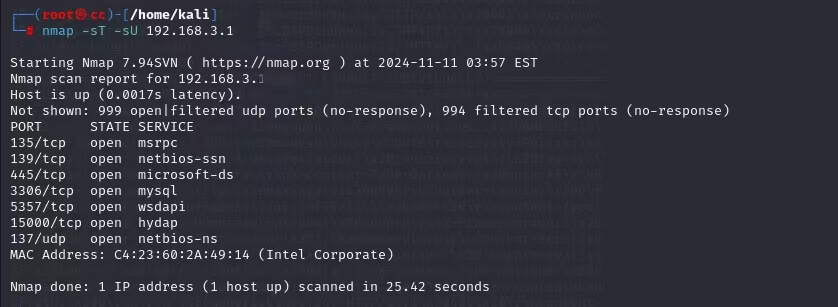

(2)靶机开放了哪些TCP和UDP端口

nmap -sT -sU 192.168.3.1

如图可知,开放的端口:

TCP:135,139,445,3306,5357,15000

UDP:137

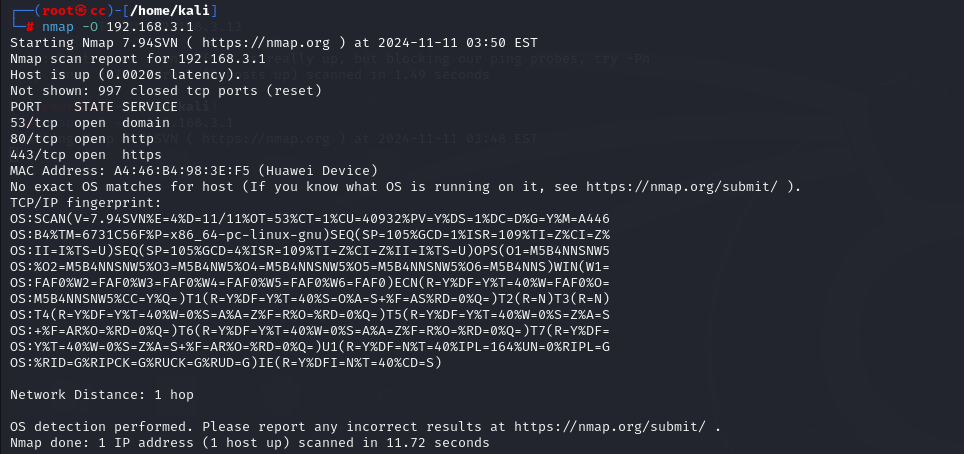

(3)靶机安装了什么操作系统,版本是多少

nmap -O 192.168.3.1

如图,正确检测处靶机为WINDOWSxp系统,版本为SP2或SP3.

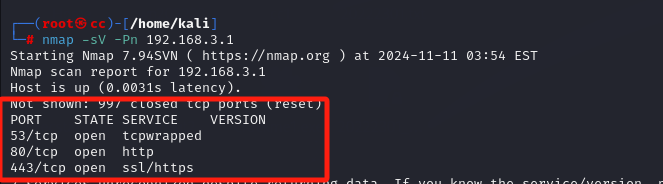

(4)靶机上安装了哪些服务

nmap -sV -Pn 192.168.3.1

如图,通过探测开放端口,确定主机开放了tcpwrapped,http,ssl/https服务

使用Nessus扫描

(1)靶机上开放了哪些端口

关于Nessus的安装详见这里,有以下关键步骤:

1.去官网下载Nessus安装包,注意匹配操作系统架构;

2.利用命令解压,输入命令初始化;

3.注册Nessus账号,输入命令获取challenge;

4.启动服务模块,登入本机8834端口进行配置。

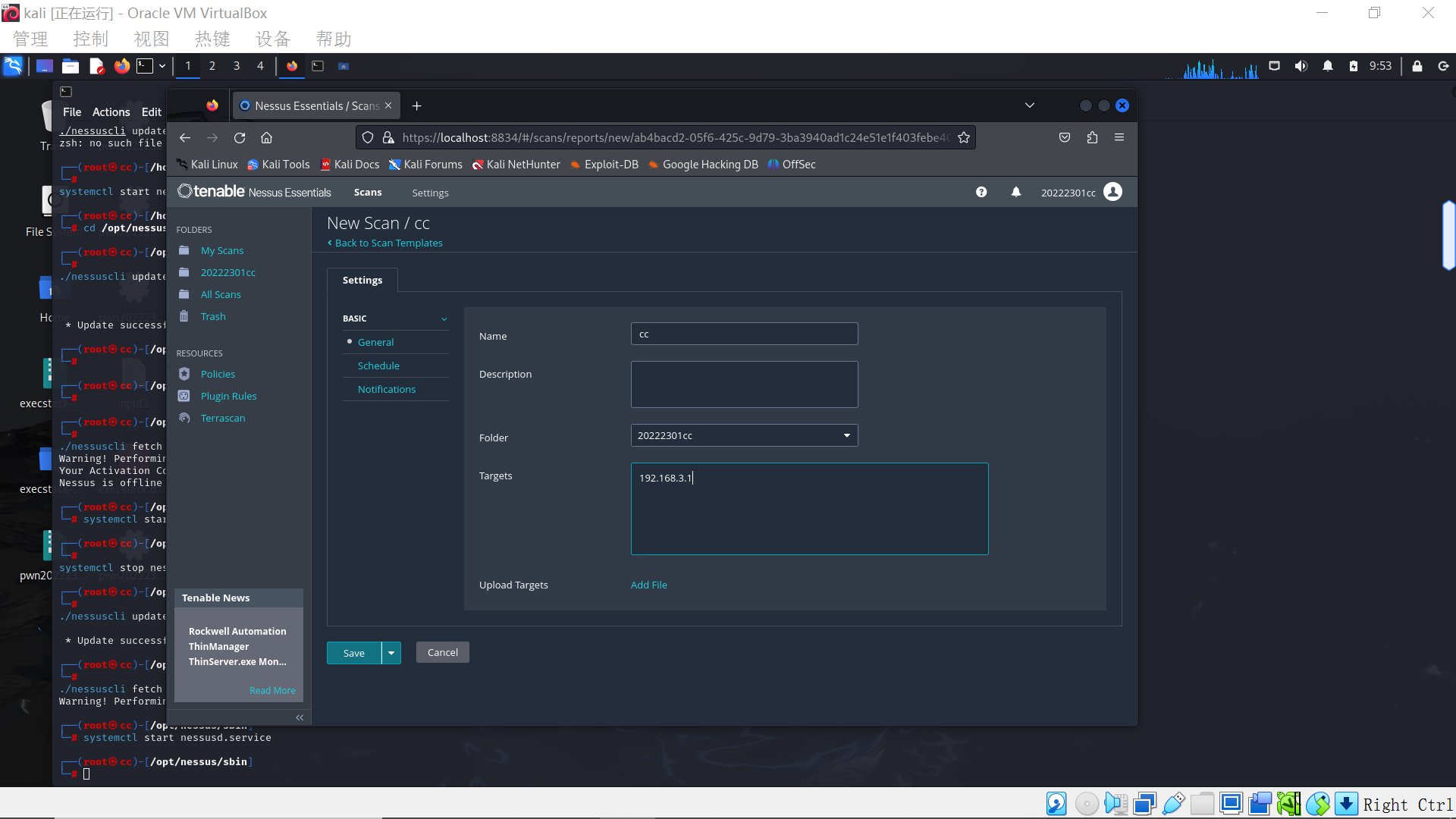

配置好以后,新建一个policy,可以选择advanced scan进行一系列自定义配置,保存并命名这个policy,进入myscan新建scan(或者新建一个filter自定义名称,将这个作为工作filter新建scan),选择刚刚保存的policy,填入主机IP(target):

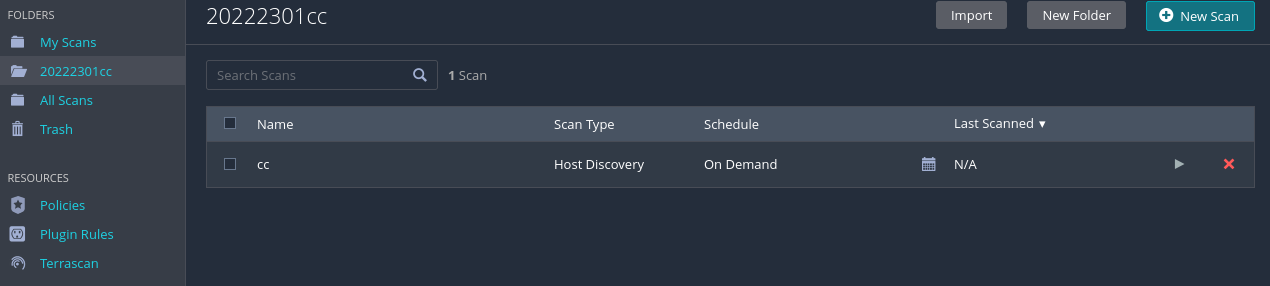

点击save以后,我们可以在filter中看到它:

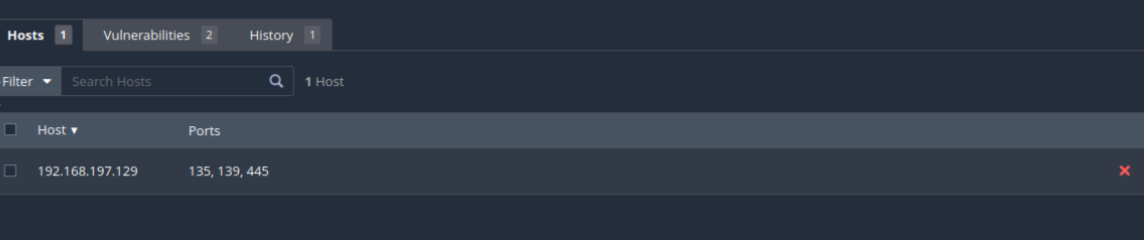

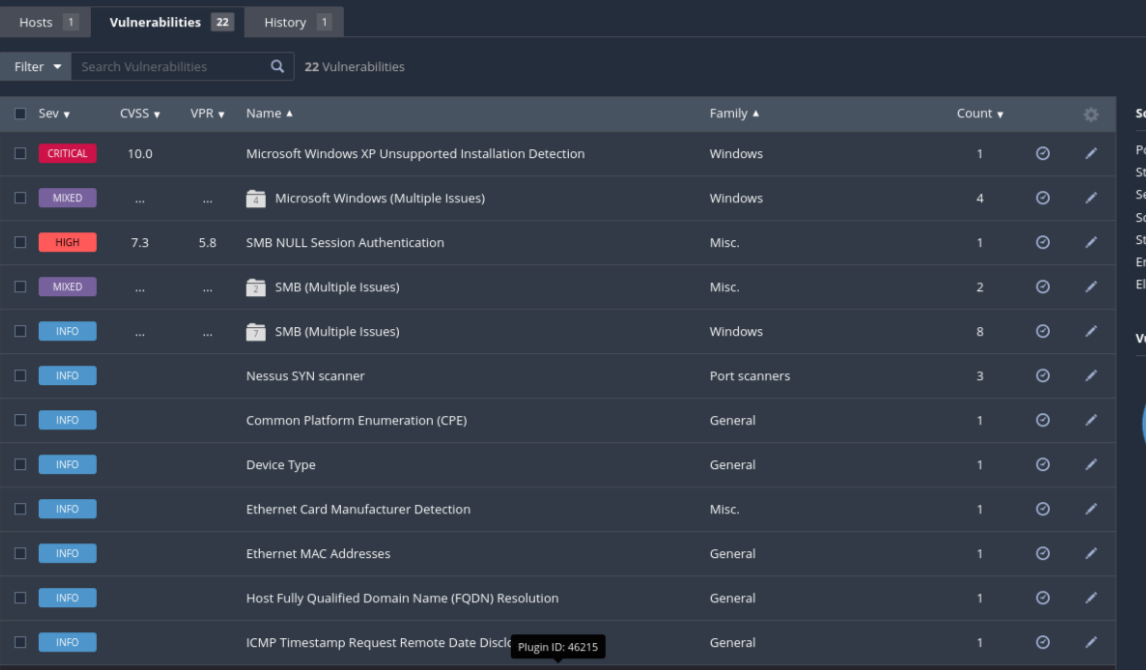

点击进入,点击右上角的Lauch,启动扫描,等待扫描完成。如下图所示,该主机开放135、139和445端口。

(2)靶机各个端口上网络服务存在哪些安全漏洞

新建的policy勾选Malware检测相关,检测结果如下:

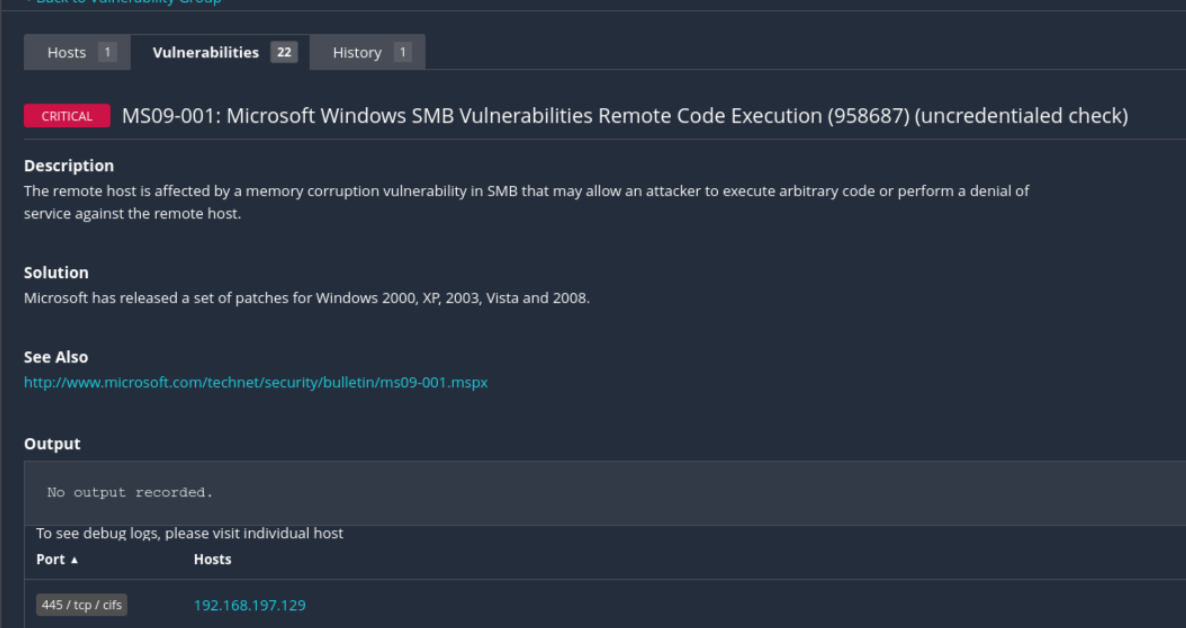

如图,有22个vulnerablities,包括若干超危漏洞和高危漏洞,大部分都是来自445端口提供的SMB服务。点进去可以查看具体漏洞信息,如:

这里的445端口对应SMB服务中的一个漏洞,攻击者可以通过损坏的内存获取系统远程控制权。

(3)你认为如何攻陷靶机环境,以获得系统访问权

利用135/tcp端口的RPC服务漏洞,可以实现远程代码执行。RPC(远程过程调用)提供了一种进程间通信机制,使程序能够在本地计算机上无缝地调用远程系统上的代码。由于RPC屏蔽了底层网络协议的复杂性,提高了程序的互操作性。在RPC通信中,发起请求的程序是客户端,提供服务的程序是服务器。客户端会向服务器的135端口发送请求,询问可用的通信端口。服务器会回复可用的端口号。在非加密通信中,攻击者可以使用工具如IEen截获本应受到SSL保护的数据。通过这一漏洞,攻击者可以在受影响的系统上以本地系统权限运行任意代码,执行各种操作。

此外,利用Nessus扫描工具检测到的445端口上的大量高危和超危漏洞,可以进一步攻陷目标系统,获取系统权限。

用搜索引擎练习信息搜集技术

(1)通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题

分别搜索自己的名字、身份证号、手机号和学号,发现只有学号+姓名搜出了个人的相关痕迹,基本不存在隐私和信息泄露的问题:

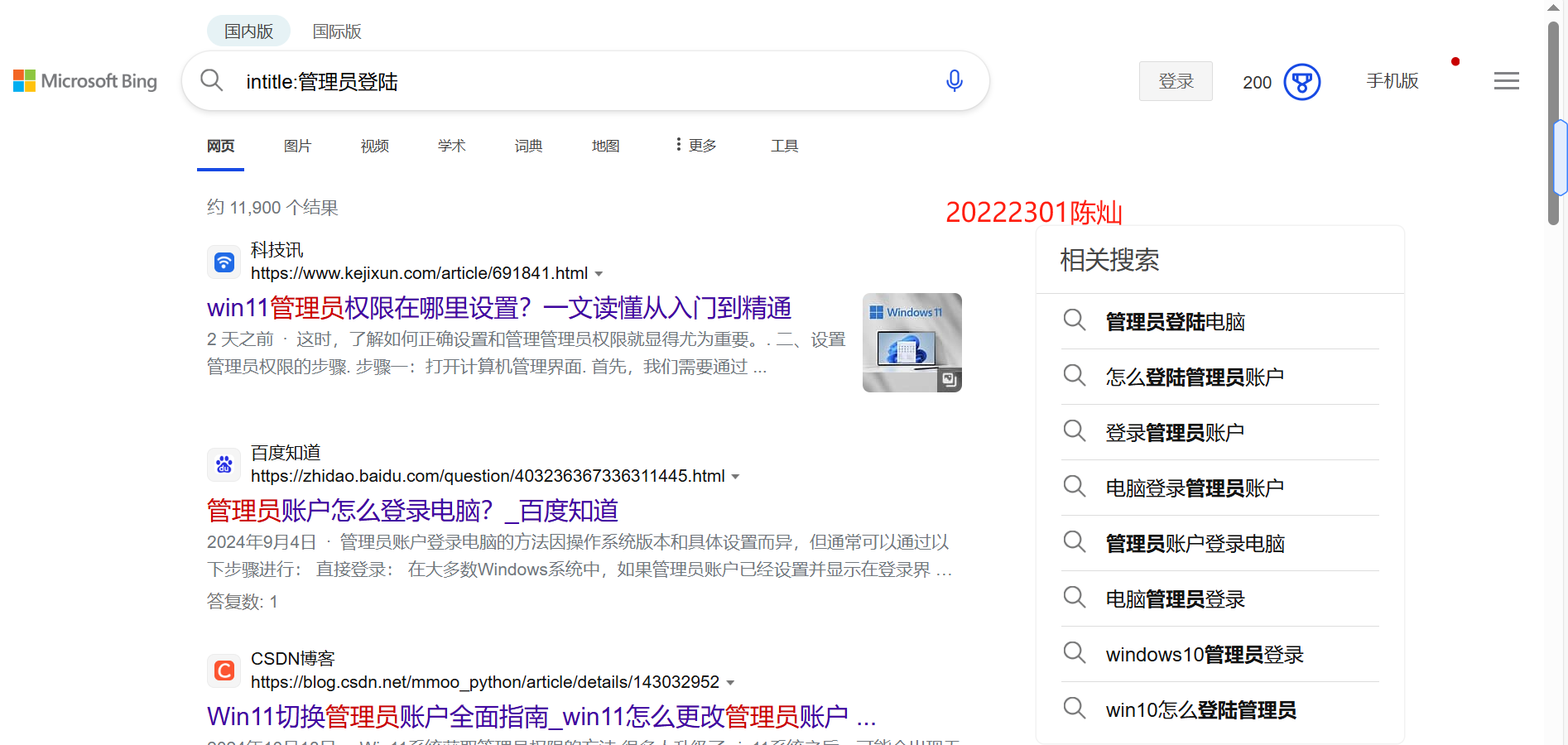

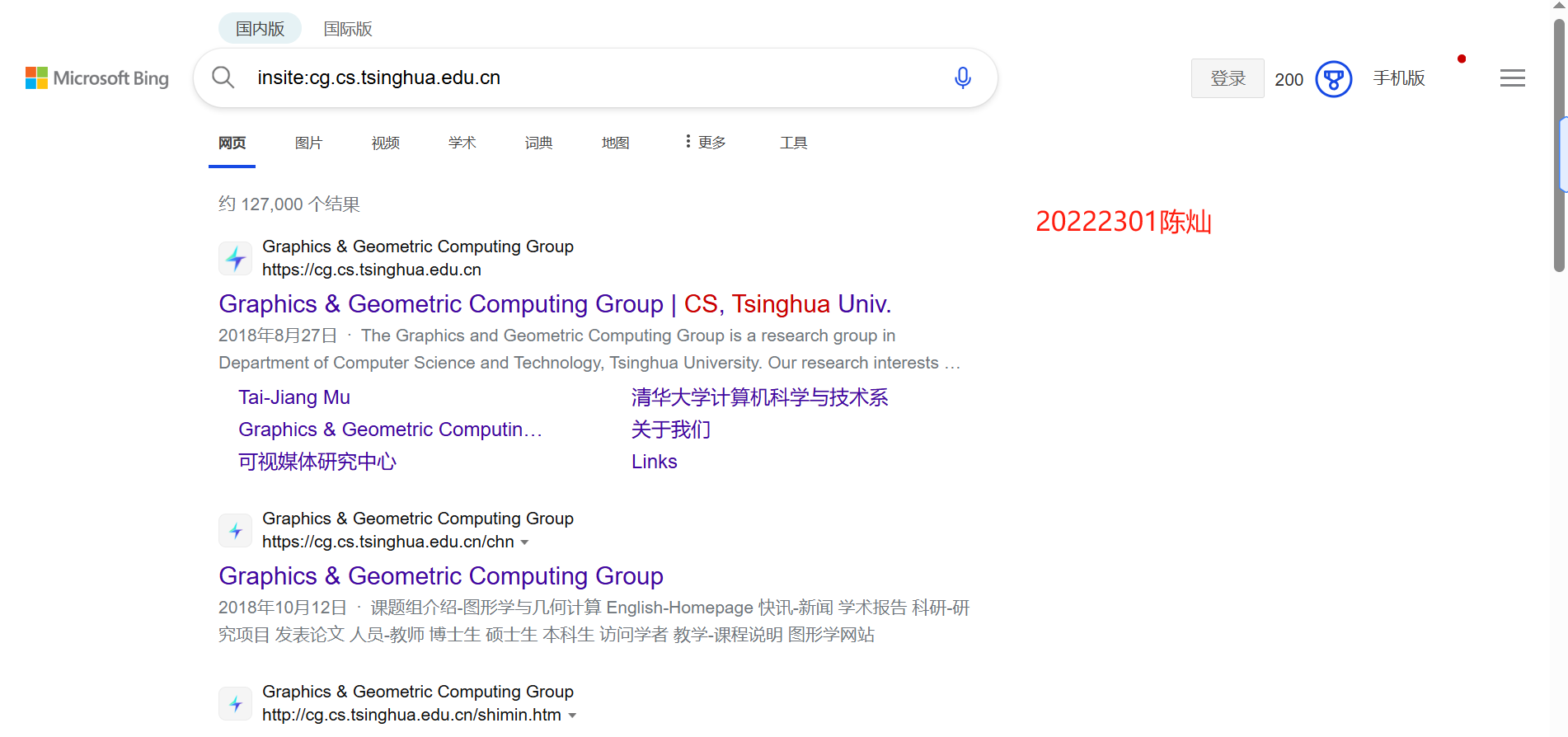

(2)并练习使用Google hack搜集技能完成搜索

用Bing浏览器练习Google hack搜集技能:

insite:cg.cs.tsinghua.edu.cn

北京电子科技学院 pdf

3.问题及解决方案

- 问题1:nmap无法返回端口情况

- 问题1解决方案:关闭靶机防火墙

- 问题2:Google无法联网

- 问题2解决方案:利用Bing或百度等其他搜索引擎

4.学习感悟、思考等

本次实验中,我学习了多种信息搜索技巧。实验耗时较长,主要是因为一些细节问题的阻碍。现在回想,这些问题本身并不复杂,但确实需要运用多种信息搜集与检索工具与方法。实验内容丰富,通过实践,我掌握了不少新技能。然而,相关的基础知识仍需进一步巩固。前路漫漫,我将不断努力,稳步前行。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 开源Multi-agent AI智能体框架aevatar.ai,欢迎大家贡献代码

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY