Linux10.15 SSL

SSL工作原理

CA在SSL认证过程中有非常重要的作用。CA是一个组织,专门为网络服务器颁发证书的,国际知名的CA机构有VeriSign、Symantec,国内的有GlobalSign。每一家CA都有自己的根证书,用来对它所签发过的服务器端证书进行验证。 如果服务器提供方想为自己的服务器申请证书,它就需要向CA机构提出申请。服务器提供方向CA提供自己的身份信息,CA判明申请者的身份后,就为它分配一个公钥,并且CA将该公钥和服务器身份绑定在一起,并为之签字,这就形成了一个服务器端证书。 如果一个用户想鉴别另一个证书的真伪,他就用CA的公钥对那个证书上的签字进行验证,一旦验证通过,该证书就被认为是有效的。证书实际是由证书签证机关(CA)签发的对用户的公钥的认证。 证书的内容包括:电子签证机关的信息、公钥用户信息、公钥、权威机构的签字和有效期等等。目前,证书的格式和验证方法普遍遵循X.509国际标准。

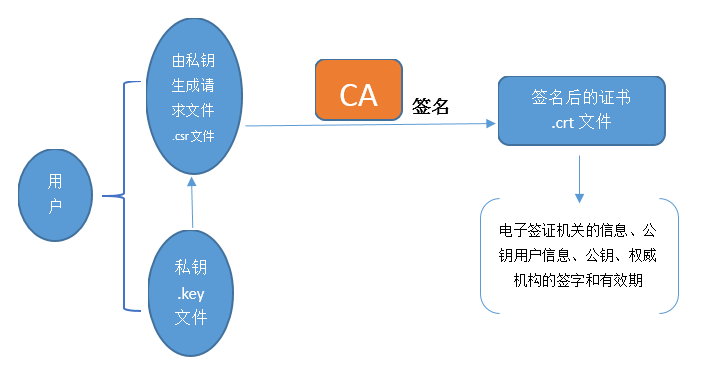

申请证书过程

首先要有一个CA根证书,然后用CA根证书来签发用户证书。 用户进行证书申请: 1. 先生成一个私钥 2. 用私钥生成证书请求(证书请求里应含有公钥信息) 3. 利用证书服务器的CA根证书来签发证书 这样最终拿到一个由CA根证书签发的证书,其实证书里仅有公钥,而私钥是在用户手里的。

SSL工作流程(单向)

1.客户端say hello 服务端 2.服务端将证书、公钥等发给客户端 3.客户端CA验证证书,成功继续、不成功弹出选择页面 4.客户端告知服务端所支持的加密算法 5.服务端选择最高级别加密算法明文通知客户端 6.客户端生成随机对称密钥key,使用服务端公钥加密发送给服务端 7.服务端使用私钥解密,获取对称密钥key 8.后续客户端与服务端使用该密钥key进行加密通信

SSL工作流程(双向)

单向认证,仅仅是客户端需要检验服务端证书是否是正确的,而服务端不会检验客户端证书是否是正确的。 双向认证,指客户端验证服务器端证书,而服务器也需要通过CA的公钥证书来验证客户端证书。

1.客户端say hello 服务端 2.服务端将证书、公钥等发给客户端 3.客户端CA验证证书,成功继续、不成功弹出选择页面 4.客户端将自己的证书和公钥发送给服务端 5.服务端验证客户端证书,如不通过直接断开连接 6.客户端告知服务端所支持的加密算法 7.服务端选择最高级别加密算法使用客户端公钥加密后发送给客户端 8.客户端收到后使用私钥解密并生成随机对称密钥key,使用服务端公钥加密发送给服务端 9.服务端使用私钥解密,获取对称密钥key 10.后续客户端与服务端使用该密钥key进行加密通信

生成证书

- 生成CA根证书

# mkdir /etc/pki/ca_test //创建CA更证书的目录 # cd /etc/pki/ca_test # mkdir root server client newcerts //创建几个相关的目录 # echo 01 > serial //定义序列号为01 # echo 01 > crlnumber //定义crl号为01 # touch index.txt //创建index.txt # cd .. # vi tls/openssl.cnf //改配置文件 default_ca = CA_default 改为 default_ca = CA_test [ CA_default ] 改为 [ CA_test ] dir = /etc/pki/CA 改为 dir = /etc/pki/ca_test certificate = $dir/cacert.pem 改为 certificate = $dir/root/ca.crt private_key = $dir/private/cakey.pe 改为 private_key = $dir/root/ca.key # openssl genrsa -out /etc/pki/ca_test/root/ca.key //生成私钥 # openssl req -new -key /etc/pki/ca_test/root/ca.key -out /etc/pki/ca_test/root/ca.csr //生成请求文件,会让我们填写一些指标,这里要注意:如果在这一步填写了相应的指标, 比如Country Name、State or Province Name、hostname。 # openssl x509 -req -days 3650 -in /etc/pki/ca_test/root/ca.csr -signkey /etc/pki/ca_test/root/ca.key -out /etc/pki/ca_test/root/ca.crt //生成crt文件

- 生成server端证书

# cd /etc/pki/ca_test/server # openssl genrsa -out server.key //生成私钥文件 # openssl req -new -key server.key -out server.csr//生成证书请求文件,填写信息需要和ca.csr中的Organization Name保持一致 # openssl ca -in server.csr -cert /etc/pki/ca_test/root/ca.crt -keyfile /etc/pki/ca_test/root/ca.key -out server.crt -days 3650 //用根证书签名server.csr,最后生成公钥文件server.crt,此步骤会有两个地方需要输入y Sign the certificate? [y/n]:y 1 out of 1 certificate requests certified, commit? [y/n]y

- 生成客户端证书

如果做ssl的双向认证,还需要给客户端生成一个证书,步骤和上面的基本一致 # cd /etc/pki/ca_test/client # openssl genrsa -out client.key //生成私钥文件 # openssl req -new -key client.key -out client.csr //生成请求文件,填写信息需要和ca.csr中的Organization Name保持一致 # openssl ca -in client.csr -cert /etc/pki/ca_test/root/ca.crt -keyfile /etc/pki/ca_test/root/ca.key -out client.crt -days 3650 //签名client.csr, 生成client.crt,此步如果出现 failed to update database TXT_DB error number 2 需执行: # sed -i 's/unique_subject = yes/unique_subject = no/' /etc/pki/ca_test/index.txt.attr 执行完,再次重复执行签名client.csr那个操作

Nginx配置SSL

可能需要重新编译Nginx加上SSL模块。

- Nginx配置示例(单向)

cp /etc/pki/ca_test/server/server.* /usr/local/nginx/conf/

{

listen 443 ssl;

server_name www.aminglinux.com;

index index.html index.php;

root /data/wwwroot/aminglinux.com;

ssl on;

ssl_certificate server.crt;

ssl_certificate_key server.key;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_ciphers ALL:!DH:!EXPORT:!RC4:+HIGH:+MEDIUM:!eNULL;

ssl_prefer_server_ciphers on;

...

}

- 配置说明

1. 443端口为ssl监听端口。 2. ssl on表示打开ssl支持。 3. ssl_certificate指定crt文件所在路径,如果写相对路径,必须把该文件和nginx.conf文件放到一个目录下。 4. ssl_certificate_key指定key文件所在路径。 5. ssl_protocols指定SSL协议。 6. ssl_ciphers配置ssl加密算法,多个算法用:分隔,ALL表示全部算法,!表示不启用该算法,+表示将该算法排到最后面去。 7. ssl_prefer_server_ciphers 如果不指定默认为off,当为on时,在使用SSLv3和TLS协议时,服务器加密算法将优于客户端加密算法。

- Nginx配置双向认证

cp /etc/pki/ca_test/root/ca.crt /usr/local/nginx/conf/

配置示例:

{

listen 443 ssl;

server_name www.aminglinux.com;

index index.html index.php;

root /data/wwwroot/aminglinux.com;

ssl on;

ssl_certificate server.crt;

ssl_certificate_key server.key;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_ciphers ALL:!DH:!EXPORT:!RC4:+HIGH:+MEDIUM:!eNULL;

ssl_prefer_server_ciphers on;

ssl_client_certificate ca.crt; //这里的ca.crt是根证书公钥文件

ssl_verify_client on;

...

}

- 客户端(浏览器)操作

如果不进行以下操作,浏览器会出现400错误。400 Bad Request(No required SSL certificate was sent) 首先需要将client.key转换为pfx(p12)格式 # cd /etc/pki/ca_test/client # openssl pkcs12 -export -inkey client.key -in client.crt -out client.pfx //这一步需要输入一个自定义密码,一会在windows上安装的时候要用到,需要记一下。 然后将client.pfx拷贝到windows下,双击即可安装。 也可以直接curl测试: curl -k --cert /etc/pki/ca_test/client/client.crt --key /etc/pki/ca_test/client/client.key https://www.aminglinux.com/index.html